По данным компании F6, с использованием схемы «Мамонт» — продажи несуществующих товаров через фишинговые ссылки на сайты-двойники интернет-магазинов и маркетплейсов — с июля 2024 по конец 2025 года злоумышленники похитили более 1 млрд рублей. Атаки проводились от имени 50 известных брендов.

В F6 отмечают, что по объему ущерба «Мамонт» занимает второе место среди мошеннических схем после телефонного мошенничества.

При этом именно на России злоумышленники тестируют новые техники обмана, которые затем переносят в другие страны. Тем не менее Россия остается одной из ключевых целей для атак по этой схеме.

Базовый сценарий за последние шесть лет практически не изменился: мошенники размещают объявления о продаже товаров по заниженным ценам и через фишинговые страницы похищают платежные данные. Однако способы поиска жертв и механики обмана обновляются в среднем ежемесячно.

В 2025 году одним из новшеств стало активное использование QR-кодов и переводов по номеру телефона — их доля у отдельных группировок превысила 25%. До половины краж совершалось с применением прямых реквизитов банковских карт, без использования фишинговых сайтов. Кроме того, злоумышленники стали чаще задействовать карты стран СНГ, в первую очередь — Узбекистана.

По данным F6, в отношении российских граждан по схеме «Мамонт» действуют восемь группировок. С июля 2024 по конец 2025 года они совершили 106 292 списания с банковских карт, похитив 1 036 899 742 рубля. При этом средняя сумма одной кражи выросла с 9 603 до 17 233 рублей, тогда как количество эпизодов сократилось на 40%.

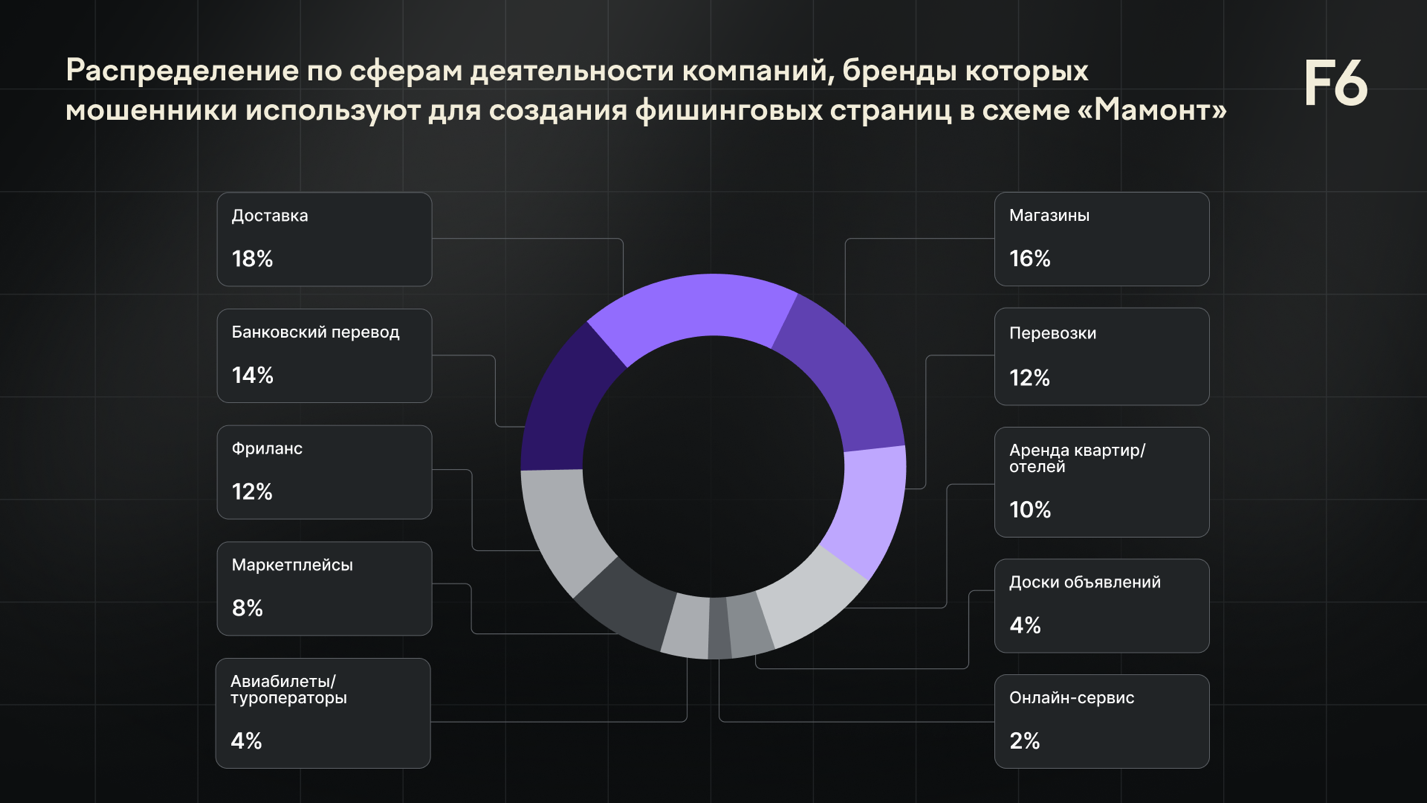

Схема строится на использовании узнаваемых брендов. В 2024 году злоумышленники эксплуатировали 42 бренда, в 2025 году их число выросло до 50 — преимущественно российских компаний. Чаще всего мошенники прикрываются сервисами доставки (18%) и интернет-магазинами (16%). Далее следуют сервисы банковских переводов (14%), перевозок и фриланс-биржи (по 12%). Также используются бренды сервисов аренды жилья (10%), маркетплейсов (8%) и площадок бесплатных объявлений (4%).

Как отметила старший аналитик департамента Digital Risk Protection F6 Мария Кислицына, меры по ограничению вывода похищенных средств ощутимо повлияли на участников схемы. Часть, особенно небольшие группы, покинули этот сегмент или переключились на другие направления — например, на схему с фальшивыми свиданиями (Fake Date) или распространение зловредов.

Тем не менее значительная часть игроков продолжает активную деятельность. По оценкам F6, в ближайшее время можно ожидать усиления попыток повысить «средний чек» мошенничества и обойти действующие ограничения.