«Лаборатория Касперского» планирует создать в Швейцарии дополнительную инфраструктуру по разработке ПО и обработке пользовательских данных. Там же компания намерена открыть первый Центр прозрачности (Transparency Center), о создании которых она объявила при анонсировании своей глобальной программы информационной открытости (Global Transparency Initiative) в октябре 2017 года. Защищённость и доверенность всех процессов в новой инфраструктуре, а также целостность программного кода «Лаборатории Касперского» будут верифицироваться независимыми сторонними экспертами.

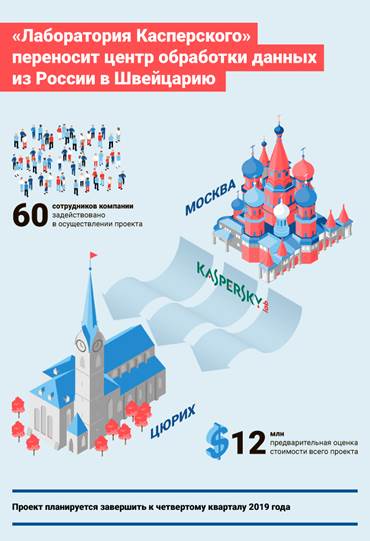

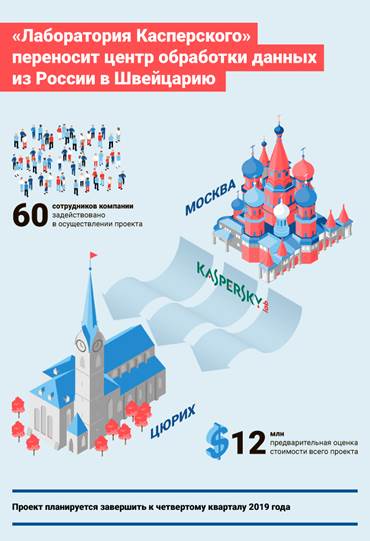

Центр обработки пользовательских данных, которые компания получает с добровольного согласия своих клиентов через облачную инфраструктуру Kaspersky Security Network (KSN), откроется в Цюрихе до конца 2019 года. В нём будет храниться и обрабатываться информация, поступающая от пользователей из Европы, Северной Америки, Сингапура, Австралии, Японии и Южной Кореи. Впоследствии к ней добавятся данные клиентов из других стран.

Там же в Цюрихе «Лаборатория Касперского» планирует развернуть «конвейер по сборке ПО» для ряда стран. Речь идёт о наборе инструментов, которые используются для сборки готовой программы из исходного кода. Компиляцию продуктов и антивирусных баз данных, включая их обновления, в Швейцарии компания планирует начать до конца 2018 года. Собранное в Цюрихе ПО будет проходить проверку со стороны независимой компетентной организации – эта мера станет дополнительной гарантией того, что код готового продукта соответствует тому исходному коду, который был предоставлен для аудита.

Поскольку открываемое в Швейцарии подразделение станет также первым Центром прозрачности «Лаборатории Касперского», независимые сторонние эксперты смогут на его базе провести проверку надёжности самого программного обеспечения и его исходного кода, а также убедиться в отсутствии какого-либо внешнего вмешательства и недокументированных функций в технологиях компании. Помимо всего прочего, это позволит удостовериться в невозможности компрометации всех процессов по сборке программ и обработке пользовательских данных. «Лаборатория Касперского» готова поддержать создание новой некоммерческой организации, которая возьмёт на себя все эти функции. При этом пользоваться услугами такой компании смогут также другие вендоры из индустрии информационной безопасности.

Будучи одним из ведущих производителей защитных решений, «Лаборатория Касперского» всегда придерживалась принципов доверенной разработки. В частности, компания обеспечивает надёжное шифрование и защиту всей передаваемой информации, использует строгие внутренние политики для доступа к данным и регулярно проверяет безопасность и надёжность своей инфраструктуры. Новые шаги, которые делает компания в связи с открытием центра в Швейцарии, направлены на то, чтобы ещё больше усилить устойчивость её IT-инфраструктуры даже по отношению к гипотетическим рискам и сделать саму компанию и все её процессы ещё более прозрачными для её текущих и будущих клиентов и широкой общественности.

Генеральный директор «Лаборатории Касперского» Евгений Касперский прокомментировал планы компании:

«Мы работаем в стремительно меняющейся индустрии и просто обязаны соответствовать ожиданиям и потребностям наших клиентов и партнёров. Одной из таких потребностей является полное доверие. Именно поэтому мы приняли решение трансформировать инфраструктуру компании и перенести часть наших ключевых рабочих процессов в Швейцарию. Мы надеемся, что этот шаг послужит примером нашим коллегам в индустрии, и доверие станет ключевым фактором для всех игроков на рынке кибербезопасности».

Узнать больше о принципах прозрачности ведения бизнеса и глобальной программе информационной открытости «Лаборатории Касперского» можно здесь: www.kaspersky.com/about/transparency.