В связи с появлением в последнее время у различных участников рынка ИБ и АСУ ТП интересных демонстрационных стендов по проблеме безопасности АСУ ТП, решил сделать их обзор. Одни стенды демонстрируют уязвимости современных АСУ ТП и возможность кибератак, другие дополнительно включают демонстрацию возможностей защиты АСУ ТП.

В процессе сбора и анализа данных о стендах решил расширить содержание и включить в обзор существующие в России исследовательские лаборатории, занимающиеся исследованиями безопасности промышленного оборудования и ПО (имеющие для этого необходимых специалистов, оборудование, инструменты и методики), так как они так же позволяют продемонстрировать проблемы безопасности АСУ ТП.

Известны следующие организации, имеющие стенды и/или лаборатории:

- Advantech / Прософт

- Digital Security

- Infowatch & Инжиниринговый центр НИЯУ МИФИ

- NGS Distribution

- Positive Technologies

- Интеллектуальные Сети / iGrids.ru

- Лаборатория Касперского

- НТЦ "Станкоинформзащита"

- Уральский центр систем безопасности

Далее о каждой в отдельности:

Advantech / Прософт

В первые на конференции Positive Hack Days V прошедшей в конце мая этого года, был замечен стенд-конкурс «Advantech против кибергениев» от компаний Advantech и Прософт. На стенде была представлена действующая система управления, построенная на базе оборудования и программного обеспечения Advantech. Объектом управления стала небольшая модель ракетной установки. Участники конкурса должны были самостоятельно испытать представленный аппаратно-программный комплекс на защищенность от киберугроз, пытаясь извне (с помощью собственного ноутбука или планшета) получить контроль над всеми уровнями системы управления и осуществить пуск ракеты в направлении защищаемого ею «секретного объекта».

Подробное описание стенда и хода конкурса от автора Александра Лифанова (Advantech):

| Описание стенда

С внешней стороны стенд представляет собой ракетную установку, установленную на турели, вращающейся по двум осям, и мишень. В задачу пользователей стенда входило получение доступа к системе управления ракетной установкой и поражение мишени. Задача специально формулировалась таким образом, чтобы вывод оборудования из строя не приводил к выполнению финальной задачи. Забегая вперед, отмечу, что в конечном итоге финальная задача конкурсантами выполнена не была.

С точки зрения внутренней структуры, стенд имитировал классическую промышленную систему управления, включающую станцию SCADA, логический контроллер и полевые модули ввода-вывода, несшие функцию ПАЗ. Внешний и внутренний сегменты LAN, хотя и не были разделены air gap, но физического соединения между собой не имели.

Станция SCADA аппаратно была выполнена на промышленном панельном компьютере Advantech TPC-1840WP, установленном в заднюю стенку стенда. Станция работала под управлением операционной системы Windows 7 Ultimate без дополнительных средств защиты. Операционная система имела все штатные обновления, доступные на момент начала конкурса; брандмауэр Windows был включен. SCADA была реализована на программном обеспечении Advantech WebAccess 8.0.

Авторы стенда понимали, что данное ПО имеет известные и не закрытые эксплойты (ICS CERT), поэтому оператор имел доступ только к визуализации процессов, происходящих в контроллере. Теги имели статус read-only в контроллере, поэтому переписывание тегов SCADA на работоспособность оборудования не влияло. Если взломщик получал доступ уровня администратора – ему становилась доступна страница с описанием структуры и внутренней адресации системы. Также, теги SCADA, будучи сформированными при помощи визарда из программы контроллера, имели комментарии с указанием реальной адресации во внутреннем сегменте сети. Связь между SCADA-системой и PLC осуществлялась при помощи протокола Modbus/TCP c использованием псевдорегистров (т.к. считывание производилось не из модулей входов-выходов, а из ячеек памяти программы контроллера).Штатно, как клиентский, так и администраторский доступ к SCADA-системе WebAccess осуществляется через браузер Internet Explorer по протоколу HTML4 при помощи IIS, являющегося частью стандартного дистрибутива Windows. По умолчанию, аутентификация пользователя выполняется самой SCADA системой.

Физически связь между станцией SCADA и PLC осуществлялась через управляемый L2 коммутатор Advantech EKI-7659C при помощи обычного Fast Ethernet. Через этот же коммутатор осуществлялось подключение конкурсантов – проводным образом через EKI-4654R либо по WiFi через EKI-6351. Коммутатор не использовался для реализации VLAN или в качестве фильтра MAC-адресов, хотя имел такую возможность. Также, в эту подсетку был подключен ноутбук для системного администрирования стенда.

Функции PLC были реализованы на PAC-контроллере Advantech APAX-5620KW, представляющем собой устройство на базе ARM-процессора под управлением операционной системы WinCE5. Контроллер реализовывал рабочий цикл поворота ракетницы по таймеру (условно – технологическую программу управляемого технологического процесса). Для этого использовалось softlogic-ядро ProConOs, написанное компанией KW Software и исполняемое как задача уровня ядра. Программа собственно перемещения была реализована автором стенда на языке ladder logic при помощи пакета KW Multiprog. Цикл программы 50 мс.

Данный контроллер имеет три штатных метода подключения. Один – через местные разъемы VGA и USB – был недоступен конкурсантам. Второй – через удаленный рабочий стол – был закрыт паролем. Третий – из системы разработки на языках IEC 61131, позволяет управлять softlogic-подсистемой и отлаживать ее.

Физически контроллер имел два LAN-порта, один из которых был подключен к SCADA-системе (офисная подсеть), а второй – к модулям ввода-вывода (полевая подсеть). Сетевые порты имели адресацию из разных подсеток. Таким образом решались задачи балансировки нагрузки и разделения доступа.

Для ввода-вывода использовались модули ADAM-6050 (для дискретного ввода c датчиков конечного положения по осям) и ADAM-6260 (для управления реле). Поскольку упомянутые модули имеют возможность распределенного программирования на языке GCL – эта возможность была использована для реализации функций аварийной защиты. В частности, при наезде на концевик модуль DI сообщает модулю DO об этом факте, и модуль DO выполняет реверсирование соответствующего мотора на 3 сек. В случае прерывания связи был установлен watchdog, отключавший все выхода. В блоке управления приводом запуска ракет специально была оставлена возможность обхода блокировки путем записи логической «1» в выделенную внутреннюю переменную. Для этого было необходимо в рамках внутренней подсетки выполнить функцию записи в регистр Modbus.

Физически связь между модулями выполнялась без использования внешнего коммутатора, с использованием возможностей технологии daisy chain в ADAM-6260.

Сама турель ракетницы питалась от отдельного блока питания на 5 VDC и была оснащена тремя моторами (повороты вокруг вертикальной и горизонтальной осей, а также запуск ракет). Для выполнения реверсирования поворотных моторов, а также в качестве нулевого уровня защиты от короткого замыкания блока питания использовалась релейная схема. Также, ракетница была оснащена 5 нажимными датчиками конечного положения (влево, вправо, вверх, вниз, залп произведен).

На всех компонентах системы, где это было возможно, были установлены несловарные (генерированные) пароли длиной 8-10 символов, включавшие латинские заглавные и строчные буквы, цифры, знаки пунктуации.

Ход конкурса

Для конкурсантов имитировалась ситуация, что взломщик уже проник за внешний периметр организации и имеет полный доступ к офисному сегменту сети. Подключившимся выдавался логин и пароль операторского уровня, чтобы они могли наблюдать за функционированием системы. Также, на стенде имелась табличка со всеми IP-адресами установленных устройств. Сам конкурс продолжался в течение двух дней.

В течение первого дня конкурсанты в основном разбирались со структурой внешней подсети и пытались воздействовать на систему через SCADA. Хакеры отключали службы операционной системы, включая брандмауер, смогли «подселить» нового пользователя (правда, не администраторского уровня), два раза перезагружали компьютер. Несколько человек, используя эксплойты Windows и SCADA-системы, смогли получить администраторский доступ к WebAccess 8, ознакомились с описанием тегов и имели возможность остановки ядра системы. Однако, система не отзывалась на попытку переписывания тегов, ядро перезапускалось в автоматическом режиме при помощи Windows Scheduler. Вечером обессиленые хакеры оставили «автограф» на одной из страниц системы и отложили разбирательства с системой до утра.

Первая половина второго дня прошла под флагом поиска источника управляющих сигналов. Один из конкурсантов обнаружил незакрытую уязвимость в WinCE5, но использовать ее полезным образом не смог.

В 14 часов конкурсантам была выдана подсказка о том, что внешний сегмент контроллера имеет статус только для чтения и необходимо постараться «пройти» контроллер. Также, в этот момент к работе над стендом подключилась команда Rdot, освободившаяся от конкурса CTF.В течение полутора часов Rdot смогли получить доступ к удаленному рабочему столу APAX-5620, имели возможность «убивать» и запускать задачу softlogic и манипулировать параметрами сетевых адаптеров.

Также, один из конкурсантов утверждал, что получил возможность однонаправленной пересылки пакетов с LAN1 в LAN2 без получения обратных пакетов. Однако, идеология Modbus не позволила использовать эту возможность для деструктивных действий.

В 15 часов на стенде проявились проблемы механического характера. Конкурсанты получили возможность прослушивания пакетов работы KW Multiprog с контроллером – остановка, перезапуск контроллера, включение режима отладки, использование функций force по отношению к ячейкам памяти контроллера. Однако, использование полученной информации конкурсантами продемонстрировано не было.

В 16 часов конкурсантам были выданы исходники программ модулей APAX и ADAM для поисков возможностей использования штатных программ в своих целях. Команда Rdot была замечена за успешной попыткой обратного чтения программы из контроллера (эта функция непредусмотрительно не была защищена KW Software какими-либо паролями), включением режима отладки и наблюдением за работой регистров контроллера.

В 17 часов пользователи были допущены во внутреннюю подсеть. Фактически была начата DDoS-атака на систему ПАЗ и попытки её отключить.

К моменту завершения конкурса в 18 часов никто не смог остановить работу GCL-программы и/или управлять выходами в заданных целях, хотя имелись следы воздействия на прошивку модулей. Восстановление функционирования модулей выполнялось уже вне стенда, хотя и не в условиях ремонтного центра. Таким образом, призы были розданы «по очкам» за следующие заслуги:

1 место – Артуру Г. из команды Rdot за вскрытие удаленного рабочего стола контроллера APAX, успешную работу с исходником на языке IEC61131.2 место – Павлу И. за то, что он первым получил администраторский доступ к интерфейсу SCADA-системы и элегантно обошелся с полученным доступом.3 место - Александру Я. За пересылку пакетов между портами контроллера APAX и затраченные усилия.Утешительный приз - Алексею П. за использование методов социального инжиниринга (нахождение бекапа проекта SCADA на ноутбуке администратора и получение администраторского пароля оттуда).

Выводы

Компания Advantech при помощи своего появления на Positive Hack Days ставила следующие задачи:

- оценка устойчивости многоуровневой системы управления к внешним воздействиям, направленным как на уничтожение компонентов системы, так и на изменение выполняемого ими функционала

- оценка основных векторов воздействия на softlogic-системы, системы с распределенной периферией

- определение степени «в среднем» подготовки хакерского сообщества к воздействиям на программные и аппаратные средства, не знакомые обычному ИТ-сообществу

- выработка рекомендаций по работе с оборудованием в условиях нештатного функционирования последнего

- повышение знания бренда Advantech в привязке к промышленным системам управления

Было получено:

- Системы промышленного управления в общем и целом не знакомы основной массе нарушителей. Подход к ним наблюдался в основном силовой (проведение атак портов), либо не учитывающий специфики системы (мониторинг Modbus-трафика при помощи Wireshark). Впрочем, это не отменяет того, что при достаточной мотивации человек может разобраться со структурой системы и методами ее штатного использования.

- Наиболее уязвимыми являются элементы, приближенные к операторскому интерфейсу – вход клиентов SCADA, удаленные рабочие столы. Для windows-основанных систем обязательна дополнительная программная защита как самих компьютеров (файрволлы), так и каналов связи (шифрование).

- Шина предприятия и полевая шина должны быть физически изолированы друг от друга, как минимум устройством с двумя сетевыми картами. Исходя из разговоров с конкурсантами – использование VLAN далеко не всегда является эффективным из-за наличия уязвимостей в веб-интерфейсах коммутаторов.

- Всё, что может быть закрыто на пароль – должно быть закрыто. Открытые интерфейсы управления провоцируют на выполнение хулиганских действий, даже не связанных с основной текущей мотивацией хакера.

- Крайне желательно выполнять функции обслуживания и архивирования системы со стороны полевой шины, как более безопасной. Станции разработчика также могут являться уязвимыми.

- Использование распределенной системы управления является хорошей практикой, использование системы программного ПАЗ показало себя достаточно надежным и вскрыто не было.

|

Также описание стенда и хода конкурса доступно в блоге компании Positive Technologies

Digital Security

У компании Digital Security, пока не было замечено стендов, демонстрирующих «Шоу» в АСУ ТП, но компания имеет свою исследовательскую лабораторию, в которой ведутся исследования в различных областях АСУ ТП - от низкоуровневых датчиков до MES-систем и интеграции инфраструктур АСУ ТП с корпоративной сетью. Для этого имеется ряд макетных стендов:

- стенд экосистемы HART включает в себя ряд HART-трансмиттеров, шлюзы и HART-модемы. Все это объединено в токовую петлю. Кроме того, в состав стенда входит PAS (Plant Asset Management)-сервер FieldCare, интегрированный с ERP-сервером SAP. Этот стенд использовался для нашего прошлогоднего исследования DTM-компонентов, целью которого было показать, насколько плохо или хорошо защищены инфраструктуры на базе спецификации FDT/DTM, выявить архитектурные слабости спецификации и определить спектр возможных уязвимостей в DTM-компонентах. Были проанализированы компоненты следующих производителей: ABB, Endress+Hauser, Emerson, Schneider Electric, Vega, Honeywell и др. В ходе исследования был проведен фаззинг компонентов при помощи специально разработанных программных и аппаратных средств. В итоге фаззинга мы обнаружили, что уязвимы 29 компонентов (из 114). Это примерно 25%, но если посмотреть на статистику по разным типам устройств, то она выглядит намного мрачнее: 501 (из 752) устройство имеет уязвимые DTM-компоненты.

- стенд для исследования высокоуровневых компонентов АСУ ТП включает в себя ряд серверов MES и OPC (от SAP, Matrikon и других производителей), ряд ERP-серверов SAP, а также набор программного и аппаратного обеспечения от Siemens (включая контроллер S7 1200).

- стенд для исследования возможных уязвимостей оборудования, работающего через ProfibusDP и Modbus TCP/IP-протоколы. Включает в себя датчик давления MKS 626A, шлюз от фирмы Prosot и PAS (Plant Asset Management)-сервер FieldCare, интегрированный с ERP-сервером SAP.

- стенд для исследования безопасности промышленных коммутаторов. Исследуются на уязвимости: промышленный коммутатор от PhoenixContact, а также управляемые коммутаторы фирмы Hirschmann.

Кроме того, в лаборатории присутствует обширный спектр инструментов для исследования оборудования и промышленных протоколов, включая логические анализаторы, программаторы, отладочные средства, используемые для реверс-инжиниринга аппаратных компонентов промышленного назначения и поиска уязвимостей. Также используются специально разработанные специалистами Digital Security аппаратные средства, включая ICSCorsair - устройство для внедрения в существующие линии связи для работы с такими протоколами, как Modbus/RS-485, Profibus/DP и HART.

В рамках тестовых стендов ведется работа также и с беспроводными линиями связи, с использованием средств программно-определяемых радиосистем (SDR) на базе аппаратных решений HackRF и BladeRF в связке с программным обеспечением GNU Radio.

Здесь стоить напомнить, что компания Digital Security названа как один из поставщиков базы данных уязвимостей ФСТЭК (две другие – Positive Technologies и НТЦ «Станкоинформзащита» тоже присутствуют в данном обзоре).

Infowatch & Инжиниринговый центр НИЯУ МИФИ

Как известно Инжиниринговый центр НИЯУ МИФИ и компания Infowatch объединили усилия в развитии решений по обеспечению безопасности АСУ ТП (Infowatch ASAP). В том числе и для демонстрации работы данного решения в инжиниринговом центре существует несколько демонстрационных стендов АСУ ТП:

- Комплекс телемеханических средств объектов электроэнергетической отрасли

- Модель населенного пункта (промышленный и жилой сектор, транспортная узел)

- Автоматизированный склад

Комплекс телемеханических средств объектов электроэнергетической отрасли

Стенд включает в себя:

- 2 распределительные ячейки со встроенными контроллерами присоединения,

- 1 шкаф телемеханики с установленным промышленным образцом Infowatch ASAP,

- ноутбук условного злоумышленника.

Демонстрация представляет собой:

- краткое описание возможностей комплекса телемеханики,

- демонстрацию работы автоматики,

- воздействие на систему телемеханики с помощью ноутбука с показательным перехватом управления,

- демонстрацию защиты комплекса телемеханики с помощью образца Infowatch ASAP.

Описание:

- Распределительное устройство. РУ реализовано в виде ячейки RM6 и предназначено для мониторинга состояния токопроводящих линий, трансформаторных блоков, а также для управления коммутацией выключателей нагрузки. РУ оснащено контроллерами присоединения – интеллектуальными устройствами, предназначенными для:

- измерения силы тока и напряжений на обмотках трансформаторов,

- передачи полученных данных на уровень комплекса телемеханических средств (используется электросетевой протокол МЭК-101 на шине RS-485),

- получения с уровня комплекса телемеханических средств команд управления на коммутацию выключателей нагрузки (используется электросетевой протокол МЭК-101 на шине RS-485),

- управление сервоприводами коммутации нагрузки.

- Шкаф телемеханических средств. Представленные телемеханические средства позволяют полностью реализовать функционал ТМ РП: ТУ, ТИ и ТС. Данное оборудование находится в режиме эмуляции работы РП. Эта схема построена по основным принципам, по которым строятся типовые схемы, которые используются на реальных объектах. Это говорит о распространяемости решения на широкий круг устройств. Стоит отметить, что существует множество возможных типовых реализации средств ТМ. Вариативность решений продиктована такими факторами, как стоимость комплекса, необходимый функционал, сложность объекта, и подразумевает решения в различных конфигурациях: от базовой (ТМ работает с сигнальным уровнем) до полной (в данном случае ТМ может комплектоваться SCADA-системой, сервером БД, удаленными АРМ и имеет распределенную структуру, построенную с использованием электросетевого протокола МЭК-104, построенного на шине Ethernet).

Модель населенного пункта (промышленный и жилой сектор, транспортная узел)Демонстрационный макет для визуализации механизмов проведения вредоносных воздействий на АСУ ТП, демонстрации работы устройств защиты и наглядного отображения возможных последствий вредоносных воздействий.

Стенд состоит из 3 частей:

- промышленный сектор;

- жилая зона;

- транспортный узел со шлагбаумом и стрелкой.

Управление автоматикой данного стенда производится с автоматизированного рабочего места оператора (АРМ). АРМ позволяет включать или выключать освещение жилой зоны или промышленного сектора, управлять скоростью движения поезда и контролировать ряд других параметров. Связь между АРМ оператора и устройствами осуществляется через силовую линию (протокол Х10). После анализа данного протокола связи был обнаружен ряд уязвимостей. На основе этого были разработаны вредоносное устройство и средство защиты от него. Оба устройства используют стандартный преобразователь интерфейсов, и включаются непосредственно в силовую линию.

После включения и активации вредоносного устройства оператор получает оповещение об атаке и её блокировании. Система продолжает работу в штатном режиме. При выключенной защите свет в городе и в промышленной зоне гаснет, скорость поезда увеличивается, переезд перестает работать, и стрелка переводится в направление промышленной зоны, что приводит к техногенной аварии.

Автоматизированный склад

Демонстрационный макет автоматизированного склада, представляющий собой полевой уровень автоматизации, предназначен для визуализации последствий нарушения технологических процессов.

На стенде реализована автоматизированная модель автоматического склада/многоуровневой парковки и т.д. С помощью представленного на стенде пульта или удаленно со SCADA системы реализована возможность управления перемещениями блоков между ячейками стенда с использованием 3-х осевого манипулятора.

Данный стенд представляет собой полевой уровень, который используется для тестирования и отладки алгоритмов работы средств защиты АСУ ТП, предназначенных для контроля технологических процессов в системах промышленной автоматизации. К представленному полевому уровню может быть подключен любой промышленный ПЛК как отечественного, так и зарубежного производства. Далее исследуются имеющиеся уязвимости ПЛК и системы автоматизации, для нарушения корректной работы стенда (выведение из строя существующего технологического процесса). После составления полной картины о возможных моделях вредоносных воздействий, производится оптимизация наших средств защиты АСУ ТП и повторное проведение эксперимента на стенде.

Таким образом, появляется возможность отладить алгоритмы работы средств защиты АСУ ТП в условиях, приближенных к «полевым».

Так же известно, что в центре проводятся исследования промышленного оборудования на наличие уязвимостей.

NGS Distribution

Компания NGS Distribution является поставщиком решений по информационной безопасности, а также проводит курсы по ИБ АСУТП в учебном центре «Академия Информационных Систем». NGS Distribution имеет свои стенды, на которых проводит демонстрацию решений по ИБ АСУ ТП.

Компания предоставляет стенды для демонстрации угроз и решений ОБИ АСУТП на базе следующих вендоров: Phoenix Contact, Stormshield и (Network End Point), Tofino (Belden, Hirschmann), Symanitron и Symanitron – ИнфоТеКС, Swivel. Готовится стенд для демонстрации решений Dionis 1002. Все стенды имеют единую архитектуру: АРМ управления, промышленная сеть, контроллер и исполнительные механизмы. Исполнительные механизмы могут быть как физическими, так и смоделированными.

Пример стенда, на базе решений Phoenix Contact:

Все стенды позволяют:

Все стенды позволяют:

- Моделировать технологический процесс

- Моделировать системы передачи данных

- Апробировать решения по аудиту технических средств АСТУ

- Апробировать угрозы информационной безопасности АСУТП

- Апробировать решения по обеспечению информационной безопасности АСУТП

- Апробировать решения по оптимизации производственных процессов.

Стенд на базе продуктов Phoenix Contact обеспечивает возможности конфигурации технологических процессов и промышленных систем передачи данных и включает в себя следующие составляющие:

- Программный модуль, моделирующий технологический процесс

- Программный модуль визуализации технологического процесса

- Автоматизированное рабочее место оператора (АРМ)

- Контроллер

- Интерфейс Человек-машина (ИЧМ)

- Промышленные сетевые устройства

- Промышленные средства обеспечения безопасности

- Программный модуль обеспечения безопасности в части решения задач по аутентификации пользователей.

Программный модуль моделирования технологического процесса имеет возможность устанавливаться на все устройства управления технологическим процессом, включённые в стенд: АРМ и ИЧМ.

Программный модуль моделирования технологического процесса ведет обмен данными с контроллером, ИЧМ и АРМ.

Существует возможность подключения к стенду внешние устройства

Стенд может обеспечивать следующую функциональность в моделируемой системе:

- PID регулятор для задания частоты

- прямое/обратное регулирования

- задание по параметрам на выходе

- задание по разнице параметров на входе и выходе

- Возможность имитации нескольких исполнительных механизмов на 1 контроллер

- Индивидуальные разрешения для каждого исполнительного механизма

Программный модуль визуализации технологического процесса – программное обеспечение (ПО) для визуализации с функциями SCADA (Supervisory Control And Data Acquisition), при помощи которых можно управлять и контролировать технические процессы при помощи Портативного Компьютера (ПК).

ПО подходит для различных применений: от компактного устройства HMI до промышленного ПК и поддерживает следующие функции:

- Обслуживание и наблюдение за машинами и установками

- Тренды: отображение измеренных данных в виде кривой

- Сигнализация: контроль технологических значений на наличие разрешенных и запрещенных состояний и оповещение через модем или веб-соединение, а также голосовые, текстовые сообщения и факсы

- Регистрация данных: сохранение данных в базу данных для последующего анализа или графического отображения

- Управление пользователями: назначение и ограничение прав пользователей

- Отчетность: анализ собранных данных и предоставление их в виде отчета

- Дополнительный веб-клиент обеспечивает доступ к управлению по сети Internet или Intranet

- Проекты визуализации, созданные в программе, имеют возможность использоваться на любых ПК с ОС Windows и устройствах HMI TP и OT на базе Windows CE.

- Создание векторных изображений

- Сохранение данных в XML-формате.

- Возможность использования языка сценариев подобного VBA (Visual Basic for Applications) или языка инструкций (Instruction List – IL), сходного с тем, который используется для ПЛК.

Стенд на базе продуктов Phoenix Contact является частным случаем, компания имеет возможность заменить контроллеры и ПО SCADA на те, которые необходимо защищать применительно к отдельным технологическим задачам.

Positive Technologies

Компания Positive Technologies, являющаяся одним из лидеров в теме безопасности промышленных систем, первой в России создала стенд моделирующий промышленные системы и атаки на них, получивший название «Choo Choo PWN». В этом году, на конференции Positive Hack Days V, была представлена его обновленная версия. Стенд является одним из конкурсов конференции на котором желающие и участники соревнования CTF могут получить доступ к управлению системами автоматизации.

Новый конкурс состоит из двух частей – первая ставшей классикой система управления железной дорогой с измененной логикой работы. Вторая часть - система ветроэнергетики. Все системы, представленные в конкурсе, состоят с использованием компонент систем автоматизации фирмы Siemens. Для управления железной дорогой применяется контроллер серии S7-1200 и SCADA система TIA Portal WinCC 13 SP1 update 2. Для управления ветряками используется контроллер серии S7-1500 firmware 1.7. Везде используются протокол Profibus и S7. Конкурсантам необходимо нарушить стабильную работу всех систем, тем самым вызвав аварийные ситуации. Одной из простых задач являться воздействие на систему управления поездами, что в последствии может привести к сходу поезда с рельс или столкновению поездов. Более сложной задачей является возможность осознанного управления данной поездами или отдельными элементами железной дороги. Самой сложной задачей является попытка остановки системы генерации электроэнергии.

Компания известна многим своими исследованиями безопасности промышленного оборудования и ПО, за что неоднократно получала благодарности от производителей. Компания уделяет большое внимание направлению промышленной безопасности, имеет свою лабораторию по поиску уязвимостей и является поставщик уязвимостей для базы ФСТЭК.

Интеллектуальные Сети / iGrids.ru

В этом году у посетителей форума Positive Hack Days V была возможность увидеть стенд-конкурс «Digital Substation Takeover» от компаний ООО «Интеллектуальные Сети» (iGrids.ru), где можно было попробовать взломать электрическую подстанцию, построенную по стандарту IEC61850. Реальные коммутаторы, сервера времени, контроллеры и устройства релейной защиты, представленные на макете, управляют и защищают современные высоковольтные электрические сети от аварийных и внештатных ситуаций: от коротких замыканий или повреждения на линии электропередач.

Взлом или другое негативное воздействие на программно-технический комплекс управления (SCADA) или непосредственно на интеллектуальные устройства защиты (IED) может привести к отключению потребителей от электричества, целенаправленному уничтожению силового оборудования и невозможности защитить дорогостоящую аппаратуру.

На стенде возможна демонстрация следующих атак:

- Вывод из строя информационной инфраструктуры подстанции:

- остановка и/или повреждение SCADA системы управления;

- отключение любого из серверов времени;

- вывод из строя локальной сети энергообъекта;

- Перехват управления выключателями и отключение питания реальной нагрузки

- Вывод из строя терминал защиты;

- Перехват управления первичным оборудованием и организация его повреждения:

- обход или модернизация блокировок, запрограммированных внутри терминала защиты, и вызов «короткого замыкания»;

- обход блокировок, организованных между терминалами по средством GOOSE коммуникации, и подача запрещённых команд на разъединитель.

Также описание стенда и хода конкурса доступно в блоге компании Positive Technologies

Лаборатория Касперского

Компания имеет демонстрационный стенд, который представляет собой модель промышленного объекта, состоящего из конвейера с фрезеровальной головкой, программируемого логического контроллера (ПЛК), компьютера с автоматизированной системой управления технологическим процессом (АСУ ТП) и рабочей станцией инженера.

Также описание стенда и хода конкурса доступно в блоге компании Positive Technologies

Лаборатория Касперского

Компания имеет демонстрационный стенд, который представляет собой модель промышленного объекта, состоящего из конвейера с фрезеровальной головкой, программируемого логического контроллера (ПЛК), компьютера с автоматизированной системой управления технологическим процессом (АСУ ТП) и рабочей станцией инженера.

Основное назначение стенда – наглядная демонстрация решений Лаборатории в области защиты АСУ ТП. Аудитория демонстраций: потенциальные заказчики, партнеры, сотрудники ЛК (в рамках внутреннего обучения).

Стенд является мобильным, т.е. возможна его перевозка за пределы офиса Лаборатории Касперского. Поскольку оборудование является хрупким, для перевозки используется специальный ударопрочный кейс. Суммарный вес кейса с оборудованием составляет 31 кг, габариты 60x60x60 см.

Основное назначение стенда – наглядная демонстрация решений Лаборатории в области защиты АСУ ТП. Аудитория демонстраций: потенциальные заказчики, партнеры, сотрудники ЛК (в рамках внутреннего обучения).

Стенд является мобильным, т.е. возможна его перевозка за пределы офиса Лаборатории Касперского. Поскольку оборудование является хрупким, для перевозки используется специальный ударопрочный кейс. Суммарный вес кейса с оборудованием составляет 31 кг, габариты 60x60x60 см.

Стенд состоит из следующих компонент:

Стенд состоит из следующих компонент:

- Макет, имитирующий технологический процесс

- Ноутбук с ПО SCADA и HMI-панелью

- Ноутбук с программой, эмулирующей вирусную атаку на компьютер со SCADA («зараженный незащищенный компьютер»)

- Ноутбук инженера с промышленным ПО для изменения проекта в ПЛК

- ПЛК (Siemens S7-300)

- Ноутбук с Kaspersky Security Center – управляет политиками безопасности и служит центром управления инцидентами

Кроме того, в этом году было

замечено, что Лаборатория Касперского планирует развивать направление аудита и анализа защищенности АСУ ТП, в рамках которого, можно предположить, будет создаваться лаборатория для проведения исследований промышленного оборудования и ПО на наличие новых уязвимостей.

НТЦ "Станкоинформзащита"

Небольшая компания НТЦ "Станкоинформзащита" занимается в том числе и вопросами ИБ АСУ ТП, имеет свои макеты и предлагает создание макетов для своих заказчиков, подробнее в презентации компании:

Кроме того, компания имеет свою лабораторию, где проводит исследования безопасности промышленного оборудования (как указано выше указана как поставщик уязвимостей для базы ФСТЭК). Подробнее об исследованиях в презентации:

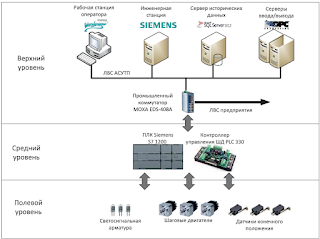

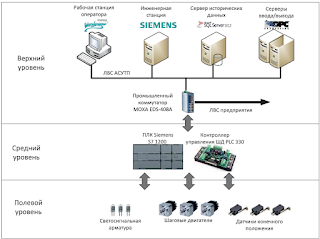

Уральский центр систем безопасности (УЦСБ)

Для исследования возможностей деструктивных воздействий на технологические процессы специалистами компании УЦСБ был создан стенд «Автоматизированный парковочный комплекс»

В состав стенда входит:

- Макет автоматизированного парковочного комплекса, спроектированный и выполненный с применением технологии 3D печати.

- Рабочая станция операторов, предназначенная для визуализации технологического процесса;

- Инженерная станция, предназначенная для конфигурации системы управления;

- Сервер исторических данных, предназначенный для хранения событий;

- Серверы ввода/вывода, предназначенные для обеспечения взаимодействия между программируемым логическим контроллером и системой отображения данных;

- Промышленный коммутатор Ethernet;

- Программируемый логический контроллер;

- Контроллер управления шаговыми двигателями;

- Коммутационное оборудование, блоки питания.

На стенде моделируется реализация следующих компьютерных атак:

На стенде моделируется реализация следующих компьютерных атак:

- Атака «Человек посередине» с перехватом трафика. Одна из классических атак «Человек посередине» (Man in the middle) используется злоумышленником для перехвата трафика между двумя точками сети. Данная атака чаще всего используется в качестве подготовительного этапа в составе комплексной атаки на АСУ ТП. После успешного выполнения атаки, трафик, циркулирующий между атакуемыми элементами сети, проходит через компьютер атакующего.

- Подмена трафика между компонентами АСУ ТП. Продолжением классической атаки «Человек посередине» является атака, целью которой является модификация трафика между узлами-жертвами. Применимо к АСУ ТП, данная атака позволяет повлиять на ход технологического процесса. В результате успешной атаки, злоумышленник может изменять пакеты данных, циркулирующие в технологической сети, внедрять произвольные команды управления.

- Заражение компонентов АСУ ТП вредоносным ПО. Компоненты АСУ ТП могут быть подвержены заражению вредоносным ПО. Источником заражения может быть, как открытый доступ с ЛВС, так и несанкционированное использование внешних носителей. Вредоносное ПО может быть применено для получения несанкционированного доступа к вычислительным ресурсам и данным, хранящимся на узле-жертве, а также для реализации атак «Отказ в обслуживании».

- Отказ в обслуживании компонентов АСУ ТП. Одной из самых распространенных компьютерных атак в различных сетях передачи данных является атака типа «Отказ в обслуживании» (DoS-атака). Сети АСУ ТП также подвержены данному типу атак из-за внедрения универсальных протоколов передачи данных (Ethernet). При отсутствии адекватных мер защиты атака на «отказ в обслуживании» (DoS) критических сервисов АСУ ТП (например, сервера ввода/вывода) может привести к выводу из строя системы отображения и оповещения на базе SCADA.

- Эксплуатация уязвимостей компонентов АСУ ТП. АСУ ТП состоит из множества компонентов, каждый из которых может иметь ряд уязвимостей. Атаки на систему могут использовать уязвимости операционных систем, программного обеспечения рабочих станций и серверов, коммутаторов, программируемых логических контроллеров и пр. Последствиями реализации атак могут быть как некорректная работа системы и аварийная остановка технологического процесса, так и получение полного контроля над автоматизированной системой управления.

Кроме того, замечено (

Источник 1,

Источник 2), что компания УЦСБ проводит исследования по поиску уязвимостей в ПО АСУ ТП. Что позволяет предположить наличие в компании лаборатории.

--

Подводя итог обзора можно сказать, что возможности демонстрации наличия проблемы безопасности АСУ ТП и ее решения на текущий момент хорошо представлены в России, что способствует пониманию проблемы и донесению ее важности и актуальности до лиц ответственных за безопасность и непрерывность производственных процессов промышленных предприятий. Так же положительным моментом является рост количества компаний, занимающийся исследования безопасности промышленного оборудования и ПО, среди них: Digital Security, Инжиниринговый центр НИЯУ МИФИ, Positive Technologies, Лаборатория Касперского (возможно), НТЦ "Станкоинформзащита", УЦСБ.

Хотел бы поблагодарить коллег за предоставление подробной информации для данного обзора:

- Александр Лифанов (Advantech)

- Илья Медведовский (Digital Security)

- Станислав Фесенко (ИЦ НИЯУ МИФИ)

- Александр Зуйков (ИЦ НИЯУ МИФИ)

- Алексей Петухов (NGS Distribution)

- Илья Карпов (Positive Technologies)

- Максим Никандров (Интеллектуальные Сети / iGrids.ru)

- Константин Каманин (Лаборатория Касперского)

- Полянский Алексей (НТЦ "Станкоинформзащита")

- Алексей Комаров (УЦСБ)

Возможно есть другие организации, попадающие под данный обзор, о которых я не упомянул. Если у вас есть информация о них, пишите в комментариях.

Источник:

shipulin.blogspot.com