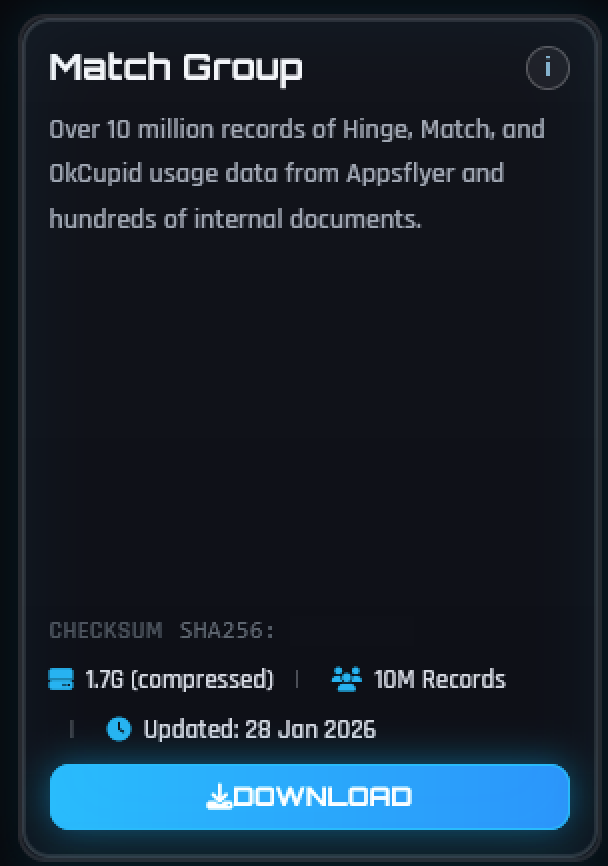

В списке жертв ShinyHunters появилось новое имя — Match Group. Кибергруппа утверждает, что ей удалось украсть 1,7 Гбайт данных, в том числе 10 млн записей об использовании дейтинг-сайтов Hinge, Match.com и OKCupid.

Как выяснил Bleeping Computer, для достижения своей цели ShinyHunters через фишинг взломали учетную запись Okta SSO, которая открыла им доступ к системе маркетинговой аналитики AppsFlyer, а также к хранилищам Google Drive и Dropbox.

Анализ слитых в даркнет образцов показал, что они содержат некоторые пользовательские данные и корпоративные материалы:

- ID пользователей названных сервисов знакомств;

- информацию из профилей (имя, краткая биография);

- детали подписок на платные услуги;

- IP-адреса заблокированных пользователей;

- списки профилей и логи вносимых юзерами изменений;

- отладочную информацию;

- телефоны, имейл, токены аутентификации сотрудников Match Group;

- сведения о контрактах с партнерами компании.

Жертва утечки подтвердила инцидент, заявив, что объем украденных взломщиками пользовательских данных невелик и логины-пароли, финансовая информация, личная переписка не пострадали.

Расследование проводится с привлечением сторонних экспертов. Оповещение затронутых пользователей уже запущено.

Хакерская группировка ShinyHunters приобрела широкую известность после кражи пользовательских данных у Salesforce с целью их использования в атаках на ее многочисленных клиентов. Этот инцидент уже аукнулся Google, Adidas, Qantas, Cisco, Louis Vuitton, Dior, Cloudflare, Palo Alto Networks и другим известным компаниям.