Компания Cisco сообщает, что ее Jabber-клиент для Windows содержит серьезную уязвимость. Используя брешь, атакующие могут произвести даунгрейд настроек STARTTLS, принудительно перевести общение в формат простого текста, скомпрометировать личные разговоры пользователей и похитить учетные данные.

Уязвимость обнаружили специалисты компании Synacktiv, проблеме был присвоен идентификатор CVE-2015-6409.

Проблема коснулась Jabber-клиента Cisco для Windows, который широко применяется в корпоративном сегменте. Уязвимы Cisco Jabber для Windows, Cisco Jabber для iPhone и iPad, а также клиент для Android, то есть версии клиента 9.x, 10.6.x, 11.0.x и 11.1.x.

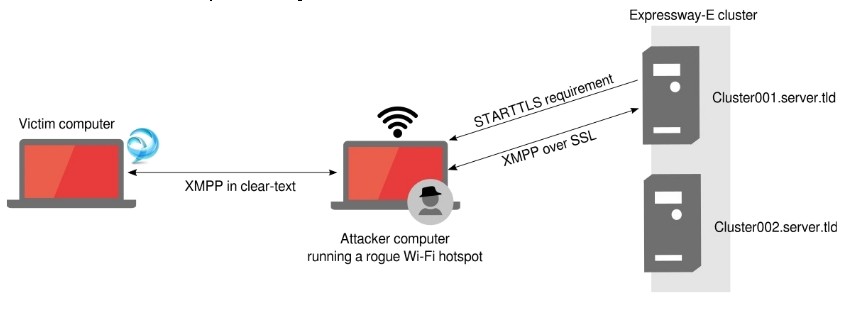

Согласно данным Synacktiv, злоумышленник может осуществить простейшую атаку man-in-the-middle, поместив себя между клиентом и сервером. Используя брешь в клиенте, приложение можно обмануть и заставить его поделиться конфиденциальной информацией. Исследователи пишут, что теоретически атакующий способен перехватить логин и пароль жертвы, ее разговоры и передаваемые файлы. Кроме того, злоумышленник может вообще подменить сообщения прошедшие «контрольную» MitM-точку, передает xakep.ru.

Подобная атака возможна благодаря тому, что клиент не перепроверяет, было бы соединение с сервером установлено с использованием TLS. То есть злоумышленники могут скомпрометировать хотспот Wi-Fi, к которому подключается пользователь, и обвести клиент вокруг пальца.

Исследователи также опубликовали proof-of-concept эксплоита.

Компания Cisco выпустила исправление, представив клиент версии 1.0. Патча или возможности обойти проблему для текущих версий клиента не существует, так что всем пользователям рекомендуется обновиться.