«Лаборатория Касперского» разобрала свежую кампанию кибергруппы Stan Ghouls, которая в конце 2025 года активно атаковала организации в странах СНГ — от России до Казахстана, Кыргызстана и Узбекистана. Под удар попали финансовые компании, промышленные предприятия и ИТ-бизнес. В целом набор инструментов у злоумышленников остался прежним, но инфраструктуру они заметно обновили, плюс, похоже, начали присматриваться к атакам на IoT.

Stan Ghouls ведёт целевые кампании как минимум с 2023 года и уже успела выработать узнаваемый почерк.

Группировка использует собственные вредоносные загрузчики на Java и регулярно «освежает» инфраструктуру, регистрируя новые домены под каждую волну атак. Основной интерес злоумышленников, по оценке экспертов, по-прежнему связан с финансовой выгодой, но элементы кибершпионажа тоже не исключаются.

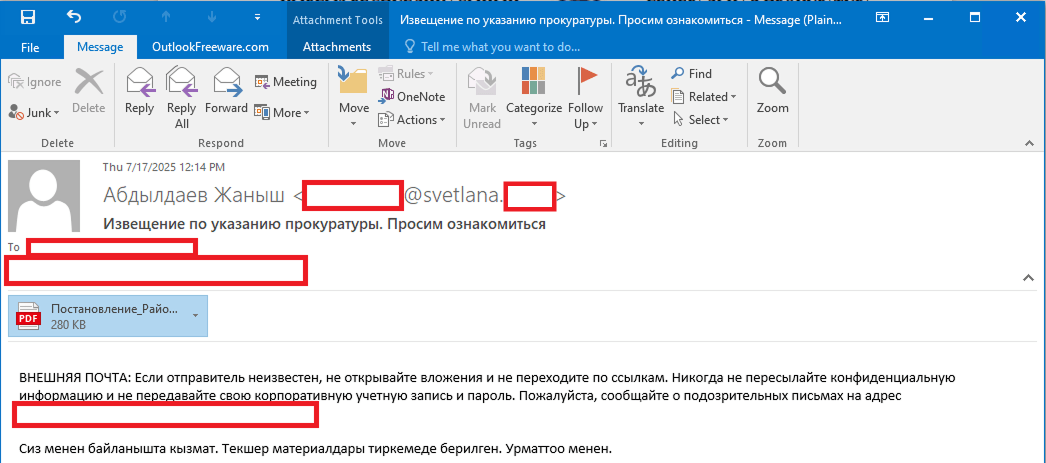

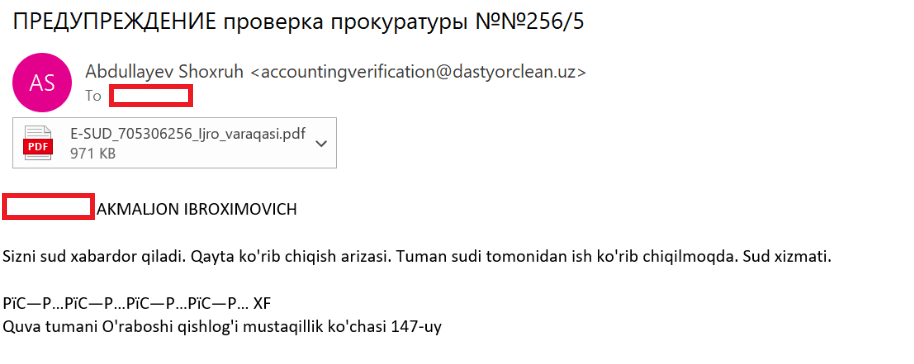

Сценарий атак выглядит классически, но исполнен аккуратно. Всё начинается с фишинговых писем с вредоносными PDF-вложениями. Письма тщательно подгоняются под конкретных жертв и пишутся на локальных языках.

Часто они маскируются под официальные уведомления — например, «предупреждение от прокуратуры» или «постановление районного суда». Внутри PDF скрыта ссылка: переход по ней запускает вредоносный загрузчик. Отдельно жертву просят установить Java, якобы без неё документ нельзя открыть.

После этого загрузчик скачивает легитимный софт для удалённого администрирования — NetSupport, который злоумышленники используют для полного контроля над заражённой системой. Ранее ключевым инструментом Stan Ghouls был коммерческий RAT STRRAT (он же Strigoi Master), и группа продолжает полагаться на проверенные решения, не меняя их без необходимости.

По данным «Лаборатории Касперского», в рамках этой кампании злоумышленники атаковали более 60 целей — довольно внушительное число для таргетированной операции. Это говорит о наличии ресурсов для ручного управления десятками скомпрометированных устройств одновременно.

Отдельный интерес вызвал один из доменов, использовавшихся в прошлых кампаниях группы. На нём исследователи обнаружили файлы, связанные с известным IoT-зловредом Mirai. Это может указывать на расширение арсенала Stan Ghouls и попытки группы попробовать себя в атаках на умные устройства.

Эксперты продолжают отслеживать активность группировки и предупреждать клиентов о новых кампаниях.