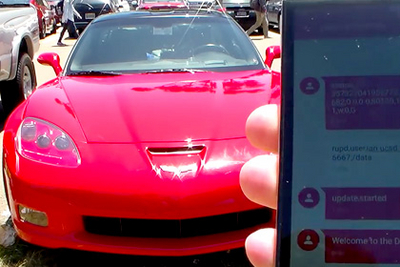

Исследователи Калифорнийского Университета в Сан- Диего обнаружили опасную уязвимость в телеметрических устройствах, встроенных в бортовую систему управления автомобилей марки Chevrolet Corvette. С помощью SMS сообщений злоумышленник сможет управлять автомобилем.

Эксплуатация уязвимости была продемонстрирована вчера на конференции по информационной безопасности Usenix, где специалисты показали способ управления автомобилем Chevrolet Corvette. Отправляя SMS на встроенный ключ-заглушку от Metromile исследователи включали и отключали дворники, установленные на лобовом стекле, тормозить и, наоборот, полностью отключать систему торможения, во время движения автомобиля на низкой скорости.

Телеметрические ключи-заглушки обычно устанавливают страховщики и компании, занимающиеся грузовыми автоперевозками, чтобы иметь возможность измерить эффективность расходования горючего и пройденное расстояние.

Отметим, что хакеры уже преуспели в поиске уязвимостей в программном обеспечении систем управления автомобилей Jeep и Tesla. Она была обнаружена в панели управления мультимедийной системы. Атака на встроенный бортовой компьютер может привести к разрушительным последствиям, так как это позволяет получить «прямой доступ к электронным мозгам» автомобиля.

Пока специалисты провели атаку только на Corvette, но они предупреждают, что основная проблема встроенных бортовых компьютеров в том, что, получив доступ к нему, злоумышленник сможет управлять автомобилем со встроенным ключом – заглушкой, установленного в диагностический порт бортового компьютера.