Специалисты «Лаборатории Касперского» сообщают о новой угрозе личной информации пользователей, а также корпоративным данным: архивам, базам 1С и прочим документам. В конце июня был обнаружен CTB-Locker – ранее неизвестный вариант троянца-шифровальщика, одной из особенностей которого является полноценное взаимодействие с анонимной сетью Tor без ведома жертвы. Возможности дешифровать данные при этом нет – троянец защищенно передает ключ на сервер злоумышленников, который маскируется в сети Tor.

Изначально троянец был нацелен на атаку англоязычных жертв, однако самые свежие образцы претерпели косметические доработки и получили поддержку русского языка. Этот факт, а также некоторые строки кода позволяют утверждать, что за данной программой стоят русскоговорящие злоумышленники. Данное предположение коррелирует с географией заражений: больше всего инцидентов зарегистрировано на территории СНГ. Единичные заражения обнаружены на территории Германии, Болгарии, Израиля, ОАЭ и Ливии.

Требования злоумышленников

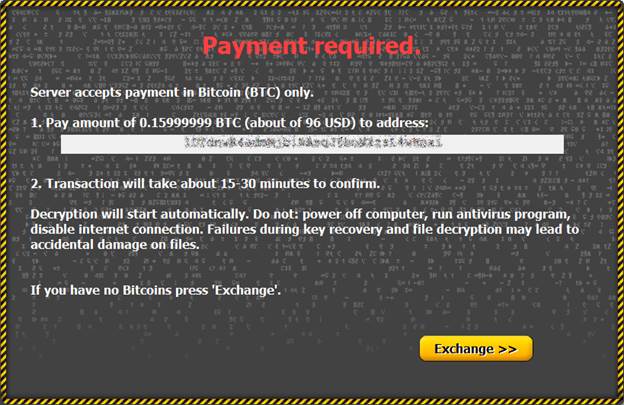

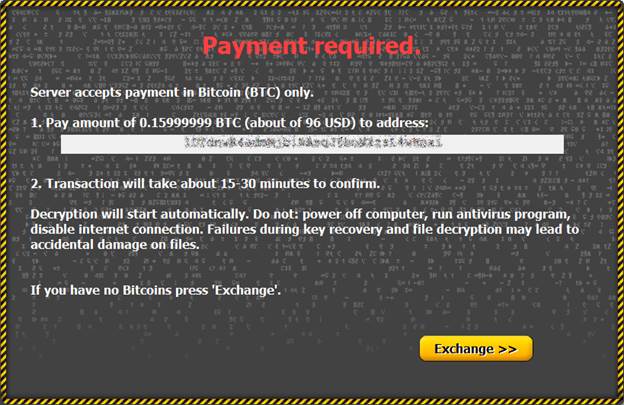

На первый взгляд, общая схема работы шифровальщика довольно типична: троянец добавляет свой исполняемый файл в список планировщика задач системы, после чего производит поиск файлов с определенными расширениями, осуществляет их шифрование и показывает пользователю требование выкупа. Однако реализация отличается одной «инновацией»: командный сервер злоумышленников находится в анонимной сети Tor, что ранее не встречалось среди шифровальщиков.

В этом заключается принципиальное отличие нового троянца от других вредоносных программ, прибегающих к анонимности Tor: если раньше злоумышленники пользовались легальным ПО от разработчиковTor для включения компьютера в эту сеть, то в данном случае код взаимодействия реализован внутри вредоносной программы. Это позволяет ей пользоваться сетью Tor без использования сторонних исполняемых файлов и запуска дополнительных процессов.

Также обнаруженная модификация троянца отличается нестандартным подходом к шифрованию, с помощью которого дополнительно защищается соединение с командным сервером. В силу этого перехват отправляемой троянцем информации, в частности уникального ключа, которым зашифрованы файлы, не поможет разблокировать данные пользователя.

«Этот шифровальщик – представитель нового поколения троянцев-вымогателей. Его авторы применили как известные техники, «обкатанные» его многочисленными предшественниками, например, требование выкупа в валюте Bitcoin, так и абсолютно новые для данного класса вредоносного ПО решения. В частности, сокрытие командного сервера в анонимной сети Tor затрудняет поиск злоумышленников, а использованная необычная криптографическая схема делает расшифровку файлов невозможной даже при перехвате трафика между троянцем и сервером. Все вместе делает его опасной угрозой и одним из самых технологичных шифровальщиков на сегодняшний день», – отметил Федор Синицын, старший антивирусный аналитик «Лаборатории Касперского».