Во всех сервисах компании VK произошёл масштабный сбой, затронувший практически всю территорию России. Проблемы начались около 15:00 по московскому времени и затронули как десктопные, так и мобильные версии сервисов.

Инцидент повлиял на работу всех ресурсов VK — социальных сетей «ВКонтакте» и «Одноклассники», почтовых сервисов, облачного хранилища и видеохостинга.

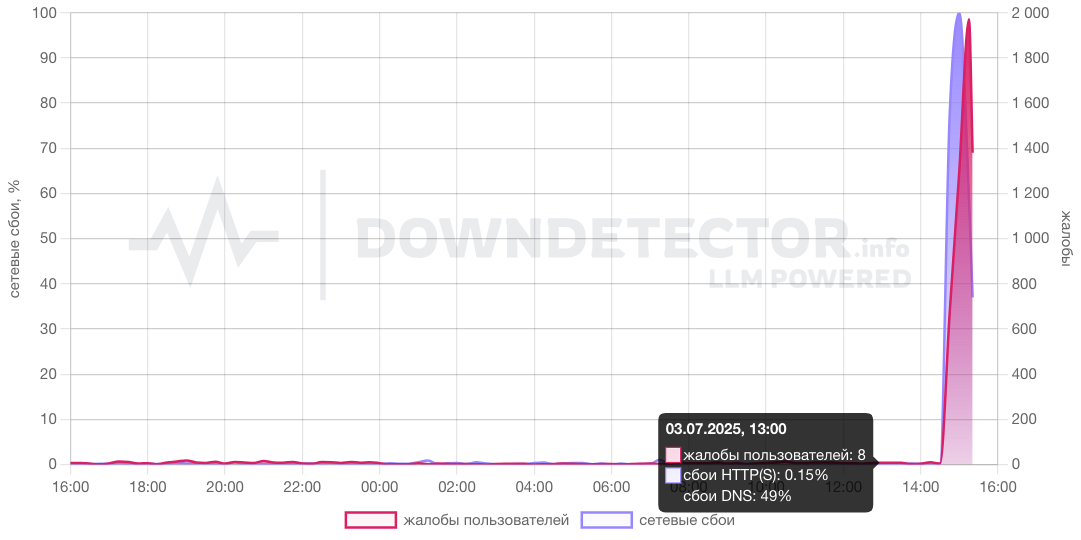

Согласно данным сервисов Downdetector и Сбой.РФ, зафиксирован резкий рост числа жалоб: более 4000 и почти 16 тысяч соответственно. География сбоев охватывает всю страну, за исключением, возможно, Дальнего Востока, где к тому времени уже был поздний вечер.

«Пользователи в некоторых регионах могут испытывать затруднения с загрузкой "ВКонтакте". Мы работаем над восстановлением доступа в полном объёме», — сообщила пресс-служба VK в ответ на запрос русского Forbes.

Причины сбоя и сроки устранения неполадок компания пока не раскрывает.