В отчете представлен общий обзор актуальных угроз в Интернете.Отчет включает в себя сведения о направленных атаках и атаках в социальных сетях, кражах данных, известных уязвимостях, а также данные по спаму, фишингу и вредоносным программам, появившимся в январе 2014 года.

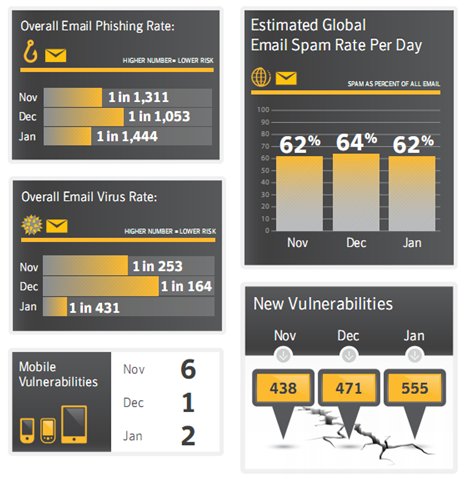

Число украденных учетных записей за последние 12 месяцев составило 500 миллионов – в большой степени за счет двух крупных утечек, произошедших в январе 2014 года. Число направленных атак в январе находится на самой высокой отметке с августа 2013 года, когда после всплеска показатель на протяжении следующих четырех месяцев находился на средне-низком уровне. Количество обнаруженных уязвимостей также возросло после низких показателей в ноябре-декабре. Однако 555 уязвимостей в январе – это все же меньше, чем 663 уязвимости, найденные в октябре. Если говорить о других новостях, то уровни спама и фишинга в прошлом месяце слегка снизились, а показатель числа случаев отправки вирусных электронных писем оказался самым низким с октября 2013 года.

Ключевые моменты отчета:

- Направленные атаки. Жертвами 21,3% всех атак были компании производственной отрасли, что делает ее самой «популярной» среди злоумышленников. Жертвами 39% всех атак стали небольшие компании со штатом сотрудников 250 человек и менее. При этом крупные компании (2500+ сотрудников) чаще становились жертвами в результате атак на небольшие компании. Самым распространенным форматом среди вредоносных вложений был формат .exe - он был применен в 24,7% всех направленных атак, где использовались вложения.

- Социальные сети. 82% всех атак на социальные сети – фальшивые предложения. Второе место заняли атаки типа likejacking (“угон лайков”), доля которых составила 8% всех атак.

- Утечки информации. Самая крупная из известных утечек в январе случилась в Южной Корее и привела к краже 105,8 млн учетных записей. Оценка числа «жертв» другой утечки, которая, как ранее сообщалось, затронула 40 млн. учетных записей, была изменена в сторону увеличения и теперь составляет 110 млн.

- Мобильные устройства. В январе было обнаружено три новых типа вредоносных программ и 139 новых разновидностей. 32% всех обнаруженных мобильных вредоносных программ следят за пользователями, а сбор информации (информация об устройстве, банковские данные) осуществляют 15% всех вредоносный программ. Традиционные угрозы, такие как бэкдоры и загрузчики троянов, сейчас присутствуют в 14% всех мобильных вредоносных программ.

- Уязвимости. В январе было обнаружено 555 новых уязвимостей, таким образом, за год показатель составил 6443 вредоносные программы. Это 17%-ный рост по сравнению с предыдущими 12 месяцами. Кроме того, за январь 2014 года было обнаружено две уязвимости мобильных операционных систем.

- Вредоносное ПО. Средний мировой показатель числа вирусных атак составил 1 на 431 электронное письмо, в то время как в декабре этот показатель составил 1 вирус на 164 письма. Венгрия возглавила список «вирусных» стран: там вирус содержит каждое 217-е письмо. Самым же крупным источником вирусных писем стали США: 66,5% всех электронных писем, содержащих вирусы, были отправлены именно оттуда. Что касается компаний, то в наибольшей степени атакам подверглись организации, чей штат составлял 250-500 человек – в среднем такие компании получают вирус в каждом 383-м письме.