Современные веб-приложения и API стали центральной мишенью для кибератак, а их защита превратилась в сложнейшую инженерную задачу. Эксперты по кибербезопасности обсудили актуальные угрозы 2026 года и стратегии построения эффективной обороны — как противостоять массовым атакам и точечным взломам.

- 1. Введение

- 2. Сценарии атак на веб-приложения с максимальным ущербом

- 3. Портрет потенциального злоумышленника

- 4. Какие активы интересуют злоумышленников?

- 5. Как выстроить эшелонированную защиту?

- 6. Прогнозы на 2026 год

- 7. Выводы

Введение

К 2026 году ландшафт цифровых угроз претерпел значительную трансформацию. Повсеместная автоматизация, доступность хакерских сервисов в даркнете и интеграция искусственного интеллекта в атакующие и защитные инструменты стёрли грань между традиционными и продвинутыми угрозами. Современный злоумышленник действует комплексно, а его цель — уже не просто нарушить работу сервиса, а получить долгосрочный доступ, монетизировать любой актив или нанести невосполнимый репутационный ущерб.

В этих условиях классические подходы к безопасности, основанные на периметровой защите и статичных правилах, демонстрируют свою ограниченность. Новые вызовы требуют глубокого переосмысления архитектуры защиты, где на первый план выходят анализ поведения, безопасность цепочек поставок ПО и контекстная оценка рисков в реальном времени.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Александр Сурмачевский, лидер продуктовой практики WAF, Positive Technologies.

- Мария Шай, ведущий эксперт, RED Security.

- Александр Пушкин, заместитель генерального директора, «Перспективный мониторинг».

- Антон Апряткин, руководитель отдела клиентских решений, NGENIX.

- Дмитрий Царев, руководитель управления облачных решений кибербезопасности, BI.ZONE.

- Лука Сафонов, бизнес-партнёр по инновационному развитию, «Гарда».

- Михаил Парфёнов, главный архитектор по ИБ, DPA Analytics.

- Артём Артамонов, ведущий пресейл-инженер, StormWall.

Ведущий и модератор эфира — Вадим Шелест, руководитель направления анализа защищённости, Wildberries & Russ.

Сценарии атак на веб-приложения с максимальным ущербом

Михаил Парфёнов объяснил, что с архитектурной точки зрения современное веб-приложение делится на 2 основные части: бэкенд, который выполняется на сервере, и фронтенд, исполняемый в браузере пользователя.

Фронтенд-код, в отличие от серверного, обладает динамической природой: он может загружать скрипты и модули из внешних источников уже во время работы приложения, используя механизмы вроде динамического импорта в JavaScript. Это значит, что его содержимое не является фиксированным и может изменяться вне регулярного цикла релизов, что создаёт уникальные риски.

Согласно современным стандартам, для фронтенда актуально более 70 специфических угроз, и для их эффективного выявления и нейтрализации требуются специализированные решения, ориентированные именно на безопасность клиентской части приложений.

Михаил Парфёнов, главный архитектор по ИБ, DPA Analytics

Антон Апряткин считает, что наибольший потенциальный ущерб связан с полным взломом и захватом системы. Такие инциденты наносят катастрофический репутационный ущерб, а сопутствующая утечка данных усугубляет ситуацию, приводя к нарушениям регуляторных требований. Последствия могут проявляться долгие годы, поскольку украденная информация может неоднократно всплывать в даркнете. Также серьёзную угрозу продолжают представлять DDoS-атаки и вредоносные боты.

Артём Артамонов подчёркивает, что ландшафт угроз уникален для каждой компании. Организации, обрабатывающие большие объёмы персональных данных, наиболее уязвимы к таким атакам, как полный взлом системы и утечка информации.

В то же время для многих других компаний, чьи приложения не работают с персональными данными, наибольшую опасность и прямой финансовый ущерб могут представлять масштабные DDoS-атаки, выводящие сервисы из строя. Приоритеты в защите целиком зависят от профиля и модели угроз конкретного бизнеса.

Артём Артамонов, ведущий пресейл-инженер, StormWall

Мария Шай отмечает, что эпоха точечных, изолированных атак уходит в прошлое. Современный злоумышленник действует методично и комплексно: сначала получает доступ, например, перехватывая токены сессий, затем тщательно изучает архитектуру приложения. Его конечная цель — не разовое нарушение, а максимальное продвижение вглубь системы и расширение поверхности для будущих атак.

Дмитрий Царев выделяет несколько сценариев атак в зависимости от мотивации злоумышленников. Одни охотятся прежде всего за данными: похищая, например, учётные сессии, они либо монетизируют их, передавая третьим лицам, либо используют для дальнейшего развития атаки внутри системы. Однако наиболее критичным с точки зрения ущерба является целенаправленное уничтожение или вывод из строя ИТ-инфраструктуры компании.

Портрет потенциального злоумышленника

Вадим Шелест, описывая портрет потенциального злоумышленника, отмечает, что им часто движут финансовые мотивы. Это могут быть как одиночки, так и целые группировки, чья основная цель — просто заработать на взломе. Также серьёзную угрозу представляют фродеры (от английского fraud — мошенничество), которые специализируются на монетизации любого полученного доступа к системе, превращая уязвимость в источник дохода.

Вадим Шелест, руководитель направления анализа защищённости, Wildberries & Russ

Дмитрий Царев утверждает, что цели злоумышленника формируются исходя из профиля компании. Если в ней есть ценные данные или активы, атака будет нацелена именно на них. Однако злоумышленник может преследовать и другую цель — нанести дополнительный, сопутствующий ущерб, причём это может сделать уже другая группа, не связанная с первоначальной кражей данных.

Особенно опасны атакующие, которые способны долгое время оставаться незамеченными внутри инфраструктуры компании. Против таких угроз классической периметровой защиты недостаточно — требуются специальные механизмы для их выявления и удаления.

В ряде случаев для достижения цели злоумышленникам достаточно просто вывести сайт из строя с помощью DDoS-атаки.

Антон Апряткин отмечает, что к 2026 году рынок DDoS-услуг в даркнете стал высокоорганизованным. Злоумышленники предлагают полноценный сервис с гарантиями уровня обслуживания (SLA), технической поддержкой и агрессивным маркетингом. Именно эта доступность и коммерциализация кибератак формирует сегодня одну из самых серьёзных угроз для бизнеса.

Антон Апряткин, руководитель отдела клиентских решений, NGENIX

Александр Пушкин выделяет 2 ключевых вектора атак. Первый и самый массовый — это автоматизированные сканирующие боты, которые многие компании не в состоянии эффективно блокировать. Обнаруженные такими ботами уязвимости затем продаются или передаются другим злоумышленникам для дальнейшей эксплуатации.

Второй, более опасный вектор, — это использование взломанного сайта как плацдарма для атаки. Даже если на самом сайте нет ценных данных, с его помощью могут скомпрометировать пользователей организации, чтобы затем проникнуть глубже в её инфраструктуру. Ущерб от таких целенаправленных атак может быть чрезвычайно серьёзным.

Артём Артамонов обращает внимание на новый тренд в ландшафте угроз — атаки хактивистов. В отличие от финансово мотивированных злоумышленников, их целью является не прямая коммерческая выгода, а нанесение репутационного ущерба целевой организации.

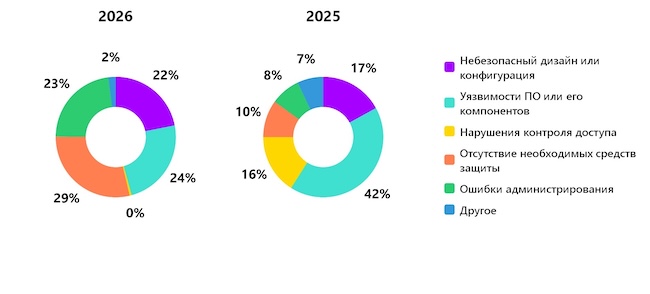

В первом опросе зрители поделились, с чем, на их взгляд, связаны основные проблемы безопасности веб-приложений:

- Отсутствие необходимых средств защиты — 29 %.

- Уязвимости ПО или его компонентов — 24 %.

- Ошибки администрирования — 23 %.

- Небезопасный дизайн или конфигурация — 22 %.

- Другое — 2 %.

Рисунок 2. С чем, на ваш взгляд, связаны основные проблемы безопасности веб-приложений?

Какие активы интересуют злоумышленников?

Михаил Парфёнов выделяет 3 основных вектора монетизации атак на фронтенд:

- Кража данных: прямо из браузера могут быть похищены персональные данные, банковские карты, токены и сессии.

- Компрометация самого пользователя: злоумышленники могут выполнять действия от его имени, такие как лайки, просмотры, заказы или даже финансовые переводы.

- Атака на устройство пользователя: вредоносный код может эксплуатировать уязвимости браузера для заражения устройства.

Мария Шай констатирует, что злоумышленники стремятся извлечь выгоду из любого цифрового актива. Любой ресурс, который можно использовать повторно — будь то данные, доступ или вычислительные мощности, — будет найден и монетизирован хакером.

Мария Шай, ведущий эксперт, RED Security

Лука Сафонов называет одним из ключевых активов, интересующих злоумышленников, учётные записи пользователей. Он поясняет, что они часто становятся целью для атак типа Password Spraying (распыление паролей), когда злоумышленники пытаются получить доступ, используя множество слабых или стандартных паролей против разных учётных записей.

Александр Пушкин добавил, что ценным активом для злоумышленников может быть и сам физический или виртуальный сервер, на котором размещён сайт. Компрометация сервера открывает широкие возможности для его дальнейшего нелегитимного использования.

Александр Сурмачевский приводит примеры специфических векторов атак в банковской сфере. SMS-бомбинг через незащищённые формы позволяет массово отправлять сообщения для дальнейшего мошенничества: например, для выманивания данных у клиентов или обхода одноразовых кодов.

Другой метод — создание копии легитимного сайта, через который проксируются запросы к настоящему API, что позволяет перехватывать данные пользователей. Аналогичную опасность представляют и массовые email-рассылки, используемые в схожих мошеннических схемах.

Александр Сурмачевский, лидер продуктовой практики WAF, Positive Technologies

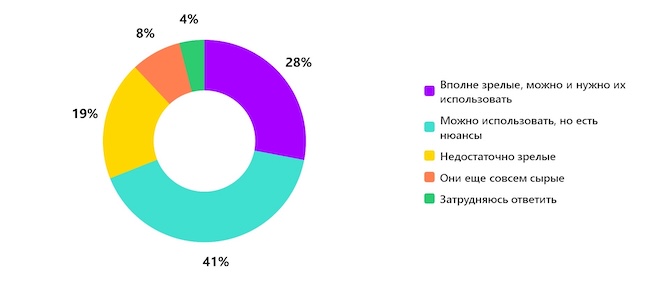

Во втором опросе выяснилось, как зрители оценивают зрелость российских решений по защите веб-приложений:

- Можно использовать, но есть нюансы — 41 %.

- Вполне зрелые, можно и нужно их использовать — 28 %.

- Недостаточно зрелые — 19 %.

- Они ещё совсем сырые — 8 %.

- Затруднились ответить — 4 %.

Рисунок 3. Как вы оцениваете зрелость российских решений по защите веб-приложений?

Как выстроить эшелонированную защиту?

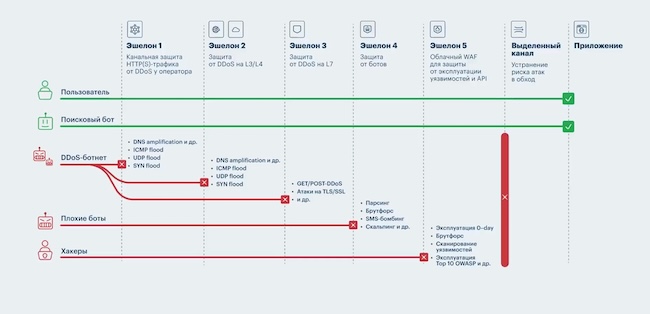

Александр Пушкин видит защиту как комбинацию мер. Для своей разработки — безопасный код, для сторонней — регулярные обновления. На периметре — анти-DDoS от провайдера, в центре — WAF, а антибот — опционально. Особое внимание он советует уделять анализу логов веб-серверов для понимания угроз.

Александр Пушкин, заместитель генерального директора, «Перспективный мониторинг»

Артём Артамонов утверждает, что архитектура защиты должна быть многоуровневой. Даже идеально написанное приложение не спасёт от мощной сетевой DDoS-атаки, например, на 800 Гбит/с, с которой не справятся локальные решения. Поэтому критически важна сетевая защита, которую эффективно предоставляют облачные провайдеры.

Обязательными компонентами также являются защита от ботов и защита на уровне приложения (L7). Однако никакие технические решения не работают автоматически. Если у компании нет своей квалифицированной команды, то необходимы сторонние специалисты — либо SOC на аутсорсе, либо экспертиза от самого провайдера услуг защиты.

Антон Апряткин подчёркивает, что выстраивание защиты должно начинаться с анализа бизнес-рисков. Специалисту по информационной безопасности необходимо чётко понимать, какие угрозы могут нанести компании наибольший ущерб, как их можно митигировать и какова будет стоимость таких мер.

Только имея на руках карту рисков с оценками потенциального ущерба и стоимости защиты, можно аргументированно обосновать бюджет и принимать взвешенные решения о приоритетах. Такой предметный подход позволяет определить, во что важнее инвестировать в первую очередь: в защиту от DDoS, WAF или антибот.

Рисунок 4. Эшелонированная защита от NGENIX

Михаил Парфёнов считает, что основа защиты — это безопасная разработка, включающая архитектуру, API Gateway и контроль доступа. Второй приоритет — безопасность фронтенда. WAF становится необходимым при работе с устаревшим кодом (legacy). Остальные меры — опциональны и зависят от потребностей бизнеса.

Александр Сурмачевский описывает многоуровневую защиту: от шейпинга трафика у провайдера и анти-DDoS на периметре до интеграции с WAF, NGFW и балансировщиками. Архитектура включает катастрофоустойчивость через несколько ЦОД (центров обработки данных), реверс-прокси, защиту бэкенда и баз данных, а также тестовые среды. Важным элементом он называет аналитику логов через open-source системы.

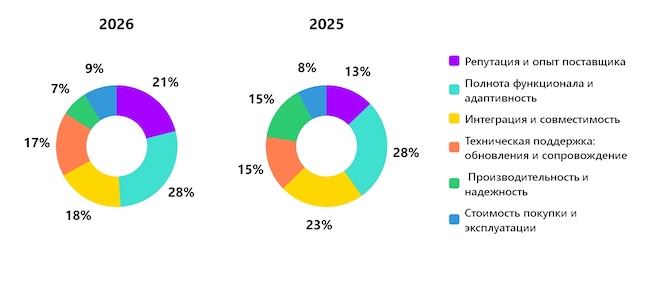

В третьем опросе зрители назвали главный параметр при выборе поставщика продуктов и сервисов защиты веб-приложений:

- Полнота функциональности и адаптивность — 28 %.

- Репутация и опыт поставщика — 21 %.

- Интеграция и совместимость — 18 %.

- Техническая поддержка: обновления и сопровождение — 17 %.

- Производительность и надёжность — 7 %.

- Стоимость покупки и эксплуатации — 9 %.

Рисунок 5. Главный параметр при выборе поставщика сервисов защиты веб-приложений

Блиц: минимальный набор функций для защиты веб-приложений и API

Александр Сурмачевский: «Двухфакторная аутентификация и процесс выведения старых версий мобильных приложений из эксплуатации (ограничение их функциональности, чтобы новые версии обновлялись и злоумышленники не могли воспользоваться уязвимостями)».

Мария Шай: «Разграничение доступов. Важно, чтобы у всех было прав ровно столько, сколько нужно для работы».

Александр Пушкин: «Регулярный пентест с контролем исправления того, что было найдено, анализ журналов и анти-DDoS».

Лука Сафонов: «Есть открытый фреймворк OWASP SAMM — от прототипирования до вывода из эксплуатации описаны все домены, такие как мониторинг, пентесты, внедрение СЗИ, исходя из контекста и выполнения работы приложения в бизнес-логике. Можно придерживаться этого простого плана».

Лука Сафонов, бизнес-партнёр по инновационному развитию, «Гарда»

Антон Апряткин: «Механизм обработки запросов, чтобы настраивать гибкую политику, логику того, как должны доходить запросы до бэкенда. Если можно, вынести эту функцию в облако, чтобы их редиректить или по-другому обрабатывать».

Артём Артамонов: «Для приложений нужен Zero Trust, к этому постепенно все приходят. Необходим анти-DDoS, так как атакуют всех, даже без коммерческого и политического умысла. Многие клиенты жалуются на отсутствие прозрачности (отчёты, взаимодействие между провайдерами защиты и заказчиками, понимание процессов в средствах защиты)».

Михаил Парфёнов: «Безопасная разработка, анализ безопасности зависимостей, автоматизированный анализ безопасности фронтенда — чтобы знать, из каких источников загружается Javascript-код, куда отправляются данные (страны, хосты)».

Дмитрий Царев: «Пишите код безопасно, делайте акцент на ошибки бизнес-логики, которые могут привести к эксплуатации ваших приложений, возможности легально вытащить какие-то данные. Не пренебрегайте средствами периметровой защиты: они позволяют сконцентрироваться на более важных вещах. Обязателен анализ защищённости: нужно понимать, где слабое звено в системе защиты».

Дмитрий Царев, руководитель управления облачных решений кибербезопасности, BI.ZONE

Прогнозы на 2026 год

Дмитрий Царев: «Сейчас век ИИ и автоматизации. Появляется всё больше атакующих фреймворков, которые выполняют задачи, раньше требовавшие глубокого вовлечения человека: автоматизируют сбор данных, разведку и проверку уязвимостей.

Работают автономные агенты и целые группы, распределяющие функции между собой. Для защитника это может выглядеть как привычный фоновый шум, но за ним будут стоять уже не люди, а автоматизированные системы».

Лука Сафонов: «Кардинальных изменений в природе уязвимостей веб-приложений не произойдёт. Такие инструменты, как ИИ и автономные атакующие агенты — это просто новый этап прогресса, более совершенный инструментарий. Время между обнаружением уязвимости и её эксплуатацией сократится ещё сильнее».

Михаил Парфёнов: «Будет больше случаев внедрения вредоносного кода в зависимости. Этот тренд подогревает рост криптовалютных приложений, но так как злоумышленники заражают популярные пакеты, под удар попадают все, а не только криптосегмент. Поскольку бэкенды во многих компаниях уже защищены WAF, смещение атак в сторону фронтенда станет логичным следствием».

Артём Артамонов: «Несмотря на появление новых инструментов, основная масса инцидентов — это старые методы, такие как классические флуды (от англ. flood — «наводнение, потоп», вид кибератаки, целью которой является перегрузка канала связи, сервера или приложения огромным количеством бессмысленных или вредоносных запросов — прим. ред.) и заливка трафиком. Если у компании до сих пор нет базовой защиты, самое время серьёзно об этом задуматься».

Антон Апряткин: «Стоит ожидать роста атак на бизнес-логику приложений, против которых WAF часто бессилен. Он анализирует структуру и паттерны, но не понимает контекст запроса, что создаёт уязвимость. Также целью может стать теневое ИТ — приложения, которые сотрудники устанавливают в обход политик безопасности. Отдельный тренд — атаки через цепочки поставок программного обеспечения».

Александр Пушкин: «За последние 2 года чётко прослеживается тенденция атак на кеширующую инфраструктуру. Против таких угроз бессильны как WAF, так и стандартные клиентские проверки».

Мария Шай: «Всё чаще атаки начинаются с легитимного взаимодействия с приложением разными способами, пока система сама не раскроет свою уязвимость. Эта тенденция усиливается благодаря автоматизации и использованию ИИ, которые позволяют быстро анализировать реакцию приложения».

Александр Сурмачевский: «Основные векторы атак никуда не исчезают, но к ним добавляются новые: например, связанные с технологиями LLM, их интеграцией в приложения и чат-боты. Отдельную проблему создают уязвимости, заложенные на этапе разработки, когда код пишется с помощью ИИ без должной проверки».

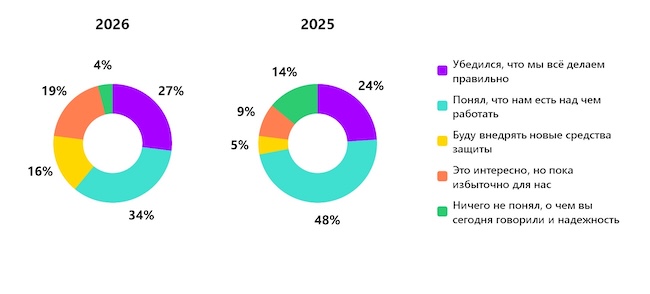

Четвёртый опрос показал, каково мнение зрителей о современной защите веб-приложений после эфира:

- Поняли, что есть над чем работать — 34 %.

- Убедились, что всё делают правильно — 27 %.

- Считают интересным, но пока избыточным для себя — 19 %.

- Будут внедрять новые средства защиты — 16 %.

- Ничего не поняли, о чём говорили эксперты — 4 %.

Рисунок 6. Каково ваше мнение о современной защите веб-приложений после эфира?

Выводы

Основываясь на мнениях экспертов, можно сделать вывод, что к 2026 году защита веб-приложений и API окончательно превратилась в комплексную, непрерывную и контекстно-зависимую дисциплину. Эра статических барьеров уходит в прошлое. На первое место выходит способность системы к адаптации и прогнозированию угроз в реальном времени.

Ключевым становится не просто наличие инструментов, таких как WAF или анти-DDoS, а их глубокая интеграция в жизненный цикл приложения — от безопасной разработки и анализа зависимостей до мониторинга поведения пользователей и автоматизированного ответа на инциденты.

При этом фундаментальные принципы не теряют актуальности: безопасный код, разграничение прав доступа и регулярный анализ защищённости остаются в приоритете. Однако они должны быть усилены предиктивной мощью искусственного интеллекта для борьбы с автоматизированными атаками и эксплуатацией бизнес-логики.

Зрелость защиты теперь измеряется не толщиной периметра, а прозрачностью процессов, скоростью реагирования и глубиной понимания собственной цифровой среды. Успешная стратегия — это синтез культуры безопасности, современных технологий и экспертизы, нацеленный на управление рисками в постоянно эволюционирующем ландшафте угроз.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!