Эксперты AM Live обсудили, как выбрать оптимального поставщика услуг по анализу защищённости промышленных предприятий в условиях санкций и импортозамещения, а также рассказали, как правильно составить техническое задание и оценить результаты работы.

- Введение

- Что такое анализ защищённости?

- Какие требования регуляторов существуют в рамках анализа защищённости промышленных предприятий?

- Кого можно допускать к анализу защищённости

- Где лучше проводить аудит информационной безопасности?

- Какие требования заказчик должен предъявлять к аудиторам ИБ?

- Дорого ли стоит пентест?

- Какие методы применимы в сегменте АСУ ТП (White / Black / Grey Box)?

- Каковы сейчас тренды по включению в отчёты новых информационных систем

- Что ждёт рынок?

- Выводы

Введение

В сложившейся ситуации вопросы обеспечения безопасности промышленных объектов и объектов критической информационной инфраструктуры (КИИ) касаются не только специалистов по кибербезопасности и регуляторов, постепенно становясь реальностью для собственников бизнеса. Риски нарушения работы промышленных систем, строго говоря, никто не может игнорировать.

Мы в очередной раз пригласили в студию AM Live экспертов, чтобы разобраться в специфике анализа защищённости промышленных предприятий, понять, в каких отраслях промышленности особенно востребованна такая процедура, и выяснить, какие существуют требования регуляторов по анализу защищённости КИИ.

На прошлых эфирах AM Live мы освещали интересный вопрос о врождённом иммунитете АСУ ТП и КИИ к кибератакам, а также подробно обсуждали сетевую безопасность технологических систем и защиту оконечных точек.

На этот раз своим присутствием порадовали следующие уважаемые специалисты:

- Александр Карпенко, руководитель направлений защиты АСУ ТП и КИИ, «Инфосистемы Джет».

- Роман Краснов, руководитель направления информационной безопасности промышленных предприятий, Positive Technologies.

- Владимир Дащенко, эксперт по исследованиям угроз информационной безопасности в центре исследования безопасности промышленных систем, «Лаборатория Касперского».

- Алексей Комаров, региональный представитель УЦСБ в г. Москве.

Модерировал встречу Алексей Гуревич, заместитель начальника управления СИБИНТЕК.

Что такое анализ защищённости?

Прежде всего, как это обычно происходит на AM Live, эксперты решили разобраться в терминах и дать определение анализу защищённости.

Роман Краснов:

— Изначально необходимо понимать разницу между тестированием на проникновение и анализом защищённости. Пентест, как правило, заканчивается проникновением, а анализ — нет. У Positive Technologies, например, есть команда, которая занимается внешним пентестом, её задача — дойти до границы с АСУ ТП, после чего она фиксирует свои результаты. Параллельно работает другая команда (но уже внутри сегмента АСУ ТП), которая должна изучить все возможные векторы атаки на критически важные компоненты. Цели эти команд, как видите, — немного разные, поскольку анализ защищённости подразумевает очень серьёзную работу с компонентами АСУ ТП.

Владимир Дащенко:

— Добавлю, что одна из деталей, отличающих классический пентест от анализа защищённости, — тот самый аудит безопасности. Кроме технической части, которая присутствует в пентесте, есть аудит, где непременно должен быть анализ процессов внутри сети.

Алексей Комаров:

— Особенность работ по информационной безопасности, которые выполняются на промышленных объектах, заключается в последствиях. Специалисты сильно ограничены инструментарием и степенью влияния, которое они могут оказать на систему. Непрерывность технического процесса всегда во главе угла. Когда мы говорим про анализ защищённости, про аудит или про пентест, надо понимать, что эксперты всегда ограничены во времени и в возможностях.

Какие требования регуляторов существуют в рамках анализа защищённости промышленных предприятий?

Александр Карпенко из «Инфосистем Джет» обратил внимание зрителей и собеседников на тот факт, что никаких чётких требований к пентестам и техническим исследованиям регуляторы не предъявляют. Также эксперт добавил, что практика тестирования на проникновение в промышленных системах — существенно менее зрелая, чем в целом в ИТ-сегменте.

Что касается нормативных актов, то в России есть требования к анализу защищённости, однако на деле они сводятся к поиску уязвимостей и процессам патч-менеджмента. Специалисты напомнили и о приказе ФСТЭК России от 25 декабря 2017 г. № 239 — «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации», где имеются предписания в трёх пунктах:

- Обязательно провести анализ уязвимостей на этапе разработки технических и организационных мероприятий для СОИБ (системы обеспечения информационной безопасности).

- Обязательно провести анализ уязвимостей на этапе ввода СОИБ в эксплуатацию.

- Регулярно проводить анализ уязвимостей в ходе эксплуатации значимого объекта КИИ.

Таким образом, во всех этих трёх жизненных циклах регулятор предписывает проводить анализ уязвимостей. Также перечислены и методы такого анализа: упоминаются пентест, исследование документации, инструменты и т. п.

Кого можно допускать к анализу защищённости

Если говорить о честном подходе к анализу защищённости, то просто необходим сторонний взгляд, который поможет повысить реальную безопасность промышленных объектов, а не «бумажную». Принято считать, что наиболее объективным будет анализ защищённости силами и средствами тех специалистов, которые имеют соответствующую компетенцию. В подавляющем большинстве случаев в команде эксплуатантов объекта таких людей нет.

У Positive Technologies, по словам Романа Краснова, есть интересная практика: клиентам не только предлагается услуга анализа защищённости и внедрения средств защиты, но и рекомендуется последующий анализ со стороны специалистов другой компании. Таким образом, безопасность предприятия помогают повысить сразу несколько независящих друг от друга ИБ-компаний. Участники AM Live высказали мнение, что заказчику будет крайне сложно самому вести фундаментальную работу по анализу защищённости.

При этом методология должна быть максимально гибкой и адаптированной под требования заказчика. В зависимости от того, какие процессы считаются критическими, выбирается конкретная методология. Не стоит забывать и про цель, которая является определяющим фактором. Можно выделить три основных цели:

- Новый заказчик решил задуматься об информационной безопасности и хочет просто посмотреть, насколько хорошо защищены его активы.

- Показать бизнесу, что безопасность нужна.

- Проверить, насколько эффективно работают все средства защиты, которые использует заказчик.

Где лучше проводить аудит информационной безопасности?

Поскольку этот эфир AM Live был посвящён анализу защищённости промышленных предприятий, острым стал вопрос о том, имеет ли команда безопасности право выполнять этот комплекс мероприятий на «живой» системе. Само собой, такой подход несёт те или иные риски, и если есть кто-то, кто готов принять их на себя, то можно проводить аудит и на «живой» системе.

Тем не менее найти такое предприятие, которое согласится на возможную приостановку производства в результате успешного пентеста, практически невозможно. Самой популярной площадкой для проведения подобных мероприятий остаётся остановленная система. В упоминавшемся выше приказе ФСТЭК России № 239 разрешается проводить анализ защищённости на макетах. На таких стендах вендоров АСУ ТП, кстати, регулярно тестируются обновления, новые конфигурации, средства защиты и т. п.

Роман Краснов также добавил, что Positive Technologies часто проводит анализ на работающем объекте. Как это происходит: специалисты вручную инвентаризируют систему, забирают прошивки и актуальные версии софта, собирают цифровой двойник у себя в лаборатории и смотрят, какие гипотетические риски могут быть реализованы.

Кроме того, специалисты напомнили о киберполигонах, которым мы, кстати, посвятили один из февральских эфиров AM Live (дайджест можно прочитать в нашей статье) и обзор рынка. Такие площадки в отдельных случаях могут предоставить возможности провести анализ защищённости на копии информационной системы заказчика.

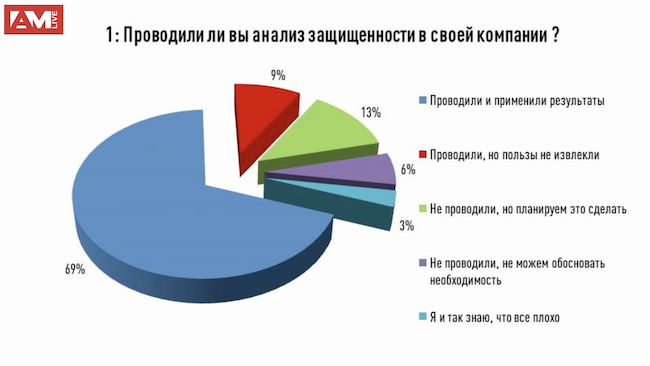

К этому моменту подоспели результаты первого опроса — «Проводили ли вы анализ защищённости в своей компании?». 69 % респондентов проводили и применили результаты. 13 % — не проводили, но планируют это сделать, 9 % — проводили, но пользы не извлекли, 6 % — не проводили, потому что не могут обосновать необходимость, 3 % — и так знают, что всё плохо.

Рисунок 1. Проводили ли вы анализ защищённости в своей компании?

Какие требования заказчик должен предъявлять к аудиторам ИБ?

Надо понимать, что все пентестеры «заточены» на корпоративные системы, поэтому в случае с промышленными системами они не всегда могут понимать, что делать. Поэтому заказчику нужно опираться на репутационный перечень уже выполненных проектов и учитывать наличие профильных специалистов с опытом в конкретной сфере. Например, нефтяная промышленность сильно отличается по архитектуре АСУ ТП от энергетической отрасли.

Кроме того, уместно вспомнить о международных сертификациях, которые могут иметь некоторый вес с точки зрения профессионализма. Также всегда стоит смотреть на разумность людей, отметил Алексей Комаров. Поскольку уровень ответственности высок, пришедший проводить анализ защищённости человек должен чётко понимать, где он оказался и к каким последствиям могут привести его действия. При выборе команды специалистов всегда стоит интересоваться, есть ли у них опыт работы с промышленными системами. Это может показаться забавным, но заказчику нужно субъективно оценить уровень вменяемости экспертов. Справки из психдиспансеров и отсутствие судимости будут только на пользу.

Зрелый заказчик ещё на этапе разговора с менеджером, скорее всего, попросит назначить команду. Далее делается презентация, демонстрирующая опыт и навыки, а с главным конструктором проводится собеседование. Также рекомендуется не допускать до таких серьёзных проектов фрилансеров; следите за тем, чтобы приезжающие на промышленный объект люди были в штате.

Оценка последствий — ещё один немаловажный момент. Очень странно, если команда проведёт пентест или анализ уязвимостей, а потом просто «вывалит» на заказчика список брешей без оценки их значимости или степени опасности для деятельности организации. При этом специалисты ещё и не дают никаких рекомендаций. Это — плохой пентест, поскольку теперь заказчику придётся вызывать дополнительных людей для оценки результатов тестирования на проникновение.

Один из зрителей задал вопрос: на какой срок можно гарантировать безопасность заказчика после проведения пентеста и анализа защищённости, какова вероятность того, что на следующий день проявится та или иная неучтённая уязвимость? Алексей Комаров подчеркнул, что модель угроз не может меняться часто, а условная брешь «нулевого дня» (0-day) может обнаружиться и в день подписания акта.

Защититься на сто процентов просто не получится, согласился Роман Краснов, задача заказчика — постоянно повышать защищённость. Заказчик должен чётко понимать, что после проведения анализа на защищённость ему надо предпринимать определённые действия и делать выводы, иначе вся работа не будет стоить ничего.

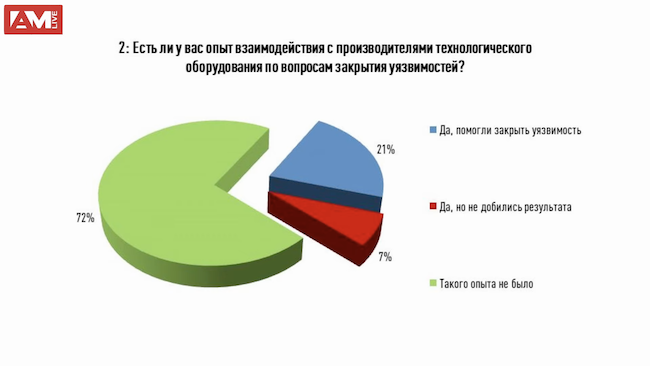

Здесь модератор озвучил результаты второго опроса — «Есть ли у вас опыт взаимодействия с производителями технологического оборудования по вопросам закрытия уязвимостей?». 72 % опрошенных заявили, что такого опыта не было, у 21 % опыт был и им помогли закрыть уязвимость, 7 % тоже имели подобный опыт, но желаемого результата добиться не получилось.

Рисунок 2. Есть ли у вас опыт взаимодействия с производителями технологического оборудования по вопросам закрытия уязвимостей?

Дорого ли стоит пентест?

Стоимость услуги тестирования на проникновение — пожалуй, одно из самых изменчивых чисел на рынке информационной безопасности. Можно найти команду, которая оказывает такие услуги за сущие копейки, а можно встретить дорогостоящих специалистов. Цена зависит от компетенции команды, от её предыдущего опыта и т. п. Как отметил Роман Краснов, сама услуга не является по определению детерминированной.

В тему этого сегмента беседы один из слушателей задал вопрос: как заказчику безошибочно выбрать подрядчика для проведения пентеста, на что стоит обращать внимание? Алексей Гуревич порекомендовал сначала понять, что заказчик ожидает получить от этой услуги и как он хочет воспользоваться результатом.

Интересный нюанс подметил Александр Карпенко: у команды пентестеров должны быть интересные и «цепляющие» истории из практики, которые позволят судить о живости их интеллекта и о том, как они подходят к тестированию на проникновение. Наличие сертификатов в этой области также очень важно, потому что можно купить курс за десять долларов, а можно получить серьёзные сертификаты, которые будут подтверждать, что пентестера научили думать.

Какие методы применимы в сегменте АСУ ТП (White / Black / Grey Box)?

Проверка «чёрного ящика» (или Black Box) известна тем, что пентестер не знает особенностей реализации тестируемой системы. Владимир Дащенко убеждён, что Black Box можно доверить исключительно тем людям, у которых есть гигантский опыт проведения подобных проектов, поскольку именно такие люди будут осознавать последствия каждого своего шага.

Александр Карпенко считает, что пентестеру важно знать, когда остановиться, поскольку даже с помощью простой утилиты для сканирования можно вывести из строя какой-нибудь актив. Если речь будет идти о Black Box, вполне допустимо использовать дорогой и высококвалифицированный пентест. Помимо этого, всё очень сильно зависит от модели нарушителя: если в неё укладывается анализ защищённости в режиме «чёрный ящик», то здесь будет правильно провести именно такое тестирование.

В этой части конференции Владимир Дащенко вспомнил о классе систем Breach and Attack Simulation (BAS), который мы подробно разобрали на прошлогоднем эфире AM Live. По словам эксперта «Лаборатории Касперского», при должном старании и грамотном развитии таких продуктов они в будущем станут незаменимы для визуализации последствий кибератаки. BAS также может снизить риски при проведении пентестов.

Каковы сейчас тренды по включению в отчёты новых информационных систем

В действительно хорошем и детальном отчёте специалисты должны показать: а) что цели анализа защищённости достигнуты; б) каким образом это было сделано (пошагово). Как заказчик сформулировал цель, такой отчёт он и получит на выходе.

Если касаться темы уязвимостей, то есть определённая метрика — CWE (Common Weakness Enumeration), которая поможет понять, какие конкретно проблемы с софтом существуют у заказчика. Если же говорить об условной матрице MITRE ATT&CK, то там тоже есть свои компенсационные меры. Всё зависит от того, что нужно заказчику и кто потом будет читать отчёт пентестеров.

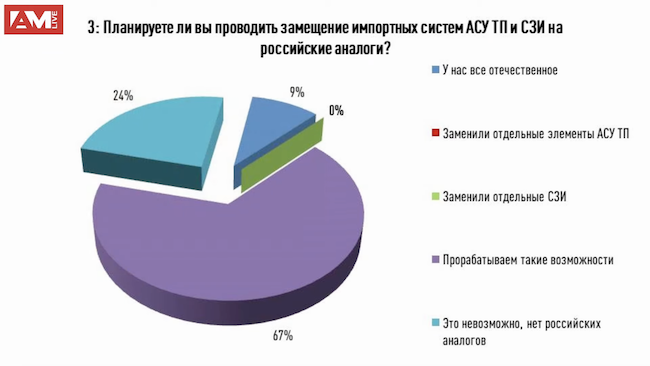

Модератор в этот момент ознакомил зрителей с результатами третьего по счёту опроса — «Планируете ли вы проводить замещение импортных систем АСУ ТП и СЗИ на российские аналоги?». 67 % прорабатывают такие перспективы, 24 % считают это невозможным (нет российских аналогов), у 9 % и так всё отечественное.

Рисунок 3. Планируете ли вы проводить замещение импортных систем АСУ ТП и СЗИ на российские аналоги?

Алексей Гуревич сразу переключился на четвёртый вопрос к аудитории, который звучал так: «На ваш взгляд, каким методом нужно проводить анализ защищённости АСУ ТП?». 35 % считают приемлемой площадкой только реальную инфраструктуру, ещё 35 % — обособленный участок «боевого» сегмента, 17 % затруднились ответить, 10 % назвали информационную модель и 3 % — только ручную проверку настроек.

Рисунок 4. На ваш взгляд, каким методом нужно проводить анализ защищённости АСУ ТП?

Когда участников AM Live спросили, как часто надо проводить анализ защищённости, Роман Краснов ответил, что допустимым временным интервалом между такими мероприятиями является половина года.

Следующий вопрос зрителей касался защиты данных: что должен предпринять заказчик, чтобы внутренние данные из отчёта никуда не утекли. Здесь поможет стандартная практика договорных отношений в части анализа защищённости и пентеста. При этом, как мы уже отмечали выше, важно убедиться, чтобы на объекте не было никаких фрилансеров, аутсорсеров и прочих неподконтрольных работодателю лиц.

Что ждёт рынок?

На сегодняшний день можно констатировать, что производители АСУ ТП стали более внимательно относиться к теме информационной безопасности. Эксперты также ожидают, что больше промышленных предприятий будут осознавать реальные риски и уделять внимание вопросам анализа защищённости и пентеста.

Владимир Дащенко считает, что в долгосрочной перспективе вендоры систем защиты поймут, что не у всех заказчиков есть деньги на качественное и, соответственно, дорогое тестирование на проникновение. В качестве ответа производители должны сделать шаг в сторону «бесплатности»: пентестеры могут снять конфигурацию, провести инвентаризацию и загрузить всё это в BAS-систему. Именно так компания может бесплатно получить базовый набор векторов, а потом уже договариваться о прицельном и платном пентесте.

Александр Карпенко выразил надежду, что в ближайшем будущем процесс анализа уязвимостей будет лишён «костылей», а вендоры смогут прийти к некоему решению, которое сможет гарантировать работоспособность.

Результаты заключительного опроса — «Каково ваше мнение относительно анализа защищённости АСУ ТП после эфира?» — показали следующую картину: 72 % убедились в необходимости такого анализа, для 14 % это пока избыточные, хоть и интересные меры, 7 % заинтересовались и готовы тестировать, ещё 7 % посчитали, что эксперты не смогли доказать необходимость анализа защищённости.

Рисунок 5. Каково ваше мнение относительно анализа защищённости АСУ ТП после эфира?

Выводы

Изо всего обсуждения можно сделать вывод, что тему анализа защищённости и тестирования на проникновение в промышленном секторе пока нельзя назвать лёгкой. Мало того что эти мероприятия могут нести разного рода риски (как скрытые, так и явные), так ещё и качественные услуги стоят приличных денег. Немного расстраивает доля тех, кого эфир AM Live не убедил, что анализ защищённости АСУ ТП крайне важен, но этим людям мы рекомендуем обсудить тему со специалистами лично и не доводить до серьёзного инцидента.

Что касается сознательных заказчиков, им всегда стоит помнить, что нежелательно подпускать к объектам фрилансеров. Целесообразно идти навстречу тем, кто проводит анализ защищённости, но при этом, конечно, убедиться в их квалифицированности и добросовестности.

Мы будем продолжать эфиры AM Live, поэтому призываем всех заинтересовавшихся подписываться на наш YouTube-канал, где публикуются свежие конференции и анонсы.