Тестирование на проникновение (pentest, Penetration Testing) является одним из наиболее эффективных способов анализа защищённости информационной системы компании или отдельных её элементов. Однако практическое воплощение пентеста вызывает много вопросов у заказчиков. Мы пригласили ведущих экспертов этого сектора отечественного ИБ-рынка, чтобы понять, кому нужна эта услуга, как правильно выбрать исполнителя и чего ожидать в результате пентеста.

- Введение

- Что такое пентест и для чего он нужен

- Как выбрать хорошего пентестера

- Как долго выполняется пентест и как часто он должен проводиться

- Что должен включать в себя отчёт о пентесте

- Кто должен проводить пентест

- Выводы

Введение

Практически одновременно с появлением систем информационной безопасности и понятия «периметр» стал проводиться анализ защищённости компаний и отдельных компонентов их инфраструктуры. Одним из инструментов такого анализа является тест на проникновение, или пентест. Однако, несмотря на известность и широкое применение такого метода проверки безопасности, он по-прежнему вызывает много вопросов у потенциальных заказчиков. Отчасти виной тому несогласованность в терминологии — ведь под пентестом нередко понимают схожие, но не тождественные понятия из той же предметной области. Ещё один важный аспект — непонимание клиентом методов работы команды пентестеров и неправильные ожидания от результата тестирования.

Мы собрали ведущих экспертов, можно сказать элиту отечественного пентестинга, в студии Anti-Malware.ru, чтобы в рамках проекта AM Live разобраться, что они вкладывают в понятие «тестирование на проникновение», кому нужен подобный анализ, кто и как его должен проводить. Прямой эфир получился насыщенным и интересным — представляем вам ключевые тезисы беседы, длившейся более 2,5 часов.

В дискуссии приняли участие:

- Артём Мелёхин, старший менеджер по технологической поддержке продаж компании «МегаФон»;

- Омар Ганиев, генеральный директор компании DeteAct;

- Вячеслав Васин, руководитель отдела технического аудита компании Group-IB;

- Александр Колесов, руководитель отдела анализа защищённости Solar JSOC компании «Ростелеком-Солар»;

- Сергей Зеленский, руководитель лаборатории практического анализа защищённости компании «Инфосистемы Джет»;

- Александр Зайцев, руководитель центра компетенции по анализу защищённости компании «Лаборатория Касперского».

Модератор и ведущий конференции — Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

Что такое пентест и для чего он нужен

Далёкий от информационной безопасности человек не всегда отделяет понятие «пентест» от смежных терминов, таких как тестирование на уязвимости, имитация атак или редтиминг (Red Teaming), программы Bug Bounty, а также сервисы и продукты класса Breach and Attack Simulation (BAS). Модератор дискуссии предложил гостям студии дать определение пентеста, а также рассказать, в чём отличие этого метода тестирования от других средств проверки состояния системы безопасности.

Омар Ганиев:

— Существует несколько определений пентеста. Нередко этим термином называют анализ защищённости, который позволяет бинарно оценить уровень защищённости — можно проникнуть сквозь периметр или нет. Однако мне ближе более широкое определение, поскольку заказчики ждут от тестирования не только односложного ответа, но и понимания слабых сторон своей системы безопасности.

Александр Зайцев:

— В отличие от других видов анализа защищённости, под пентестом мы понимаем некоторую симуляцию действий злоумышленника. Это — не просто ряд проверок, а тест, который ставит задачу попасть из условной точки «А» в условную точку «Б» — например, из внешнего периметра внутрь или из внутреннего сегмента в изолированную часть сети.

Артём Мелёхин:

— Пентест призван найти самый короткий и действенный путь, чтобы пройти к цели сквозь периметр и внутреннюю инфраструктуру. В отличие от этого задача анализа на уязвимости — найти как можно больше слабых мест в системе и понять, как их можно улучшить.

Вячеслав Васин:

— На мой взгляд, пентест не должен ограничиваться одним, наиболее эффективным путём атаки. Скорее речь должна идти о нескольких способах достижения цели, которые необходимо продемонстрировать заказчику — иначе теряется смысл самого тестирования. Если же говорить о редтиминге, то он, в отличие от пентеста, должен выполняться скрытно, так же, как и происходит во время реальной атаки. При тестировании на проникновение такого ограничения нет.

Сергей Зеленский:

— Программы Bug Bounty — это лишь одна из граней пентеста. Подобное тестирование обычно ограничено внешним периметром, мобильным и веб-приложением, а также рядом условий, которые могут не совпадать с реальной моделью поведения нарушителя. Кроме того, целью участника Bug Bounty является скорейший поиск уязвимости и оформление тикета, необходимого для получения вознаграждения, а не детальное исследование проблемы.

Александр Колесов:

— Пентест может являться частью аудита безопасности, одной из его технических составляющих. Аудит безопасности в первую очередь ставит перед собой задачу проверить соответствие чему-либо, и одним из элементов такой проверки может быть пентест. При этом регламентирующие документы не уточняют вид и параметры такого тестирования, что может привести к тому, что пентест будет выполнен некачественно или заменён сканированием уязвимостей.

Эксперты выделили два ключевых отличия пентеста и редтиминга от других проверок:

- тестирование должно выполняться людьми;

- результатом тестирования должна стать некоторая оценка найденных уязвимостей с учётом критической значимости затронутой инфраструктуры.

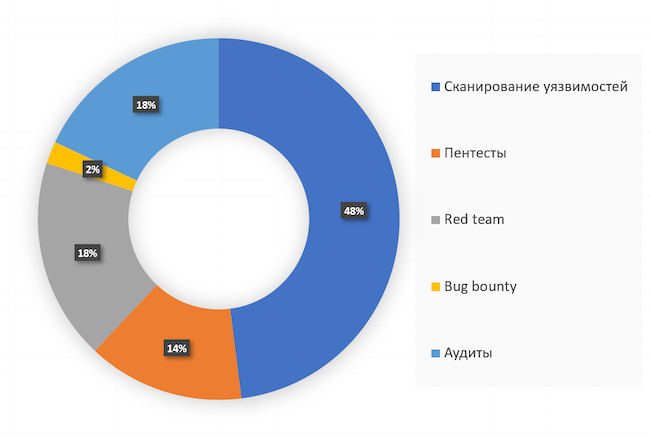

Зрители прямого эфира онлайн-конференции при анализе защищённости в первую очередь обращаются к сканированию уязвимостей. Этот вариант выбрала почти половина участников опроса — 48 %. Аудиты и Red Teaming используют в качестве первоочередной меры по 18 % опрошенных. На долю пентестов пришлось 14 % ответов респондентов. Программы Bug Bounty отметили лишь 2 % респондентов.

Рисунок 1. Какие методы анализа защищённости вы практикуете в своей компании в первую очередь?

Спикеры AM Live отметили большое влияние регулирующих актов на отрасль. Как рассказали некоторые эксперты, большинство клиентов обращаются к специалистам по тестированию защищённости только получив соответствующие требования контролирующих органов. Лишь незначительная часть заказчиков покупает услуги пентеста для экспертной оценки состояния периметра и средств безопасности. Ключевым драйвером рынка с точки зрения регуляторики сейчас является Банк России.

Вместе с тем часть собравшихся в студии специалистов высказали мнение, что рынок тестирования на проникновение очень пёстр и запросы клиентов могут быть самыми разнообразными — от пентеста топливного датчика до задач уровня «application security».

Как выбрать хорошего пентестера

В следующей части беседы модератор предложил поговорить о проблемах выбора подрядчика для тестирования на проникновение. Какие факторы необходимо учитывать заказчикам, обращаясь к специализированным компаниям, как за громкими маркетинговыми заявлениями найти настоящих профессионалов, какие подводные камни есть у этого процесса?

Наши эксперты отметили следующие важные критерии оценки пентестеров:

- Команда.

- Опыт и экспертиза.

- Репутация и налаженные процессы.

- Наличие сертификатов, наград, аттестаций.

Однако, как точно подметил ведущий онлайн-конференции, многие из этих факторов трудно формализуемы и не всегда дают адекватную картину. Спикеры возразили на это, что рынок тестирования на проникновение в России весьма узок — квалифицированные команды пентестеров есть у 10–20 специализированных компаний. Эксперты порекомендовали потенциальным заказчикам предварительно поинтересоваться личностями конкретных исполнителей анализа защищённости, ознакомиться с их резюме и на основании этих данных делать вывод о квалификации подрядчика.

Гости студии подчеркнули важность референсов (отзывов от других заказчиков), однако отметили, что в России их получить весьма сложно, поскольку организации не желают афишировать факт проведения пентеста и возможное обнаружение уязвимостей.

Один из вопросов, которые мы задали зрителям прямого эфира, также касался выбора пентестера. Результаты опроса на эту тему показали, что большинство компаний выбирают поставщиков таких услуг по референсам — этот вариант отметили 36 % респондентов. Известность компании является ключевым фактором для 21 % опрошенных, а сертификация специалистов — для 17 %. Цена имеет решающее значение для 15 %. Ещё 11 % в первую очередь обращают внимание на число выполненных проектов.

Рисунок 2. Как вы выбираете пентестера?

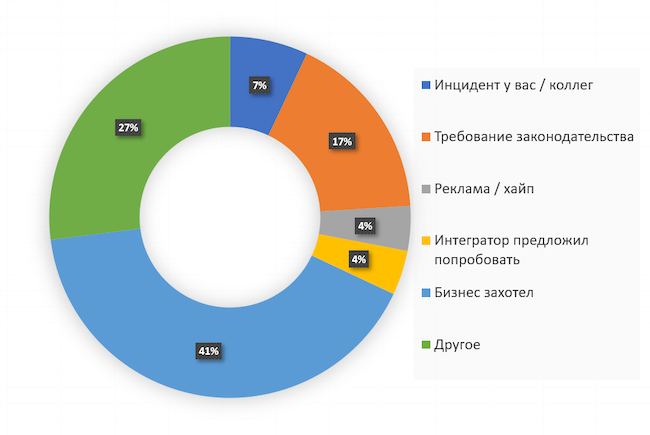

Другой интересный вопрос касался причин, по которым принимают решение обратиться к пентестерам. Большая часть — 41 % — зрителей прямого эфира заявили, что инициатором первого обращения к специалистам по тестированию на проникновение был бизнес. Ещё 17 % заказали подобные услуги по требованию законодательства, а 7 % подвигнул к этому инцидент, произошедший у коллег или в своей компании. Ответы «Реклама и хайп», а также «Интегратор предложил попробовать» набрали по 4 % голосов. Другие причины побудили впервые обратиться к пентестерам 27 % респондентов.

Рисунок 3. Что повлияло на ваше первое обращение к пентестерам?

Как долго выполняется пентест и как часто он должен проводиться

Интересная дискуссия развернулась на тему сроков выполнения тестирования на проникновение. Большинство экспертов согласились, что срок проведения пентеста обычно составляет от трёх недель до месяца. Тем не менее период работ может быть как увеличен, так и незначительно уменьшен, в зависимости от задачи. При этом специалисты отметили, что даже для ограниченного охвата (скоупа) можно потратить «лишнее» время на углублённое тестирование и изучение путей проникновения.

К сожалению, заключение договора на оказание услуг по тестированию на проникновение обычно занимает больше времени, чем сам пентест. По мнению спикеров конференции, различные согласования могут продолжаться от двух до четырёх месяцев — и чем больше компания заказчика, тем больше бюрократических препон нужно преодолеть. Эксперты также отметили, что при работе со стартапами этап согласования проекта проходит гораздо быстрее.

Что касается частоты проведения тестирования на проникновение, то, по мнению спикеров AM Live, в идеале пентест должен проводиться с такой же частотой, с какой обновляется целевое приложение. Если же речь идёт о тестировании системы безопасности, то непрерывный пентест неэффективен — большинство экспертов согласились, что такой анализ достаточно проводить 2–3 раза в год.

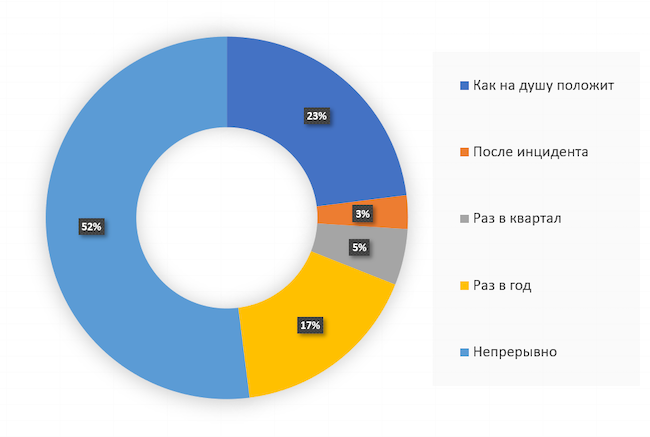

Мы поинтересовались у зрителей прямого эфира тем, как часто в их компаниях проводится тестирование на проникновение. Более половины респондентов — 52 % — ответили, что это непрерывный процесс. Противоположный вариант «Как на душу положит» набрал 23 % голосов. При этом 17 % участников опроса проводят пентесты один раз в год, а 5 % — раз в квартал. Реактивный подход исповедуют 3 % опрошенных — они выполняют пентесты после произошедших инцидентов.

Рисунок 4. Как часто вы проводите пентест?

Что должен включать в себя отчёт о пентесте

По мнению участников дискуссии, результатами тестирования на проникновение должны быть не только перечень найденных уязвимостей или слабых мест системы безопасности заказчика, но и рекомендации по их устранению. При этом наши спикеры отметили, что подобные рекомендации чаще всего будут носить общий характер, поскольку для детального плана устранения проблем требуется более глубокое погружение в процессы заказчика.

Структура отчёта чаще всего включает в себя резюме с основными выводами (executive summary), перечень найденных уязвимостей, рекомендации, а также детальное описание процесса тестирования. По желанию заказчика в отчёт могут быть включены ссылки на базы уязвимостей ФСТЭК России или техник MITRE, но это явление не носит массового характера. Такие требования более характерны для отчёта о работе Red Team.

Кто должен проводить пентест

Ещё один блок вопросов был посвящён исполнителям тестирования. Может ли организация самостоятельно выполнять пентесты? В чём преимущества и недостатки работы со специализированной организацией? Должен ли пентестер быть независим от вендора? Эти и другие вопросы обсудили гости студии Anti-Malware.ru.

Ключевой проблемой самостоятельных пентестов эксперты назвали «замыливание» взгляда специалистов, долгое время занимающихся одной и той же задачей. Чтобы этого не происходило, рекомендуется время от времени привлекать внешних пентестеров для обогащения арсенала инструментов и методов собственной команды. Другой проблемой такого подхода является кадровый голод — недостаток квалифицированных специалистов, способных качественно выполнять тестирование на проникновение.

Эксперты отметили, что в их компаниях существует правило регулярно обновлять команду тестировщиков, работающих на одном проекте; кроме того, подобные требования иногда выставляет и сам заказчик.

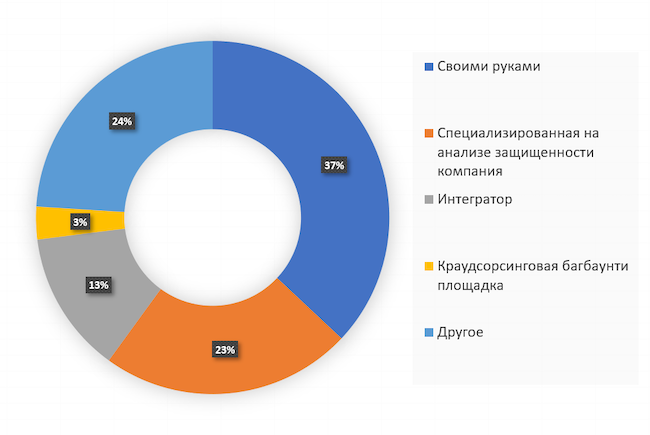

Кто проводит пентест у зрителей онлайн конференции? Большинство участников опроса (37 %) утверждают, что выполняют тестирование на проникновение самостоятельно. Ещё 23 % пользуются услугами компании специализирующейся на анализе защищённости. Обращаются за помощью к интеграторам 13 % респондентов, а 3 % размещаются на краудсорсинговых площадках Bug Bounty. Другими вариантами проведения пентеста пользуются 24 % участников опроса.

Рисунок 5. Кто проводит у вас пентест?

В заключении беседы мы узнали у зрителей прямого эфира, изменилось ли их мнение относительно пентестов после просмотра онлайн-конференции. Большинство (40 %) опрошенных заявили, что заинтересовались этой темой и планируют начать пользоваться этим средством обеспечения безопасности. Четверть респондентов отметили, что это — интересный способ повышения уровня ИБ, но их компания ещё не готова к его использованию. Считают тестирование на проникновение более хайпом, чем рабочим ИБ-инструментом, 13 % опрошенных, а ещё 11 % отметили, что участники дискуссии были недостаточно убедительны и не смогли объяснить преимуществ пентеста. Не поняли, о чём шла речь во время прямого эфира, также 11 % зрителей.

Рисунок 6. Каково ваше мнение относительно пентестов после эфира?

Выводы

Пентест — это универсальный инструмент анализа защищённости. Он может быть использован как для тестирования всей инфраструктуры безопасности компании, так и для поиска уязвимостей в отдельных её компонентах и даже конкретных программных продуктах. Тестирование на проникновение по своим методам отличается от редтиминга, сканирования уязвимостей и работы BAS-систем. Результатом пентеста является не только перечень обнаруженных недостатков, но и отчёт с рекомендациями по их устранению. Пентестер старается не просто найти уязвимость, но пройти путь потенциального злоумышленника — из заданной скоупом точки начала атаки до целевой системы.

Специализированные компании, имеющие большой опыт проведения пентестов и готовые команды, позволяют проводить тестирование на проникновение с наибольшей эффективностью. Привлечение таких подрядчиков для проведения анализа защищённости поможет улучшить систему безопасности, даже если у заказчика сложилась практика выполнения пентеста своими силами. Регулярность проведения тестирования обычно определяется исходя из специфики конкретной компании, а срок проведения самих работ вместе с этапом согласования может составлять от месяца до полугода.

На проекте AM Live ведущие эксперты отечественного рынка информационной безопасности регулярно встречаются в прямом эфире, чтобы обсудить наиболее горячие темы отрасли. Чтобы не пропустить новые трансляции и получить возможность задать нашим спикерам вопросы во время конференции, подпишитесь на YouTube-канал Anti-Malware.ru и не забудьте включить уведомления о новых публикациях. До встречи в прямом эфире!