Всё чаще встречаются публикации с заголовками «Робот-пентестер», «Автопентест» и т. п. Фактически за ними могут скрываться кардинально разные подходы и продукты, что приводит к неверному восприятию и даже недопониманию. Разберёмся с различиями в подходах к автоматизированному анализу защищённости инфраструктуры и рассмотрим функции и особенности продуктов, которые уже появились на российском рынке.

- Введение

- Различные подходы к автоматизированному анализу защищенности

- 2.1. Симуляция различных векторов атак

- 2.2. Автоматическая эксплуатация уязвимостей

- 2.3. Аналитическое тестирование на проникновение

- Описание продуктов, представленных на российском рынке

- Сравнительная таблица

- Что будет с классическим (ручным) пентестом?

- Выводы

Введение

Возрастающую популярность на российском рынке информационной безопасности приобретают средства и системы, выполняющие моделирование и симуляцию атак на инфраструктуру в автоматизированном режиме.

Причина проста: всё больше компаний хотят быть уверенными в том, что выстроенная система защиты инфраструктуры действительно работает. Не на бумаге, а в реальной жизни; не в прошлом, а прямо сейчас. При этом услуги по тестированию на проникновение проводятся лишь с определённой периодичностью, требуют высокой квалификации исполнителей и обычно продолжаются от нескольких дней до нескольких недель.

Наша команда провела анализ рынка автоматизированного пентеста в России и сделала вывод, что решения, которые могут показаться похожими на первый взгляд, значительно различаются при детальном рассмотрении. Разберём различные подходы к процессу автоматизированного анализа защищённости инфраструктуры и продукты, которые уже представлены на российском рынке.

Различные подходы к автоматизированному анализу защищённости

Направление автоматизированного анализа защищённости инфраструктуры начало формироваться на рынке ИБ относительно недавно, лишь 2—3 года назад. Поэтому терминология в данной сфере ещё не устоялась окончательно, и бывает непросто определить, чем отличаются решения, которые позиционируются производителями как «автопентест».

Рассмотрев различные решения, мы выделили три принципиально различных подхода к процессу автоматизированного анализа защищённости инфраструктуры.

Симуляция векторов атак

Основной принцип работы — инструментальное тестирование, то есть проверка средств защиты путём запуска заранее подготовленных скриптов для различных векторов атак. Например, для тестирования систем контроля утечек информации предпринимаются попытки передать на сервер конфиденциальные данные с тестируемой машины, где, как правило, расположен агент.

Этот подход лежит в основе продуктов класса Breach and Attack Simulation (BAS). Согласно определению Gartner, технологии класса BAS реализуют непрерывную и систематическую симуляцию полной цепочки атаки — cyber kill chain — в инфраструктуре (включая внутренние угрозы, движение внутри сети, утечки данных), используют агенты, виртуальные машины и другие средства.

Представители класса BAS: AttackIQ, Cymulate, Picus Security, SafeBreach, Verodin, XM Cyber. Их краткий обзор можно найти в другой статье. Сегодня же подробнее рассмотрим решение Cymulate, поскольку оно более широко представлено на российском рынке по сравнению с аналогами.

Автоматическая эксплуатация уязвимостей

Основной принцип работы — продвижение по сети с помощью «этичной» эксплуатации уязвимостей, идентифицированных в процессе анализа инфраструктуры.

Данный подход подразумевает исполнение многошаговых сценариев атак путём поиска и активного использования существующих недостатков системы защиты с целью практической демонстрации наиболее опасных «брешей» и их влияния на защищённость инфраструктуры. Каждый сценарий выстраивается динамически, в зависимости от выявленных и проэксплуатированных уязвимостей.

Продукты, реализующие описанный принцип, могут быть отнесены к классу Network Penetration Testing Tools, который включает в себя разнообразные инструменты для тестирования на проникновение. В частности, исследователи Gartner в отчёте за 2019 год отнесли к представителям этого класса решение PenTera от компании Pcysys. Платформа PenTera не только может использоваться как инструмент для проведения ручного пентеста, но и способна выполнять полностью автоматизированное тестирование на проникновение безопасным для инфраструктуры образом и делать выводы о состоянии защищённости. Именно об этом продукте расскажем более подробно далее, поскольку остальные представители класса Network Penetration Testing Tools не работают в автоматизированном режиме и требуют от пользователя весьма высокой квалификации и экспертных знаний.

Представители класса Network Penetration Testing Tools: Core Security, Pcysys, Rapid 7.

Аналитическое тестирование на проникновение

Основной принцип работы — программное моделирование атак с использованием алгоритмов, без фактической реализации или симуляции атак. Вывод делается на основании предположений: эксплуатируя определённую уязвимость, гипотетически можно получить доступ к определённому хосту.

Для этого подхода пока не сформировался отдельный класс продуктов. В частности, в соответствии с данным принципом работает решение CyBot от компании Cronus. Вендор позиционирует этот продукт как относящийся к категории BAS, однако его функциональность не полностью соответствует определению BAS по версии Gartner. Несмотря на различные терминологические подходы, CyBot заслуживает внимания, поэтому мы решили вынести его в отдельную категорию и рассмотреть подробнее.

Описание продуктов, представленных на российском рынке

Cymulate

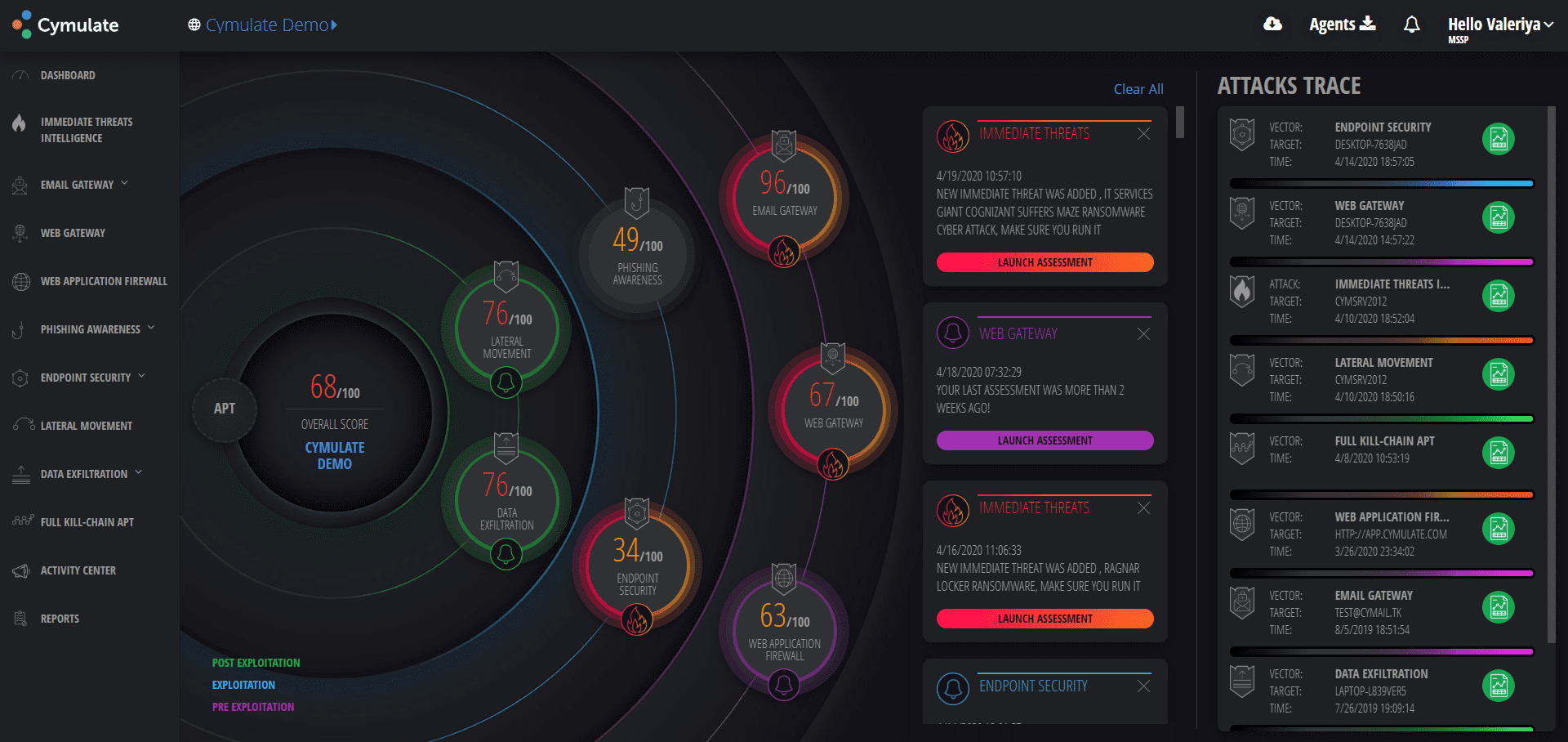

Один из первых представителей класса BAS на российском рынке, Cymulate позволяет проводить симуляцию атак по 9 векторам: E-mail, WAF, Web Gateway, Data Exfiltration, Lateral Movement, Phishing, Endpoint, Full Kill Chain, Immediate Threats Intelligence. При этом проверяются различные этапы реализации атаки: до, во время и после эксплуатации.

Лицензируется в зависимости от необходимых для тестирования векторов атак. Представляет собой решение типа SaaS.

Ключевые достоинства:

- Позволяет анализировать эффективность используемых защитных средств.

- Строит наглядные отчёты для руководителей и технических экспертов.

- Имеет привлекательный и интуитивно понятный интерфейс.

- Позволяет моделировать угрозы по большому количеству векторов атак.

Особенности:

- Серверная часть размещается в облаке, на стороне клиента необходима установка как минимум одного агента.

- Для установки агента необходима выделенная рабочая станция, не используемая реальным сотрудником.

- Оказывает определённую настраиваемую нагрузку на сеть при моделировании атак (некоторые атаки рекомендуется проводить в нерабочее время).

Рисунок 1. Интерфейс Cymulate. Главная панель с результатами анализа по различным векторам атак

Таким образом, основное назначение Cymulate — проверить эффективность разнообразных защитных мер как на внешнем периметре, так и внутри сети. Рекомендуется для компаний с высоким уровнем зрелости в вопросах информационной безопасности.

(Рекомендуем дополнительно ознакомиться с практической статьёй «Реализация метода Breach and Attack Simulation (BAS) на платформе Cymulate». — Прим. ред.)

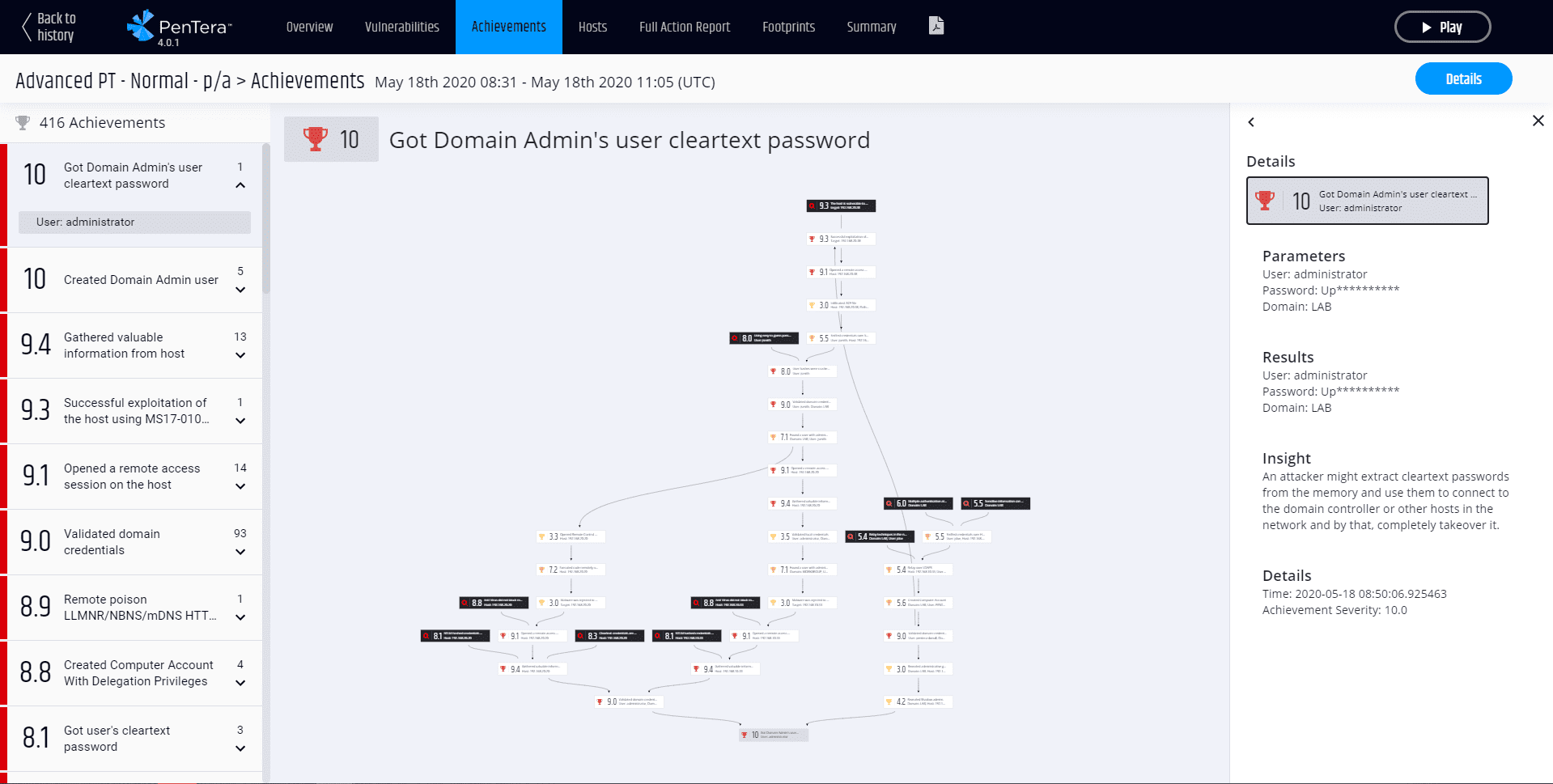

PenTera

PenTera представляет собой платформу для автоматизированных внутренних инфраструктурных пентестов. Выявляет как статические, так и динамические уязвимости в инфраструктуре (включая ошибки конфигурации и слабые пароли) и затем реализует все возможные сценарии проведения атак путём безопасной эксплуатации найденных брешей.

Может работать в четырёх режимах:

- Комплексное тестирование на проникновение в режиме «чёрного ящика».

- Анализ «что, если» — для исследования определённого вектора атаки в режиме «серого ящика».

- Одиночное действие — узконаправленная проверка всей сети на предмет выбранной техники атаки.

- Оценка уязвимостей — их классический статичный анализ без эксплуатации.

Лицензируется в зависимости от количества «живых» IP-адресов.

Ключевые достоинства:

- Не требует установки агентов. Работает локально, не требует подключения к интернету.

- Выполняет реальную «этичную» эксплуатацию найденных уязвимостей.

- Строит графическое представление и детальное описание векторов атак по шагам.

- Может работать как автоматически, так и в режиме ручного подтверждения эксплуатации уязвимостей в ходе проведения теста.

Особенности:

- Моделирует только внутреннего злоумышленника.

- Не выполняет полную оценку рисков на основе управления уязвимостями, однако имеет возможность запуска в режиме Vulnerability Assessment.

- Риски для инфраструктуры при эксплуатации — не выше рисков при проведении ручного пентеста.

Рисунок 2. Интерфейс PenTera. Результаты успешной реализации сценария атаки

Следовательно, основное назначение PenTera — проведение непрерывного инфраструктурного тестирования на проникновение и проверка защищённости значимых активов с точки зрения внутреннего нарушителя.

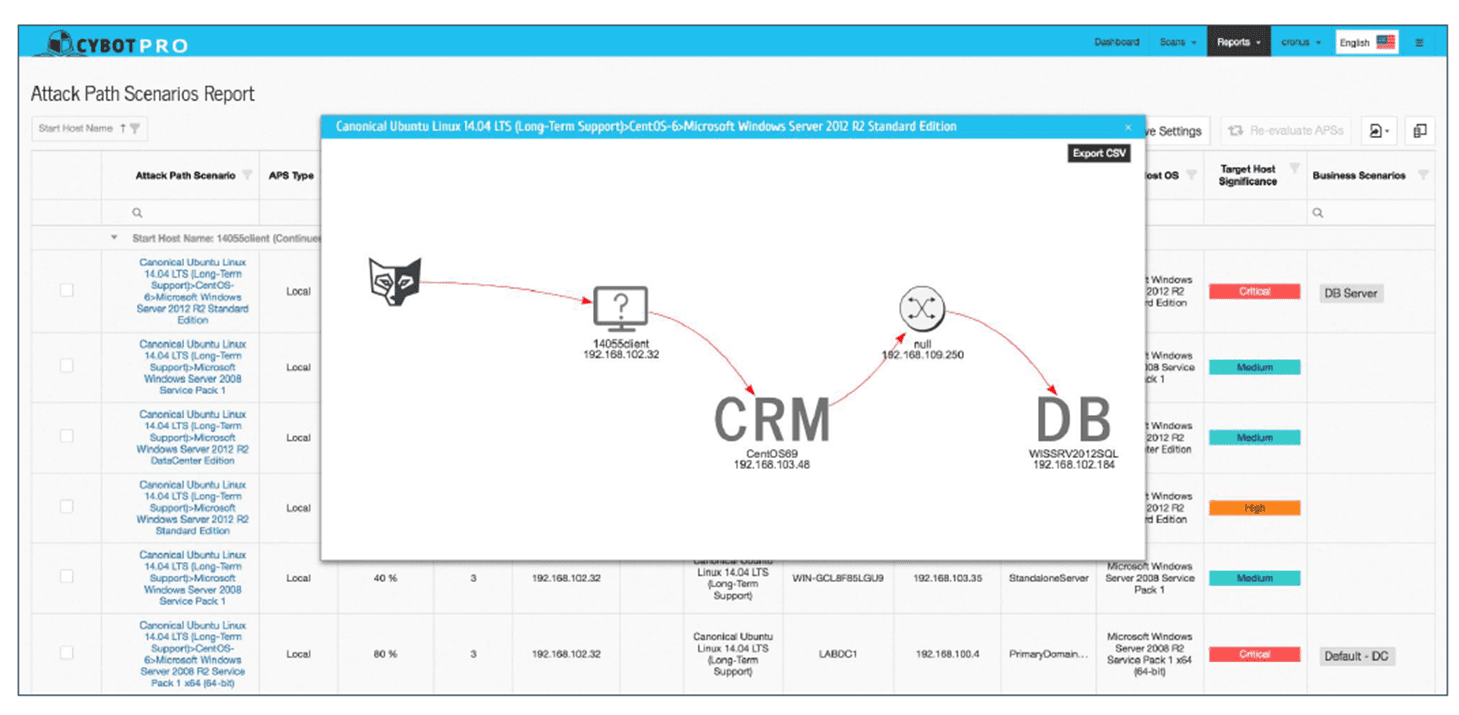

CyBot

Решение позволяет выявлять эксплуатируемые уязвимости, строить сценарии атак и оценивать их влияние на важные бизнес-процессы и активы.

CyBot Pro выполняет следующие действия: сканирование инфраструктуры и построение карты сети, профилирование активов, построение сценариев атак и приоритизацию уязвимостей, формирование отчётов и рекомендаций по повышению уровня защищённости.

Лицензируется в зависимости от количества «живых» IP-адресов. Поставляется в виде Virtual Appliance под VMware или Hyper-V, работает локально, не требует выхода в интернет.

Рисунок 3. Интерфейс Cronus CyBot Pro. Демонстрация одного из сценариев атак

Ключевые достоинства:

- Прост в установке и использовании.

- Оказывает нагрузку на сеть, сравнимую с работой сканера уязвимостей.

- Безопасен для инфраструктуры, так как не выполняет эксплуатацию уязвимостей.

- Работает локально, без агентов.

- Позволяет акцентировать внимание на уязвимостях, которые могут быть задействованы в векторах атак на наиболее значимые активы.

Особенности:

- Выдаёт результат, основанный на моделировании возможных атак, без практической демонстрации.

- Строит векторы атак только на базе общеизвестных уязвимостей программного и аппаратного обеспечения (в частности, CVE).

- Не проверяет ошибки конфигурации сетевого оборудования, наличие слабых паролей.

- Не оценивает работу средств защиты.

- Для работы требует указания логина и пароля от учётных записей администраторов, то есть работает в режиме «белого ящика».

Основное назначение Cronus CyBot Pro — выявление и приоритизация уязвимостей путём анализа вероятных векторов атак.

Сравнительная таблица

| Cymulate | PenTera | CyBot | |

| Вендор | Cymulate | Pcysys | Cronus |

| Штаб-квартира | Израиль | Израиль | Израиль |

| Принцип работы | Симуляция атак по различным векторам | Автоматическая эксплуатация уязвимостей | Моделирование атак на инфраструктуру без их фактической реализации |

| Цель | Оценка выстроенной системы защиты | Непрерывный внутренний (инфраструктурный) пентест | Приоритизация уязвимостей на основе бизнес-процессов и важности активов компании |

| Потребность в агентах | Да | Нет | Нет |

| Тип установки | Серверная часть — в облаке, агент — локально | Локально | Локально |

| Поддерживаемые ОС для развёртывания системы | Для агентов: Windows, Linux, macOS | Cent OS | Поставляется в виде Virtual Appliance для VMware или Hyper-V |

| Модель злоумышленника | Внутренний, внешний | Внутренний | Внутренний |

| Нагрузка на инфраструктуру | От низкой до заметной, в зависимости от тестируемого вектора и настроек | Меняется в зависимости от настроек в параметрах запуска теста | Сравнимая с нагрузкой от сканера безопасности |

| Возможность оценки эффективности СЗИ | Да | Косвенно | Нет |

| Рекомендации по защите | Есть | Есть | Есть |

| Отчёты | Для руководителей и технических специалистов | Для руководителей, сводные и детальные технические отчёты | Общие отчёты |

Что будет с классическим (ручным) пентестом?

Несмотря на появление продуктов для автоматизации процесса тестирования на проникновение, по прогнозам аналитических агентств спрос на услуги ручного пентеста в ближайшие годы не снизится, а будет только возрастать. Так, в соответствии с отчётом Verified Market Research совокупный среднегодовой темп роста (CAGR — Compound Annual Growth Rate) услуг по тестированию на проникновение составит 23,95% в период с 2020 по 2027 годы.

Безусловно, классическое тестирование на проникновение имеет и некоторые ограничения.

- Обычно ручные пентесты проводятся несколько раз в год (или реже) и отражают аналитический срез на момент проведения тестирования.

- Результаты зависят от человеческого фактора, во многом — от квалификации специалиста, проводившего работы.

- Демонстрируются не все возможные сценарии атак в анализируемой среде, а только наиболее доступные в силу ограничений по времени и стоимости.

Однако пока проведение наиболее сложных, изощрённых и многоходовых атак остаётся за человеком. Алгоритмы, в отличие от человека, не способны самостоятельно изобрести нетиповой вектор атаки или воспользоваться какими-либо неформализованными источниками данных (переписка, текстовые записи, фотографии), уязвимостями в самописных продуктах, применяемых в организации. Подобные источники могут успешно использоваться реальными злоумышленниками, но являются «слепым пятном» автоматизированных решений.

Приведём несколько примеров.

- Если продукт для автопентеста сумеет извлечь пароли из оперативной памяти и использовать их для продвижения по сети, то провести ту же операцию для почты или Telegram-переписки алгоритм не сможет, в то время как реальный злоумышленник сделает это в первую очередь.

- Решение для автопентеста «не додумается» подождать освобождения администратором RDP-соединения на сервере, чтобы скрытно зайти туда и перенастроить конфигурационный файл нетиповой информационной системы для повышения привилегий.

- Решения не смогут воспользоваться утечкой данных и начать движение по инфраструктуре с определённого места и со специфичной моделью нарушителя.

И, наконец, автоматизированным решениям трудно самостоятельно определять приоритеты получения бизнес-данных: они будут тестировать технологии, а злоумышленник может просто скопировать все сведения с неправильно настроенного сервера бэкапа.

Выводы

Автоматизированный анализ защищённости всё шире распространяется на рынке средств защиты, и, вероятно, через 5—10 лет практически каждая компания, уделяющая внимание вопросам информационной безопасности, будет иметь в своём арсенале подобный инструмент.

При этом существуют различные подходы к проведению машинного анализа защищённости: это может быть автоматизированная «этичная» эксплуатация уязвимостей, тестирование средств защиты путём симуляции атак по различным векторам или же интеллектуальное моделирование потенциальных атак без их фактической реализации. Рассмотренные подходы (принципы) не противоречат друг другу, они могут применяться одновременно для получения всесторонней картины, поскольку у каждого подхода есть свои сильные стороны.

Что касается услуг по проведению ручного тестирования на проникновение, в ближайшей перспективе инструменты автопентеста не смогут вытеснить проверки, проводимые людьми. Однако подобные решения могут успешно применяться самими пентестерами для автоматизации рутинных задач, ускорения процесса проведения анализа, особенно на этапе разведки и предэксплуатации.

Использование средств автоматизированного анализа защищённости в дополнение к периодическому проведению ручных пентестов позволит компаниям стать более подготовленными к возможным реальным атакам и иметь всегда актуальную информацию о наличии слабых мест в инфраструктуре.