Грамотно выполненный аудит информационной безопасности помогает оперативно оценить общее состояние СОИБ в компании, выявить проблемные места, оценить уровень соответствия требованиям регуляторов, а также выработать стратегию комплексной защиты компании от разного рода угроз. Эксперты компании Astrum приводят подробный план действий: как организовать и эффективно провести экспресс-аудит ИБ.

- Введение

- Процесс проведения экспресс-аудита ИБ

- Этап 1 — Организационные вопросы

- Этап 2 — Сбор информации

- Этап 3 — Анализ информации

- Этап 4 — Обследование процессов ИБ

- Этап 5 — Обследование объектов информационной инфраструктуры

- Этап 6 — Обследование подсистем защиты информации

- Этап 7 — Отчетность

- Выводы

Введение

Представим ситуацию: вы получили должность руководителя направления информационной безопасности на новом месте работы, и теперь у вас возникают вопросы: «Какие первые шаги предпринять по совершенствованию подсистем защиты?», «Как быстро и эффективно оценить состояние информационной инфраструктуры?» и др.

Исходя из опыта компании Astrum, специалисты которой участвовали в различных проектах по информационной безопасности (ИБ) как на стороне заказчика, так и на стороне исполнителя, в первую очередь следует понять и разобраться в текущих процессах и инфраструктуре (понять, с чем имеем дело, найти узкие места, оценить риски), т. е. провести внутренний экспресс-аудит информационной безопасности. Обратим внимание, что речь идет именно об экспресс-аудите, так как на новом месте работы важно получить оперативный и в то же время полный срез по состоянию системы обеспечения информационной безопасностью (СОИБ), а следовательно, нужно не допустить, чтобы данное мероприятие затянулось по каким бы то ни было причинам.

Именно грамотно выполненный экспресс-аудит ИБ позволит вам решить следующие задачи:

- Быстро получить срез по текущему состоянию СОИБ в компании.

- Выявить узкие места в подсистемах защиты информации.

- Определить соответствие СОИБ задачам и бизнес-целям компании, а также определить соответствие требованиям действующего законодательства РФ и международных стандартов.

- Выработать необходимые меры, направленные на совершенствование СОИБ и используемых технологий в компании.

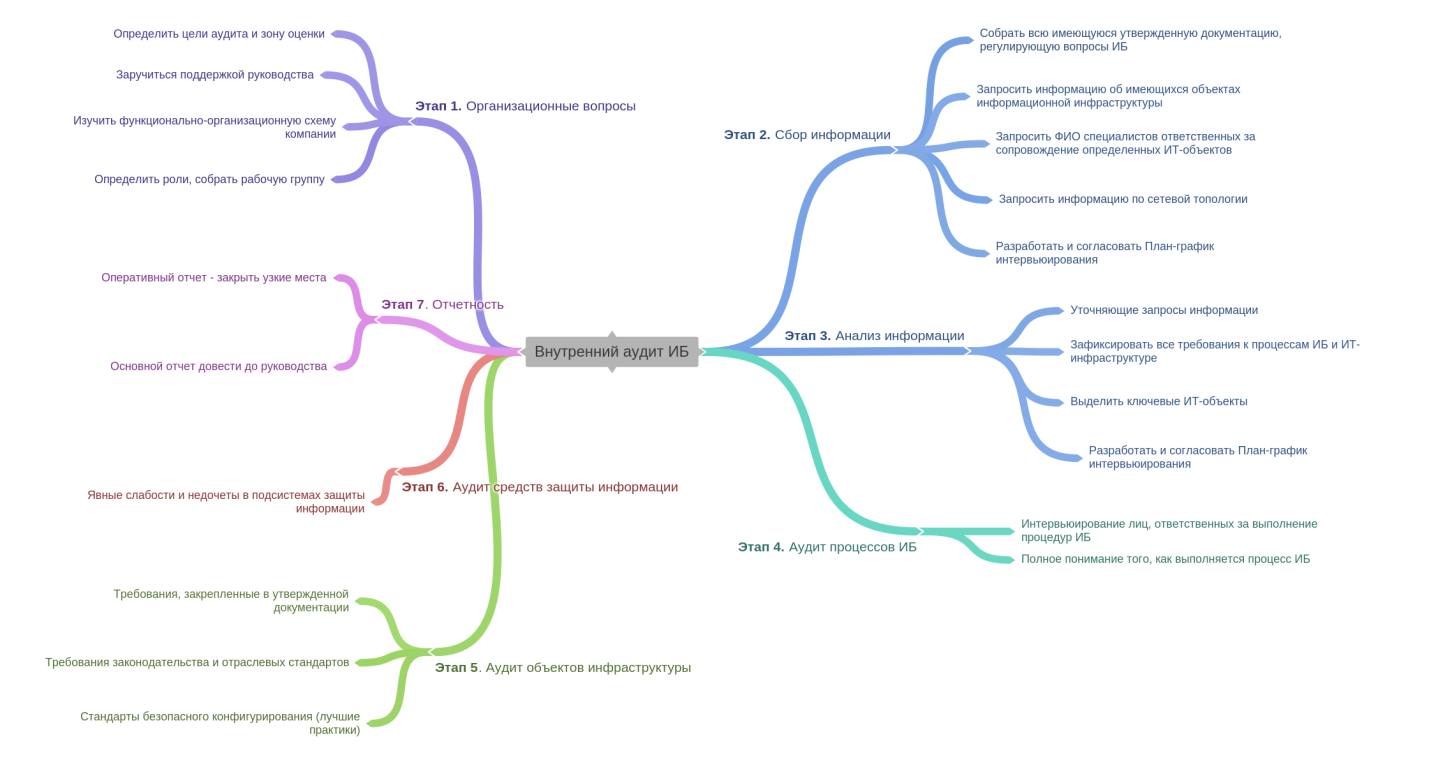

В данной статье описан подход к проведению оперативного аудита ИБ (экспресс-аудита), а также приведен подробный план действий и рекомендаций для эффективной реализации комплекса мероприятий своими силами.

Процесс проведения экспресс-аудита ИБ

Условно разделим его на 7 этапов.

Этап 1 — Организационные вопросы

В первую очередь необходимо определиться c направлениями аудита и с зоной оценки. Желательно обследовать все возможные направления, укрупненно выделим следующие:

- Общие организационные аспекты обеспечения ИБ (подробнее — Этап 4).

- Обследование объектов информационной инфраструктуры (подробнее — Этап 5).

- Обследование подсистем защиты информации (подробнее — Этап 6).

Точно такие же направления обследования будут и в аудите, который не ограничен жесткими временными рамками. И, казалось бы, обследование такого широкого спектра направлений займет немало времени, но исходя из концепции экспресс-аудита, не стоит стремиться обследовать все объекты информационной инфраструктуры. Рекомендуется компенсировать временные затраты за счет уменьшения (сужения) зоны оценки проведения аудита и сосредоточить внимание только на ключевых объектах инфраструктуры, например:

- При обследовании локальной сети совсем не обязательно проверять конфигурации на всех коммутаторах. Целесообразно проверить конфигурационные файлы ядра локальной сети компании, нескольких коммутаторов уровня распределения, нескольких коммутаторов уровня доступа.

- Если в вашей компании много территориальных структурных подразделений (филиалов) и они имеют схожую инфраструктуру, то можно обследовать один-два филиала (на примере основных «образцовых» филиалов).

- Обследовать серверные операционные системы в зависимости от платформы. Несколько основных серверов на базе операционных систем Windows, несколько основных серверов на базе иных операционных систем.

- Обследовать настройки нескольких рабочих станций в разных подразделениях, например в подразделении информационных технологий и бухгалтерии.

Руководствуясь таким принципом по сужению зоны оценки, можно существенно сэкономить время на проведение аудита.

После определения направлений и зоны оценки необходимо приступить к основной задаче данного этапа — заручиться поддержкой руководства компании, что при реализации мероприятий аудита в случае необходимости позволит применять «административный ресурс», например, если специалисты «соседнего» подразделения затягивают с предоставлением конфигурационных файлов оборудования.

Наилучший вариант при аудите без временных ограничений — это создание рабочей группы по проекту. Но в нашем случае лучше действовать иначе: опишите в виде служебной записки руководству планируемые работы и какие человеческие ресурсы при этом могут потребоваться. Но тут возникает вопрос: кого из специалистов компании следует привлекать при проведении аудита ИБ? Как правило, в каждой компании имеется схема функционально-организационной структуры, прежде всего рекомендуем подробно изучить ее. Из данной структуры можно выделить следующие типовые позиции, кто будет предоставлять вам информацию для анализа:

- Руководитель подразделения информационных технологий (в случае разделения полномочий: руководитель, отвечающий за сопровождение локальной сети, руководитель разработки программных средств и пр.).

- Руководитель подразделения по работе с персоналом.

- Руководитель подразделения внутренней безопасности.

- Руководители, курирующие блоки основных бизнес-процессов.

Ваша основная задача — постоянно взаимодействовать с определенными выше подразделениями. Помните, информационная безопасность — это работа не только с технологиями, но и с людьми.

Итогом первого этапа должна стать обратная связь от руководства компании по вашему проекту, обязательно получите ее.

Этап 2 — Сбор информации

После того как от руководства компании получена обратная связь и определен перечень участников проекта, следует приступать к сбору информации.

В самом начале аудита важно понять, имеются ли уже какие-либо требования к СОИБ, установленные в компании. Если имеются, то их необходимо определить для дальнейшего сопоставления с реальной ситуацией. Для этого нужно получить все имеющиеся утвержденные документы, которые могут относиться к вопросам обеспечения ИБ. Например, это не только политика ИБ или положение по управлению доступом, но и такие документы, как: положение о защите персональных данных, организационно-распорядительные документы (ОРД), определяющие режим коммерческой тайны, форма трудового договора, форма типовой должностной инструкции, положения о структурных подразделениях, типовые соглашения с контрагентами и пр.

У руководителя, ответственного за информационные технологии в компании, необходимо запросить информацию об имеющихся объектах информационной инфраструктуры. Желательно сразу обозначить желаемый вид предоставляемой информации — например, если это табличный вид, то таблица может содержать следующие поля:

- Наименование сервера/АРМ/оборудования.

- Сетевое имя.

- Сетевой адрес.

- Функциональность/роль.

- Наименование и версия операционной системы или программного комплекса.

- Используемые основные приложения.

- Физический сервер или виртуальный.

- ФИО сотрудника, ответственного за сопровождение.

Также важно получить для анализа полную информацию по локальной сети: логические и физические схемы, технические решения, коммутационные журналы и пр.

Итогом второго этапа является собранный пакет документации по вопросам ИБ, утвержденный в компании, а также инвентаризационная информация по объектам информационной инфраструктуры и корпоративной сети передачи данных.

Этап 3 — Анализ информации

Вы должны внимательно изучить все описанные в собранной документации процедуры ИБ, а также выделить и зафиксировать все требования, которые распространяются на объекты информационной инфраструктуры в компании. В процессе анализа с большой долей вероятности возникнет потребность в уточнении информации.

Из предоставленной инвентаризационной информации необходимо идентифицировать основные (ключевые) объекты информационной инфраструктуры и объекты локальной сети, которые прежде всего обеспечивают основные бизнес-процессы компании.

После этого следует приступить к разработке плана-графика проведения аудита ИБ. План-график должен содержать перечень интервьюируемых лиц, ответственных либо за выполнение процедур ИБ (Этап 4), либо за ключевые объекты информационной инфраструктуры (Этап 5).

Итогом третьего этапа должен стать согласованный со всеми участниками план-график по основным направлениям аудита ИБ с установленными датами и временем интервьюирования ответственных сотрудников.

Этап 4 — Обследование процессов ИБ

Как правило, можно выделить следующие основные процессы ИБ:

- Обеспечение ИБ при работе с персоналом.

- Обучение и повышение осведомленности персонала в вопросах ИБ.

- Управление доступом к информационным системам.

- Обеспечение защиты от вредоносного кода.

- Мониторинг событий информационной безопасности.

- Реагирование и управление инцидентами ИБ.

- Обеспечение ИБ на различных стадиях жизненного цикла объектов информационной инфраструктуры.

- Организация парольной защиты.

- Обеспечение работы средств криптографической защиты информации.

- Организация резервного копирования и восстановления данных.

- Работа с мобильными устройствами и носителями информации.

- Обеспечение ИБ при использовании ресурсов интернета и корпоративной электронной почты.

- Оценка рисков ИБ.

- Обеспечение ИБ при работе с третьими лицами.

- Анализ защищенности и поиск уязвимостей.

- Обеспечение сетевой безопасности.

При обследовании важно не упускать детали и выстроить полную картину по всем имеющимся в компании процессам ИБ. По каждому из процессов важно понять, как именно выполняется та или иная процедура, кто является ее участником, как происходит согласование и пр.

Для этого можно руководствоваться принципом «гэмба» (яп. гэмба) — подход, характерный для японской управленческой практики, согласно которому для полноценного понимания ситуации считается необходимым прийти на гэмба — место выполнения рабочего процесса, собрать факты и непосредственно на месте принять решение.

Этап 5 — Обследование объектов информационной инфраструктуры

Чтобы не упустить ключевые объекты, можно выделить основные категории информационной инфраструктуры, которые относятся к зоне оценки:

- Активное сетевое оборудование.

- Серверные операционные системы.

- Пользовательские операционные системы.

- Средства, обеспечивающие интернет-коммуникации (Mail, Proxy, VoIP, Messengers).

- Инфраструктурные сервисы, службы и протоколы (DC, AD, DNS, DHCP, и пр.).

- Виртуальная инфраструктура.

- Системы управления базами данных (СУБД).

- Основные бизнес-приложения.

При обследовании технической составляющей необходимо прежде всего руководствоваться документацией компании (стандарты, технические решения, регламенты и пр.).

Также необходимо учитывать требования, закрепленные в отраслевых стандартах и ГОСТах. Например, для финансового сектора: стандарт безопасности данных индустрии платежных карт (PCI DSS), стандарты Банка России (СТО БР ИББС), ГОСТ Р 57580.1-2017 и пр.

С практической точки зрения не стоит упускать из вида аудит native-опций (встроенные возможности) безопасности. Термин, обозначающий укрепление свойств безопасности объекта информационной инфраструктуры, именуется как hardening. Основные hardening-стандарты или лучшие практики можно найти на сайте некоммерческой организации Center for Internet Security, либо на официальных сайтах крупных вендоров. Для примера приведем некоторые из них:

Этап 6 — Обследование подсистем защиты информации

При аудите технических средств защиты информации необходимо обследовать все имеющиеся типовые подсистемы защиты в компании, в частности:

- Подсистему межсетевого экранирования.

- Подсистему антивирусной защиты.

- Подсистему организации доступа в интернет и контентной фильтрации.

- Подсистему фильтрации электронной почты.

- Подсистему резервного копирования.

- Подсистему управления обновлениями системного и прикладного программного обеспечения.

- Подсистему управления уязвимостями.

- Подсистему мониторинга и анализа событий информационной безопасности.

- Подсистему противодействия утечкам конфиденциальной информации.

- Подсистему обнаружения/предотвращения сетевых атак.

Для определения полного перечня критериев оценки данных подсистем необходимо хорошо понимать специфику бизнес-процессов компании. Следует выполнить проверку данных подсистем на поиск явных слабостей или недочетов конфигурирования. Для понимания приведем несколько примеров.

В подсистеме межсетевого экранирования:

- Каждое правило должно быть закреплено в каком-либо документе (зависит от особенностей реализации процесса обеспечения сетевой безопасности).

- Не должно быть правил типа «любой к любому» (исключения должны быть аргументированы).

- Точка выхода в интернет для пользователей должна быть одна (как правило, прокси-сервер), все остальные «прямые» соединения с интернетом должны быть аргументированы.

- Для правил межсетевой фильтрации не должны быть открыты избыточные порты (исключения должны быть аргументированы).

- Должно быть настроено финальное блокирующее правило и т. д.

В подсистеме антивирусной защиты:

- Антивирусные агенты должны быть установлены на всех автоматизированных рабочих местах и технических устройствах (при наличии технической возможности).

- Должна осуществляться полная антивирусная проверка на регулярной основе.

- Должно осуществляться обновление антивирусных баз на регулярной основе в автоматическом режиме и т. д.

Этап 7 — Отчетность

Заключительный этап проекта — выводы по результатам аудита, которые должны быть оформлены и доведены до руководства компании.

Также хорошая практика — по ходу аудита по горячим следам выбрать основные узкие места, устранение которых не требует отвлечения серьезных ресурсов, и направить руководителям соответствующих подразделений предложения для оперативного устранения или совершенствования.

Рисунок 1. Этапы внутреннего аудита

Выводы

С момента предоставления результатов аудита руководству можно считать, что процесс комплексного обеспечения информационной безопасности в компании запущен, и можно приступать к мероприятиям, намеченным по результатам проведенного аудита ИБ.

Сам формат экспресс-аудита нацелен прежде всего на оперативность и понимание общей картины, которая в свою очередь трансформируется в конкретные мероприятия.