Системы Breach and Attack Simulation (BAS) позволяют произвести комплексное тестирование киберзащиты инфраструктуры компании путём симуляции реальной атаки злоумышленника. В чём преимущество BAS перед сканером уязвимостей, пентестом или Red Team Assessment? Кому подходит данный тип решений для автоматизации тестирования защиты? Эксперты в студии Anti-Malware.ru отвечают на эти и многие другие вопросы по системам типа BAS.

- Введение

- Что такое системы BAS

- Технические особенности BAS

- 3.1. BAS с точки зрения компонентов

- 3.2. Внедрение BAS или проведение симуляции усилиями компании?

- 3.3. Применение решений BAS в России и регуляторные требования

- 3.4. Пример работы внутреннего сценария BAS

- 3.5. Внедрение BAS и формирование сценариев

- 3.6. Модели лицензирования и стоимость BAS

- 3.7. Интеграция BAS с другими системами

- 3.8. Когда компании необходим BAS, когда можно эту систему внедрять?

- 3.9. Решения BAS с открытым исходным кодом

- 3.10. BAS как часть системы SOAR и прогнозы экспертов

- 3.11. Какие технологии планируют развивать вендоры BAS?

- Выводы

Введение

Очередной прямой эфир из студии Anti-Malware.ru прошёл 27 апреля 2021 года. Была затронута тема систем моделирования кибератак (Breach and Attack Simulation, BAS).

Современные системы киберзащиты инфраструктур быстро эволюционируют, развиваются и становятся более комплексными с каждым годом. Происходит не только повышение сложности самих систем, но и постоянная оптимизация процессов защиты в компании.

Становится всё труднее определить вектор движения по усилению защиты. Компании проводят пентесты, «редтиминг», сканирование на уязвимости — ищут различные решения, которые помогут как-то оценить текущий уровень защищённости и увидеть слабые места. Рутинность процессов требует автоматизации решений. Данных о прогнозировании потенциальных векторов уже недостаточно, необходим систематический запуск симуляции реальных действий злоумышленника.

Решения BAS помогают автоматизировать такую симуляцию, а полученные результаты — увидеть актуальную картину того, каково состояние защиты компании. Но что более эффективно: пентест, Red Team или BAS? Сколько это стоит? Каким компаниям рекомендуется BAS? Спикеры отвечают на вопросы и обсуждают текущее состояние систем типа BAS в России и не только.

В качестве экспертов на встречу были приглашены:

- Максим Пятаков, заместитель генерального директора CTRLHACK.

- Роман Богомолов, руководитель направления технической экспертизы Fortis.

- Валерия Суворова, эксперт центра информационной безопасности компании «Инфосистемы Джет».

Модератором выступил Лев Палей, начальник службы информационной безопасности АО «СО ЕЭС».

К прямому эфиру подключались слушатели: задавали вопросы в чате, участвовали в опросах, результаты которых формировали текущую картину понимания обсуждаемой темы. Предлагаем ознакомиться с ключевыми моментами прошедшей встречи.

Что такое системы BAS

Спикеры традиционно начали дискуссию с определения терминологии. Решения Breach and Attack Simulation (BAS) — это системы моделирования кибератак. Данный тип систем позволяет произвести симуляцию реального взлома, атаки на инфраструктуру в автоматическом режиме. Последовательность вредоносных действий симулируется на всех стадиях цепочки угроз (kill chain), применяется набор различных актуальных техник.

Максим Пятаков:

— Происходит воспроизведение атаки в реальной инфраструктуре, мы симулируем как единичные действия, так и действия объединённые в некоторую цепочку, именно так, как действуют злоумышленники.

Эксперты выделили автоматизацию в BAS, потому что моделирование и симуляцию атаки можно провести в ручном режиме силами специалистов компании, взяв за основу матрицу MITRE, которая обозначит большинство этапов.

Роман Богомолов:

— Раньше множество решений были ручными, тот же EDR — это эволюция антивируса. C BAS — та же идея, мы можем сейчас автоматизировать то, что раньше делали руками.

BAS позволяет автоматизировать рутинные процессы, сделать это быстро и качественно, обеспечить более широкий охват инфраструктуры: запустить больше векторов, применить больше средств. Это не моделирование атаки, а именно симуляция — реальные действия, которые позволяют увидеть, как именно работают установленные средства защиты.

Специалисты также подчеркнули, что автоматизация тестирования не даёт повода для сокращения штата. Результаты анализа помогают сфокусироваться на слабых местах, увидеть реальную картину атаки, использовать время сотрудника отдела ИБ более эффективно.

Пентест показывает только часть векторов атаки, в отличие от BAS, отметил Максим Пятаков. Компании в какой-то момент понадобится более серьёзное автоматизированное решение — и тогда сотрудник сможет фокусироваться не на поиске новых векторов атаки, а на анализе результатов и оптимизации защиты контура.

Отличия в функциональности разных решений BAS

Эксперты отметили, что решения класса BAS очень часто отличаются друг от друга по функциональности. Например, есть решения, которые делают акцент на моделировании цепочек атак, но без фактической симуляции. Моделирование происходит алгоритмически, на основе собранных данных об устройстве инфраструктуры (протоколы, ОС, сегментация), и далее система только предполагает, какими могут быть варианты атак.

Некоторые решения нельзя отнести к BAS, потому что по сути они представляют собой автоматизацию пентеста.

Валерия Суворова:

— Один из основных подходов — это симуляция атак по многим векторам: проверка защиты электронной почты, «эндпойнтов», защиты от утечек и т. д. У системы BAS есть заранее подготовленные скрипты, которые или срабатывают, или нет. По итогу формируется подробный отчёт.

Спикеры обозначили задачи, которые решает BAS:

- помогает ответить на вопрос «насколько хорошо защищена инфраструктура?» и дать некую объективную оценку;

- проверить, насколько хорошо работают внедрённые средства защиты, насколько корректно эти средства настроены (проверка на потенциальные уязвимости из того сегмента, откуда мы запускаем симуляцию);

- проверка работы службы реагирования: насколько хорошо работают не только средства, но и процессы защиты компании;

- помогает проверить предлагаемый вендором продукт, оценить его эффективность в текущей инфраструктуре компании.

Максим Пятаков дополнил, что BAS также помогает увидеть в SOC, SIEM то, насколько хорошо инфраструктура охвачена сбором событий, понять корректность настройки сегментирования сети и сетевых правил при симуляции реальной атаки.

Отвечая на вопрос слушателя «может ли заказчик сам заниматься BAS и какая квалификация необходима, чтобы внедрить этот класс решений?», эксперты согласились, что коммерческий BAS позволяет решать задачу по симуляции атак без высокой квалификации оператора. Заказчик может самостоятельно эксплуатировать подобные решения, где всегда применяется понятный пользовательский интерфейс, а на выходе мы получаем графики, детализированные отчёты, рекомендации, ссылки на патчи и т. д. В то же время для систем с открытым исходным кодом требуется высокий уровень навыков и умений — нужно выполнять более сложную и специфическую индивидуализацию перед запуском векторов симуляции для конкретной инфраструктуры.

В чём отличие BAS от других классов подобных решений?

Главное отличие от сканеров уязвимостей: сканер только предполагает потенциальные бреши, но не проводит симуляцию, не запускает цепочку атаки.

Вендоры BAS также гарантируют безопасность симуляции для бизнес-процессов. В случае когда заказчик хочет перестраховаться, можно обособить отдельные узлы, запустить симуляцию атаки в определённом сегменте. Работа BAS происходит максимально безопасно для бизнеса, продукт проходит тестирование на такие риски, единогласно отметили эксперты.

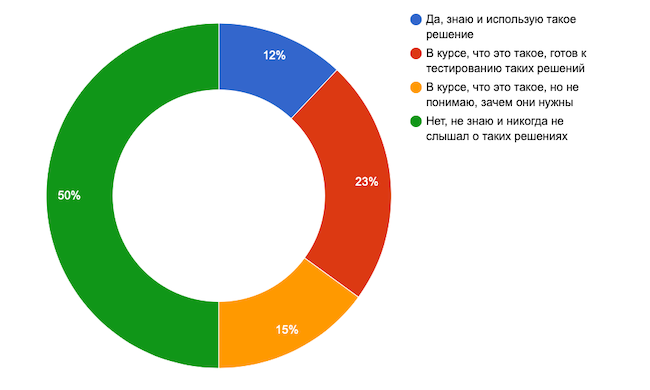

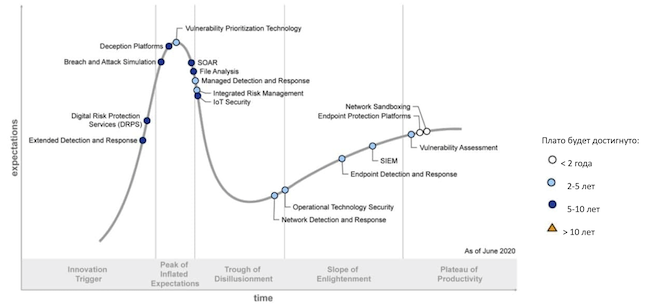

В завершение первого блока встречи были озвучены результаты опроса аудитории.

Рисунок 1. Знаете ли вы, что такое BAS и какие задачи решают системы этого класса?

Половина слушателей никогда не слышала о решениях типа BAS, чуть менее четверти аудитории готово к тестированию.

Технические особенности BAS

В следующей части обсуждения специалисты сфокусировались на технических аспектах и практических примерах того, как работают системы симуляции атак и взломов.

BAS с точки зрения компонентов

Спикеры выделили компоненты качественного BAS:

- Глубина и детализация симуляции. Это — то количество возможных векторов атак, которые заложены вендором в систему.

- Способ развёртывания. Это — установка (агентская или безагентская) и модель лицензирования (облачная, локальная, облачная, но полностью в инфраструктуре заказчика, и т. д).

- Модель злоумышленника: вне периметра или внутри периметра.

Максим Пятаков:

— Безагентская система — более простая, но и ограничена по функциям, потому что агент на «эндпойнте» поставляет больше информации о безопасности инфраструктуры.

Специалисты обозначили отличия работы сценария и вектора атаки. Вектор — это точечная проверка, например как работает WAF, как работает защита электронной почты и т. д., а сценарий — цепочка атаки от момента начала до завершения, применение комплекса векторов.

Роман Богомолов:

— Вектор — это то, через что происходит доставка «пэйлоада», пробитие периметра: e-mail, веб-браузер, обход WAF. Важно учитывать количество способов доставки и то, как часто эта информация обновляется вендором.

Внедрение BAS или проведение симуляции усилиями компании?

Эксперты предложили посчитать временные затраты компании на проведение тестов без применения BAS и сделать выводы.

Запуск тестов на пяти машинах с разными ОС (запуск основных техник на всех этапах по матрице MITRE) без предварительной подготовки занимает 8 часов работы (1 рабочий день) специалиста.

Допустим, в сети 100 машин, и тогда запуск более 200 техник (которые поставляются в решении BAS) — это примерно 9 месяцев работы. Можно применить опенсорс-решение, например Atomic Red Team, выделить специального сотрудника и поработать с техниками, разобраться (1 месяц), протестировать и запустить. В итоге один цикл проверки займет 9–10 месяцев работы.

Решение типа BAS позволит проверить те же 100 машин по 200 техникам в течение одного месяца. Это — значительная экономия времени. Если сравнивать стоимость, то продукт будет дороже, чем работа специалистов за этот период.

Максим Пятаков поделился опытом реальных кейсов работы BAS и отметил, что примерно от 20 до 50 % техник атак не видится на уровне событий SOC.

Применение решений BAS в России и регуляторные требования

Эксперты подчеркнули, что рынок BAS ещё формируется, решения только появляются и многие компании только проводят пилотные тесты. Интерес со стороны заказчиков увеличивается. По мнению Романа Богомолова, в России не более 10 заказчиков используют подобные системы на текущий момент.

Что касается выполнения требований регулятора, то таковых не предъявляется. Если рассматривать регулирование в РФ в контексте BAS, то эксперты предложили взять угрозы из обновлённого перечня ФСТЭК России и провести симуляцию, увидеть то, насколько эти угрозы закрыты, донастроить системы защиты согласно регуляторным требованиям.

Пример работы внутреннего сценария BAS

В качестве примера эксперты привели сценарий утечки информации изо внутренней сети.

Подключается внешний HDD, производится мониторинг каталогов с общим доступом, сбор файлов, которые там расположены (в том числе можно собрать файлы по ключевым словам содержания документа). Далее происходит копирование на подключённый внешний диск и в финале сценария сверяются хеш-суммы скопированного файла и оригинала. Проверяется несколько средств защиты: как работает DLP, разрешается ли подключение внешних HDD и т. д.

Здесь же спикеры обозначили пример проверки работы защиты конечных точек, когда на машину помещается файл и анализируется реакция системы — по сути, происходит проверка работы сигнатурного анализа антивируса или EDR, что фиксируется BAS.

Роман Богомолов привёл пример из практики, когда с помощью проверки защищённости конечных точек удалось выяснить, что некоторые антивирусные решения отслеживают файловую систему устройства не постоянно, хотя детектирование должно происходить сразу. После анализа оказалось, что в настройках тестируемая директория находится в исключениях. BAS показывает, что, к примеру, антивирус отключён или его база данных не обновлена. Сценариев очень много, тестовый файл мог оказаться тем же шифровальщиком-вымогателем в условиях реальной успешной атаки злоумышленника.

Внедрение BAS и формирование сценариев

Сценарии формируются непосредственно пользователями системы: специалистами по ИБ, директорами отделов ИБ. Специалисты определяют сценарии опираясь непосредственно на бизнес-процессы заказчика, компании. Учитывается то, какие именно проверки и какие процессы более значимы. Определяется частота запуска симуляций.

Максим Пятаков:

— Технически нет ничего сложного при внедрении BAS. Если брать, к примеру, наше решение, не только другие — из интерфейса системы с центрального облачного сервера ставится агент на машину в несколько «кликов».

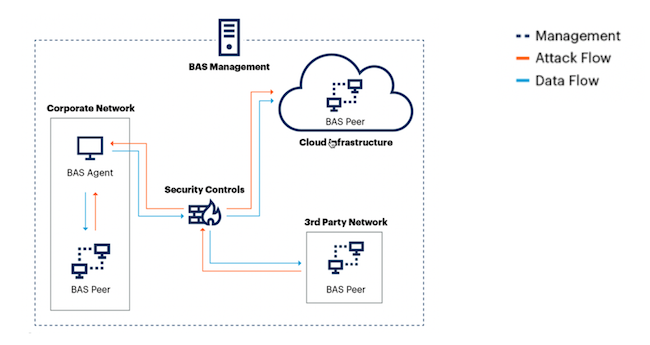

Рисунок 2. Типичный процесс развёртывания BAS

После развёртывания важен следующий шаг: как именно дальше работать с этой системой. BAS — это управление выявлением тактик и техник атак. Эксперты рекомендуют вести работу поэтапно: выбрать участок инфраструктуры для отработки техник по разным стадиям, провести симуляцию и далее оптимизацию согласно отчёту.

На следующем этапе можно масштабировать тестирование с учётом неоднородности, особенностей конкретной инфраструктуры. В итоге выстроится процесс, который не будет нагружать людей и систему, а поможет максимально эффективно отслеживать актуальные техники атаки и защиты на практике.

Рисунок 3. Основные тренды безопасности и управления рисками в 2021 г. по данным Gartner

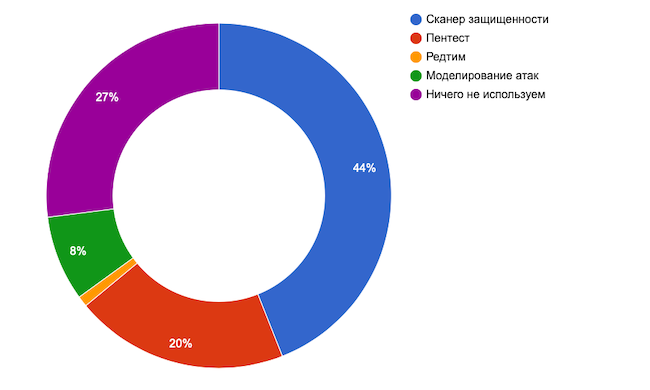

Учитывая данные об основных трендах безопасности и управления рисками в 2021 году, следует обратить внимание на результаты второго опроса зрителей прямого эфира.

Рисунок 4. Что из описанного ниже вы уже используете для оценки защищённости инфраструктуры?

44 % респондентов используют сканер защищённости. 27 % для оценки защищённости не используют ничего.

Модели лицензирования и стоимость BAS

Модель лицензирования зависит от конкретных потребностей заказчика. Эксперты не раскрыли стоимость, так как прайс-листы всегда индивидуальны, рассчитываются под каждого клиента и под его задачи.

Спикеры выделили следующие модели лицензирования:

- по количеству векторов атак для анализа;

- по количеству IP-адресов инфраструктуры;

- по количеству агентов.

Максим Пятаков:

— Мы не лицензируемся по векторам, но поставляем лицензии на дополнительные функциональные возможности: интеграция с SIEM и интеграция с TI-платформой (Threat Intelligence). Также цена может зависеть только от размера инфраструктуры, а не от количества агентов.

Эксперт добавил, что основными метриками BAS являются функциональность и количество пользователей. Заказчик может приобрести полный комплект, а может и взять отдельные модули, индивидуализировать систему на этапе приобретения. Могут быть блоки, которые требуют наличия других модулей.

Интеграция BAS с другими системами

Если обозначать роль BAS в ряду уже работающих систем защиты, то это — консультант, который помогает проинспектировать систему целиком и понять, насколько качественно, эффективно она выполняет свои функции. Также это — информация о том, как именно и где можно оптимизировать защиту.

Максим Пятаков подчеркнул, что основная задача интеграции с другими системами, например SIEM, — забирать данные относительно функциональности, но есть и запросы от заказчиков на то, чтобы отдавать туда результаты симуляции. BAS может поставлять информацию в SIEM, в системы Security Governance, Risk, Compliance (SGRC) и т. д.

BAS формирует детальный отчёт о том, что мы запустили, какие действия проделаны. С этим отчётом можно оптимизировать работу SOC. Эти же данные можно увидеть и в SIEM-системе — отражаются там симуляции атак или нет.

Когда компании необходим BAS, когда можно эту систему внедрять?

Эксперты описали портрет заказчика, который тратит на бюджет ИБ солидные суммы, потому что те решения, которые BAS на данный момент позволяет проверить, специфичны для больших организаций.

Кроме этого, в сравнении с пентестом BAS более объективен, так как происходит систематическая проверка с постоянной оптимизацией, это — уже системный подход, обеспечивается системность процессов внутри компании. В модели управления Capability Maturity Model Integration (CMMI) BAS стоит на 3-м и 4-м уровнях, а пентест — это 1-й и 2-й уровни.

Спикеры рекомендуют внедрение решений BAS крупным компаниям, у которых есть бюджет и определённая зрелость процессов.

Валерия Суворова дополнила это мнение: с другой стороны, решения на рынке сильно отличаются и если выявлять только потенциальные уязвимости, то это может подходить малым компаниям, у которых защита только выстраивается — чтобы найти слабые звенья и их усилить.

Решения BAS с открытым исходным кодом

Эксперты отметили продукты Atomic Red Team и Infection Monkey, но подчеркнули высокий порог входа для таких разработок, которые позволяют автоматизировать процессы, но не проводят непосредственно симуляцию атак.

Вторая особенность опенсорс-решений — в случае «падения» инфраструктуры при подобных тестах ответственность ложится на специалиста. Open Source не может гарантировать безопасность симуляции для бизнес-процессов.

Третья особенность — актуальность продукта. Постоянно появляются новые угрозы, новые векторы атак, вендор следит за ними и обновляет базы знаний, а решения с открытым исходным кодом могут обновлять базы с задержкой.

С другой стороны, подобные решения дают возможность познакомиться с новым инструментом.

Максим Пятаков:

— У нас есть ряд заказчиков, которые применили опенсорс-решения, посмотрели их в работе и потом пришли к нам за платным.

BAS как часть системы SOAR и прогнозы экспертов

Делая прогноз, эксперты отметили, что постепенно мы придём к интеграции с SOAR. Это добавит ценности BAS: технически симуляция атаки будет выполняться в инфраструктуре и это будут актуальные данные для автоматического блокирования или детектирования подобных атак.

Также будет происходить развитие текущих векторов. Вскоре в симуляцию добавятся алгоритмы ИИ для более эффективного динамического развития атаки сфокусированной на конкретной задаче (украсть документ, зашифровать файл и т. д.). Такая атака будет более близкой к действиям злоумышленника.

Какие-то решения могут пойти по пути фреймворка, где векторы проникновения можно будет комбинировать между собой с применением ИИ.

Валерия Суворова:

— Системы типа BAS будут развиваться, это диктуется существующими потребностями рынка. Защита становится более комплексной. Становится сложнее определить, двигаемся ли мы в правильном направлении, нужно ли что-то ещё внедрять. BAS помогает получить ответы, увидеть актуальную картину. В том или ином виде автоматизация анализа защищённости в практическом аспекте будет применяться и развиваться.

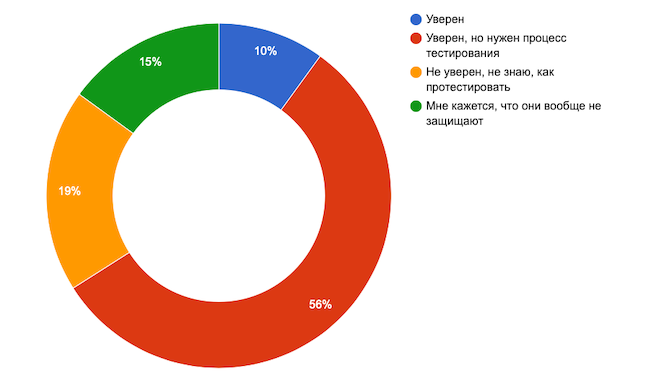

Двигаясь к финалу встречи, подведём итоги третьего опроса.

Рисунок 5. Уверены ли вы в эффективности ваших средств и процессов киберзащиты?

Более половины слушателей уверены, что необходимо протестировать текущие средства и процессы защиты.

Какие технологии планируют развивать вендоры BAS?

Эксперты отметили, что на текущий момент вендоры пытаются усилить функциональные особенности своих продуктов, изучая предложения конкурентов. Это — более тщательная проработка применяемых техник, тактик, методик. Например, если решение конкурента показало успешное моделирование атаки внешнего злоумышленника, в дорожной карте появляются шаги по наращиванию этих же функций. Дополнением, как уже отмечалось, служит внедрение алгоритмов машинного обучения, ИИ.

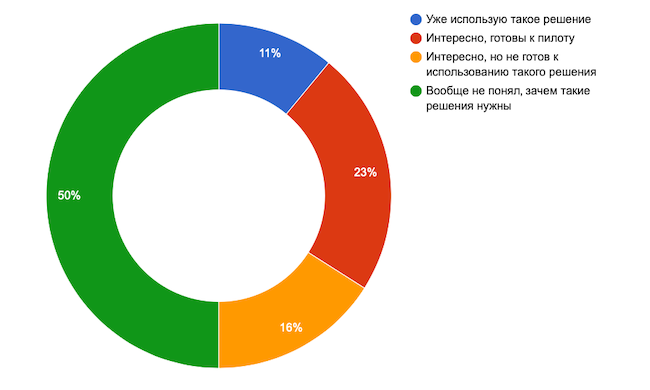

Рисунок 6. Динамика ажиотажа вокруг мониторинга и реагирования на киберинциденты за 2020 год (Gartner)

Анализируя график, Роман Богомолов высказал мнение, что в России «хайп» по поводу систем BAS ещё ожидается, движение вверх только начинается.

С другой стороны, спикеры заметили, что на Западе применение систем BAS подступает к пику, поэтому мы можем использовать более доработанные решения.

Максим Пятаков:

— Текущие реалии таковы, что нет жёсткой конкуренции на рынке BAS, поэтому малому бизнесу этот порог входа сложнее преодолеть. Но порог входа снизится, необходимо подождать.

В завершение встречи мы узнали результаты четвёртого опроса нашей аудитории.

Рисунок 7. Насколько вы готовы использовать решения BAS?

Половина слушателей не поняла, зачем нужны решения типа BAS. 23 % заинтересовались и готовы к тестированию.

Роман Богомолов:

— BAS — это система, которую лучше всего увидеть и самостоятельно «пощупать», очень важно попробовать её в работе лично.

Максим Пятаков:

— Не бойтесь пилотировать продукт. Это — не просто система, которую поставили и она что-то показала, даже от симуляции на нескольких машинах, по нескольким техникам будет результат, который уже можно использовать для оптимизации защиты инфраструктуры.

Выводы

Системы моделирования кибератак позволяют провести автоматическую симуляцию реальной атаки (как внутренней, так и внешней) на инфраструктуру компании, помогают выявить слабые места, усилить как систему, так и процессы защиты. Данные решения не требуют высокой квалификации для их использования, имеют понятный интерфейс и детализированную отчётность.

BAS рекомендуется заказчикам, которые обладают бюджетом и у которых есть зрелость внутренних процессов. Рынок BAS только формируется, на нём не наблюдается жёсткой конкуренции и порог входа для малых компаний весьма высок. Вендоры предлагают гибкие модели лицензирования.

В России мода на подобные системы только появляется, растёт их востребованность на рынке. В ближайшие годы BAS станет доступнее за счёт увеличения количества предложений.

Подписывайтесь на наш канал, где 12 мая 2021 года мы проведём эфир посвящённый WAF; не пропустите! Участвуйте в наших опросах и дискуссиях, задавайте вопросы спикерам и коллегам в чате, получайте актуальную информацию по самым современным направлениям в информационной безопасности на AM Live.