Тема информационной безопасности выходит на передний план в повестке ключевых конференций в России. В середине июня она обсуждалась сразу на двух мероприятиях — ПМЭФ-2025 в Санкт-Петербурге и IT IS conf 2025 в Екатеринбурге. О чем говорили эксперты и какие оценки трендов ИБ высказывали?

- Введение

- Почему бизнес до сих пор не верит в инвестиции в ИБ?

- Новая повестка ИБ: от защиты к активному противодействию

- Кибервойна 2025: как компании выстраивают оборону в новой реальности

- Новая парадигма кибербезопасности: дешёвые атаки, дорогая защита

- PLG против SLG: как развиваются решения в сфере ИБ

- Киберпартизаны и разрушительные атаки: вызовы для ИБ в 2025 году

- ИИ и кибербезопасность: новые угрозы и сценарии атак

- Этика ИИ и кибербезопасность: актуальны ли законы Азимова?

- Выводы

Введение

XXVIII Петербургский международный экономический форум (ПМЭФ-2025), проходивший с 18 по 21 июня в Санкт-Петербурге, считается одним из ключевых глобальных мероприятий, на котором обсуждаются современные проблемы, принимаются практические решения, запускаются инновационные проекты, подписываются контракты и соглашения, а также обсуждаются подходы к адаптации российской экономики к современным мировым условиям.

В эти же дни, 19–20 июня, в Екатеринбурге прошла шестая ежегодная конференция IT IS conf 2025, посвященная обсуждению трендов в ИТ и ИБ, рассмотрению комплексных проблем, связанных с развитием кибербезопасности, практикой применения современных технологий в компаниях и важными законодательными изменениями. Одновременно там проходила выставка решений партнеров, проводились практикумы, были представлены примеры успешных кейсов. Организатором конференции является ИТ-компания УЦСБ, крупный российский системный интегратор с экспертизой в создании, защите, модернизации и обслуживании цифровой инфраструктуры бизнеса и государственных организаций.

В 2025 году конференция IT IS conf собрала более 600 участников. Она состояла из пленарной сессии и пяти актуальных треков, где выступили свыше 30 ведущих экспертов отрасли. Поддержку в проведении конференции оказали более 20 партнеров. Общее количество практических докладов превысило 35.

Общим для этих двух мероприятий — ПМЭФ и IT IS conf — был тот факт, что тема кибербезопасности оказалась одной из основополагающих в обсуждениях. Темой пленарной сессии IT IS conf 2025 стало обсуждение новой киберреальности РФ в 2025 году. Созвучная проблематика была представлена и на ПМЭФ-2025. Насколько похожими были их подходы?

Рисунок 1. Пленарная сессия IT IS conf 2025

Почему бизнес до сих пор не верит в инвестиции в ИБ?

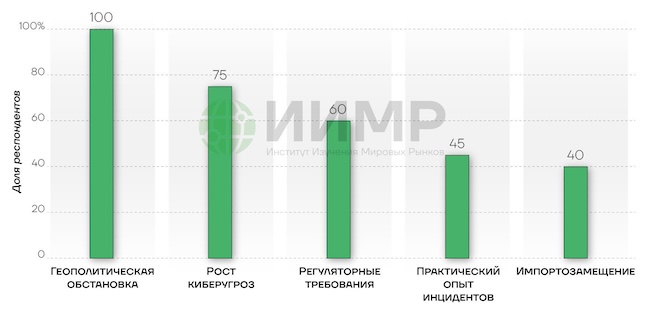

Основные оценки ПМЭФ-2025 о трендах развития ИБ в России и мире сопрягаются с результатами исследования Института изучения мировых рынков (ИИМР) «Взгляд топ-менеджеров: восприятие ИБ — от понимания угроз до инвестиционных решений».

Если оценивать состояние отрасли ИБ в общем, то можно выразиться так, как это сформулировано в докладе ИИМР:

«Проблемы кибербезопасности стали попадать в поле зрения руководителей компаний и больше не воспринимаются как исключительно технические. Финансовые и медиакомпании считают защищенность важным конкурентным преимуществом, тогда как производственные предприятия считают этот фактор менее значимым».

Рисунок 2. Факторы, влияющие на политику ИБ в компаниях (ИИМР)

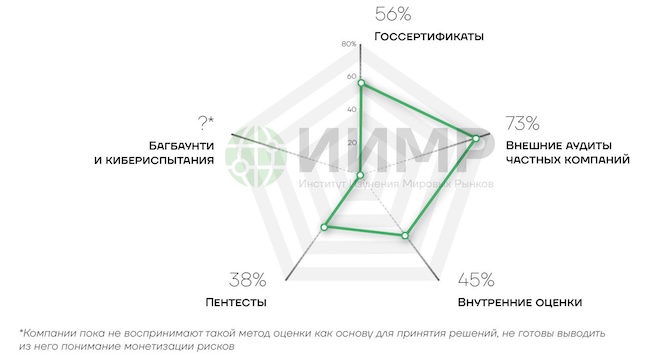

Продолжала звучать тема озабоченности из-за разрыва между принятием важности ИБ и готовностью компаний вкладывать в нее средства. Разрыв объясняется прежде всего отсутствием у компаний общепризнанных экономических методик, позволяющих получать достоверные оценки эффективности ИБ. При этом ясно прозвучало мнение, что компании больше не хотят опираться только на государственные сертификаты (44% скептиков, согласно исследованию ИИМР), и хотят дополнять их собственными оценками киберзащищенности. Им нужна независимая система оценки ИБ, выстроенная на «объективных и практикоориентированных» показателях, как различные рейтинги, широко используемые экономистами.

Это мнение выглядело немного странным, потому что в среде ИБ не принято обсуждать доверие к регуляторным требованиям. Они принимаются обязательными к исполнению и доверие к ним считается полным.

В исследовании ИИМР отмечается также, что произошел качественный переход от понимания кибербезопасности как формального (теоретического) признака к практике прямого противодействия реальным кибератакам. Новым в этом понимании стало появление геополитической классификации используемых технологических решений.

«Эта сегментация привела к изменению процедур в сфере кибербезопасности. Компании начали проверять обновления ПО “на неком тестовом контуре либо ждать, чтобы эти обновления провели на рынке какой-то срок, чтобы отсутствовала отрицательная обратная связь, и только после этого через месяц накатывать к себе”», — цитируют аналитики ИИМР одного из участников исследования.

Рисунок 3. Методы проверки защищенности компаний для оценки рисков (ИИМР)

Особо отмечается, что компании, столкнувшиеся с проблемами поддержки прикладных систем, пересмотрели свою роль. Прежний тренд следования за «технологическими лидерами» сменился на «необходимость создания собственных технологических решений». Отмечается переход от восприятия компаниями направления ИБ как службы, запреты которой мешают применению эффективных бизнес-решений, на новую форму, когда ИБ стремится к сотрудничеству с бизнесом.

Авторы исследования связывают такой резкий поворот в оценке роли ИБ с приходом нового поколения ИБ-директоров. Но почему-то не отражена роль изменения подходов ФСТЭК России, развития ИБ-инструментов для контроля уровня защищенности компаний, необходимости перехода на российские решения, что позволяет компаниям напрямую транслировать требования ИБ-служб к разработчикам решений и получать обратную связь в виде обновлений.

На ПМЭФ развитие ИБ видят прежде всего через появление в компаниях общих показателей развития бизнеса, которые будут учитывать достигнутый уровень кибербезопасности. Однако сроки реального появления такой методики для большинства организаций не называют, и даже сам факт ее появления считают нерешенной до сих пор задачей. При этом тренд на переход бизнеса к экосистемным решениям, реализуемый ради операционного удобства, относят к тому, что он повышает зависимость от одного вендора и поэтому противоречит требованиям ИБ.

Если говорить в общем, подходы к ИБ, высказанные на ПМЭФ, больше ориентировались на поиск экономических показателей, способных отразить реально достигнутый уровень. Влияние экономики на ИБ отражалось также и в оценках, высказанных на IT IS conf, но главными мотивами развития в этой сфере назывались совсем другие драйверы.

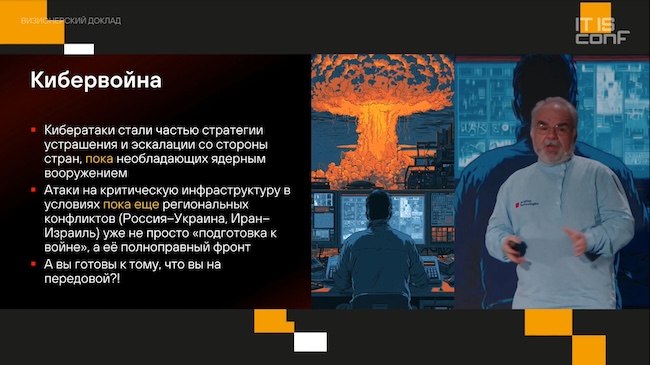

Новая повестка ИБ: от защиты к активному противодействию

Визионерский доклад на IT IS conf 2025, с которым выступил эксперт по безопасности Алексей Лукацкий, отражал оценку нынешнего состояния российского рынка ИБ, которая разделяется топ-руководителями по ИБ. Это было видно по реакции зала на выступление. В нем спикер постарался назвать все основные тренды ИБ, их влияние на российские компании, перспективы развития отрасли. Главная цель доклада была предложить, что надо делать компаниям, чтобы не оказаться за бортом в скором будущем.

Главный вывод о трендах развития ИБ, который можно было сделать, прослушав доклад: произошла смена курса с переходом от оборонительной к наступательной кибербезопасности. Оборонительная концепция не стала неактуальной для российского рынка ИБ, но общая оценка выражалась в том, что достичь высокого уровня безопасности только за счет оборонительных мер уже сложно. Необходимо внедрять активные средства противодействия киберпреступникам, активно развивать новые технологии в ИБ, позволяющие сохранять безопасность предприятий на высоком уровне. Это уже не защита от нападения, а проявление новой формы — кибервойны.

Рисунок 4. Выступление Алексея Лукацкого на IT IS conf 2025

Кибервойна 2025: как компании выстраивают оборону в новой реальности

Еще на ИБ-конференциях в 2022 году в воздухе витал вопрос: «Стал ли прошедший февраль началом кибервойны или нет?» Дать однозначный ответ тогда так и не получилось. Но сейчас, выступая на IT IS conf 2025, Алексей Лукацкий заявил прямо:

«Сегодня кибервойна прочно вошла в нашу жизнь. Мы сталкиваемся с кибератаками и их последствиями. Конфликт между Ираном и Израилем показал, что атаки становятся полноценным оружием. Там, где стране не хватает более веских аргументов, как ядерное или современное обычное вооружение, они начинают активно применять кибератаки».

Можно ли считать это заявление «разоблачением молчания о начале кибервойны»? И да, и нет. С одной стороны, происходящее названо войной, что еще недавно попадало под запрещенное суждение. С другой стороны, происходящее противостояние не похоже на классическую войну. Это — новая форма реализации геополитических амбиций, которые проявляют не государственные институты, а «геотаргетированные» кибергруппировки.

Поэтому важно правильно оценить сущность кибервойны. Новая формула, предложенная Алексеем Лукацким, заключается в самом ее определении: если классическая война всегда подразумевает как минимум двух участников, соперничающих между собой, то современная кибервойна подразумевает упоминание только одного участника. Эту сторону представляют компании, организации, структуры, относящиеся к определенному государству, которые защищают свой «фронт» (периметр), а их атакует в виртуальной среде «нападающая сторона», которая не обозначает себя явно. Ее цели проявляются в действиях, которые эта сторона выполняет в виртуальном пространстве.

Рисунок 5. Кибервойна стала реальностью

«Если раньше кибератаки рассматривались как эпизодические события, то теперь они становятся нормой жизни. Подобное происходит в российско-украинском конфликте, аналогичное наблюдается со стороны ряда других стран. Любой геополитический конфликт всегда сопровождается кибератаками. Появление кибервойны как нового типа противостояния порождает смену парадигмы, ради которой совершаются кибератаки. Раньше они проводились ради финансовой мотивации, теперь компании атакуют по факту принадлежности к тому или иному государству. Поэтому все мы (компании, организации, граждане) можем стать их мишенями».

Это заставляет компании перестраивать свои системы ИБ и строить их по новым правилам. Кибербезопасность перестает решать эпизодические задачи. Теперь она ведет непрерывную круглосуточную работу, опираясь на собственных специалистов, центры мониторинга кибербезопасности (свои или внешние SOC) и регуляторов.

Новая парадигма кибербезопасности: дешёвые атаки, дорогая защита

Развитие новой парадигмы кибербезопасности связано также с экономическими законами. Это было отмечено не только на ПМЭФ, но и на IT IS conf 2025.

Прежняя парадигма была выстроена вокруг ориентации на передовые бренды и выражалась в приоритетном уклоне в пользу «высокой добавленной стоимости» и «премиального набора функций». Однако, как заявляет Алексей Лукацкий, такая модель плохо масштабируется сейчас в условиях «времени конфликтов».

«Современные войны выигрывают не брендом, а количеством дешевых, эффективных решений. Дешевые дроны на поле боя оказались эффективней дорогих самолетов. При этом это — “дорогие пули”, а не “дешевые самолеты”».

Отметим последнюю фразу: новые инструменты защиты и нападения становятся более доступными, но это достигается не за счет их упрощения, а за счет развития новых технологий, которые априори выводятся на массовый рынок как достаточно дешевые решения.

Неужели это возможно? Ведь новое и современное всегда появлялось с дополнительной наценкой «за новизну». Что изменилось с экономической точки зрения?

Сразу отметим, что новые решения оказались доступны всем участникам рынка, в том числе для криминального мира. Поле «виртуального боя» стало быстро меняться. На фоне удорожания средств защиты, которыми пользуются компании, происходит удешевление средств для ведения кибератак, которыми пользуется нападающая сторона. Поэтому потребитель (компании) стал проигрывать эту гонку: получить (купить) эффективную защиту в полном объеме он часто не может, тогда как злоумышленники активно идут в сторону удешевления применяемых ими технологий, активно расширяют обмен накопленным опытом между собой.

Атаки стали более разрушительными, но источник их происхождения остается частным и связан с определенными группировками, а не с крупными организационными структурами. Как итог, заявил Алексей Лукацкий, российский и зарубежный рынок кибербеза оказались не готовы к новым условиям. Им требуется новый подход к развитию ИБ.

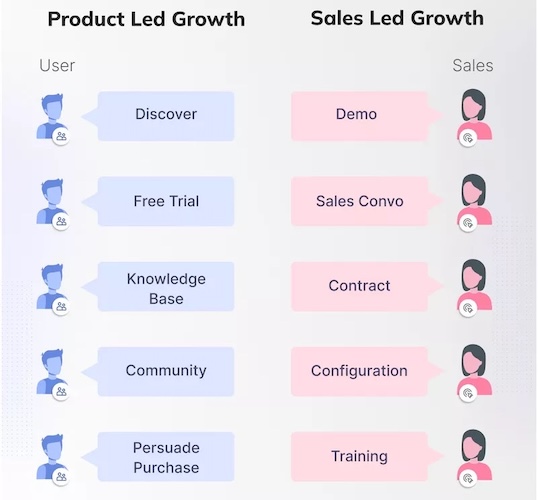

PLG против SLG: как развиваются решения в сфере ИБ

Вернемся к экономическому вопросу о том, как новое и современное в ИБ может стать дешевле для потребителей. Это связано с заменой прежней модели развития рынка — роста через продажи (Sales-Led Growth, SLG). В классической форме стимулом роста компаний и их выручки являются продажи. В новой модели двигателем развития становится продукт — Product-Led Growth (PLG).

Чтобы это приводило к развитию, необходимо, чтобы продукты обладали набором «классных функций», интересных и востребованных для потребителей. Но развитие рынка происходит на первом этапе не за счет стимулирования продаж (маркетинг, пилотное тестирование и пр.), а за счет формирования сообщества вокруг новых и развивающихся продуктов. Сообщество самостоятельно осваивает продукты и способствует их популяризации, что в итоге приводит к росту продаж и выручки компаний.

Рисунок 6. Отличия подходов PLG и SLG при выводе новых продуктов на рынок

Отметим, что модель развития PLG знакома рынку уже достаточно давно, а фаза ее активного развития началась приблизительно пять-восемь лет назад. Суть нового подхода состоит в том, что клиенты могут попробовать новый продукт (обычно предоставляемый им по модели SaaS) перед покупкой или оформлением платной подписки. Пользуясь бесплатной пробной версией, потенциальные заказчики могут ощутить его ценность и преимущества.

Подход PLG способствует самостоятельному изучению и освоению нового продукта с учетом индивидуальных возможностей заказчика. Во многих случаях это устраняет необходимость прямого участия вендора в продажах.

Но готовы ли бизнес-компании идти по новому пути? Согласно оценкам на глобальном рынке, в 2022 году уже более 60% компаний сделали первые шаги в новом направлении.

Киберпартизаны и разрушительные атаки: вызовы для ИБ в 2025 году

Возвратимся к вопросам ИБ. Институт изучения мировых рынков опубликовал результаты опроса российских компаний по теме их отношения к изменениям, которые произошли в сфере ИБ после 2022 года. Отметим среди них ответы на вопрос «Ваше отношение к возвращению зарубежных вендоров». Их можно интерпретировать так: 33% российских компаний допускают возврат иностранцев в будущем.

Рисунок 7. Влияние событий 2022 года на нынешнюю оценку развития ИБ (ИИМР)

Высказывая свое мнение по этому вопросу с точки зрения перспективы развития ИБ в России, Алексей Лукацкий отметил, что кибератаки на российскую инфраструктуру так или иначе не прекратятся, а только усилятся. С его точки зрения, причиной для продолжения противостояния в киберсфере будет смена целей для участников. Вместо прежней финансовой мотивации их целью теперь стали мотивированные разрушения.

«Разрушительность — еще одна новая тенденция в кибербезопасности. Надо не только готовить бэкапы, но и регулярно тестировать их. Это – одна из ключевых задач, где должны совместно работать ИБ и ИТ. Иначе даже при правильно выстроенной системе защиты всегда остается риск возникновения бреши, которой воспользуются злоумышленники», — так обозначил контуры будущего спикер.

Иначе говоря, новая цель киберпреступного сообщества — это уничтожение виртуального противника. В качестве примера можно назвать масштабную DDoS-атаку, проведенную в ночь с 11 на 12 июня на сетевую и серверную инфраструктуру сибирской телеком-компании «Орион телеком». В результате этой кибератаки без связи остались тысячи пользователей в четырех сибирских областях: Красноярский край, Хакасия, Иркутская и Кемеровская области.

При столкновении с шифровальщиком или вайпером даже выплата выкупа не спасает: корпоративные данные все равно уничтожаются, конфиденциальная информация выкладывается в публичный доступ, инфраструктура разрушается. В кибермире сейчас также наблюдается подрыв принципов доверия. Прошедшие годы мотивированного противостояния в условиях кибервойны уже привели к тому, что привычные правила игры, основанные на большом значении доверия, больше не работают. Началась реальная кибервойна, целью которой стало уничтожение виртуальной инфраструктуры, считает Алексей Лукацкий.

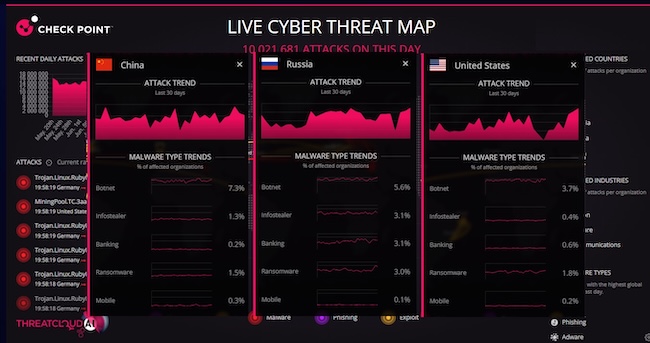

ИИ и кибербезопасность: новые угрозы и сценарии атак

Появление на рынке моделей генеративного ИИ (например, от OpenAI) существенно изменили не только правила, но и динамику развития рынка ИБ. В то время, как многие ИБ-компании только приступают к изучению возможностей широкого применения ИИ для своих задач, киберкриминальная сторона сразу взяла его на вооружение.

Первая угроза, которую принес ИИ — это обход ограничений, закладываемых в легальные модели LLM. Это позволяет использовать их для реализации классических сценариев кибератак — фишинга или дипфейков.

Большую опасность сейчас представляет разработка злоумышленниками собственных моделей LLM, прошедших обучение на вредоносном контенте. Уже появились несколько публичных фреймворков, которые позволяют самостоятельно получать код для уязвимостей или писать вредоносные функции.

Третье направление — это развитие систем координации хакерских кампаний. Создаются ИИ-агенты, обслуживающие разные этапы кибератак: от сбора информации о жертве до создания клона фишинговых сайтов, поддержки общения с жертвой, кражи ценных данных и т.д.

Новые риски для ИБ возникают и на стороне пользователей. В качестве примера было названо направление Vibe Coding — программная разработка через промпты к LLM, которые позволяют получать работающий код для выполнения прикладных функций. Формально это — очень полезная функция с точки зрения развития бизнеса. Компании получают возможность быстро получать программный код и инструкции по его внедрению. Но проблемы возникают из-за стремительного роста количества ошибок в коде и отсутствия учета принципов безопасной разработки. Новый «участник разработки» не понимает проблем, связанных с кибербезопасностью, которые попадают в предложенный ему программный код.

Еще одна проблема — это внедрение ИИ в кибербезопасности. Для ее реализации требуется создание датасетов, специализированных для задач ИБ. Но в России до сих пор очень мало команд, умеющих грамотно создавать датасеты.

Однако применение ИИ уже не за горами в ИБ. Его быстрый приход ожидают прежде всего вендоры центров мониторинга (SOC). Уже сейчас разрабатываются ИИ-агенты для рутинных операций при проведении расследований инцидентов на 1-й и 2-й линиях.

В будущем можно ожидать уже прямого противостояния ИИ-агентов. Эти сценарии уже не выглядят как фантастика.

Рисунок 8. Карта киберугроз в Китае, России и США (статистика Check Point, 24.06.2025)

Этика ИИ и кибербезопасность: актуальны ли законы Азимова?

Американский писатель-фантаст Айзек Азимов определил три основных закона робототехники в своем рассказе «Хоровод» (1942). Они стали основой для оценки этического поведения роботов не только в научно-фантастических произведениях, но и в жизни:

- Робот не может причинить вред человеку или допустить своим бездействием, чтобы человеку был нанесён вред.

- Робот обязан подчиняться приказам человека, если они не противоречат Первому закону.

- Робот должен заботиться о собственной безопасности, пока это не противоречит Первому или Второму закону.

Позднее список пополнился еще одним «нулевым законом»: робот не может причинить вред человечеству или допустить своим бездействием, чтобы человечеству был нанесён вред.

Об этих, отчасти философских законах вспомнили на IT IS conf 2025, хотя и мимолетно. Это может служить признаком, что переход к новой парадигме кибервойны требует еще и «гуманитарной оценки». Роботы как сущности с искусственным интеллектом еще не используются широко. Но со временем на них будут переложены многие операции, которые прежде выполняли люди. Законы А. Азимова должны вступать в действие? Что будет дальше?

Выводы

Мы рассказали о двух разных подходах к одной теме ИБ: экономическом и технологическом. Они нацелены на разные группы людей, обсуждались на разных конференциях, но между ними было много общего. Как вывод можно сказать, что безопасность перестает быть автономной, самостоятельной дисциплиной. Безопасность теперь становится частью продуктов и компаний, их бизнеса. Это в некотором смысле объединяет конференции ПМЭФ и IT IS conf.