Недавно стало известно, что бесплатный национальный сервис мультивендорного сканирования файлов на наличие вирусных угроз «Мультисканер» был заморожен из-за прекращения финансирования правительством РФ. К чему это ведет: экономии бюджетных средств или серьезным потерям для ИБ-отрасли в РФ?

- Введение

- «Враждебный» VirusTotal

- Результаты развития VirusTotal

- Привилегированные пользователи VirusTotal

- Разработка «Мультисканера» и его текущее состояние в 2025 году

- Заморозка «Мультисканера»: что дальше?

- Мультивендорное сканирование: дело прошлого или будущего?

- Российские ИБ-вендоры и мультисканирование

- Выводы

Введение

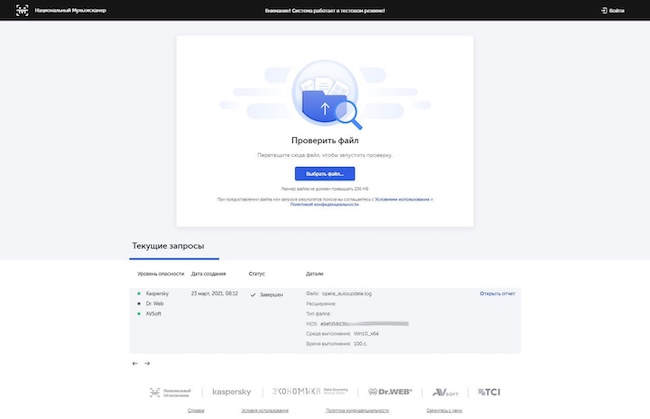

Национальный сервис «Мультисканер» (virustest.gov.ru) был создан автономной некоммерческой организацией «Национальный технологический центр цифровой криптографии» (АНО «НТЦ ЦК») в 2023–2024 годах. Его разработка велась в соответствии с распоряжением Правительства РФ от 10 августа 2023 г. № 2170-р и решением заочного голосования членов президиума Правительственной комиссии по цифровому развитию от 21 февраля 2024 г. № 7пр.

Размер ассигнований на разработку и продвижение нового инструмента не разглашался, но известна общая сумма субсидий, полученных АНО «НТЦ ЦК» из резервного фонда Правительства РФ на разработки, осуществленные в 2023 году: 3,370 млрд руб. Они пошли на деятельность Центра, проведение НИОКР и разработку доверенных ИТ-решений с внедренными механизмами ИБ, среди которых был и «Мультисканер».

В августе 2024 года сервис «Мультисканер» был запущен в работу в тестовом режиме. В нем была реализована возможность проверки файлов на наличие потенциально опасных (вредоносных) функций с использованием трех антивирусных ядер: «Лаборатории Касперского», «Доктор Веб» и «АВ Софт» (ATHENA). Проверку можно было осуществлять через российские и зарубежные браузеры («Яндекс Браузер» и Atom, а также Google Chrome, Microsoft Edge, Mozilla Firefox и Safari).

Следует отметить, что онлайн-мультисканер по этому адресу существовал и ранее — с 2021 года. Состав антивирусных ядер был тем же. На размер файлов для проверки было наложено ограничение — не более 256 МБ. Политика конфиденциальности гласила, что при проверках собирались метаданные пользователей — например, IP-адрес. Эти данные, в том числе персональные, могли передаваться партнёрским организациям.

Рисунок 1. Архивная копия сайта «Мультисканера»

Система «Мультисканер» была аттестована на соответствие требованиям ФСТЭК России по защите информации (класс защищенности ГИС К1, уровень защищенности персональных данных УЗ2, применяемые СКЗИ соответствовали классу КС3).

Национальный «Мультисканер» предлагал два уровня доступа: анонимный и с регистрацией. Файлы от анонимных пользователей проходили проверку только статическими методами, им предоставлялся отчет в минимальной форме. Зарегистрированные пользователи могли получить доступ к расширенным функциям: проверка динамическими методами, выбор опций при проверке, полный отчет по результатам.

Для максимальной наглядности была предложена цветовая кодировка результатов проверки «Мультисканером»: зеленый цвет подтверждал безопасность проверенного файла, оранжевый — отсутствие подтвержденного доверия к нему, серый служил признаком отсутствия вердикта по данному файлу с точки зрения безопасности («неидентифицируемый файл»).

«Враждебный» VirusTotal

С самого начала «Мультисканер» рассматривался в качестве замены для популярного инструмента VirusTotal.

Напомним, что общедоступный сайт VirusTotal для бесплатной антивирусной проверки файлов был открыт в 2004 году испанской ИБ-компанией Hispasec Sistemas. Он был нацелен на удовлетворение растущего спроса на использование быстрого и надежного, централизованного сервиса, позволявшего проводить анализ файлов на наличие вредоносного кода.

Рисунок 2. Сайт VirusTotal

В 2012 году VirusTotal был приобретен компанией Google, в 2018 году сервис был передан в управление ИБ-подразделением Chronicle компании Alphabet.

Приход Google в управление VirusTotal позволил сервису значительно расширить свои возможности и инфраструктуру. VirusTotal продолжал развиваться с учётом меняющегося ландшафта киберугроз.

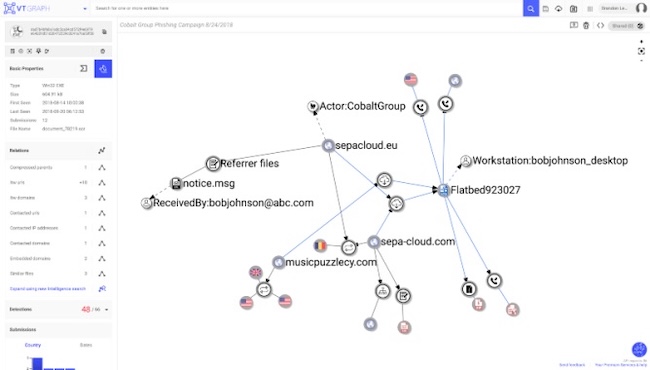

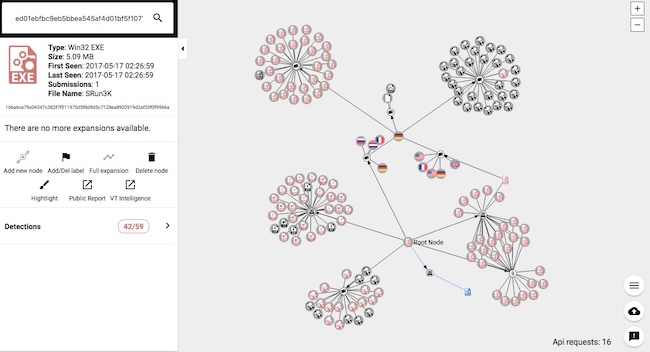

Уже через полгода было объявлено о выпуске корпоративной версии VirusTotal Enterprise. Она отличалась от обычной версии более высокой скоростью проверки и точностью поиска угроз. Важной новинкой в ней стала функция Private Graph, которая позволила визуализировать признаки вредоносных угроз в инфраструктуре, помогая тем самым корпоративным службам оценивать масштабы заражения и принимать адекватные меры.

Рисунок 3. Визуализация вирусной активности через Private Graph

Отметим, что Private Graph стал развитием похожей функции VirusTotal, которая была доступна ее премиум-пользователям. Но Google обращала внимание, что в корпоративной версии Private Graph доступ к получаемым данным анализа был ограничен, тогда как прежде данные становились частью общедоступной базы VirusTotal, которая помогала всем пользователям видеть распространение внешних угроз.

Рисунок 4. Визуализация вирусной активности с учетом IP-адресов через VirusTotal Graph

Результаты развития VirusTotal

Выделим направления, по которым VirusTotal успешно развивается.

- Анализ программ на наличие опасных функций: инструмент для исследователей и ИБ-аналитиков для проверки подозрительных файлов и URL-адресов, сбора оценок от различных вендоров об определенной вредоносной активности и ее потенциальных угрозах.

- Реагирование на инциденты: механизмы для быстрой оценки характера угрозы и выбора соответствующего ответа во время инцидента.

- Анализ угроз: инструмент сбора полной информации об усилиях, предпринимаемых разными вендорами для борьбы с возникающими угрозами, и оценки тенденций.

- Разработка программного обеспечения: проверка выпускаемых программ на отсутствие опасного кода для гарантии целостности и безопасности выпускаемых продуктов.

- Публичный канал для поддержки глобальной базы данных угроз (файлы и URL-адреса).

- Развитие открытого сообщества кибербезопасности.

Попытка создания площадки для ИБ-сообщества с целью развертывания дискуссий вокруг инцидентов является, пожалуй, самым интересным достижением VirusTotal. В настоящее время оно достаточно пассивное и эффективность его деятельности невелика. Но как подготовленная площадка на форс-мажорный случай это выглядит интересно.

Рисунок 5. Чаты по безопасности для доменов и IP-адресов

Привилегированные пользователи VirusTotal

На первый взгляд, сервис VirusTotal выглядит публичным и общедоступным, и не несет в себе никаких угроз. Более детальный анализ указывает на то, что он активно используется как форпост для контроля за состоянием кибербезопасности на глобальном уровне.

VirusTotal объединяет не только антивирусные продукты, но и движки для онлайн-сканирования интернет-ресурсов. Стоящие за ними компании носят в системе название «Contributors». Из российских компаний там представлены сейчас «Лаборатория Касперского» и «Доктор Веб».

Переход сервиса под подчинение Chronicle позволил проявить ряд интересных особенностей. Например, в ноябре 2018 года, в список «контрибьюторов» попало подразделение Cyber National Mission Force, подчиненное Киберкомандованию США.

Больше информации появилось в результате нелепой ошибки, совершенной сотрудником VirusTotal. Он по ошибке загрузил в систему CSV-файл, содержавший список из 5600 премиум-пользователей системы (по всей видимости, это был полный перечень). Файл содержал только названия компаний, их имена в системе VirusTotal и электронные адреса администраторов групп. Эти данные оказались доступными для других премиум-пользователей, среди которых были журналисты Der Spiegel и Der Standard. Они-то и обнародовали содержавшиеся в файле данные.

Что удалось узнать? В файле оказались, например, сведения об учетных записях для правительственных организаций США, включая Киберкомандование, министерство юстиции, Федеральное бюро расследований (ФБР), Агентство национальной безопасности (АНБ). Кроме них, были ссылки на аналогичные правительственные агентства из ФРГ, Нидерландов, Тайваня и Великобритании, включая Федеральную разведывательную службу, Федеральную полицию и Военную контрразведывательную службу Германии.

Google не раскрывает возможности участия своих премиум-пользователей, но нет сомнения, что эти компании получают доступ к собираемой VirusTotal информации.

В свете этого запросы от российских компаний на проверку своих корпоративных файлов через VirusTotal смотрятся шире. Такой запрос — это предоставление разрешения на легальное сканирование своих информационных ресурсов «контрибьюторами». Вряд ли это входит в интересы российских компаний с повышенными требованиями по безопасности. Поэтому создание «Национального мультисканера» выглядело как логичная инициатива со стороны Правительства РФ.

Разработка «Мультисканера» и его текущее состояние в 2025 году

Казалось бы, с ТЗ для разработки «Мультисканера» все было ясно. Но реализованные возможности получились заметно хуже оригинала.

В «Мультисканере», по заявлению «НТЦ ЦК», были развернуты следующие продукты:

- Kaspersky Software & Hardware Appliance Russian Edition;

- Dr.Web VxCube (облачная интерактивная песочница для анализа подозрительных объектов) и Scan Engine;

- AVSOFT ATHENA 2.0 (антивирусный мультисканер и песочница в одной системе).

Система «Мультисканера» была разработана с использованием следующего технологического стека: Python не ниже 3.7.3, JavaScript ES6, HTML5. В качестве баз данных были использованы PostgreSQL и MongoDB, в качестве бэкенда — программная платформа Node.js. Фронтенд был выстроен на базе фреймворков Angular и React. При разработке применялась система контроля версий (Git).

Применялись методы статического (сигнатуры) и динамического (исследование поведения файла) анализа. Это позволяло выявлять вредоносные программные объекты, использующие полиморфные и криптографические методы сокрытия.

К сервису «Мультисканер» была подключена федеральная государственная информационная система «Единый портал государственных и муниципальных услуг (функций)» (ЕПГУ). Планировалось также подключение системы межведомственного электронного взаимодействия (СМЭВ) и сервисов автоматизированного рабочего места государственного служащего (АРМ ГС).

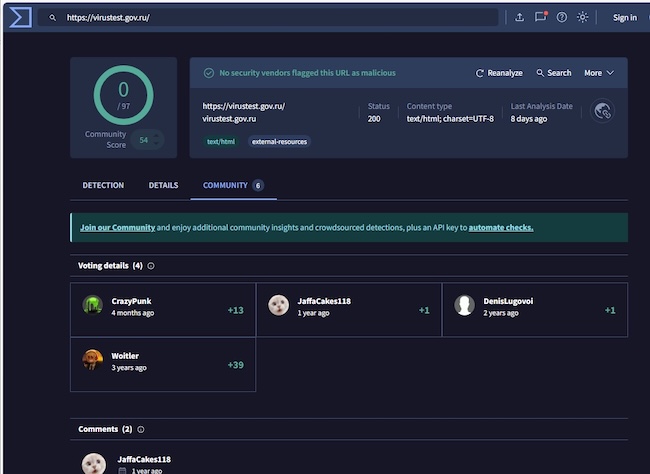

Сейчас, по заявлению «НТЦ ЦК», функционирование национального сервиса «Мультисканер» приостановлено в связи с отсутствием финансирования. По адресу virustest.gov.ru отображается страница-заглушка.

Рисунок 6. Сайт «Мультисканера» после прекращения финансирования

В целом для стороннего наблюдателя картина выглядит грустно. Сервис, основанный на трёх антивирусных ядрах, запускался дважды — в 2021 и 2024 годах, но оба запуска не увенчались устойчивым функционированием.

Заморозка «Мультисканера»: что дальше?

Отметим, впрочем, что речь идет об отключении сервиса, а не об отказе от его использования. Поэтому в случае возобновления финансирования можно ожидать, что сервис снова будет подключён. Возможно, сейчас у государства есть более приоритетные направления для бюджетных трат, а потом правительство вернётся к приостановленному проекту, на который уже ушло немало денег.

Как отреагировал рынок на это решение? В сущности, никак. Наверное, это печально, потому что отсутствие в России сервиса аналогичного VirusTotal несет упомянутые выше риски, критически значимые в нынешней геополитической ситуации.

Рисунок 7. Официальное объявление о прекращении работы сервиса «Мультисканер»

Среди откликов пользователей на закрытие сервиса можно было встретить конструктивные предложения. Например, высказывалось мнение, что «Мультисканер» должен предоставлять свои услуги на коммерческой основе. Опыт VirusTotal указывает, что именно так и работает этот популярный и «бесплатный» общедоступный сервис. «Мультисканер» же развивался сугубо за счет государственной поддержки. По мнению некоторых пользователей, такая модель менее эффективная. При коммерческой модели развития (как у VirusTotal) государство выступает как регулятор, а не как собственник сервиса. Это незначительно меняет суть, но способствует развитию бизнеса.

Похоже, у российского бизнеса пока нет таких возможностей. Поэтому можно сказать, что приостановка работы «Мультисканера» не только отражает факт прекращения его госфинансирования сам по себе, но и указывает на некоторые сопутствующие проблемы.

Мультивендорное сканирование: дело прошлого или будущего?

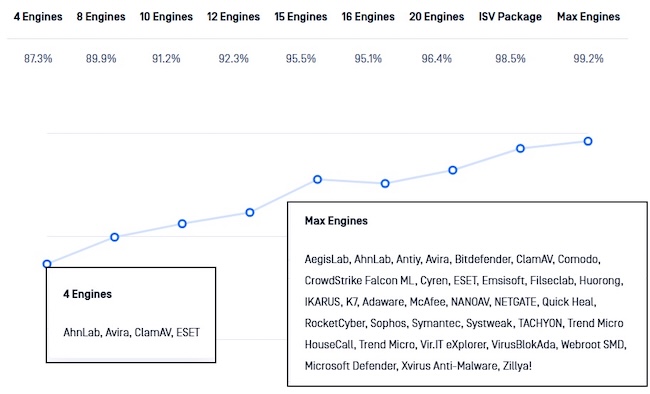

Идея мультивендорного сканирования на угрозы (в частности, на заражения вредоносными программами) не только не устарела, а наоборот, на подъеме. Например, исследования американской компании OPSWAT указывают на рост эффективности обнаружения программ, способных нести вредоносные функции, по мере расширения количества применяемых антивирусных движков.

По оценкам исследователей, эффект достигается за счет специализации каждого отдельного движка на разных категориях угроз и разных алгоритмах оценки. В результате объединения их результатов возникает синергия, проявляющаяся в значительном повышении процента обнаружения угроз.

В проведенном тесте были рассмотрены более 10 000 наиболее активных угроз. После подключения 10 ядер был достигнут результат обнаружения «более 90%», 15 движков — «более 95%», свыше 20 — «более 99%». К этим данным можно относиться, конечно, как к маркетингу, но они заслуживают внимания.

Рисунок 8. Результаты исследования компании OPSWAT по эффективности мультивендорного сканирования

Почему мультивендорное сканирование на подъеме? Напомним прежние задачи, которые решались с его помощью: применение разных подходов и разных баз данных по собранным уязвимостям; формирование сообщества поддержки безопасной онлайн-среды; обратная связь с рынком; контроль возникновения / распространения эпидемий угроз; развитие инструментов наступательной кибербезопасности (за счет получения косвенных свидетельств атакующих мероприятий) и т.д.

В последнее время явно проявилась потребность в оценке новых рисков: дипфейки, угрозы ИИ и пр. Для оценки безопасности по этим новым направлениям будут развиваться продукты нового поколения.

Как эти продукты и их результаты смогут интегрироваться в общую экосистему ИБ? Мультивендорное сканирование — это один из возможных путей для реализации этой задачи.

Российские ИБ-вендоры и мультисканирование

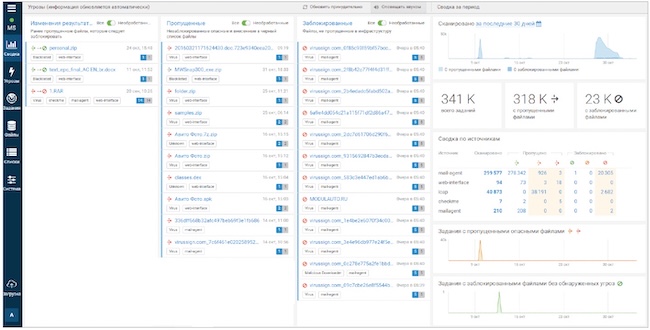

Функция поддержки мультивендорного антивирусного сканирования на российском рынке ИБ не просто существует, а присутствует уже очень давно. В качестве примера можно привести PT MultiScanner — продукт для выстраивания многоуровневой защиты от вирусных угроз, разработанный компанией Positive Technologies. Он входит в ее продуктовый портфель с 2016 года. Одной из его ключевых особенностей является применение экспертизы от нескольких ИБ-вендоров.

На раннем этапе развития PT MultiScanner рассматривалось подключение нескольких антивирусных ядер, включая Kaspersky, Symantec, McAfee, ESET, Bitdefender и др. Сейчас в этом продукте используется движок собственного производства Positive Technologies, два альтернативных ядра, а также реализован механизм для подключения сторонних движков. Мы не нашли на справочном портале по этому продукту полного перечня совместимых антивирусов, но скорей всего эти вопросы решаются напрямую с вендором.

Рисунок 9. Дашборд PT MultiScanner

Мультивендорная антивирусная проверка в PT MultiScanner нацелена на организацию защиты сразу по нескольким направлениям: веб-порталы, электронная почта, внутренние сервисы, файловые хранилища, пользовательский веб-трафик и сетевой трафик в инфраструктуре компании, а также расследование инцидентов. Интеграция в существующую инфраструктуру осуществляется через стандартные интерфейсы взаимодействия (SPAN, MTA, ICAP, REST API).

Буквально недавно также было объявлено, что Positive Technologies открывает антивирусную лабораторию на базе собственного экспертного центра безопасности (PT Expert Security Center, PT ESC). Ранее компания привлекла в свой состав разработчиков по этому направлению, купив долю в белорусской компании «ВИРУСБЛОКАДА».

Возможно, это отражает не только стремление Positive Technologies к развитию списка антивирусных движков, но и нацелено на развитие сервиса мультивендорного сканирования.

Есть такая функциональность и в другом российском решении — системе AVSOFT ATHENA, которая сочетает в себе технологии антивирусного мультисканера и песочницы. Мы уже упоминали о ней: она входила в состав сервиса от «НТЦ ЦК» наряду с ядрами от Kaspersky и Dr.Web. При статическом анализе может быть настроено взаимодействие с внешними антивирусными сканерами, поддерживается проверка во внешних аналитических ресурсах (том же VirusTotal, Spamhaus и др.), применяются модели машинного обучения.

Внешние источники данных могут применяться также и при динамическом анализе. К сожалению, вендор не раскрывает список и детали использования внешних ресурсов, а также критерии доверия к их результатам, что является частью технологии мультивендорного сканирования.

Выводы

Ценность антивирусного мультисканера состоит прежде всего в выстроенном канале связи с ИБ-сообществом, а также в реализации мультивендорной проверки потенциально опасных файлов. Для России дополнительной ценностью является сейчас отсутствие передачи проверяемых файлов за рубеж, в недружественные юрисдикции. Прекращение финансирования национального сервиса «Мультисканер» ставит заслон в развитии в этом направлении.

В статье мы постарались обратить внимание на важность данного сервиса и возможные направления его развития. Потенциал для развития кибербезопасности, который может быть раскрыт при полнофункциональной реализации данного сервиса, необходим не только сегодня, но и в перспективе на будущее.