В мире давно наметилась тенденция перехода от использования штатных сотрудников в ИТ-области к модели аутсорсинга. Это касается практически всех ИТ-специальностей, в том числе связанных с привилегированным доступом к объектам информационной системы предприятия. Модель аутсорсинга позволяет существенно оптимизировать бесперебойную работу ИТ-инфраструктуры, что важно как с точки зрения затрат, так и в отношении компетентности специалистов. Задача Wallix AdminBastion — обеспечить контроль над внешними привилегированными пользователями, обеспечив спокойствие для руководства компании.

2. ИТ-аутсорсинг в мире и России

3. Угрозы передачи администрирования на аутсорсинг

4. Возможности контроля над аутсорсерами с помощью Wallix AdminBastion

Введение

Мы завершаем цикл публикаций о различных применениях Wallix AdminBastion для контроля за действиями привелигированных пользователей, имеющих доступ к важным объектам ИТ-инфраструктуры предприятий.

Узнать о возможностях этого решения можно в обзоре Wallix AdminBastion, опубликованном на страницах нашего портала. Также в цикле публикаций рассматрвалось применение данного программно-аппаратного комплекса для защиты автоматизированных банковских систем, оптимизации работы ИТ-службы, а также для аудита действий сотрудников ИТ-департамента. В заключительной статье речь пойдет о контроле администраторов, работающих на аутсорсинге.

Аутсорсинг в последние годы стал обыденным явлением. Эта модель передачи рутинных (или требующих квалифицированного труда) производственных задач удаленному исполнителю-юрлицу позволяет существенно экономить ресурсы и выполнять необходимые работы более качественно. Экономия здесь может быть различной. Во-первых, услугами аутсорсера можно пользоваться в точно необходимом объеме и только тогда, когда это действительно нужно, — соответственно, нет необходимости выплачивать зарплату за время простоя штатных специалистов. Во-вторых, на аутсорсе работают уже состоявшиеся специалисты, поэтому не нужно тратить время и средства на первоначальное обучение специалистов и периодическое повышение квалификации. Не нужно и беспокоиться о том, что «поумневший» специалист перейдет на работу к конкуренту. Конечно, сначала представитель аутсорсера согласовывает с техническими специалистами организации специфику ИТ-инфраструктуры, уточняет особенности, но дальше работа ведется уже с учетом квалификации и опыта сотрудников аутсорсера, — прописные истины объяснять не нужно. В-третьих, нет необходимости выплачивать то, что называется «зарплатными налогами», так как договор заключается с юрлицом.

С другой стороны, если речь идет об аутсорсе услуг, при котором удаленные сотрудники аутсорсера получают прямой доступ к важным объектам информационной сети предприятия, то часто возникает риск разрушения целостности данных, расположенных в ИТ-инфраструктуре. Также сложно доказать возникновение ущерба или доказать степень эффективности управления инфраструктурой, вынесенной на аутсорс. Кроме того, владелец системы хочет сохранять контроль над данными и процессами в системе, даже если ее сопровождают нанятые снаружи сотрудники.

При использовании внешних поставщиков услуг контроль за привилегированными пользователями локальной сети предприятия и ключевыми элементами инфраструктуры осущетвлять сложнее. Давайте попробуем понять, какие угрозы необходимо учесть, и представить, возможно ли снизить возникающие риски если не полностью, то хотя бы по максимуму. Справится ли Wallix AdminBastion при такой модели администрирования так же хорошо, как и при локальном варианте управления ИТ-инфраструктурой?

ИТ-аутсорсинг в мире и России

Согласно исследованию Computer Economics, затраты предприятий на ИТ-аутсорсинг в мировом масштабе с 2013 по 2014 год снизились с 10,6% до 10,2% от общего ИТ-бюджета. Эта тенденция сохраняется второй год подряд. Наиболее вероятной причиной называется рост общих затрат на ИТ. ИТ-предприятия снова начали нанимать специалистов в штат. Благодаря этой тенденции получается, что общие ИТ-бюджеты растут быстрее, чем бюджеты, отдаваемые на ИТ-аутсорсинг. Тем не менее такие направления ИТ-аутсорсинга, как управление сетевой инфраструктурой, администрирование баз данных, а также восстановление функционирования информационных систем предприятий после аварий и сбоев заказываются с такой же частотой, как и в предыдущие годы. А такие направления ИТ-аутсорсинга, как работы, связанные с информационной безопасностью, а также аутсорсинг веб-операций (например, управление корпоративным веб-сайтом или интернет-магазином) год от года значительно растут. То есть фактически растут направления ИТ-аутсорсинга, связанные с организацией доступа привилегированных пользователей к важным объектам информационной инфраструктуры предприятия.

Что касается России, то, по данным IDC и Gartner, в IV квартале 2014 года, несмотря на некоторую экономическую рецессию, рынок аутсорсинга в нашей стране вырос на 4%, а прогноз роста на 2015 год составляет 4,5%. Данная тенденция, как ожидается, сохранится до 2018 года.

Многие предпосылки говорят о том, что рост ИТ-аутсорсинга в России будет ускоряться. Во-первых, это курс, взятый на импортозамещение. Ставка в этом вопросе делается и на ИТ-отрасль. В частности, Минэкомсвязи России в начале июня текущего года опубликовало «Протокол экспертной оценки проектов по импортозамещению инфраструктурного программного обеспечения…», и это говорит о том, что импортозамещение в данной области переходит в практическую плоскость, а это повлечет существенное развитие ИТ-отрасли в нашей стране. С другой стороны, временная экономическая рецессия стимулирует ИТ-компании сокращать издержки для увеличения собственной эффективности. Это снижение достигается в том числе и за счет применения аутсорсинга. Также следует принять во внимание, что менталитет представителей российского бизнеса долгое время не позволял довериться внешним специалистам — это привело к тому, что рынок аутсорсинга в России развивался медленнее, чем в среднем в мире, и теперь нивелирует это отставание. В третьих — сложность эксплуатируемых информационных систем в целом и конкретных используемых средств растет, предъявляет все более высокие требования к уровню специалистов эксплуатации. Растет и зависимость бизнеса от работы информационных систем самого разного характера. Все это позволяет говорить о том, что тенденция к все более широкому использованию внешних специалистов существует и имеет все шансы к усилению.

Угрозы передачи администрирования на аутсорсинг

Алексей Гребенюк в статье «Аутсорсинг ИБ — краткий обзор рынка» подробно рассматривает особенности аутсорсинга, применимые к аутсорсингу администрирования информационных систем в целом. В частности, автор выделяет следующие условия, выполнение которых делает возможным передачу отдельных задач на внешнее управление:

- нельзя передавать на аутсорсинг задачу без метрик результативности и без понимания четкого результата;

- нельзя передавать на аутсорсинг задачу, размер которой не соответствует размеру бизнеса сервис-провайдера;

- нельзя передавать сервис-провайдеру функцию «принятия рисков».

Таким образом, при принятии решения о передаче администрирования на аутсорсинг руководитель должен удостовериться, что у него будут средства контроля за ходом оказания услуг, что аутсорсер в состоянии выполнить необходимые задачи и в случае нештатных ситуаций компенсировать ущерб. Также руководитель должен удостовериться, что решения, связанные с противодействием различным рискам, угрожающим ИТ-инфраструктуре предприятия, остаются на его стороне.

Аутсорсинг администрирования, с одной стороны, лишает предприятия некоторых рисков, которые существуют при классической организации администрирования ИТ-инфраструктуры предприятия средствами штатных сотрудников, с другой стороны, добавляет новые риски. Причем жертвой в данном случае может оказаться как клиент, которому оказывается услуга аутсорсинга, так и владелец компании-аутсорсера, — репутация такой компании может пострадать от противозаконных действий или случайных оплошностей штатных сотрудников.

Необходимо учитывать и то, что законодательство в области регулирования отношений, возникающих при оказании услуг администрирования на аутсорсинге, находится в зачаточном состоянии. А случаи доказательства факта утечки информации через конкретный канал достаточно редки. Часто можно оценить лишь приблизительный ущерб от «неустановленных лиц», да и то не всегда становится известно о факте утечки.

Рассмотрим по порядку, как трансформируются угрозы от действий привилегированных пользователей при переводе администрирования на аутсорсинг.

Технические ошибки. От случайных ошибок никто не застрахован, ошибаются и сотрудники компании-аутсорсера. Тем не менее в случае аутсорсинга снижается вероятность ошибок, вызванных низкой квалификацией. Компании-аутсорсеры дорожат своим реноме и изначально подбирают себе сотрудников с высокой квалификацией.

Использование привилегий в личных целях. Этот вариант при администрировании на аутсорсе вполне возможен. И если специалисты компании-аутсорсера достоверно знают о том, что сеансы доступа привилегированных пользователей к ресурсам локальной сети клиента никак не контролируются, может произойти серьезная утечка информации. Инициатором ее может быть, например, сотрудник аутсорсера, связанный с конкурентом клиента и действующий без ведома руководства аутсорсинговой компании. Да и сама компания-аутсорсер может оказаться нечистоплотной и быть изначально ориентированной на получение доступа к ресурсам клиентов, потенциально годящихся для продажи третьим лицам.

Нанесение сознательного вреда. При использовании услуг аутсорсиноговой компании такой вариант развития событий маловероятен, хотя возможен. Допустим, сотруднику компании-аутсорсера платят маленькую зарплату, а он может возмещать свои отрицательные эмоции на клиентах, подставляя собственную компанию. Или, опять же, этому сотруднику может заплатить кто-то из конкурентов.

Ниже перечислены возможные новые риски при частичном либо полном переводе администрирования локальной сети предприятия на аутсорсинг.

Доступ к коммерчески важной информации со стороны контролирующих органов. Штатные сотрудники, как правило, заранее знают расписание проверок объектов ИТ-инфраструктуры предприятия со стороны контролирующих государственных органов. Но при передаче администрирования на аутсорсинг может возникнуть ситуация, когда контролирующие госорганы сделают запрос на получение приватной информации у аутсорсера, а по закону тот не сможет в этом отказать под угрозой санкций.

Совместные действия сотрудников компании-аутсорсера и клиента. Часто происходит так, что бывшие штатные сотрудники клиента компании-аутсорсера становятся сотрудниками аутсорсера. Таким образом, и у заказчика, и у исполнителя аутсорсинговых услуг администрирования могут работать сотрудники, знакомые друг с другом. При этом у обоих типов сотрудников может возникнуть плохое отношение к бывшему работодателю, переведшему администрирование на аутсорсинг. Например, в результате таких преобразований может некоторым образом сократиться их доход. И такие люди могут создавать организованные группы. Сотрудники клиента по предварительному сговору могут делиться сведениями об организации ИТ-инфраструктуры предприятия сотрудникам аутсорсера, а те, пользуясь организованным для администрирования доступом, могут получить доступ к коммерчески важной информации или к уничтожить часть информационных ресурсов предприятия клиента.

Перекладывание ответственности сотрудников компании-аутсорсера и штатных сотрудников друг на друга. Возможна ситуация, когда при отсутствии контроля за действиями привилегированных пользователей сотрудники компании-аутсорсера в случае возникновения нештатных ситуаций будут перекладывать ответственность на штатных сотрудников своего клиента и наоборот. Определить ответственного в таких случаях может оказаться проблематичным.

Это лишь несколько примеров возможных новых типов угроз при переводе администрирования на аутсорсинг, но если правильно организовать аутсорсинг, то риск можно существенно сократить. Или, по крайней мере, можно собрать информацию, которая существенно облегчит ход расследования при возникновении какого-либо ущерба. В этом может помочь программно-аппаратный комплекс Wallix AdminBastion. Рассмотрим возможные способы применения этого решения при использовании аутсорсинга.

Возможности контроля над аутсорсерами с помощью Wallix AdminBastion

Wallix AdminBastion можно использовать как на стороне клиента аутсорсинговых услуг администрирования, так и на стороне самого аутсорсера для контроля собственных сотрудников.

С помощью Wallix AdminBastion можно отслеживать действия привилегированных пользователей как в реальном времени, так и по файлам отчетов и видеозаписям. Например, можно при проведении мониторинга или расследования увидеть, к каким ресурсам локальной сети осуществлялся доступ.

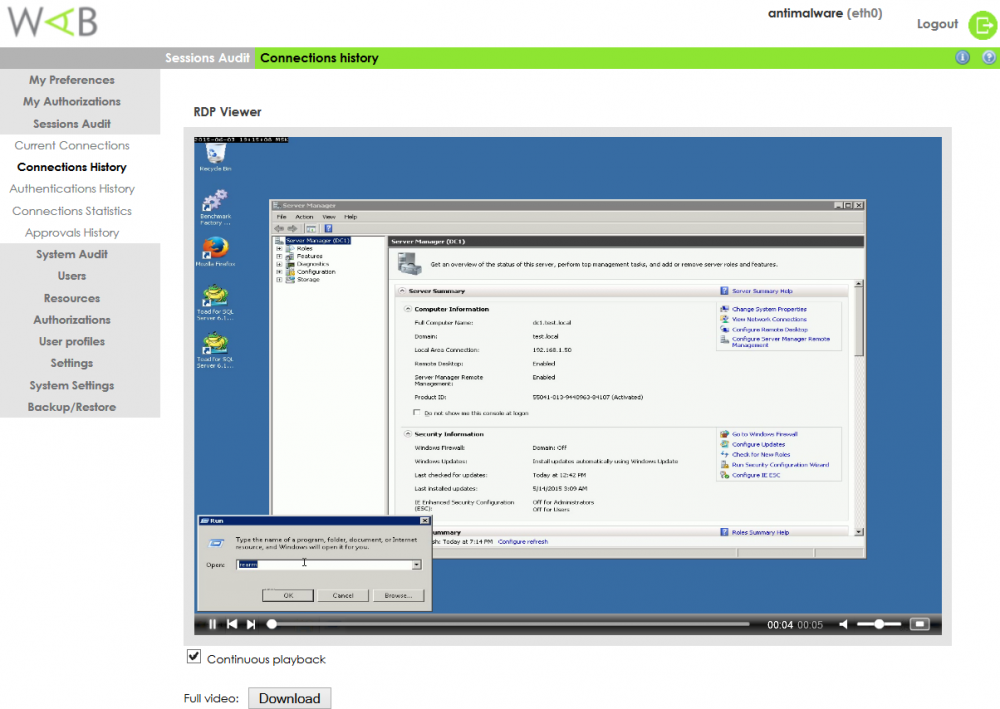

Рисунок 1. Скриншот записи сессии, созданной средствами WallixAdminBastion

Немаловажен тот факт, что в начале каждого сеанса доступа к объектам ИТ-инфраструктуры через Wallix AdminBastion отображается предупреждение о том, что все действия администратора записываются. Также возможно включить режим, при котором удаленный администратор должен согласовывать доступ к каждому ресурсу ИТ-инфраструктуры заранее. Это существенно сокращает количество противоправных действий, где бы ни находился администратор, так как он знает, что анонимности нет не только в интернете, но и на отведенном ему участке работ, связанных с критически важными объектами ИТ-инфраструктуры заказчика.

Рисунок 2. Форма запроса доступа к объекту ИТ-инфраструктуры при попытке подключиться к нему через WallixAdminBastion

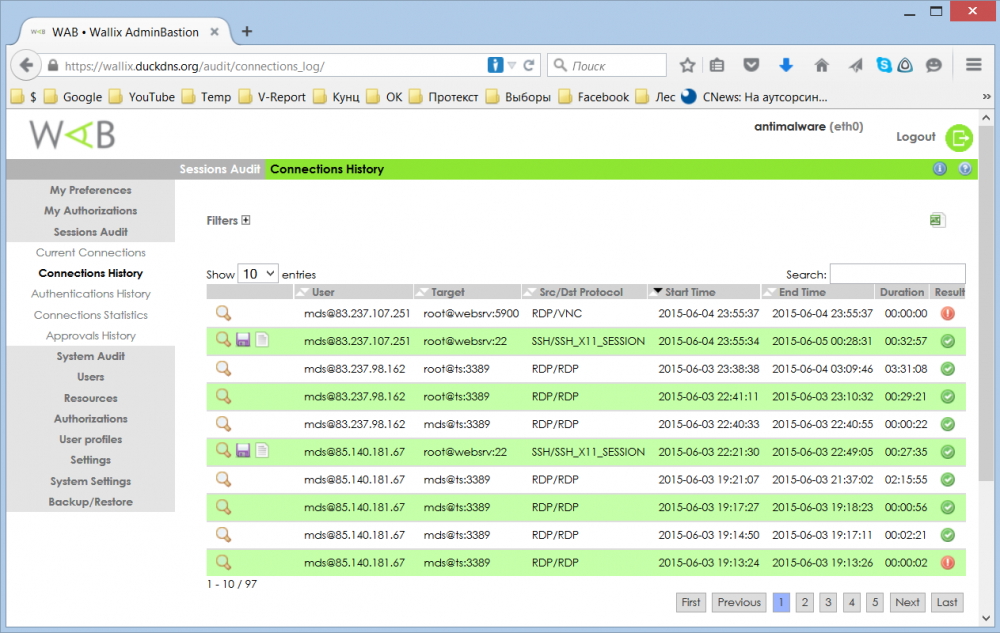

Журналы подключений, которые ведет AdminBastion, делают более удобным аудит работы администраторов или, в случае необходимости, расследование инцидентов, приведших к какому-либо ущербу, начиная от утечки информации и заканчивая выходом из строя объектов ИТ-инфраструктуры.

Рисунок 3. Журнал подключений привилегированных пользователей к объектам ИТ-инфраструктуры предприятия в WallixAdminBastion

Технология единого входа (SSO), реализованная в рамках решения Wallix AdminBastion, позволяет гибко и в то же время эффективно подходить к задачам контроля за действиями привилегированных пользователей. Если клиенту аутсорсинговой компании нет нужды знать о том, кто конкретно из администраторов поставщика услуг производит действия, можно для каждой из аутсорсинговых компаний создать единый аккаунт для входа. Это вполне логично, если за качество поставляемой услуги и возможный ущерб со стороны поставщика услуги отвечает юрлицо в целом.

При этом важной составляющей этой функции является тот факт, что удаленным администраторам не передаются напрямую реквизиты доступа к каждому объекту ИТ-инфраструктуры. При смене поставщика услуг администрирования достаточно изменить параметры старой учетной записи, предоставленной предыдущему аутсорсеру, и открыть к ней доступ новому поставщику — изменять параметры учетных записей для каждого объекта необходимости нет.

А вот на стороне поставщика имеет смысл завести аккаунт в Wallix AdminBastion для каждого администратора, через который будет осуществляться доступ ко всем ресурсам всех клиентов. Таким образом, руководитель удаленных администраторов сможет всегда знать, кто конкретно из администраторов совершал те или иные действия. Словом, Wallix AdminBastion может выгодно использоваться и на предприятии-клиенте, и непосредственно на стороне аутсорсера.

В целом, Wallix AdminBastion позволяет упорядочить контроль выполнения работ по аутсорсингу администрирования со стороны заказчика, не думая о том, выполнил ли поставщик регламентные работы, закончил ли он внедрение какой-либо функциональности и т. д. Это существенно снижает затраты на контроль сотрудников аутсорсинговой компании, повышает его эффективность, делает это сотрудничество более прозрачным.

Выводы

Вынос администрирования ИТ-инфраструктуры предприятий на аутсорсинг позволяет компаниям существенно сэкономить средства и повысить качество обслуживания, снизив количество сбоев и простоев в работе ИТ-инфраструктуры. За счет использования профессиональных сервисов появляются возможности, которые ранее были дороги или чрезмерно сложны — круглосуточная поддержка, оперативность разрешения проблем, раннее предупреждение угрожающих ситуаций. При наличии определенного уровня доверия с поставщиками услуг, бизнес может больше собственных ресурсов отдавать на профильную деятельность.

С другой стороны, при этом остаются, в несколько трансформированном и возросшем виде, риски утечек информации и другие риски, присущие обычной схеме организации администрирования силами штатных сотрудников. Плюс появляются специфические риски, возникающие из-за того, что информационная система становится сложнее, — появляются дополнительные объекты — ИТ-инфраструктура аутсорсинговой компании, удаленные администраторы, их руководитель и т. д. Не говоря уже о необходимости организации доступа к ресурсам локальной сети предприятия извне через интернет, что является отдельным риском.

Тем не менее, Wallix AdminBastion позволяет сделать аутсорсинговую модель организации администрирования ИТ-инфраструктуры прозрачной и контролируемой. Идеальный вариант — использовать решения этого класса как на стороне клиента (владельца администрируемой информационной системы), так и аутсорсера (Wallix AdminBastion управляется руководителем удаленных администраторов, как это происходит при обычном использовании этого решения в организации со штатными администраторами). Правильная настройка SSO-авторизации как на стороне клиента, так и на стороне поставщика услуги администрирования поможет оперативно определить ответственных за ту или иную нештатную ситуацию.

Правильное понимание типов угроз и методов защиты от них существенно снижает боязнь сотрудничества, поскольку основные страхи при найме аутосорсеров связаны с отсутствием понимания сути рисков и отсутствием доверия к сотрудникам сторонних фирм. Но при серьезном подходе контролировать удаленных привилегированных пользователей ничем не сложнее, чем штатных администраторов. А данные находятся в не меньшей безопасности, чем при использовании тех же облачных сервисов, работа в которых для бизнес-пользователей также встречает ограничения со стороны действующего законодательства и внутренних регламентирующих документов.