Работа ИТ-службы часто остается бесконтрольной: ни руководство департамента, ни специалисты по информационной безопасности не знают чем и когда занимаются системные администраторы. Wallix AdminBastion — продукт, который позволяет настроить контроль над работой ИТ-специалистов и оптимизировать деятельность ИТ-службы.

3.1. Управление Windows-сервером

3.2. Управление Linux-сервером

3.3. Управление через веб-интерфейс

4. Ограничение времени доступа

Введение

Данная статья продолжает цикл публикаций о применении Wallix AdminBastion заказчиками из различных отраслей для контроля действий привилегированных пользователей.

Чаще всего интересы служб ИТ и ИБ расходятся. Системные администраторы противятся внедрению новых защитных систем, так как их обслуживание отнимает дополнительное время и добавляет проблем в отношениях с пользователями. При этом ценность защиты информации работниками ИТ часто недооценивается, а возможные риски — не учитываются. Но бывает так, что продукт, изначально разработанный для информационной безопасности, находит применение у службы ИТ, повышая удобство работы и оптимизируя деятельность целого отдела.

Существует множество проблем, связанных с бесконтрольным привилегированным доступом: так, например, невозможно отследить большую часть действий системных администраторов, инженеров, занимающихся настройкой сетевого оборудования, и специалистов на аутсорсинге, выполняющих обслуживание ИТ-инфраструктуры по договору. При этом полномочия данных специалистов самые широкие – полный доступ ко всем ИТ-системам, что чревато рисками для безопасности. Кроме того, невозможность отслеживания деятельности может нести и финансовые риски, связанные с недостаточным исполнением сотрудниками и аутсорсерами своих обязанностей. Работа ИТ-службы почти всегда требует контроля и может быть оптимизирована.

Оптимизировать службы ИТ можно в двух основных направлениях. Первое — автоматизация и повышение скорости работы, второе — усиление контроля за деятельностью системных администраторов. Wallix AdminBastion позволяет упростить работу системных администраторов и снимает основную «головную боль» — управление паролями к управляемым серверам и сетевому оборудованию. А руководство ИТ-службы получает удобный инструмент контроля действий привилегированных сотрудников.

Кроме того, в работе системных администраторов и аутсорсеров нередко происходят случайные или преднамеренные ошибки. Их расследование отнимает много времени и поэтому обычно не проводится. Руководство ИТ-служб прощает своим сотрудникам оплошности или наказывает весь отдел. Wallix AdminBastion поможет решить и эту проблему — можно быстро установить, кто работал с администрируемым сервером или сетевым оборудованием и какие действия выполнял.

Возможности продукта

Основные возможности Wallix AdminBastion уже рассмотрены в наших предыдущих обзорах, поэтому сразу перейдем к тем функциям, которые могут оптимизировать работу ИТ-служб и помочь их руководителям.

Wallix AdminBastion в упрощенном виде представляет собой прокси-сервер, транслирующий трафик по протоколам RDP («Подключение к удаленному рабочему столу»), SSH, Telnet и HTTP(S) (веб-интерфейсы). Указанные протоколы охватывают практически все варианты административных интерфейсов, с которыми работают системные администраторы. По протоколу RDP осуществляется управление Windows-серверами и рабочими станциями пользователей. По протоколам SSH и Telnet управляются Unix-подобные сервера и большая часть сетевого оборудования. Оставшаяся часть сетевого оборудования, а также различные специфичные системы управляются через веб-интерфейс по протоколу HTTP/HTTPS.

Функционал Wallix AdminBastion, который может быть применен для ИТ-служб, разделяется на две категории — управление доступом и контроль действий. Собственная система доступа привилегированных пользователей (имеющих особые права доступа к ИТ-инфраструктуре в организации) через веб-интерфейс реализует единую точку входа (SSO, Single Sign-On) — пользователь авторизуется один раз и затем подключается к сервисам без повторного ввода пароля.

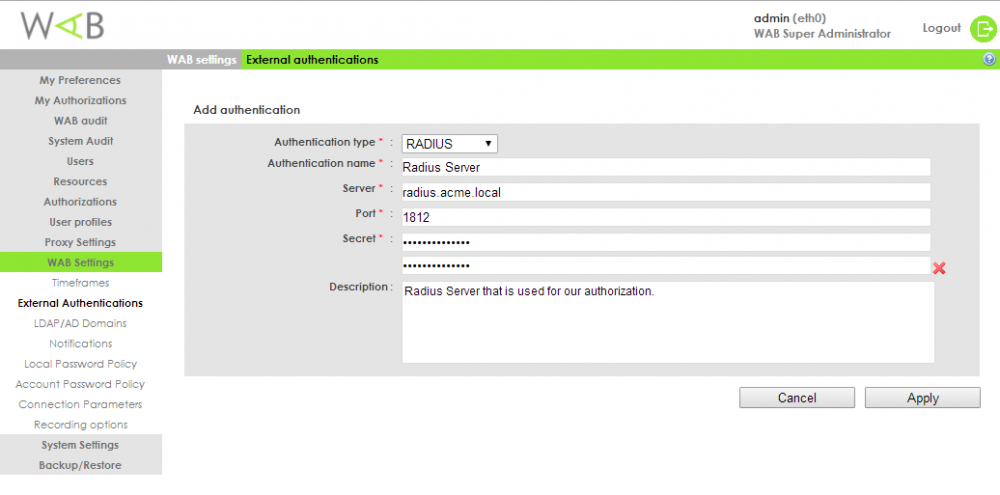

Служба аутентификации Wallix AdminBastion может быть интегрирована с LDAP-серверами (включая Active Directory), KERBEROS-серверами (включая Microsoft Kerberos) и RADIUS-серверами, которые нередко используются в крупных сетях для авторизации сетевых подключений по протоколу 801.1x и для авторизации удаленных пользователей — например, по модемным и VPN-подключениям.

Интеграционные функции Wallix AdminBastion по авторизации пользователей позволяют подстроиться под авторизационные политики практически любой локальной сети и исключают необходимость повторного назначения паролей и соблюдения условий по их обновлению для пользователей.

Рисунок 1. Настройки интеграции Wallix AdminBastion с RADIUS-сервером

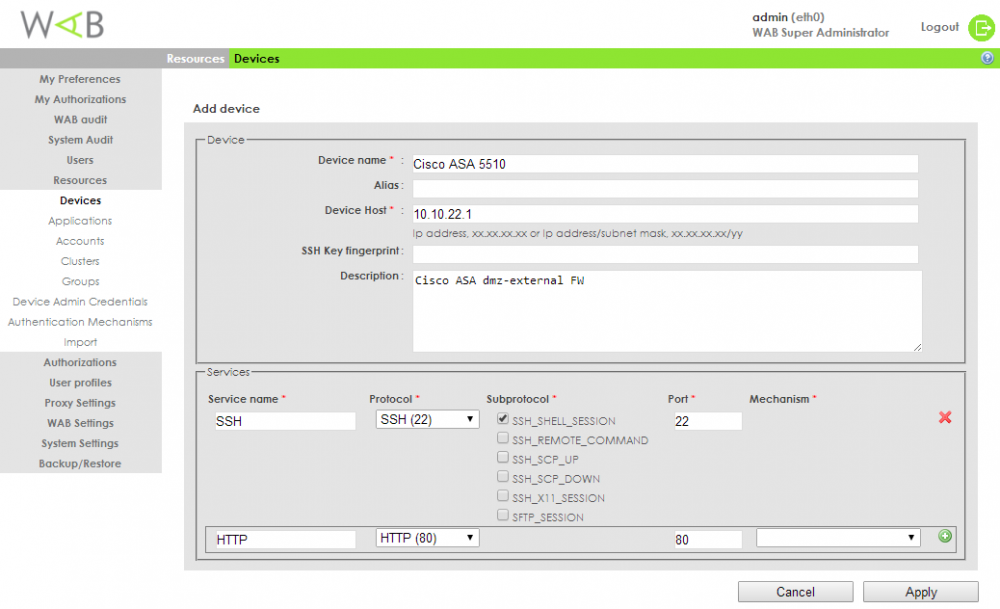

Доступ привилегированных пользователей к защищаемым серверам, устройствам и службам осуществляется с помощью создания матрицы связей между пользовательскими учетными записями и защищаемыми системами. При добавлении защищаемых приложений и устройств задаются протоколы подключения, используемые локальные учетные записи, заведенные на этих компьютерах и устройствах, и настраиваются дополнительные параметры.

Рисунок 2. Добавление администрируемого роутера в Wallix AdminBastion

Разграничение доступа осуществляется с помощью механизма групп. Группы предусмотрены как для пользователей, так и для защищаемых служб. Такой подход значительно сокращает время настройки и исключает необходимость работы с отдельными сущностями при необходимости быстро изменить существующие правила доступа.

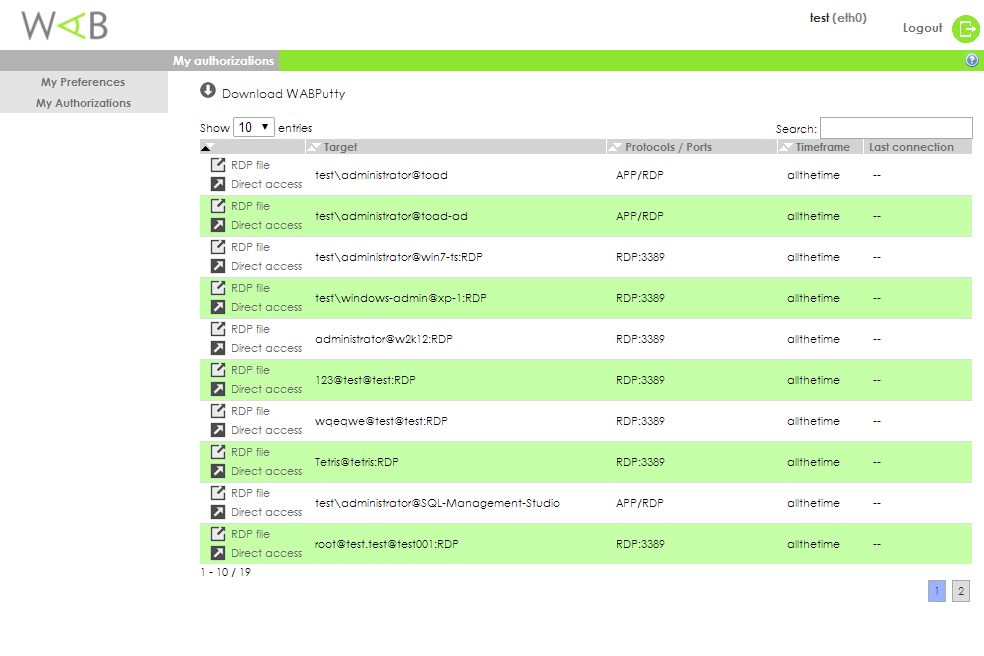

При входе в веб-интерфейс Wallix AdminBastion с использованием пользовательского аккаунта на главном экране открывается перечень доступных для управления серверов и устройств. Доступ по RDP осуществляется стандартными средствами RDP-клиента по загружаемому файлу с предопределенными настройками подключения. Доступ по SSH выполняется аналогично, но для прозрачной работы требуется специальная программа — WABPutty, реализованная на базе SSH-клиента Putty с поддержкой загружаемого файла с настройками подключений. Доступ по HTTP/HTTPS осуществляется из того же браузера простым переходом по специально сформированной ссылке для подключения.

Рисунок 3. Выбор сервера для подключения в пользовательском интерфейсе Wallix AdminBastion

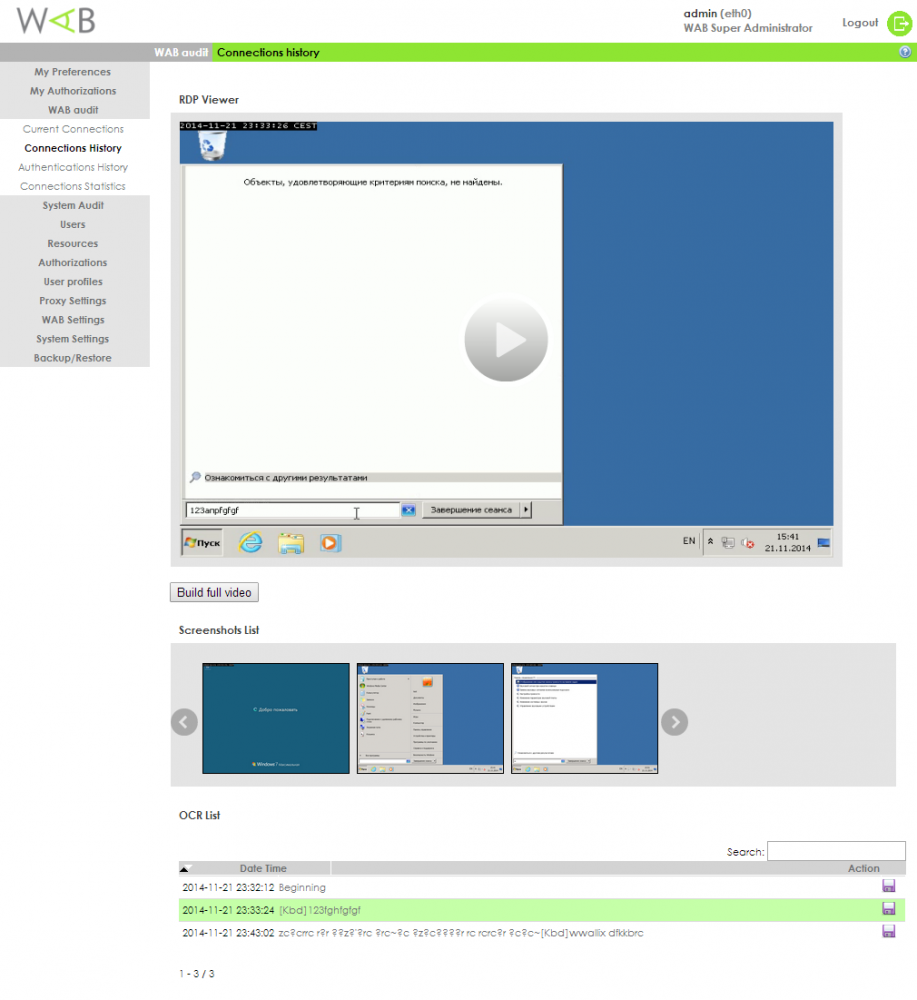

Wallix AdminBastion учитывает все действия привилегированных пользователей, в процессе работы ведутся подробные журналы набираемых системными администраторами команд и их результатов. Для RDP-сессии осуществляется видеозапись сеанса и распознавание текстовых фраз на экране (OCR).

Предоставляемые Wallix AdminBastion механизмы по оперативному отслеживанию действий в режиме реального времени и журналы, сохраняющие все действия привилегированных пользователей, позволяют руководителю ИТ-службы контролировать работу системных администраторов и, в случае допущенных ошибок, проводить изучение их действий.

С помощью этих механизмов можно контролировать действия сотрудников ИТ-департамента, видеть, какие операции на обслуживаемых серверах производили коллеги и подчиненные. Кроме того, в случае инцидента не составит труда быстро определить причину и виновных, а также оценить степень серьезности проблемы. В особых случаях данные аудита Wallix AdminBastion могут быть использованы и для расследования инцидентов, связанных с преднамеренными нарушениями со стороны сотрудников.

Рисунок 4. Просмотр сеанса работы пользователя в Wallix AdminBastion

Варианты применения

Рассмотрим работу с тремя основными сервисами — управление Windows Server по RDP, управление сервером Linux по SSH и управление роутером через веб-интерфейс.

Управление сервером Windows

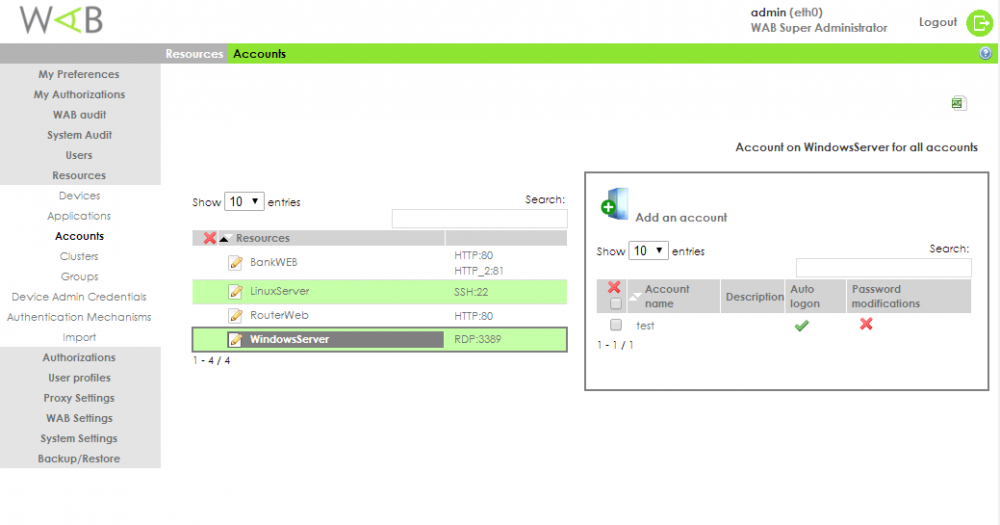

Для управления Windows Server через Wallix AdminBastion необходимо добавить его в список защищаемых компьютеров. При добавлении указывается название сервера, его адрес и используемый протокол — RDP. После этого задаются данные для доступа на сервер — в разделе Accounts выбирается нужная позиция, и в выпадающем меню добавляется новый аккаунт. Для Windows Server чаще всего таким аккаунтом является учетная запись локального администратора. Ввод данных для доступа к серверу необходим для сквозной аутентификации привилегированных пользователей. При желании учетную запись можно не задавать, тогда системный администратор должен будет вводить данные для входа каждый раз при доступе. Однако при этом теряется одна из основных функций Wallix AdminBastion, с помощью которой оптимизируется работа ИТ-службы.

Рисунок 5. Настройка учетных записей защищаемых серверов в Wallix AdminBastion

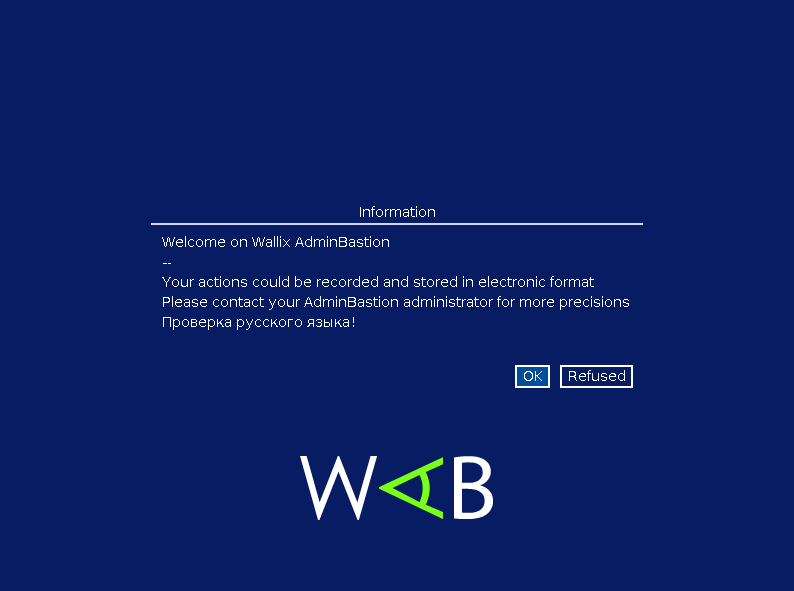

Системный администратор авторизуется в интерфейсе Wallix AdminBastion, выбирает из списка Windows Server, загружает файл с настройками соединений и, подключаясь к Wallix AdminBastion, автоматически попадает на нужный сервер. Если в настройках защищаемого сервера установлена запись всех сеансов, системный администратор получает уведомление о начале записи, текст которого может быть изменен в настройках. Такое сообщение дополнительно стимулирует работника внимательнее относиться к своим служебным обязанностям и предупреждает его о том, что возможные негативные действия будут быстро вычислены и определены его руководством.

Рисунок 6. Предупреждение о записи сеанса в Wallix AdminBastion

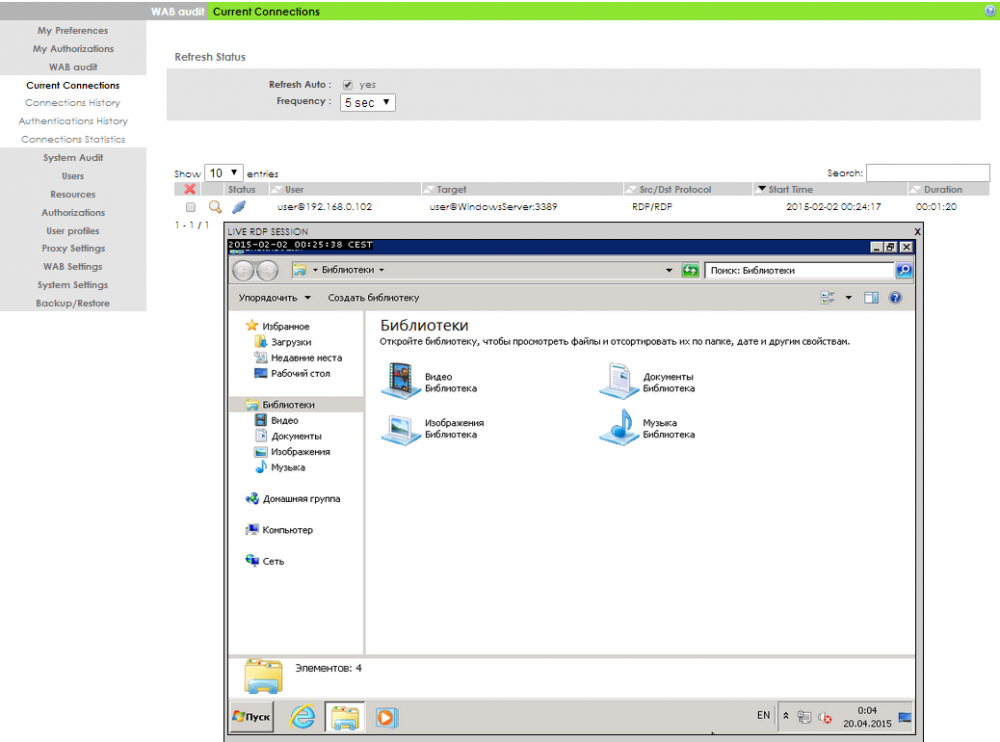

Когда системный администратор работает в RDP-сеансе, руководитель ИТ-службы или специалист по безопасности может наблюдать за всеми его действиями в режиме реального времени.

Рисунок 7. Наблюдение за RDP-сеансом в режиме реального времени в Wallix AdminBastion

Любой открытый сеанс можно моментально разорвать, при этом пользователю будет выдано сообщение о прекращении соединения. Завершенные сеансы можно изучить в журнале Wallix AdminBastion. В аудит по RDP-соединениям попадают: полная видеозапись сеанса, снимки экрана, сделанные через определенные промежутки времени, и полная расшифровка данных, введенных с клавиатуры и отображаемых на экране (применяется технология OCR — оптическое распознавание текста).

Управление сервером Linux

Сервер Linux добавляется в Wallix AdminBastion аналогично Windows Server, при этом выбирается протокол SSH и отмечаются разрешенные варианты применения данного протокола (суб-протоколы) — терминальный доступ, удаленное выполнение команд, передача файлов через SCP и SFTP и удаленный доступ к графическому серверу X11/x.org. Рассмотрим только простейший сценарий — терминальный доступ.

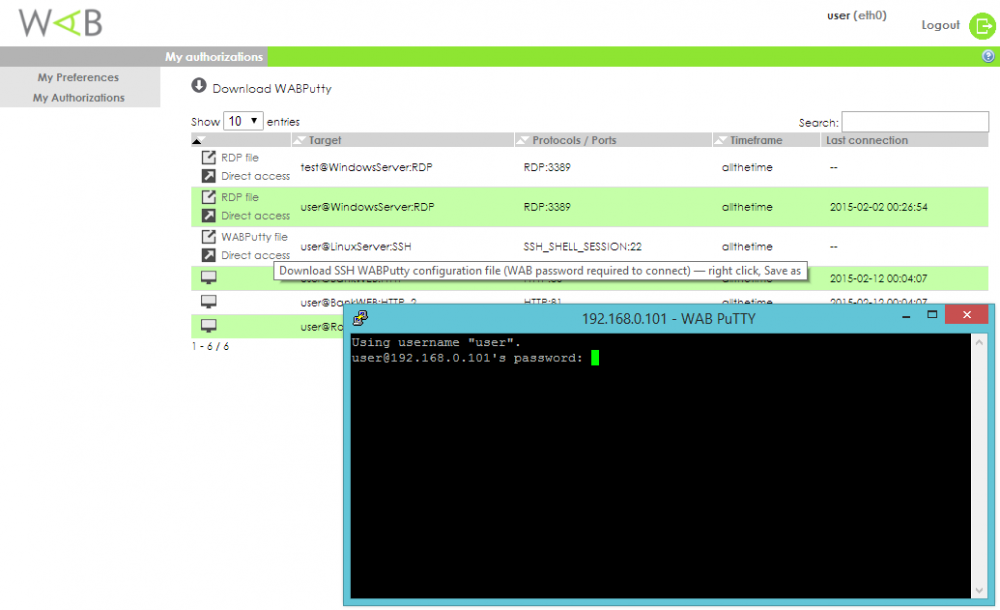

Системному администратору необходимо загрузить и установить приложение WABPutty, а затем подключение происходит по аналогичному с RDP сценарию — загружается файл в формате WABPutty, и подключение происходит автоматически.

Рисунок 8. Подключение через WABPutty к Linux-серверу в Wallix AdminBastion

Так же как и для RDP, доступен просмотр активных сессий через административный интерфейс с возможностью разорвать любое подключение. В журнале аудита сохраняется полный лог работы с SSH-терминалов.

Управление через веб-интерфейс

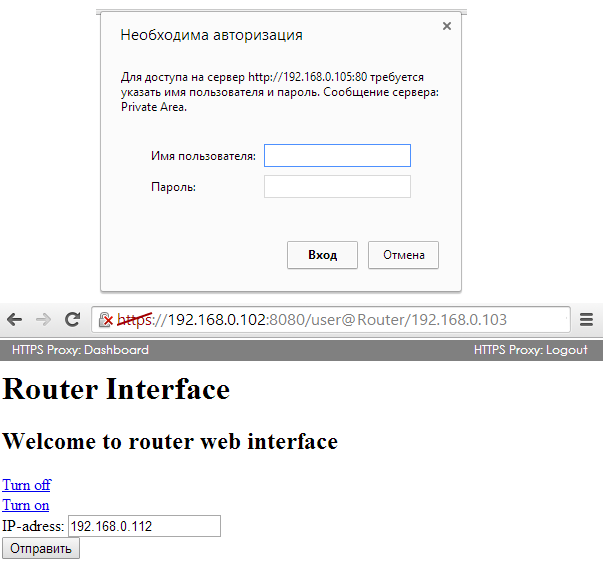

Для контроля управления через веб-интерфейсы в Wallix AdminBastion добавляется защищаемый сервер или устройство, работающее по протоколу HTTP/HTTPS. Так же как и в RDP- и SSH-подключениях, возможно сохранение парольной информации для прозрачной авторизации привилегированных пользователей. Поддерживается множество вариантов авторизации — basic, digest, веб-формы и другие типы. Wallix AdminBastion покрывает абсолютное большинство способов авторизации в веб-интерфейсах. В качестве примера рассмотрим basic-авторизацию, которая применяется во многих роутерах с управлением через веб.

Рисунок 9. Попытка прямого доступа к серверу, закрытая basic-авторизацией, и успешный вход в веб-интерфейс с помощью Wallix AdminBastion

Прямой доступ остается закрытым авторизацией, но доступ через Wallix AdminBastion осуществляется напрямую, если привилегированный пользователь прошел авторизацию в Wallix AdminBastion.

В отличие от RDP- и SSH-соединений, активные сессии для веб-интерфейса не отслеживаются Wallix AdminBastion из-за особенностей протокола — сессия длится ровно с момента запроса информации и до момента передачи всех данных, поэтому разорвать сессию по запросу нельзя. Но запись в журнал сессий происходит в полном объеме — записываются GET- и POST-запросы с указанием URL-адресов страниц и переданных параметров.

Ограничение времени доступа

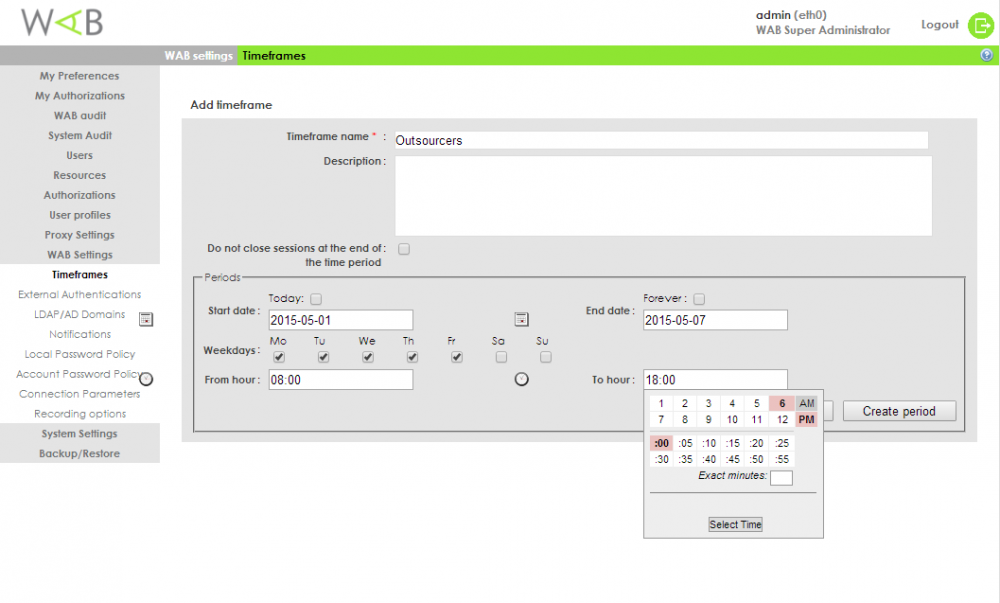

Дополнительным механизмом контроля доступа в Wallix AdminBastion является возможность ограничить возможное время доступа для привилегированных пользователей. Ограничения настраиваются в отдельном разделе настроек (Timeframes), у каждого ограничения есть свое название и описание. Поддерживается добавление нескольких временных периодов к одному элементу временного ограничения. В качестве временных параметров указывается дата начала действия, дата окончания действия, дни недели и время суток.

Рисунок 10. Создание нового периода времени доступа в Wallix AdminBastion

Элементы списка временных ограничений могут назначаться для групп пользователей. В случае если пользователь входит в несколько групп с разными временными ограничениями, они суммируются и пользователь получит доступ только в то время, которое разрешено сразу во всех настройках временных ограничений.

С помощью механизма ограничения времени доступа можно не только контролировать рабочий день системных администраторов и запрещать доступ, например, в выходные дни и ночные часты, но и создавать временные учетные записи с указанием даты начала и окончания работ в инфраструктуре. Такие ограничения удобно назначать для специалистов-аутсорсеров: после истечения заданного времени вход в систему будет автоматически заблокирован, и риски, связанные с несанкционированным доступом, сводятся к минимуму.

Выводы

Wallix AdminBastion подтверждает свое звание универсального продукта, который удовлетворяет нужды не только отдела информационной безопасности по контролю за привилегированными пользователями, но и активно помогает оптимизировать работу службы ИБ с помощью единой точки входа и полного контроля всех сессий системных администраторов. Универсальности добавляет широкий перечень поддерживаемых протоколов, охватывающих практически все управляемые сервера и устройства. Контроль управления Linux-серверов в Wallix AdminBastion по возможностям не уступает контролю управления Windows-серверов, поэтому продукт можно рекомендовать для всех организаций, вне зависимости от серверной инфраструктуры.

Для руководителей ИТ-служб Wallix AdminBastion представляет широкий функционал по мониторингу за действиями подчиненных, который можно применить как для контроля рабочего времени и скорости обработки заявок, так и для расследования инцидентов, вызванных случайными ошибками подчиненных или преднамеренными действиями. Кроме того, Wallix AdminBastion, напоминая о себе и предупреждая о контроле, снижает риск ошибок, так как ИТ-специалисты, зная, что их контролируют, стараются лучше выполнять свою работу.