Для обнаружения угроз безопасности компаниям, использующим программы с открытым исходным кодом, следует контролировать анализ состава ПО. Для этих целей в процессе разработки можно использовать специальные инструменты SCA (Software Composition Analysis).

- Введение

- Место SCA в безопасной разработке

- Тенденции мирового рынка инструментов SCA

- Какие SCA-инструменты предлагает российский рынок

- Обзор российских SCA-решений

- 5.1. AppSec.Track

- 5.2. CICADA8 Dependency Firewall

- 5.3. CodeScoring.SCA

- 5.4. PT Application Inspector

- 5.5. Solar appScreener

- Зарубежные решения для анализа стороннего ПО

- 6.1. Aqua Security

- 6.2. Black Duck

- 6.3. Checkmarx

- 6.4. GitHub

- 6.5. GitLab

- 6.6. JFrog

- 6.7. Mend.io

- 6.8. Snyk

- 6.9. Sonatype

- 6.10. Veracode

- Выводы

Введение

Компоненты с открытым исходным кодом (Open source software, OSS) активно используются при разработке ПО и в смежных отраслях: сейчас они есть практически в каждом ИТ-проекте. Согласно отчёту Synopsys OSSRA 2024, 96 % проанализированных проектов содержат open source компоненты, причём в среднем 77 % их кода составляет код, полученный из открытых источников. Эта статистика наглядно демонстрирует, что зависимость от опенсорсного ПО продолжает расти, становясь фундаментом современной разработки.

Но использование открытого исходного кода сопряжено с серьёзными рисками. В нём нередко кроются критические уязвимости, которые могут быть использованы злоумышленниками для атак на целевые системы: получения полного контроля над устройствами, установки нелегальных майнеров, создания ботнетов и кражи данных.

Подтверждения опасности опенсорса поступают практически каждый день. Один из нашумевших примеров — уязвимость нулевого дня Log4Shell, которая позволяла злоумышленникам перехватить управление целевым сервером. Библиотека Apache Log4j, в которой выявлена эта брешь, популярна во всём мире: она используется во многих приложениях и сервисах. Агентство CISA (Агентство по кибербезопасности и защите инфраструктуры США, Cybersecurity and Infrastructure Security Agency) охарактеризовало уязвимость Log4Shell как одну из самых серьёзных в истории кибербезопасности. На пике эпидемии, по данным Check Point, фиксировалось свыше 100 атак в минуту, при этом под ударом оказалось более 40 % корпоративных сетей в мире.

В качестве более свежего примера можно упомянуть серьёзную уязвимость в популярной библиотеке async-tar для языка Rust и её форках, выявленную в октябре этого года и получившую название TARmageddon. При этом tokio-tar, один из наиболее распространённых форков библиотеки async-tar, является заброшенным и не получает обновлений с 2023 года. Учитывая тот факт, что его по-прежнему активно скачивают разработчики, оценить возможные последствия этой бреши пока не представляется возможным, а эксперты сравнивают её с бомбой замедленного действия. Уязвимые компоненты могут быть встроены в цепочки поставок, инструменты методологии CI/CD (Continuous Integration, Continuous Delivery) и менеджеры пакетов. Этот случай демонстрирует, что даже код на Rust, отличающийся более высокой надёжностью, нельзя считать целиком безопасным.

Из последних громких событий: в сентябре 2025 года произошло масштабное заражение репозиториев кода червём Shai-Hulud, нацеленным на разработчиков открытого ПО. Эта вредоносная программа публикует в открытом доступе приватные репозитории, что квалифицируется как атака на цепочку поставок: компрометация популярного npm-пакета приводит к заражению зависимых библиотек и множества производных решений.

А уже в ноябре этого года в npm был обнаружен ещё один самораспространяющийся червь — IndonesianFoods, создающий новые пакеты каждые семь секунд. Подобные инциденты демонстрируют новую опасную тенденцию: злоумышленники всё активнее используют автоматизацию и методы масштабирования для перегрузки экосистем с открытым исходным кодом.

Для защиты собственных приложений необходимо прибегнуть к Software Composition Analysis (SCA) — композиционному анализу состава ПО, подразумевающему проверку кода open source компонентов. Такой анализ помогает выявить скрытые зависимости, оценить прозрачность использования сторонних составляющих, определить приоритеты устранения уязвимостей и найти способы их исправить без нарушения работоспособности приложения. Это особенно актуально, если компоненты ПО заимствуются из общедоступных непроверенных репозиториев. Также инструменты SCA позволяют выявить проблемы лицензирования и прочие риски, связанные с внешними библиотеками и фреймворками.

Место SCA в безопасной разработке

Необходимость обеспечить полный цикл безопасной разработки ПО регламентирована нормативными документами, которые распространяются как на деятельность разработчиков ПО, так и на работу специалистов ИБ. Про требования законодательства к безопасной разработке кода мы писали здесь.

Соблюдение принципов безопасности особенно важно для объектов КИИ, учитывая растущее число целенаправленных атак на российские организации. Приказ ФСТЭК № 239 прямо закрепляет в пункте 29.3 требования к безопасной разработке ПО, включая тестирование на уязвимости и последующее поддержание безопасности программных продуктов.

Отдельно стоит упомянуть требования для банковского сектора. Согласно Положению Банка России № 719-П, финансовым организациям следует использовать ПО, сертифицированное ФСТЭК либо соответствующее уровню ОУД4 по ГОСТ 15408. Именно в ГОСТ 15408 безопасная разработка выделена в отдельный процесс с чёткими требованиями к документации, подтверждающей соблюдение security-практик на всех этапах создания программного обеспечения.

Для выявления уязвимостей в программном коде проводят тестирование безопасности приложений (Application Security Testing, AST). AST позволяет обнаружить и устранить проблемы как во время разработки, так и уже во время эксплуатации ПО. Тестирование безопасности может проводиться как внутренними командами разработчиков, так и экспертами со стороны заказчика.

Наиболее распространёнными методами анализа приложений считают:

- статистическое тестирование (Static Application Security Testing, SAST), применяемое для анализа исходного кода и бинарных файлов;

- динамическое тестирование (Dynamic Application Security Testing, DAST), проводимое при выполнении приложения;

- композиционный анализ состава ПО (Software Composition Analysis, SCA), подразумевающий инвентаризацию его отдельных компонентов;

- проверка безопасности цепочек поставок (Supply Chain Security, SCS), используемая для контроля вероятных рисков при разработке (например, SQL-инъекций).

Инструменты композиционного анализа ПО позволяют выявлять уязвимости на ранних этапах разработки, чтобы устранить их до перехода в эксплуатационную среду. Это не только повышает устойчивость приложений к угрозам, но и улучшает качество разработки.

Композиционный анализ решает 3 задачи обеспечения безопасности ПО с открытым кодом:

- Формирование SBOM (Software Bill of Materials). Инструменты SCA автоматически выявляют прямые и транзитивные зависимости между компонентами, формируя детализированный перечень всех модулей и библиотек, который принято называть SBOM. Такой реестр становится основой для управления зависимостями и отчётности.

- Поддержка лицензионной чистоты. Система проверяет совместимость лицензий с корпоративными политиками. Это особенно критично для компаний, работающих с чувствительными данными или поставляющих ПО другим организациям.

- Выявление уязвимостей. SCA-решения производят поиск совпадений по актуальным базам данных с генерацией рекомендаций по устранению рисков. Для этих целей используются базы National Vulnerability Database (NVD), Common Vulnerabilities and Exposures (CVE), GitHub Advisories и пр.

При использовании композиционного анализа команда разработки может предотвратить проблемы с open source компонентами до выпуска продукта на рынок и повысить общую устойчивость продуктов к кибератакам.

Тенденции мирового рынка инструментов SCA

Аналитические обзоры мирового рынка Software Composition Analysis, проводимые различными исследовательскими агентствами, свидетельствуют о планомерном росте данного сегмента.

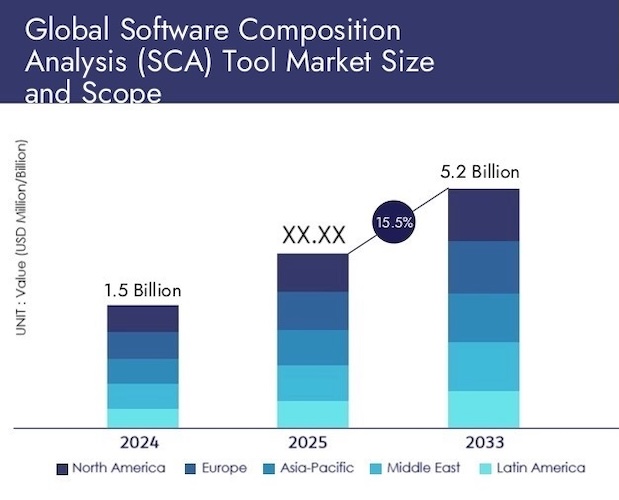

Согласно отчёту Verified Market Reports, мировой рынок SCA в 2024 году оценивается в 1,5 млрд долларов США. Прогнозируется, что к 2033 году его объём достигнет 5,2 млрд долларов при среднегодовом темпе роста 15,5 %.

Рисунок 1. Прогноз роста рынка SCA (источник: verifiedmarketreports.com)

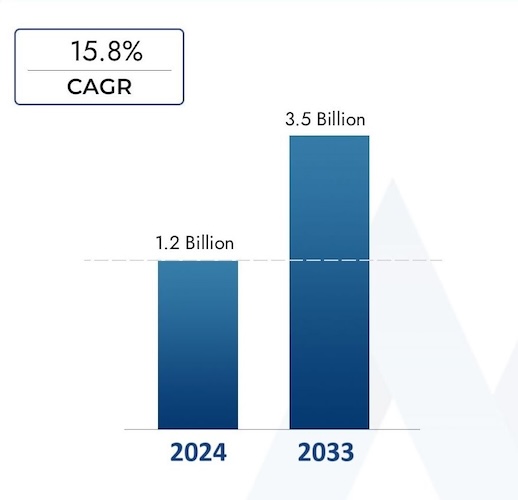

В отчёте Market Research Intellect объём мирового рынка SCA в 2024 году оценён в 1,2 млрд долларов. Аналитики прогнозируют, что ежегодный прирост составит 15,8 %, в результате чего к 2033 году он достигнет объёма 3,5 млрд долларов.

Рисунок 2. Темпы роста рынка SCA (источник: marketresearchintellect.com)

Какие SCA-инструменты предлагает российский рынок

Хотя методологии безопасной разработки справедливо выделяют контроль опенсорсных компонентов в отдельное направление, на практике фокус часто смещается в сторону статического анализа проприетарного кода. SAST-сканеры, не требующие запуска исследуемого приложения на исполнение, безусловно, незаменимы для поиска уязвимостей в собственном коде разработчиков, однако они не закрывают все вопросы проверки кода.

Главное различие между подходами SAST и SCA заключается в том, что SCA-инструменты способны эффективно отслеживать безопасность внешних библиотек, формировать SBOM и контролировать лицензионный комплаенс (свод правил). SAST-сканеры нужны для анализа проприетарного кода, тогда как для непрерывного контроля компонентов с открытым исходным кодом необходимы специализированные SCA-инструменты. Отсутствие SCA в конвейере разработки создаёт слепую зону, где критические уязвимости могут оставаться незамеченными месяцами.

Заблуждения относительно необходимости SCA — причина того, что такие инструменты менее популярны в России по сравнению с анализаторами исходного кода.

С кратким обзором российских решений класса SCA можно ознакомиться в следующем разделе.

Обзор российских SCA-решений

В 2022 году к моменту предыдущего обзора инструментов SCA на рынке был представлен всего один продукт отечественной разработки. Сейчас средства композиционного анализа кода предлагают уже 4 российских вендора.

AppSec.Track

AppSec.Track — платформа для предотвращения атак на цепочку поставок ПО через компоненты с открытым исходным кодом. Решение автоматически проверяет компоненты на наличие известных и zero-day уязвимостей, своевременно уведомляя команду о рисках.

Инструмент сочетает в себе практики OSA (Open Source Analysis) и SCA (Software Composition Analysis), а также поиск секретов, чтобы выявлять и блокировать вредоносные или уязвимые компоненты еще на этапе загрузки или сборки, предотвращая их попадание в финальное приложение.

Рисунок 3. Опции сканирования на уязвимости в AppSec.Track

Модуль SCA обеспечивает контроль сторонних компонентов на этапах сборки, публикации и деплоя приложения, автоматически формируя полное дерево зависимостей, включая транзитивные. Он отслеживает появление новых уязвимостей в уже использованных пакетах, проверяет артефакты подрядчиков и может останавливать CI/CD-пайплайны при нарушении установленных правил безопасности или Quality Gate. Для ускорения процесса устранения проблем модуль автоматически создает задачи в подключенных таск-трекерах, обеспечивая прозрачность и управляемость всего цикла работы с уязвимостями.

Особенности продукта:

- Собственная база уязвимостей с обогащением из NVD, БДУ ФСТЭК, OSV, GitLab Advisory и EPSS.

Анализ достижимости уязвимостей по коду приложения. - Конвейер анализа пакетов для выявления вредоносного содержимого, поддерживаемый аналитиками.

- Полный цикл работы с SBOM (CycloneDX, SPDX): генерация, хранение, сканирование, сравнение.

- Настройка политик безопасности по более чем 40 критериям для компонентов, уязвимостей и лицензий.

- Иерархическая модель политик под разные модели угроз и разные приложения.

- Настраиваемые дашборды и контроль динамики изменений.

- Интеграция с Jira, экспорт отчетов в HTML/PDF/JSON.

- Соответствие требованиям отечественных стандартов в части SCA, поиска вредоносных пакетов и секретов.

Продукт зарегистрирован в Реестре российского ПО (реестровая запись №20552 от 14.12.2023).

Подробнее о продукте можно узнать на официальном сайте.

![]()

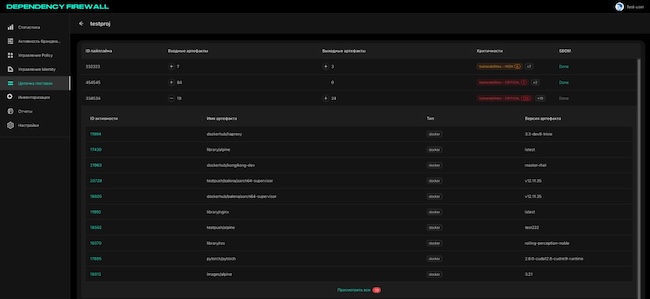

CICADA8 Dependency Firewall

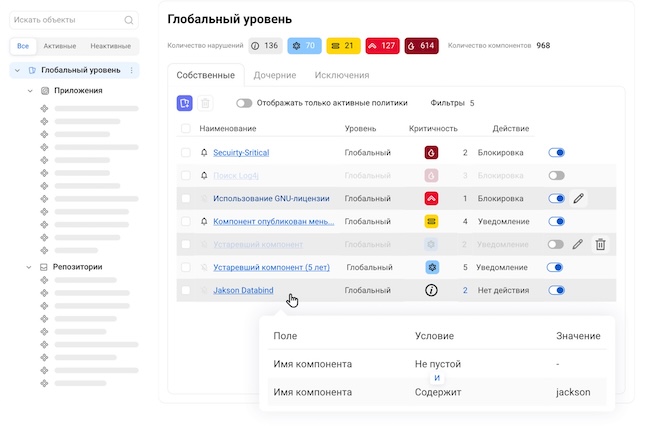

Летом 2025 года компания CICADA8 представила решение CICADA8 Dependency Firewall, созданное для обеспечения безопасности цепочек поставок программного обеспечения. Продукт предназначен для контроля сторонних компонентов и зависимостей, используемых в разработке ПО. Решение предотвращает попадание уязвимых компонентов в инфраструктуру, обеспечивая проактивную защиту на ранних стадиях разработки ПО.

CICADA8 Dependency Firewall производит OSA и SCA-анализ с поддержкой как открытых фидов (включая БДУ ФСТЭК России), так и проприетарного Kaspersky OSS TDF. Решение анализирует безопасность артефактов, лицензионную чистоту и наличие секретов в реальном времени ещё на этапе загрузки, блокируя несоответствующие политикам артефакты до их попадания в CI/CD-раннеры, корпоративные реестры или Kubernetes-кластеры.

Рисунок 4. Интерфейс CICADA8 Dependency Firewall

CICADA8 Dependency Firewall поддерживает артефакты различных типов: может работать с контейнерами, бинарными файлами, пакетами ОС, поддерживает 8 типов артефактов и реестров (Docker/OCI, Python, Go, Rust, JS, Ruby, .NET, Java и другие).

Особенности продукта:

- Возможность работы в качестве HTTPS-прокси или кастомного реестра артефактов, без необходимости вносить изменения в CI/CD.

- Возможность автоматизации анализа частных реестров артефактов.

- Автоматическое формирование SBOM в формате SPDX, экспорт данных об уязвимостях в системы оркестрации.

- Интеграция EPSS фидов (Exploit Prediction Scoring System) для оценки эксплуатации уязвимостей.

- Работа в изолированных средах (Air-gapped) с возможностью загружать обновления вручную.

- Поддержка интеграции с платформами GitLab, Harbor, Kubernetes и др.

На нашем сайте представлен обзор данного продукта, ещё подробнее о нем можно узнать на официальном сайте.

CodeScoring.SCA

CodeScoring — платформа безопасной разработки для работы с open source, поиска секретов и оценки качества кода в разрезе команды. Модуль CodeScoring.SCA — первое отечественное решение для композиционного анализа. Продукт на рынке с 2021 года.

CodeScoring — единственное решение на российском рынке, предоставляющее собственный агент анализа ПО и IDE-плагины для раннего обнаружения проблем на стадии разработки, снижающие объём срабатываний на последующих этапах проверок. Помимо классического SCA, платформа обеспечивает защиту цепочки поставки через интеграцию с менеджерами репозиториев Nexus Repository Manager и JFrog Artifactory посредством плагинов, а также может работать независимо от них через собственную разработку OSA Proxy.

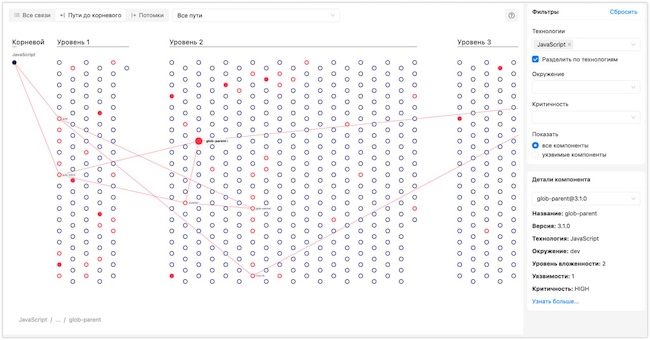

Рисунок 5. Интерактивный граф связей в Code Scoring.SCA

Решение позволяет автоматически отслеживать уязвимости в исходном коде, артефактах сборки и контейнерных образах, обеспечивая контроль безопасности на всех этапах разработки. Гибкая система политик позволяет создавать проверки для каждого отдельного этапа разработки, что способствует эффективному взаимодействию команд AppSec и R&D.

Особенности продукта:

- Полный цикл контроля безопасности: IDE-плагины (VSCode, JetBrains InjtelliJ, OpenIDE, GigaIDE), универсальный агент и встраивание в CI/CD с возможностью блокировки, рекуррентный анализ и работа с историей сканирований.

- Снижение трудозатрат на разбор срабатываний за счёт анализа эксплуатируемости (достижимости) уязвимостей с применением технологий статического анализа ИСП РАН, а также настройки политик безопасности по 40+ критериям.

- Собственная база информации об open source (включая пакеты российских ОС), уязвимостях (включая БДУ), вредоносных пакетах и protestware. Нативная интеграция с Kaspersky OSS TDF.

- Построение и работа со SBOM: CycloneDX, SPDX, реализованы требования ФСТЭК России к формату ППК, необходимому для сертификации ПО.

- Интерактивный граф связей, позволяющий понять зависимости между компонентами.

- Поддержка множества языков и экосистем (Java Maven, Python PyPI, JavaScript NPM и др.), включающая идентификацию C/C++ компонентов с помощью анализа сборки.

Продукт зарегистрирован в Реестре российского ПО (реестровая запись № 13008 от 05.03.2022), обладает сертификатами совместимости с российскими ОС: Astra Linux и RedOS.

На нашем сайте есть интервью с основателем компании CodeScoring.

Подробнее о продукте можно узнать на официальном сайте.

PT Application Inspector

PT Application Inspector — это анализатор защищённости веб-приложений, который помогает специалистам по ИБ обнаруживать и подтверждать уязвимости, включая недокументированные функции, а разработчикам — интегрировать безопасность в процесс разработки для более эффективного устранения проблем на ранних стадиях.

Продукт сочетает 4 технологии анализа: статический (SAST) с уникальной методикой символьного выполнения абстрактной интерпретации, анализ сторонних компонентов (SCA) и динамический анализ (DAST).

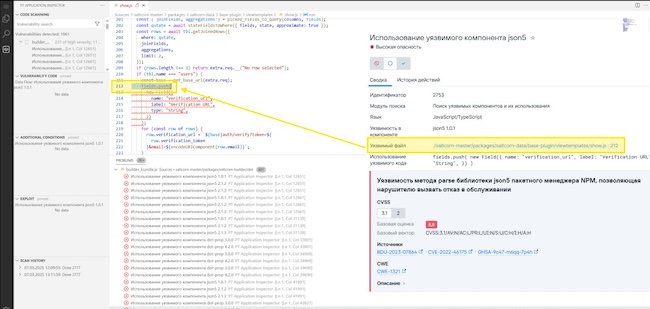

Рисунок 6. Пример композиционного анализа кода в PT Application Inspector

Экспертиза модуля SCA основывается как на доступных открытых источниках, так и на собственной базе уязвимостей Positive Technologies. Чтобы повысить точность сканирования и добиться более точной оценки безопасности приложений, разработчики объединили технологии SCA и SAST, реализовав проверку вызова уязвимых библиотек в коде проекта. По заявлению вендора, благодаря этим улучшениям в отдельных проектах удаётся свести к минимуму ложные срабатывания при проверке безопасности сторонних библиотек.

Особенности продукта:

- Анализ контекста на предмет применения уязвимого компонента по известным критериям.

- Минимизация ложных срабатываний за счёт объединения методов SAST и SCA.

- Обращение к собственной базе уязвимостей Positive Technologies.

- Поиск транзитных зависимостей и построение графа связей.

- При помощи поддержки тегов обеспечивается параллельный анализ нескольких git-веток в одном репозитории.

- Интеграция с Jenkins, TeamCity, GitLab CI/CD.

Продукт зарегистрирован в Реестре российского ПО (реестровая запись № 1253 от 05.09.2016).

На нашем сайте представлен обзор версии 4.0 данного продукта, ещё подробнее о нем можно узнать на официальном сайте.

![]()

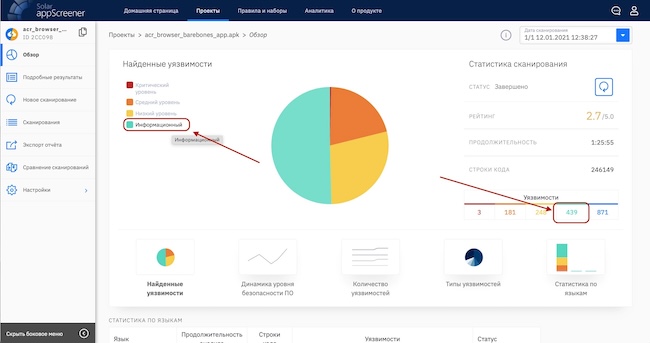

Solar appScreener

Solar appScreener от ГК «Солар» позволяет выстроить полный цикл безопасной разработки и снизить риски, связанные с эксплуатацией уязвимостей в коде. Решение включает 4 метода анализа: статический (SAST), динамический (DAST), сторонних компонентов (SCA) и безопасности цепочек поставок (SCS).

Модуль OSA (Open Source Analysis) в продукте Solar appScreener объединяет технологии SCA, SCS и анализ лицензионных рисков, обеспечивая безопасное использование сторонних компонентов в разрабатываемом ПО. Платформа позволяет разработчикам соблюдать нормативные требования ФСТЭК России и Центробанка РФ, выстраивать процессы безопасной разработки, контролировать аутсорсинг и ускорять релиз продуктов.

Анализ состава ПО (SCA) выявляет уязвимости в используемых open-source библиотеках, снижает риск использования уязвимых компонентов в коде приложения. Анализ проводится на основе 6 «стандартных» баз уязвимостей, БДУ ФСТЭК и собственной базы актуальных угроз для российских компаний, от экспертов ГК «Солар».

Рисунок 7. Solar appScreener определяет уязвимости и уровень их критичности

Анализ безопасности цепочки поставок ПО (Supply Chain Security, SCS) позволяет оценить риски, связанные с open-source, и формирует рейтинг безопасности каждого стороннего компонента. Рейтинг строится на базе 8 метрик, включая репутацию автора, активность сообщества, внимание к безопасности и др.

Анализ лицензионных рисков помогает отслеживать лицензионные политики при использовании open-source компонентов, оценивает критичность библиотек и позволяет избежать юридических рисков. Анализ состава ПО в сочетании с Supply Chain Security и оценкой лицензионных рисков обеспечивает контроль безопасности open source в вашем коде с помощью одного решения.

Особенности продукта:

- Управление процессами сканирования из единого интерфейса.

- Коннекторы обеспечивают передачу результатов сканирования между ядром и функциональными модулями.

- Корреляция результатов различных видов анализа с формированием детальных отчётов.

- Анализ бинарного кода, оценка готовых веб-приложений.

- Технология Fuzzy Logic Engine для сокращения числа ложных срабатываний.

- Универсальность использования в сложных ИТ-ландшафтах за счёт поддержки 36 языков программирования, 10 форматов исполняемых файлов и polyglot-программ.

Продукт зарегистрирован в Реестре российского ПО (реестровая запись № 20486 от 14.12.2023).

На нашем сайте представлен обзор версии 3.14 данного продукта (на момент обзора актуальна версия 3.15.6). Еще подробнее о нем можно узнать на официальном сайте.

Зарубежные решения для анализа стороннего ПО

Ввиду небольшого выбора отечественных SCA-решений, а также в силу сложившейся практики команды разработчиков нередко используют для композиционного анализа кода зарубежные платформы, хотя доступ к ним для российских пользователей может быть ограничен.

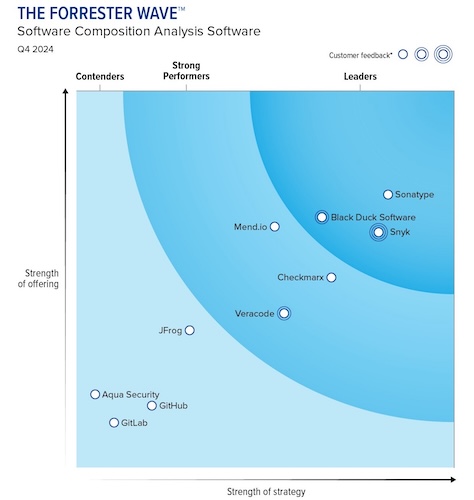

Рассмотрим вкратце лидеров мирового рынка по программного обеспечения SCA по версии Forrester Wave за 2024 год. В топ-10 вошли следующие компании:

- Sonatype;

- Snyk;

- Black Duck Software;

- Mend.io;

- Checkmarx;

- Veracode;

- JFrog;

- GitHub;

- Aqua Security;

- GitLab.

Рисунок 8. Лидеры в сегменте SCA согласно Forrester

Aqua Security

Компания Aqua Security предлагает следующие SCA-решения, направленные на выявление компонентов программного обеспечения и их зависимостей:

- Aqua Trivy. Open-source инструмент, выполняющий сканирование на наличие уязвимостей и ошибок конфигурации в репозиториях кода, бинарных артефактах и контейнерных образах.

- Расширение для Azure DevOps. Интегрируется в конвейеры сборки, обеспечивая автоматическое сканирование образов на проблемы безопасности перед их размещением в реестре.

Эти решения позволяют организациям выявлять риски в зависимостях и образах на ранних этапах разработки, поддерживая практики безопасной поставки ПО.

Black Duck

Black Duck — это платформа для композиционного анализа кода, предназначенная для управления безопасностью компонентов с открытым исходным кодом. Решение предоставляет комплексный подход к контролю зависимостей, уязвимостей и лицензионного комплаенса.

Ключевые возможности платформы включают автоматическое обнаружение сторонних компонентов и их уязвимостей через сравнение с актуальными базами данных, анализ лицензионных требований и оценку рисков безопасности. Black Duck поддерживает интеграцию с инструментами разработки и CI/CD-конвейерами, что позволяет встраивать проверки безопасности на ранних этапах разработки. Платформа также предоставляет детальную аналитику и отчётность для управления открытыми компонентами.

Решение помогает разработчикам соблюдать лицензионные требования, оперативно выявлять известные уязвимости и минимизировать риски, связанные с использованием открытого ПО, через централизованное управление зависимостями.

Checkmarx

Checkmarx SCA — это решение для композиционного анализа кода, предназначенное для управления опенсорсными компонентами и сторонними зависимостями.

Инструмент предоставляет следующие возможности:

- Автоматическое сканирование проектов для создания инвентаря используемых библиотек и фреймворков.

- Сравнение компонентов с обновляемой базой уязвимостей.

- Проверка совместимости лицензий и выявление потенциальных нарушений.

- Оценка уязвимостей по степени серьёзности и потенциальному воздействию.

- Отслеживание новых угроз жизненного цикла разработки.

Процесс анализа включает сканирование файлов проекта, разрешение зависимостей через менеджеры пакетов и анализ артефактов для выявления конкретных рисков. Возможна выгрузка детальных отчётов в различных форматах (PDF, JSON, CSV), что упрощает интеграцию результатов в процессы разработки.

Пользователи отмечают удобный интерфейс Checkmarx SCA и качественную отчётность, однако некоторые сталкиваются с проблемой ложных срабатываний при анализе больших кодовых баз, что требует дополнительной настройки инструмента.

GitHub

GitHub — это популярная платформа для хостинга IT-проектов и совместной разработки, основанная на системе контроля версий Git. Она предоставляет инструменты для написания, редактирования, тестирования и развёртывания кода, упрощая коллективную работу разработчиков.

Для анализа состава ПО на платформе доступен инструмент GitHub Advanced Security (GHAS), который визуализирует все связи репозитория, автоматически обнаруживает уязвимые зависимости и создаёт запросы на извлечение с предложениями по обновлениям.

Композиционный анализ кода для репозиториев на GitHub можно проводить также при помощи сторонних инструментов: например, Snyk, OWASP Dependency-Check, Semgrep. Интеграция средств SCA с GitHub позволяет разработчикам своевременно выявлять риски в зависимостях и автоматически получать рекомендации по их устранению непосредственно в рабочем процессе разработки.

GitLab

GitLab представляет собой комплексную DevOps-платформу, которая, не являясь специализированным SCA-решением, предоставляет встроенные возможности для автоматизированного анализа кода через CI/CD-конвейеры. Это позволяет выявлять проблемы безопасности, качества и соответствия стандартам без необходимости выполнения кода.

Платформа предлагает полный набор инструментов CI/CD «из коробки», что упрощает настройку и интеграцию процессов разработки. GitLab способствует сокращению времени и затрат на разработку, уменьшению количества уязвимостей и ускорению доставки программного обеспечения.

Функциональность платформы включает инструменты координации командной работы, асинхронный просмотр кода для выявления дефектов, агрегированный список запросов на слияние проектов, а также возможность создания и экспорта отчётов о цепочке поставок (SBOM), что обеспечивает прозрачность используемых компонентов.

JFrog

JFrog — известная компания, предлагающая универсальную платформу для DevSecOps и MLOps, которая включает инструменты для управления репозиториями, пакетами и артефактами с акцентом на безопасность. Компания активно инвестирует в исследования, публикует отраслевые отчёты и проводит образовательные мероприятия, укрепляя свои позиции на рынке. Особый интерес вызывает поддержка контекстного анализа (contextual analysis) в их решениях.

JFrog Xray — это инструмент для композиционного анализа кода, который выявляет уязвимости, вредоносные пакеты, лицензионные конфликты и операционные риски в зависимостях. Для ознакомления с решением компания предоставляет 14-дневный триал.

Среди основных возможностей JFrog Xray: автоматическое сканирование всех слоёв ПО, включая прямые и транзитивные зависимости, поддержка широкого спектра экосистем (Maven, npm, Docker, PyPI, NuGet, Go и др.), бесшовная интеграция с репозиториями, генерация SBOM, обнаружение вредоносных пакетов с использованием собственной базы угроз. Имеется плагин для VS Code (Visual Studio Code, текстовый редактор для разработчиков, разработанный компанией Microsoft), позволяющий проводить анализ пакетов непосредственно в среде разработки.

Mend.io

Компания Mend.io (ранее именовавшаяся WhiteSource) поддерживает работу платформы для обеспечения безопасности приложений. В неё входит инструмент Mend SCA, ориентированный на отдельных разработчиков и команды безопасности. Инструмент для композиционного анализа кода создан для управлении уязвимостями и лицензионными рисками в компонентах с открытым исходным кодом. Mend SCA обеспечивает непрерывный мониторинг с мгновенными оповещениями о новых угрозах.

Решение легко интегрируется в существующие процессы разработки через подключение к популярным платформам, включая GitHub, GitLab и Jenkins, и предоставляет детализированную отчётность для анализа рисков. Платформа автоматизирует весь цикл управления уязвимостями — от обнаружения до устранения, поддерживая при этом свыше 200 языков программирования.

Среди её преимуществ — консолидированная база уязвимостей, объединяющая данные из десятков источников, единый интерфейс для анализа как собственного, так и стороннего открытого кода, а также возможность сканирования контейнеров и реестров. Платформа также предлагает автоматизированное создание исправлений, что ускоряет устранение критических уязвимостей.

Snyk

Snyk — это инструмент для анализа состава программного обеспечения, ориентированный на разработчиков и обеспечивающий простую интеграцию в процесс SDLC (жизненного цикла программного обеспечения). Он поддерживает все основные интегрированные среды разработки (Integrated Development Environment, IDE), предоставляет автоматизированные исправления уязвимостей и визуализацию зависимостей, работая как с открытым исходным кодом, так и с контейнерами.

Ключевые возможности Snyk: раннее обнаружение уязвимостей в процессе разработки, управление лицензиями открытого кода, автоматизированные исправления с рекомендациями по обновлениям, непрерывный мониторинг новых уязвимостей, поддержка облачных сред, включая Kubernetes и serverless-функции, создание пользовательских исправлений при отсутствии официальных патчей.

Процесс работы включает анализ файлов зависимостей (package.json, requirements.txt и др.), сравнение с базой CVE, формирование SBOM, выявление уязвимостей и лицензионных проблем. Для использования необходимо установить CLI через npm (интерфейс командной строки для работы с пакетами и зависимостями в Node.js), пройти аутентификацию и запустить сканирование проекта.

Sonatype

Компания Sonatype поддерживает работу платформы для анализа компонентного состава ПО. Она предлагает разработчикам следующие SCA-решения:

- Sonatype Lifecycle — инструмент для автоматического сканирования opensource-компонентов и обнаружения уязвимостей. Решение предоставляет рекомендации по устранению рисков, что облегчает процессы безопасной разработки.

- Sonatype SBOM Manager — платформа для автоматизации лицензионного соответствия и генерации отчётности. Решение формирует SBOM и помогает отслеживать уязвимые компоненты в цепочках поставок.

Платформа Sonatype интегрируется со средами разработки через плагины, SDK и API, поддерживая различные сценарии использования — от ручного сканирования до автоматических проверок в CI/CD-конвейерах при изменении кода.

Veracode

Veracode SCA — это решение для автоматического обнаружения и устранения уязвимостей в компонентах с открытым исходным кодом, а также управления лицензионными рисками. Инструмент использует собственную базу данных уязвимостей, которая пополняется быстрее, чем NVD (National Vulnerability Database, открытая база данных уязвимостей).

К его основным возможностям относятся:

- Поддержка CLI (Command Line Interface, интерфейс командной строки) для быстрой обратной связи и интеграция в CI/CD-конвейеры.

- Автоматизация запросов на обновление кода с рекомендациями по оптимальным патчам.

- Анализ перекрёстных рисков, оценка юридических последствий и выявление прямых/транзитивных уязвимостей.

- Настраиваемые политики безопасности для контроля качества в процессе разработки.

Решение помогает командам сокращать время на устранение уязвимостей за счёт приоритизации рисков и автоматизации исправлений, обеспечивая соответствие требованиям безопасности жизненного цикла разработки.

Выводы

Опенсорсные компоненты нередко служат одной из популярных мишеней для атак на российские компании. Учитывая, что они составляют основу современной разработки, контроль их безопасности следует считать стратегической задачей. Для противодействия угрозам следует применять меры в комплексе: практиковать карантин для новых сборок, использовать файрвол при загрузке компонентов с открытым исходным кодом, оперативно отслеживать и патчить уязвимости.

Для автоматизации управления политиками безопасности относительно open source компонентов применяются инструменты SCA (Software Composition Analysis). При этом отечественные решения данного класса демонстрируют зрелость, сопоставимую с зарубежными аналогами: как по глубине анализа и точности обнаружения уязвимостей, так и по возможностям интеграции в процессы разработки. Но главное их преимущество — соответствие требованиям регуляторов.

Однако до сих пор существует значительный пробел в понимании различий между анализаторами SAST и SCA, несмотря на важность обеих этих технологий в безопасной разработке.

Поскольку современные проекты состоят из открытого кода более чем на 75 %, эффективная стратегия безопасности требует сочетания обоих подходов: SAST — для проприетарного кода и SCA — для управления зависимостями, что позволяет обеспечить безопасность на протяжении всего жизненного цикла разработки ПО. Обеспечивая видимость компонентов, используемых в проекте, инструменты композиционного анализа кода помогают организациям решать потенциальные проблемы безопасности и соответствия, прежде чем они могут быть использованы злоумышленниками.