Насколько полезна экосистема продуктов R-Vision при создании коммерческого центра мониторинга и оперативного реагирования на инциденты в информационной безопасности (SOC — Security Operations Center) и предоставлении MSSP-услуг (Managed Security Services)? Рассмотрим примеры сервисов на базе экосистемы, в которую входят R-Vision IRP, R-Vision SGRC, R-Vision TIP, R-Vision SENSE, R-Vision TDP.

- Введение

- Как можно использовать продукты R-Vision в коммерческом SOC

- 2.1. R-Vision IRP

- 2.2. R-Vision SGRC

- 2.3. R-Vision TIP

- 2.4. R-Vision SENSE

- 2.5. R-Vision TDP

- Смотрим шире: примеры сервисов на базе экосистемы продуктов R-Vision

- Как использовать экосистему продуктов R-Vision внутри коммерческого SOC

- Разбираемся на примерах: как построить сервис на базе экосистемы продуктов R-Vision

- Выводы

Введение

При создании коммерческого SOC необходимо выстроить множество процессов. Так, понадобится организовать работу специалистов и наладить между ними взаимодействие, распределить задачи с учётом их ролей и загрузки. Используемые инструменты нужно интегрировать с системами и средствами защиты как в инфраструктуре самого провайдера, так и на стороне клиентов. Ещё одна задача — спроектировать и автоматизировать процессы обработки инцидентов в ИБ и реагирования на них, включая рубрикатор инцидентов и плейбуки. Необходимо контролировать качество работы как внутри SOC, так и отдельно для каждого клиента в рамках утверждённого SLA, предоставлять клиентам отчётность и аналитику по инцидентам. Создание специализированного SOC, например ведомственного или корпоративного центра ГосСОПКА для обмена сведениями об инцидентах в объектах критической информационной инфраструктуры с НКЦКИ, потребует построения дополнительных процессов. При этом главным для любого коммерческого SOC будет реализация единого рабочего конвейера для совместной деятельности команды SOC с клиентами по обработке инцидентов.

Исходя из перечисленных задач сервис-провайдеров, я расскажу в этой статье о функциональных возможностях продуктов R-Vision для предоставления MSSP-услуг, а также поделюсь видением того, как всю экосистему решений вендора можно использовать внутри коммерческого SOC и какие внешние сервисы можно реализовать на её основе.

Как можно использовать продукты R-Vision в коммерческом SOC

R-Vision IRP

Платформа R-Vision Incident Response Platform (IRP), которой посвящён сертифицированный обзор на Anti-Malware.ru, представляет собой единую точку работы по инцидентам в ИБ для аналитиков коммерческого SOC. Если смотреть на продукт в рамках всей экосистемы решений вендора, то именно здесь происходит основная автоматизация процессного (workflow) конвейера по обработке инцидентов. Другими словами, это некий агрегатор, точка сосредоточения и контроля всех процессов SOC. В системе происходит сбор инцидентов от разных заказчиков и из различных SIEM-систем, выполняется оркестровка действий специалистов SOC с помощью сценариев реагирования и уведомлений. Здесь происходит обогащение информации об инцидентах дополнительным контекстом из внешних сервисов, анализируются индикаторы компрометации. Система позволяет вести инвентаризацию всех ИТ- и бизнес-активов и реализовывать кросс-обогащение с ресурсно-сервисной моделью, процессами управления рисками и комплаенса. Кроме того, в ней доступны функции визуализации метрик и формирования отчётности, отправки данных в ГосСОПКА, ФинЦЕРТ и другие SOC.

За счёт чего система выполняет перечисленные задачи? Начну с того, что в ней реализованы адаптивные карточки инцидентов, которые могут менять свой вид в зависимости от ролевой модели, этапа реагирования на инцидент или его атрибутов. Функция автоматического распределения инцидентов между сотрудниками позволяет обеспечивать автоматизированную работу каждой линии с учётом нагрузки специалистов и статуса инцидента. В системе реализовано четыре вида универсальных механизмов интеграции с источниками данных по активам и инцидентам: через базы данных, файлы, API и парсинг почтовых сообщений. Платформа позволяет обеспечить постановку и контроль выполнения задач как с помощью встроенных механизмов, так и через интеграцию с внешними системами типа «service desk». В системе есть автоматизация процессов по управлению уязвимостями. Также R-Vision IRP позволяет контролировать защищённость ИТ-инфраструктуры и бизнес-активов с точки зрения ресурсно-сервисной модели и метрик, которые необходимо отслеживать для обеспечения безопасности активов — например, это может быть покрытие средствами защиты. Реализованный в платформе конструктор коннекторов позволяет обеспечивать её взаимодействие с любыми системами в рамках выполнения плейбуков для реагирования на угрозы. Ещё один важный аспект — это наличие готовых коннекторов к востребованным на рынке решениям различного класса и экспертиза вендора по взаимодействию с широким спектром представленных на рынке продуктов.

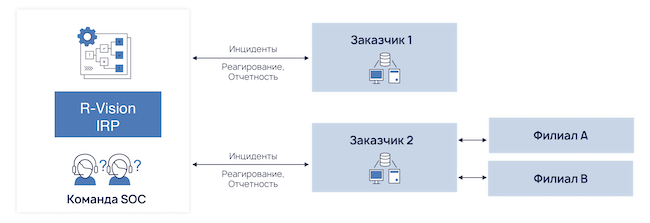

Говоря о возможностях использования платформы в коммерческом SOC, отдельно стоит остановиться на её архитектурных преимуществах для MSS-провайдеров. Так, продукт обладает мультиарендной архитектурой, а это значит, что провайдер может работать в одной системе со всеми заказчиками, при этом с каждым только в его контексте. Также платформа поддерживает возможность вертикального и горизонтального масштабирования, выстраивания сложных многоуровневых моделей SOC. Например, при необходимости реализовать несколько инсталляций системы можно тонко настроить взаимодействие между ними как в части обработки инцидентов, так и в части инвентаризации активов. Наконец, ещё один момент — это высокая доступность и отказоустойчивость решения, производительность которого отвечает требованиям MSS-провайдеров.

Рисунок 1. Пример реализации распределённой архитектуры R-Vision IRP для предоставления MSSP-услуг

R-Vision SGRC

На первый взгляд платформа SGRC, которую также обозревали аналитики Anti-Malware.ru, не является целевой для коммерческого SOC, поскольку он прежде всего нацелен на мониторинг и реагирование на инциденты. Тем не менее есть ряд задач, которые эта система поможет решить MSS-провайдеру, а кроме того, с её помощью можно расширить набор предоставляемых сервисов.

Так, продукт помогает сформировать актуальную и непротиворечивую ресурсно-сервисную модель бизнеса и ИТ-активов, которая станет основой для выстраивания процессов по управлению инцидентами в IRP-системе. Его можно использовать для классификации активов и определения их критической важности, чтобы расставить приоритеты при реагировании на инциденты. Система поможет и с решением задачи по обогащению отчётности SOC контекстом о соответствии законодательству или локальным документам клиента. Например, использование данных из SGRC поможет вести прозрачную отчётность в IRP-системе о реагировании на инциденты в объектах КИИ. Помимо этого, систему можно использовать для предоставления MSSP-услуги по контролю и аудиту изменений в инфраструктуре клиентов. Платформа также позволяет построить «мостик» между обработкой / реагированием и тем, как это влияет на переоценку рисков. Например, это может понадобиться при выполнении требований Положения Банка России № 716-П «О требованиях к системе управления операционным риском в кредитной организации и банковской группе». Либо же, наоборот, можно оценить ущерб от инцидента, если было проведено моделирование угроз и оценка рисков в SGRC-системе. Многим сервис-провайдерам важно, чтобы коммерческий SOC соответствовал требованиям законодательства. В таких случаях систему SGRC можно использовать для обеспечения собственных процессов комплаенса, чтобы клиенты были уверены в надёжной защите самого SOC и в его соответствии требованиям регуляторов. Наконец, при расследовании инцидентов в SGRC можно отслеживать, охвачен ли тот или иной актив мерами защиты.

К слову, ранее поднимался вопрос подходов и возможностей R-Vision IRP и R-Vision SGRC в части управления активами. Под активами в широком смысле мы понимаем всё то, что имеет ценность для организации, её деловых операций и их непрерывности.

R-Vision TIP

Продукт R-Vision Threat Intelligence Platform (TIP, сертифицированный обзор можно прочитать здесь) предназначен для автоматизации управления данными киберразведки. В системе можно собирать так называемые «фиды», или специализированные потоки данных об угрозах из различных источников. Таким образом, коммерческий SOC может предоставлять клиентам фиды из собственных подписок по сервисной модели или же использовать их совместно с доступными клиенту потоками данных для получения большего количества экспертных знаний по угрозам.

Платформа позволяет обрабатывать, агрегировать и приводить собираемые данные к единому формату (нормализация и дедупликация). Для каждой угрозы в системе формируется единая карточка, в которой собираются сведения изо всех доступных источников Threat Intelligence. Затем эту информацию можно обогатить дополнительным контекстом из внешних сервисов при наличии соответствующих подписок или лицензий. В результате получится готовая карточка угрозы с максимальным контекстом, которая может быть выгружена из платформы в виде бюллетеня для клиента. После этого можно с помощью R-Vision TIP принять необходимые меры по реагированию на угрозу.

Помимо этого стоит упомянуть функции платформы по обнаружению индикаторов компрометации в инфраструктуре, в том числе ретроспективным анализом логов, что избавляет SIEM клиента от непрофильной нагрузки. Также важны функции по распространению индикаторов на средства защиты для мониторинга и блокировки. Эти возможности системы также могут стать основой для MSSP-сервиса.

R-Vision SENSE

Аналитическая платформа кибербезопасности R-Vision SENSE позволяет выявлять инциденты посредством как простых корреляционных правил, так и инструментов поведенческой аналитики. Особенность системы — объектная ориентированность. Это значит, что система анализирует события в контексте конкретных, контролируемых ею объектов, например пользователей, учётных записей или хостов. Платформа рассчитывает рейтинг объектов, начисляя определенное количество баллов за каждое подозрительное событие. При превышении порогового значения система оповестит работающего с ней специалиста SOC. Другими словами, платформа ведёт «температурный» скоринг объектов и связанные с ними подозрительные события по информационной безопасности его повышают.

Что это даёт коммерческому SOC? За счёт передовой аналитики платформа позволяет выявлять ранее неизвестные, неочевидные угрозы и тем самым повышать качество услуги по мониторингу инцидентов. Кроме того, это даёт возможность масштабировать работу с SIEM-системой клиента. Представьте, что вы не можете повлиять на качество настройки SIEM или логменеджера, используемого клиентом. В этом случае SENSE поможет сделать так, чтобы каждое срабатывание из SIEM не становилось сразу же инцидентом, а вместо этого лишь повышался «градус» объекта и инцидент возникал при накоплении нужного количества алертов. Таким образом поток событий будет проходить предварительную обработку, что значительно уменьшит нагрузку на аналитиков при работе в платформе IRP. Также возможно оптимизировать трудозатраты на поддержку правил корреляции, поскольку машинное обучение само подстраивает пороговые значения по результатам поведенческого анализа объектов. Наконец, в SENSE есть удобная линия времени (таймлайн), на которой аналитик SOC при расследовании инцидента может посмотреть, что происходило с тем или иным объектом, и провести анализ инцидента перед реагированием на него.

R-Vision TDP

Продукт R-Vision Threat Deception Platform (TDP) позволяет имитировать объекты ИТ-инфраструктуры для раннего обнаружения злоумышленника в корпоративной сети. Решение генерирует и расставляет приманки и ловушки, которые помогают детектировать действия киберпреступника и замедлить его продвижение внутри сети. Тем временем у ИБ-специалистов есть возможность остановить развитие атаки до того, как она приведет к серьёзному ущербу.

С помощью этого продукта коммерческий SOC сможет расширить сервисный портфель, а также повысить качество услуги по мониторингу и реагированию за счёт выявления APT-атак на ранней стадии при попадании злоумышленника в расставленные ловушки.

Смотрим шире: примеры сервисов на базе экосистемы продуктов R-Vision

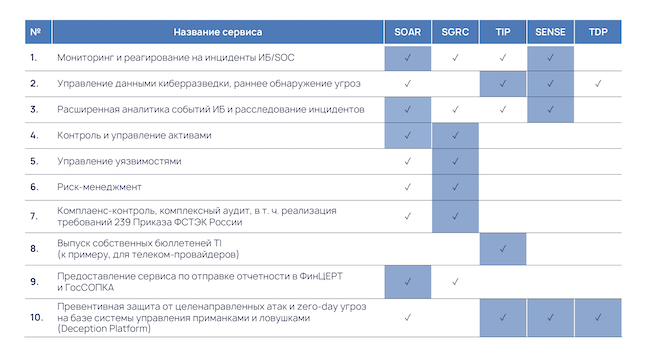

Как перечисленные выше возможности каждого продукта сводятся воедино в сервисах? На рисунке ниже приведено 10 примеров MSSP-услуг на базе экосистемы продуктов R-Vision. Синим цветом выделены продукты, наличие которых обязательно для предоставления сервиса, другие решения считаются вспомогательными, однако с их помощью качество услуги можно повысить.

Рисунок 2. Пример сервисов на базе экосистемы продуктов R-Vision

Например, для построения сервиса по мониторингу и реагированию базово достаточно платформы IRP. Однако применение продукта SENSE позволит предоставлять услугу с более качественной, в том числе поведенческой, аналитикой. Продукты SGRC и TDP при этом будут вспомогательными и позволят расширить состав услуги.

Другой пример — услуга управления уязвимостями. В этом случае в качестве основного инструмента можно использовать как SGRC, так и IRP, поскольку необходимый модуль есть в обоих продуктах. Однако целесообразнее выбрать IRP, так как в этом продукте специалисты коммерческого SOC в том числе работают с плейбуками по уязвимостям, что позволяет сделать процесс более гибким.

Как использовать экосистему продуктов R-Vision внутри коммерческого SOC

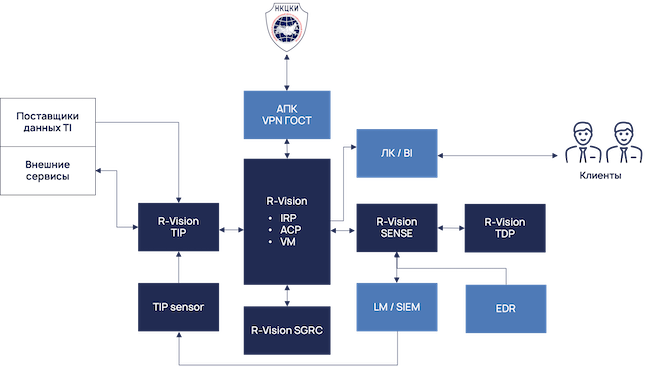

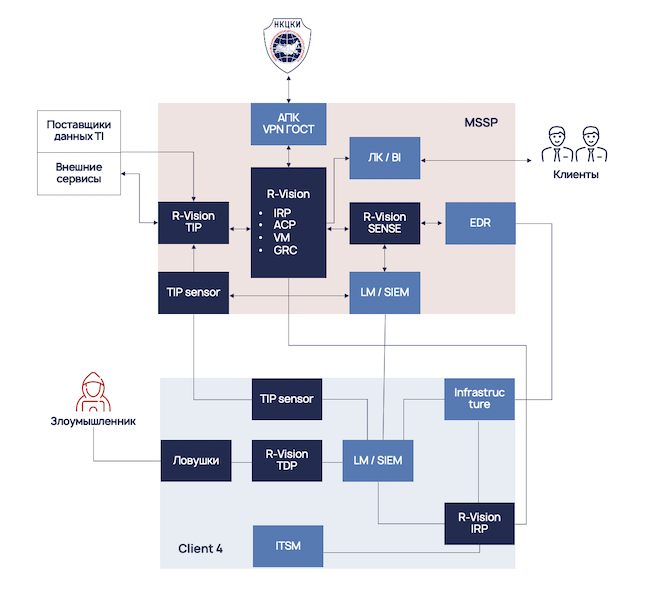

На рисунке ниже показано, как экосистема R-Vision может выглядеть в коммерческом SOC в максимальной конфигурации. Платформы IRP и SGRC решают задачи, о которых я рассказывал выше, а сенсор TIP предназначен для сбора индикаторов компрометации отдельно у тех или иных клиентов. SENSE и TDP расширяют и повышают качество предлагаемых услуг. Кроме того, эта концепция предполагает реализацию личного кабинета в BI-системе, подключение к НКЦКИ по VPN-туннелям, интеграцию с EDR-системой для обеспечения полноценного реагирования на инциденты.

Рисунок 3. Максимальная конфигурация экосистемы R-Vision в коммерческом SOC

Далее я приведу ещё несколько вариантов использования экосистемы продуктов R-Vision внутри коммерческого SOC.

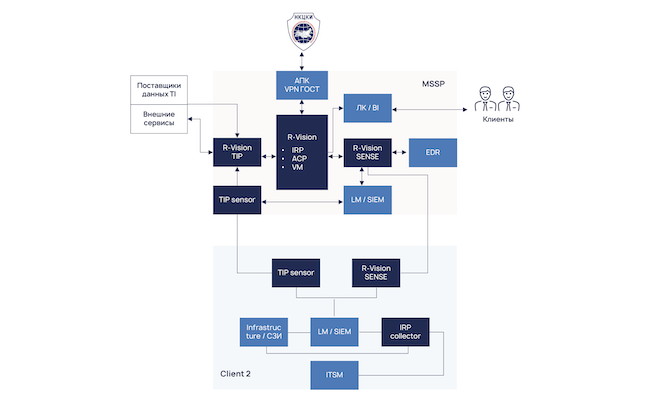

Первый вариант предполагает взаимодействие с клиентом через платформу IRP. Движение инцидентов по workflow-конвейеру между инфраструктурами клиента и сервис-провайдера происходит бесшовно: это могут быть первичные данные об инциденте, ложноположительные срабатывания, дополнительная аналитика и другие сведения. Сервис-провайдер может полностью обработать инцидент и выдать рекомендации по реагированию: из платформы IRP они поступят через коннектор в ITSM-систему клиента, где с их помощью его специалисты обеспечат меры по реагированию на угрозу. Возможен и такой сценарий, когда сервис-провайдер сможет самостоятельно выполнить действия по реагированию в инфраструктуре клиента через коллекторы IRP, например заблокировать учётные записи, изолировать конечные станции и так далее.

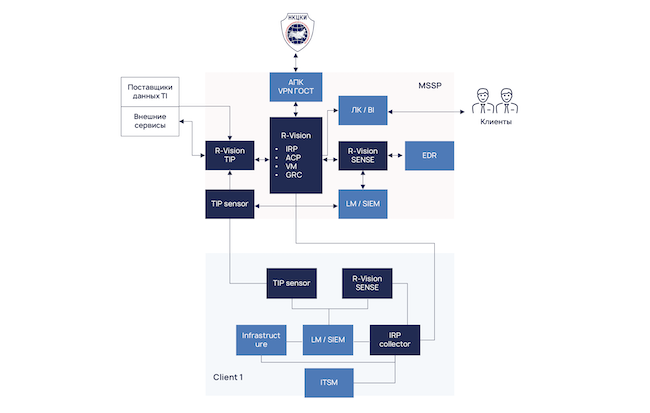

Рисунок 4. Пример реализации экосистемы продуктов R-Vision в коммерческом SOC с ключевым элементом IRP

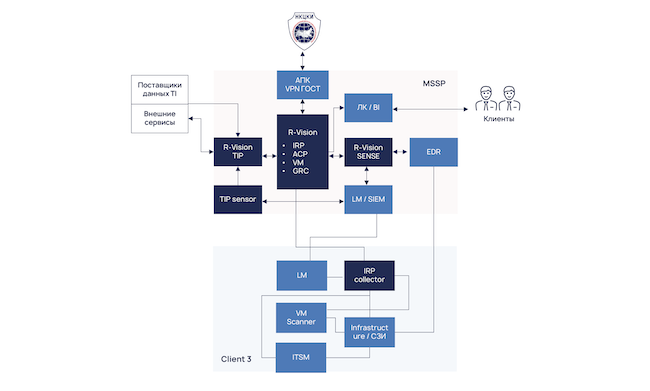

Второй вариант предполагает, что клиент использует в связке с SIEM-системой или логменеджером аналитическую платформу SENSE и инциденты поступают в коммерческий SOC именно через неё. В чём здесь отличие от предыдущей концепции? Специалисты коммерческого SOC в этом случае получают возможность изначально работать с более качественными входными данными об инцидентах и выявлять «медленные» APT-атаки. Срабатывания, поступающие со стороны клиента, дополнительно анализируются и обогащаются контекстом в инфраструктуре сервис-провайдера, а далее аналитик SOC может посмотреть на таймлайне в системе SENSE, что происходило с объектом, и выдать рекомендации по реагированию. Стоит отметить, что инфраструктуру, показанную на рисунке ниже, можно сократить. Самое главное здесь — наличие SENSE и на стороне клиента, и на стороне провайдера. Это позволяет синхронизировать обе системы таким образом, чтобы между ними происходил обмен данными и клиенту не требовалось настраивать продукт своими силами. Даже при таком сокращённом варианте взаимодействие будет происходить не с «сырыми», а с предварительно обработанными событиями.

Рисунок 5. Пример реализации экосистемы продуктов R-Vision в коммерческом SOC с ключевым элементом SENSE

Третий вариант — более классический кейс, когда в инфраструктуре клиента есть логменеджер, который направляет «сырые» события в SIEM-систему на стороне сервис-провайдера, где затем происходит реагирование на инцидент. Как показано на схеме ниже, в этом кейсе в инфраструктуре MSS-провайдера также может быть EDR-система, позволяющая специалистам коммерческого SOC через IRP и SENSE работать с хостами клиента.

Рисунок 6. Пример реализации экосистемы продуктов R-Vision в коммерческом SOC со взаимодействием через логменеджер

Четвёртый пример демонстрирует, как в экосистеме продуктов R-Vision можно использовать продукт TDP. На схеме ниже видно, что в инфраструктуре клиента есть ловушки — их настройку и администрирование в этом случае может выполнять сервис-провайдер — и продукт R-Vision TDP как система для управления этими ловушками. Работает это так: когда злоумышленник попадает в подготовленную для него ловушку, информация об этом поступает в логменеджер или SIEM-систему и далее уходит в качестве инцидента в платформу IRP на сторону коммерческого SOC.

Рисунок 7. Пример реализации экосистемы продуктов R-Vision в коммерческом SOC с использованием TDP

Таким образом, из приведённых примеров можно сделать вывод, что вариантов комбинирования продуктов R-Vision для предоставления услуг коммерческого SOC может быть много. Всё зависит от бизнес-модели и квалификации сервис-провайдера.

Разбираемся на примерах: как построить сервис на базе экосистемы продуктов R-Vision

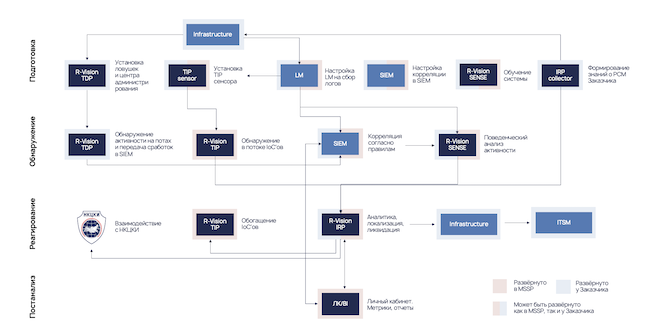

Классический мониторинг и реагирование

На первом этапе необходимо подготовить инфраструктуру клиента и сервис-провайдера к совместной работе по обнаружению инцидентов: развернуть коллектор платформы IRP для формирования знаний о ресурсно-сервисной модели, настроить логменеджер для сбора «сырых» событий, задать правила корреляции в SIEM-системе (если имеется), установить сенсоры TIP для распределённого поиска индикаторов компрометации, расставить ловушки и развернуть центр управления ими. При таком подходе аналитики смогут видеть полную картину по инцидентам: какой хост задет, с какой информационной системой он связан, какой бизнес-процесс может быть нарушен в результате. Кроме того, специалист будет понимать, какой SLA установлен по выявленному типу инцидентов, есть ли особые требования, связанные с критической информационной инфраструктурой.

Далее следует этап обнаружения инцидентов, в котором задействованы сразу четыре системы. В SIEM-системе (или сразу в SENSE) происходит корреляция событий, в SENSE их количество сужается в результате поведенческого анализа и обработки аналитиком, параллельно TIP выявляет индикаторы компрометации, а TDP сообщает об активности в ложной инфраструктуре. Далее всё это сводится в платформу IRP, где выполняется анализ инцидентов, их локализация и ликвидация путём выполнения действий по реагированию на средствах защиты клиента или предоставления рекомендаций с отчётами и метриками в его ITSM-систему. Во время расследования коммерческий SOC может выявить новые индикаторы компрометации, направив данные об инциденте в R-Vision TIP, а также отчитаться об инцидентах в НКЦКИ.

Рисунок 8. Построение услуги мониторинга и реагирования на инциденты на базе экосистемы продуктов R-Vision

Управление уязвимостями

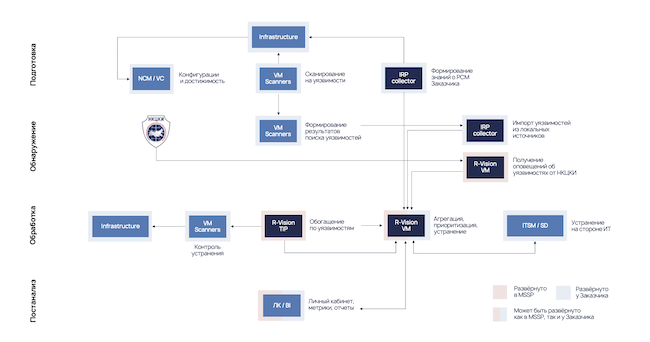

На этапе подготовки используются установленные в инфраструктуре клиента сканеры уязвимостей и решения для управления конфигурацией сети (NCM, Network Configuration Manager) для получения данных о наличии уязвимостей и уровнях их достижимости. Как и в предыдущем примере, на стороне клиента разворачивается коллектор платформы SGRC или IRP для сбора данных о ресурсно-сервисной модели организации. Эта информация поступает в модуль R-Vision Vulnerability Management, где также может осуществляться сбор данных об уязвимостях от НКЦКИ. В этом модуле происходит агрегация и приоритизация уязвимостей по гибкой рейтинговой модели, учитывающей контекст и потребности конкретного клиента. Например, можно учитывать не только критическую важность актива по ресурсно-сервисной модели и достижимость уязвимости, но и наличие эксплойта. Следующий шаг — постановка и отслеживание заявок ответственным лицам на устранение уязвимостей через коннекторы к ITSM-системе клиента. Затем можно автоматически инициировать повторное сканирование хостов с помощью сканеров уязвимостей, чтобы проконтролировать, что конкретные уязвимости действительно были устранены. Если информацию об уязвимостях необходимо обогатить данными Threat Intelligence, в экосистему также добавляется платформа TIP. Все отчёты и полученные метрики в результате обработки уязвимостей отображаются в личном кабинете клиента.

Рисунок 9. Построение услуги управления уязвимостями на базе экосистемы продуктов R-Vision

Управление данными киберразведки и раннее обнаружение угроз

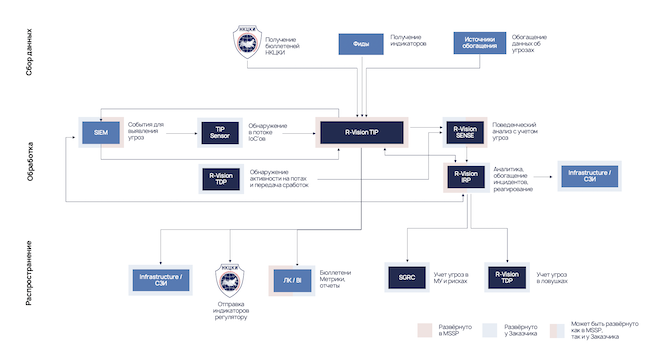

На этапе сбора данных в платформу TIP поступают индикаторы компрометации из различных источников. В том числе, как показано на схеме ниже, одним из таких источников могут выступать бюллетени НКЦКИ об угрозах. Далее индикаторы можно направить в SENSE для проведения с их учётом поведенческого анализа событий и выявления в них инцидентов. Отправка индикаторов в SIEM-систему позволяет выявлять инциденты в режиме реального времени, а из SIEM в TIP — обнаруживать их при ретроспективном анализе. Кроме того, данные TI можно использовать при расстановке ловушек для злоумышленников. Обнаруженные после обработки индикатора компрометации угрозы можно учитывать при моделировании угроз и оценке рисков.

Рисунок 10. Построение услуги управления данными киберразведки и раннего обнаружения угроз на базе экосистемы R-Vision

Выводы

Выбор технологий — один из вопросов, которыми задаются сервис-провайдеры при создании коммерческого SOC наряду с поиском команды и выстраиванием процессов. Как показывает практика, в классической триаде компонентов SOC «люди, процессы, технологии» люди всегда стоят на первом месте. Процессы необходимы для выстраивания результативной работы команды, а технологии помогают сделать это проще и позволяют автоматизировать часть функций, снижая нагрузку на персонал.

Мы ожидаем, что российский рынок MSSP-услуг будет расти, а конкуренция на нём — увеличиваться. При этом состав предлагаемых коммерческими SOC сервисов также будет меняться и в ближайшей перспективе традиционные услуги по мониторингу инцидентов будут дополняться новыми сервисами.

Чтобы закрыть потребности MSS-провайдеров в масштабировании, построении широкого спектра услуг и взаимодействии со всеми клиентами в единой системе, мы развиваем нашу продуктовую линейку как гибкий набор инструментов и придерживаемся открытого подхода к созданию экосистемы кибербезопасности. Например, продукты R-Vision можно взять за основу для построения процессов коммерческого SOC и при этом использовать разнообразные средства мониторинга событий по безопасности.