UserGate — отечественный межсетевой экран нового поколения, который получил сертификат по новым требованиям ФСТЭК. С ним компания-клиент выполнит требования регуляторов и защитит открытые сервисы, в том числе основанные на решениях Microsoft. Организация защищенного доступа к корпоративной почте и внутреннему порталу — часть функциональности продукта. Кроме того, UserGate содержит функции решений класса Unified Threat Management, защищая от всевозможных интернет-угроз и управляя интернет-доступом.

- Введение

- Защита инфраструктуры Microsoft с помощью UserGate

- Настройка защиты доступа к веб-ресурсам с помощью SSL VPN UserGate

- Общие настройки

- Microsoft Exchange OWA

- Microsoft SharePoint

- Демонстрация

- Настройка защищенной публикации ресурсов с помощью reverse-прокси UserGate

- Выводы

Введение

Ресурс netmarketshare.com в своем отчете за 2018 год указывает, что 87,7% пользователей настольных компьютеров работали с операционными системами Windows. При построении корпоративной инфраструктуры целесообразно использовать продукты одного производителя, поэтому компании-пользователи Windows применяют преимущественно решения Microsoft — например, связку Active Directory, Exchange Server и SharePoint для корпоративного обмена информацией.

Системные администраторы с помощью этих инструментов умело выстраивают инфраструктуру с внешними ресурсами для удаленных пользователей, но нельзя при этом забывать о защите информации. Ресурс cvedetails.com указывает в своем отчете, что продукты Microsoft занимают третье место по количеству найденных уязвимостей в 2018 году, поэтому нужно серьезно подумать о безопасности. В связи с этим рассмотрим межсетевой экран нового поколения от компании UserGate как средство защиты такой инфраструктуры. Важно отметить, что он сертифицирован ФСТЭК России по классу «Межсетевой экран» (4 класс, профили защиты «А» и «Б», ИТ.МЭ.А4.П3, ИТ.МЭ.Б4.ПЗ) и по классу «Системы обнаружения вторжений» (ИТ.СОВ.С4.П3). Благодаря сертификату решение UserGate можно использовать в автоматизированных системах до класса защищенности 1Г, информационных системах персональных данных и государственных информационных системах до 1 класса защищенности. При сертификации продукт прошел контроль отсутствия недекларированных возможностей по 4 уровню контроля.

Защита инфраструктуры Microsoft с помощью UserGate

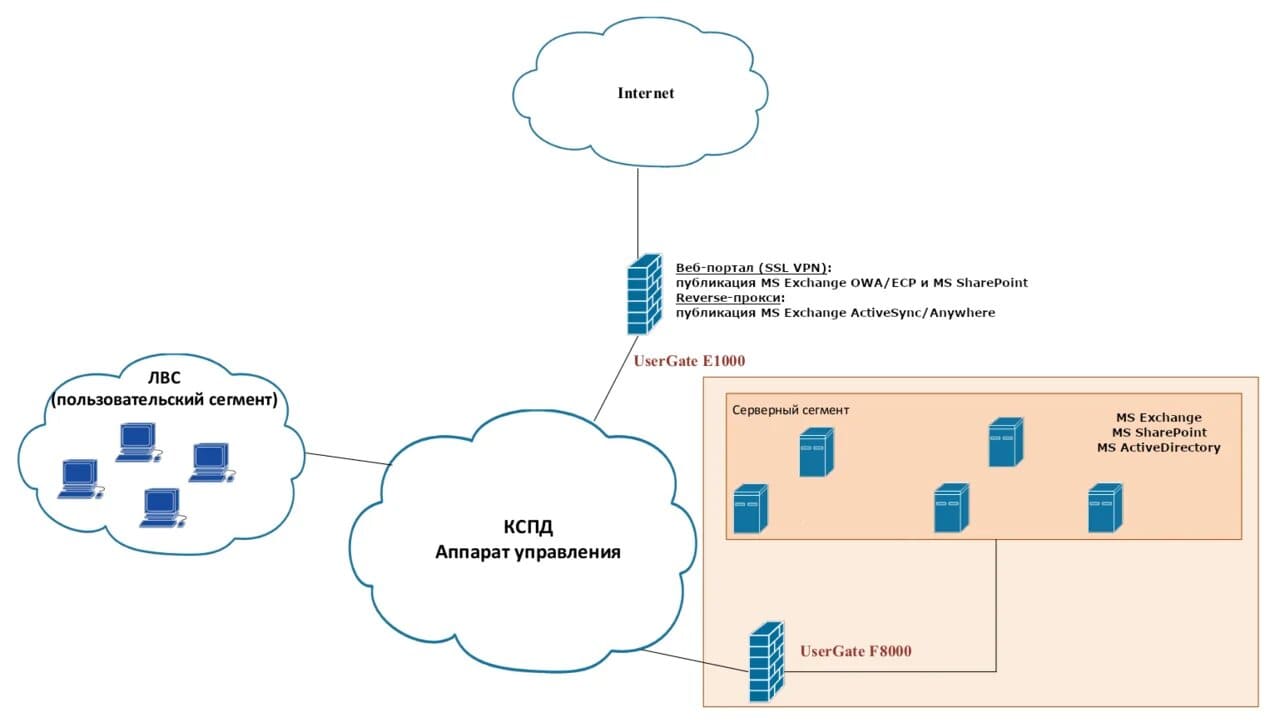

Рассмотрим следующую схему инфраструктуры.

Рисунок 1. Схема защищаемой инфраструктуры

Microsoft Exchange — это решение для работы с электронной почтой для бизнеса. Exchange разворачивается на серверах компании, в результате создаются почтовые ящики нужного объема с местом для вложений, интерфейс для эффективной работы сотрудников и поддержка Outlook, в том числе через веб-браузер.

Пользователям предоставляют доступ к веб-клиенту Outlook Web App для взаимодействия с сервером совместной работы Microsoft Exchange, а также подключают ActiveSync и OutlookAnywhere для организации доступа мобильных пользователей к электронной почте, календарю, контактам и задачам.

Microsoft SharePoint — облачная платформа для организации корпоративного портала и пространства для совместной работы сотрудников. С помощью SharePoint создают сайты компании с многочисленными опциями для кооперации. В дальнейшем такие порталы используют как хранилища, базы знаний и документов, вики и блоги.

В нашем случае пользователям предоставляют доступ к корпоративному порталу для работы со служебной информацией.

При проектировании стоит учесть, что несанкционированный доступ к этим ресурсам приведет к следующим последствиям:

- утечке, искажению или утере служебной информации,

- использованию служебных каналов связи в корыстных целях,

- получению доступа к другим внутренним ресурсам посредством эксплуатации возможных уязвимостей.

Для упрощения авторизации пользователей к ресурсам используется Active Directory. В качестве межсетевого экрана установлен UserGate E1000 на границе с интернетом, серверный сегмент отделен от основной сети с помощью UserGate F8000. Для организации защищенного доступа к веб-ресурсам OWA и SharePoint будем применять SSL VPN, для публикации Exchange ActiveSync — reverse-прокси с использованием протокола HTTPS.

Настройка защиты доступа к веб-ресурсам с помощью SSL VPN UserGate

UserGate создает VPN-подключения следующих типов: VPN-сервер для удаленного доступа клиентов (Remote access VPN), VPN для защищенного соединения офисов (Site-to-Site VPN) и веб-портал (SSL VPN).

Веб-портал предоставляет сотрудникам компании безопасный доступ к внутренним веб-ресурсам, серверам SSH и серверам терминальных служб без необходимости установки специального клиента VPN: используется только протокол HTTPS. SSL VPN не требует установки специального клиента, достаточно веб-браузера.

Общие настройки

Для настройки веб-портала требуется выполнить следующие шаги на платформе UserGate.

- Включить и настроить веб-портал.

- Разрешить доступ к сервису веб-портала на необходимых зонах.

- Добавить внутренние ресурсы в веб-портал.

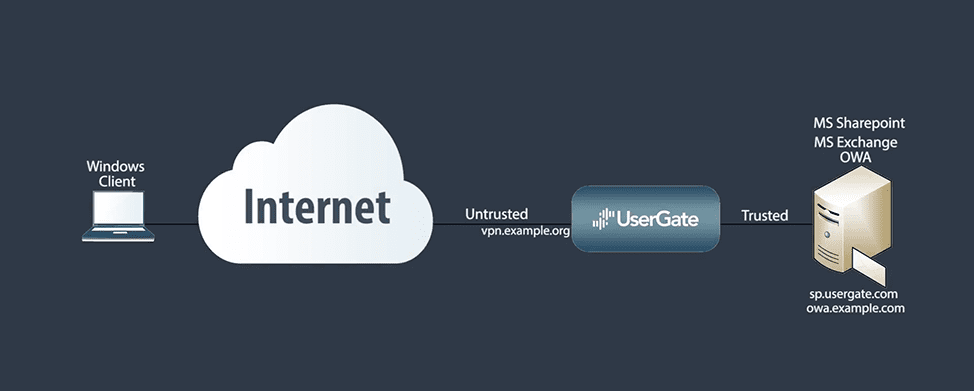

Схема взаимодействия выглядит следующим образом.

Рисунок 2. Схема взаимодействия при использовании SSL VPN UserGate

Клиентский компьютер подключается к внутреннему ресурсу компании через Интернет. В нашем случае это — Microsoft Exchange OWA и Microsoft SharePoint.

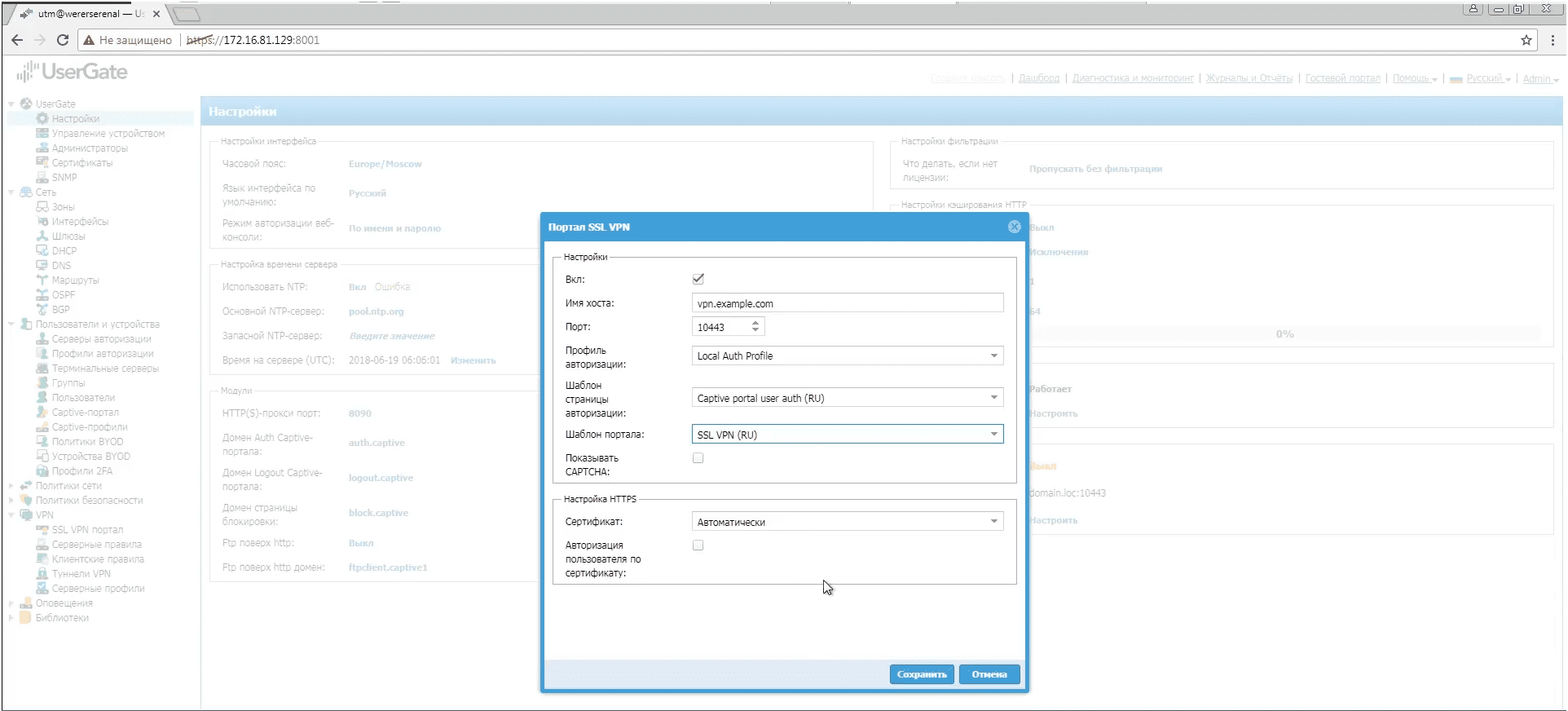

Рисунок 3. Настройка SSL VPN UserGate

Включаем в настройках портал SSL VPN. Указываем имя хоста для подключения внешних клиентов, это имя преобразуется в IP-адрес сервера UTM в сети Untrusted. Указываем порт, который будет прослушивать сервис SSL VPN. Для работы HTTPS выбираем сертификат. Можно создать специальный сертификат или использовать автоматически создаваемый.

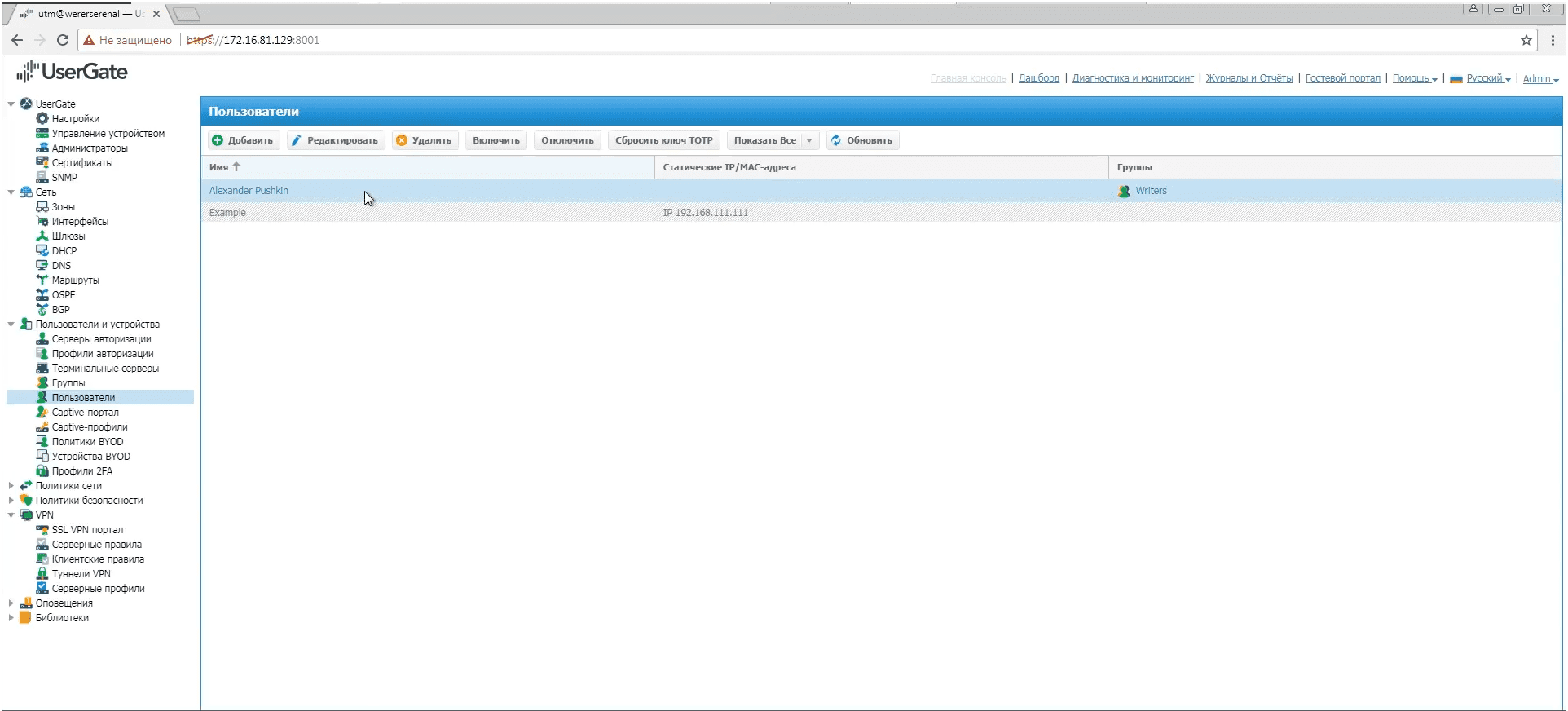

Рисунок 4. Настройка пользователей SSL VPN UserGate

В примере используем профиль авторизации для локальных пользователей. Для входа в этом случае создаем пользователя AP (Александр Пушкин), который входит в группу Writers. Для упрощения работы можно настроить сквозную авторизацию через домен Active Directory.

С помощью UserGate также возможно сконфигурировать авторизацию пользователей посредством развернутой на предприятии системы Single Sign-On (SSO), например, Microsoft Active Directory Federation Service. Благодаря ей пользователь, единожды авторизовавшись в системе SSO, прозрачно проходит авторизацию на всех ресурсах, поддерживающих Security Assertion Markup Language (SAML).

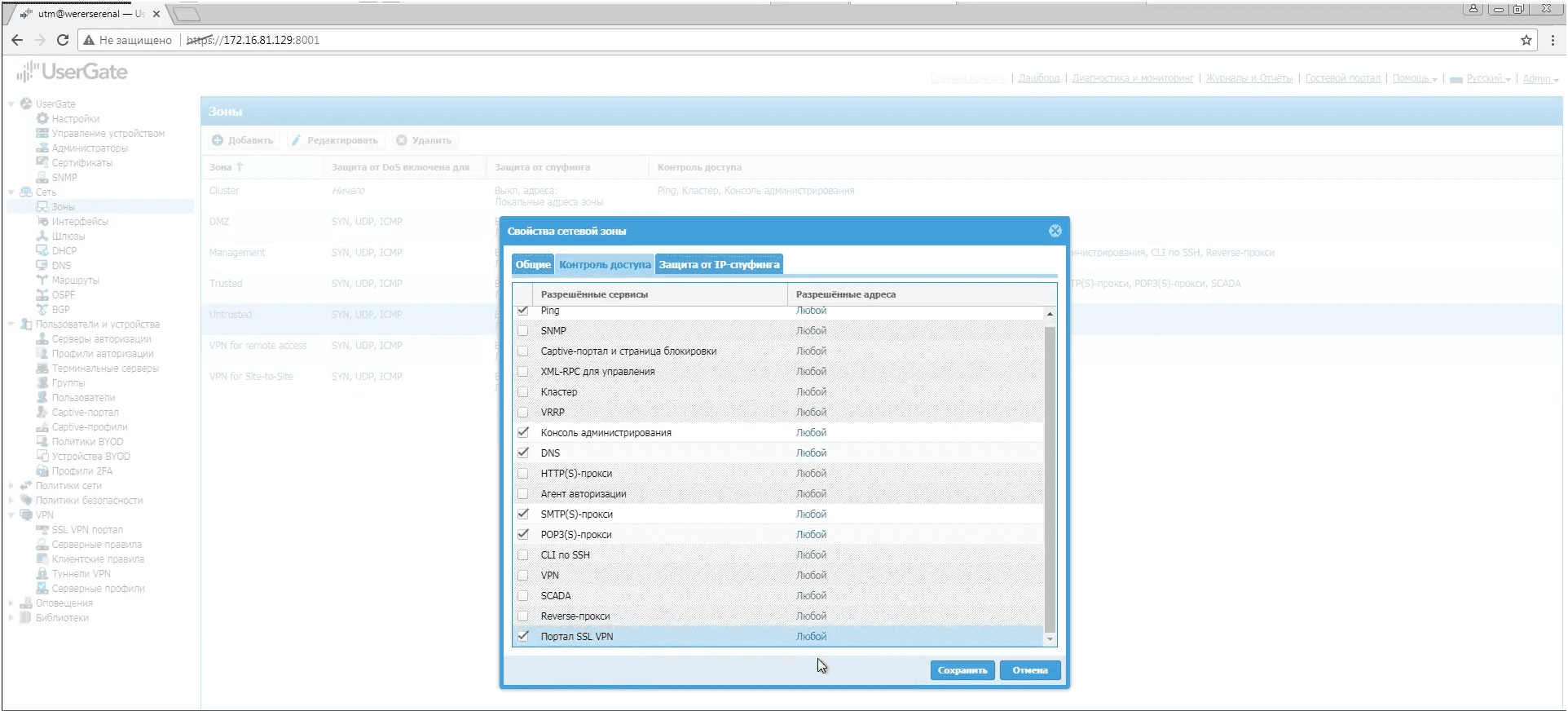

Рисунок 5. Настройка доступа к сервису SSL VPN UserGate

Разрешаем доступ к сервису SSL VPN в необходимых зонах. В нашем случае эта зона — Untrusted.

Microsoft Exchange OWA

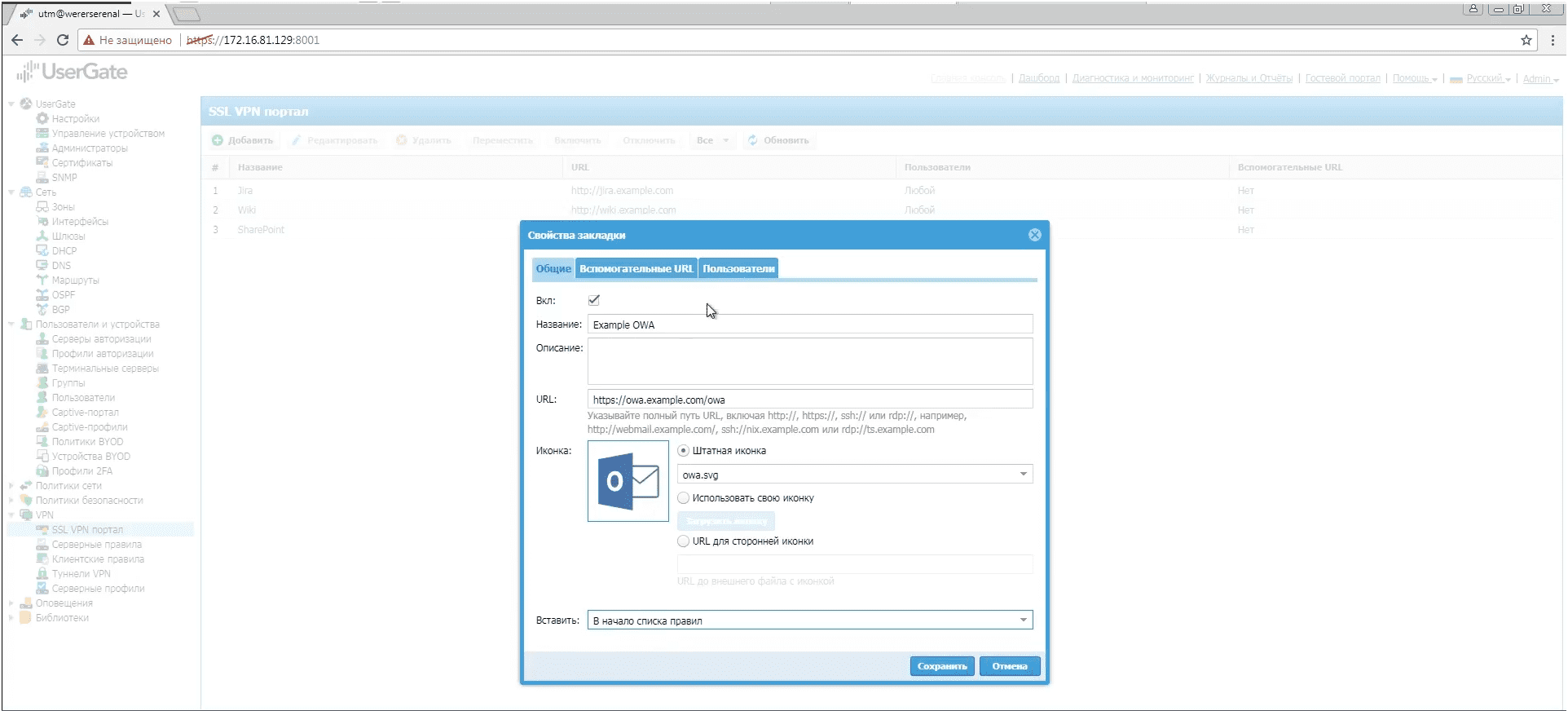

Рисунок 6. Добавление Outlook Web App в SSL VPN UserGate

Добавляем Outlook Web App в закладки портала SSL VPN. Указываем внутренний адрес ресурса в поле URL. Определяем положение закладки среди остальных позиций в списке.

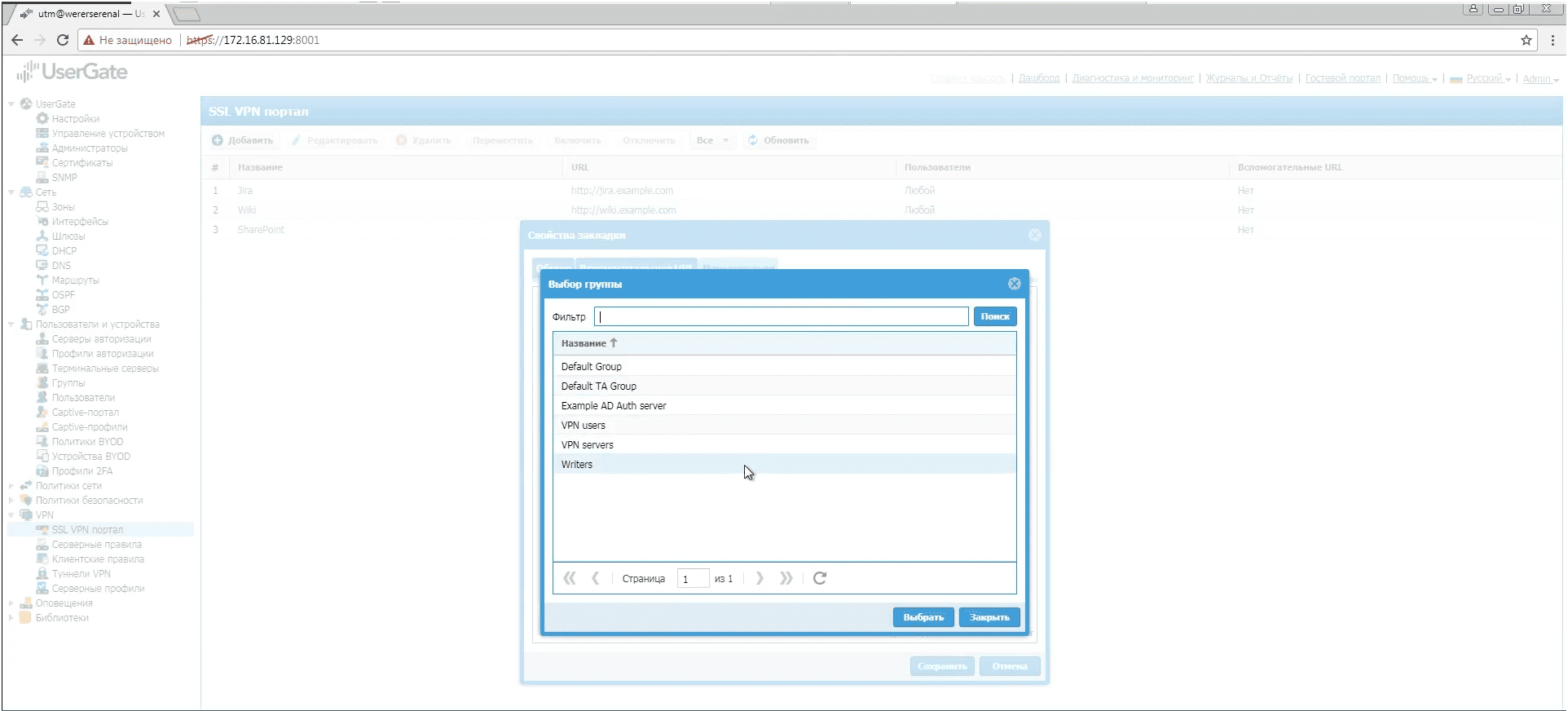

Рисунок 7. Определение прав доступа к Outlook Web App в SSL VPN UserGate

Разрешаем доступ к ресурсу только выбранным пользователям. Другие пользователи не видят иконку «Example OWA» в списке ресурсов портала SSL VPN и не получат доступ к ресурсу, даже если укажут правильный URL.

Microsoft SharePoint

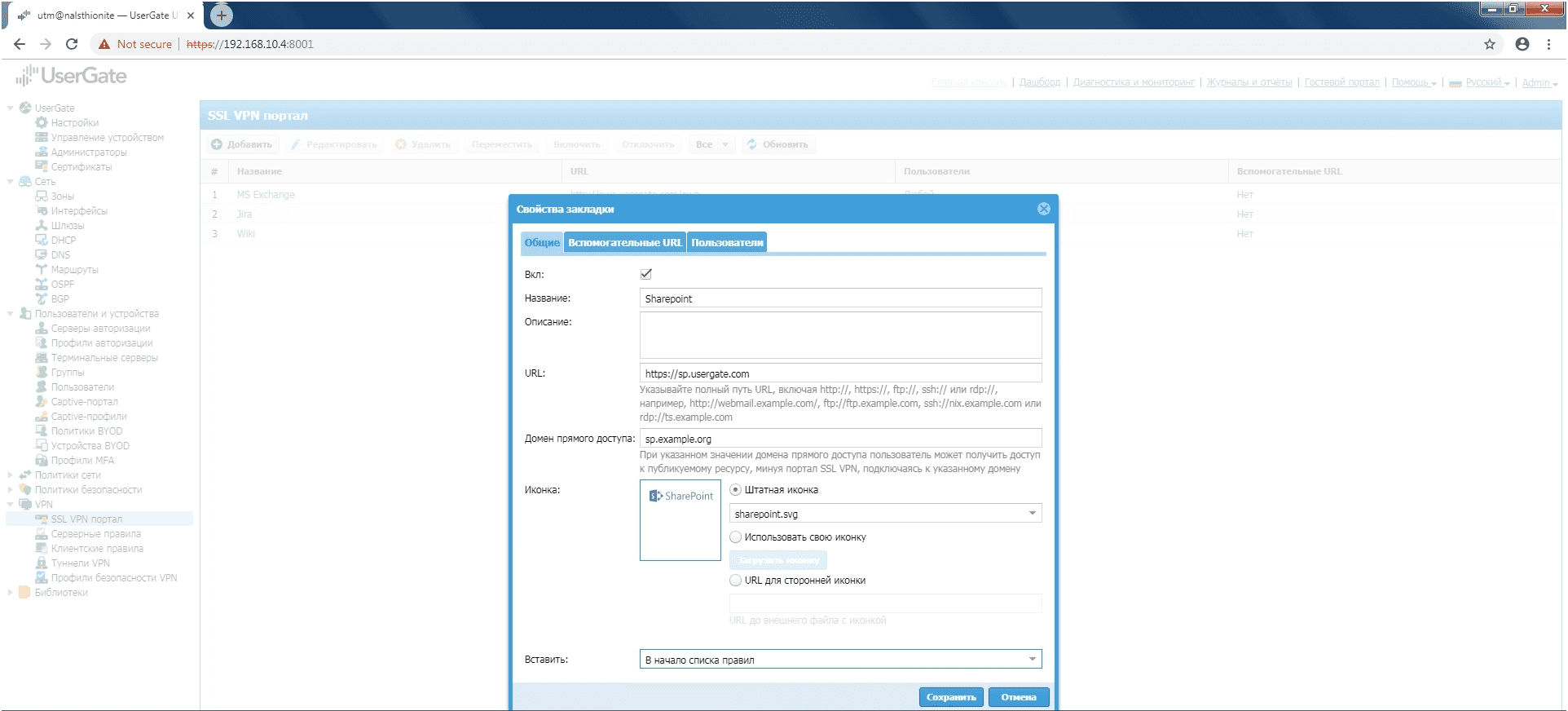

Рисунок 8. Добавление SharePoint в SSL VPN UserGate

Добавляем SharePoint в закладки портала SSL VPN. Указываем внутренний адрес ресурса в поле URL. Поле «Домен прямого доступа» — необязательное поле, которое разрешает доступ к ресурсу напрямую из интернета при помощи указанного домена.

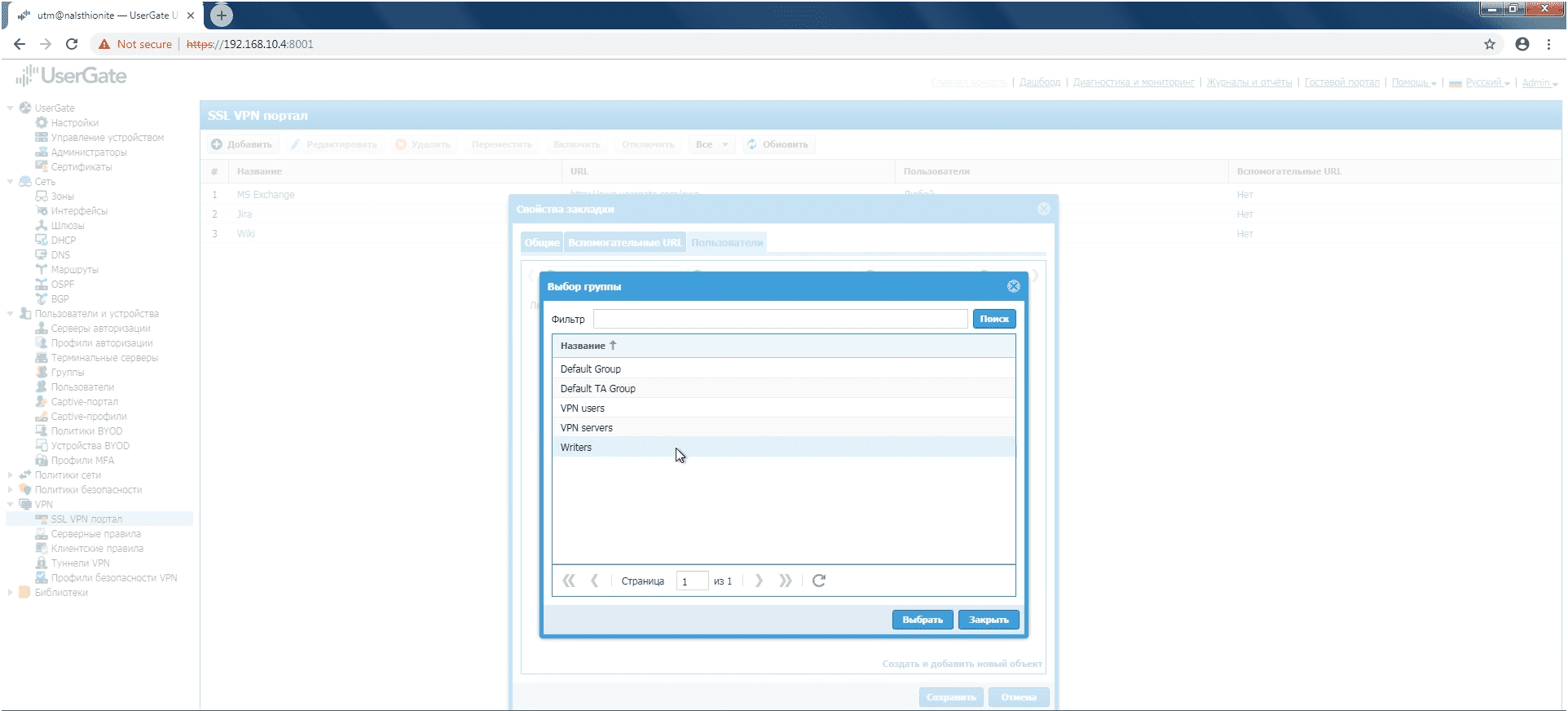

Рисунок 9. Определение прав доступа к SharePoint в SSL VPN UserGate

Предоставляем доступ к ресурсу только выбранным пользователям. Так же, как и в случае с Outlook, другие пользователи не увидят иконку SharePoint и не смогут открыть его страницу, даже если укажут правильный URL (кроме тех случаев, когда это разрешено с помощью вышеупомянутой настройки «Домен прямого доступа»).

Для корректной работы портала SharePoint через SSL VPN выполним дополнительные изменения в настройках SharePoint.

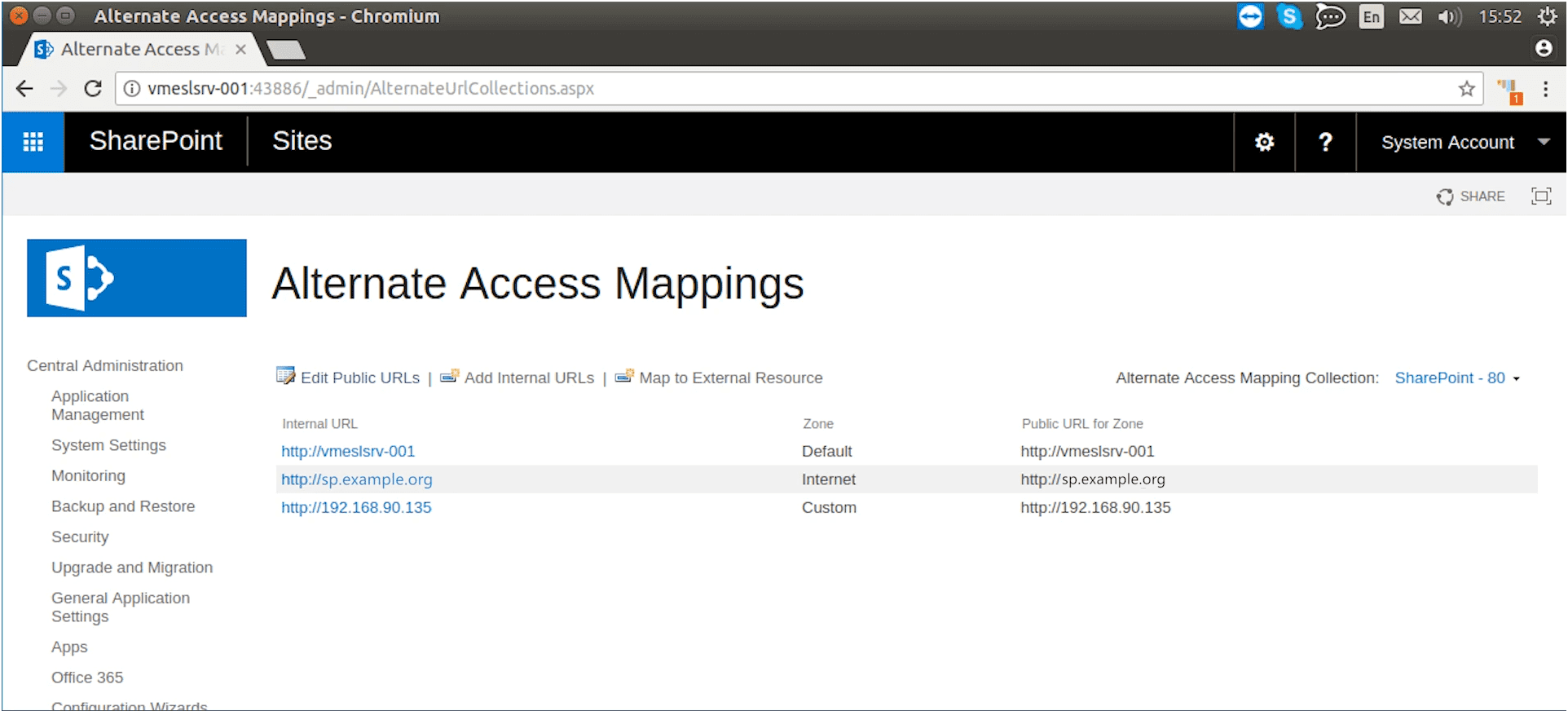

Рисунок 10. Корректировка настроек Microsoft SharePoint

Прописываем в Alternative Access Mapping домен, на котором будет работать доступ из интернета.

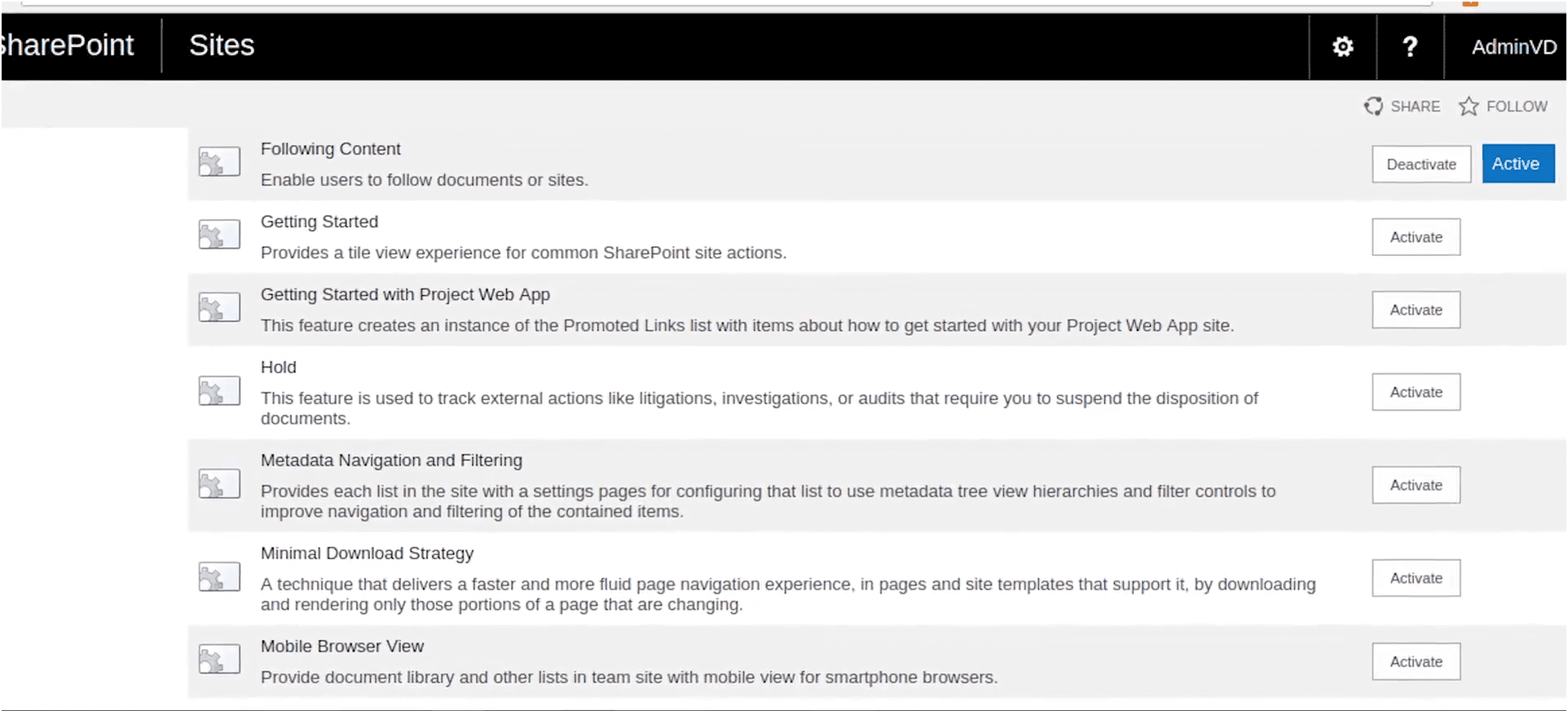

Рисунок 11. Корректировка настроек Microsoft SharePoint

В настройках каждого сайта Microsoft SharePoint (Site Settings – Manage Site Features) для корректной работы отключаем настройку Minimal Download Strategy.

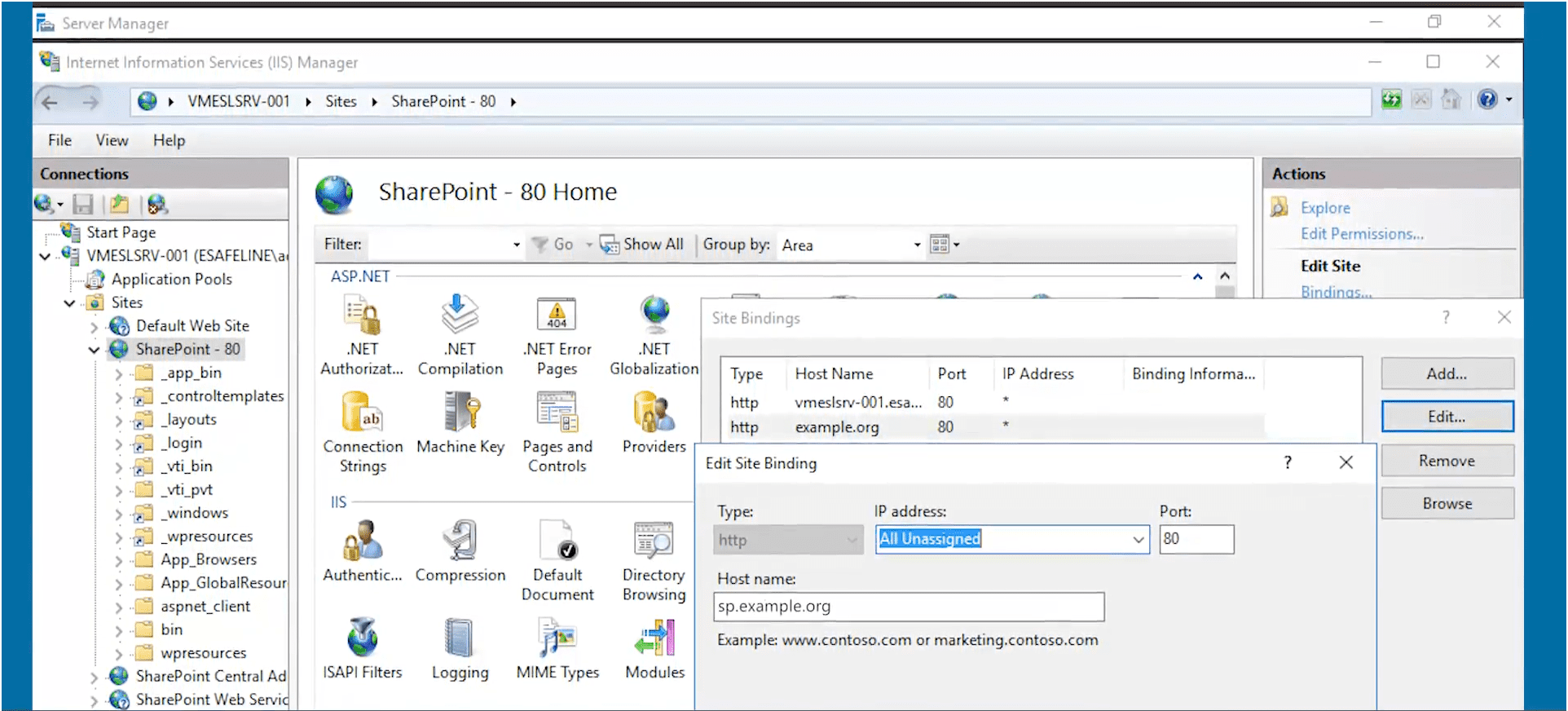

Рисунок 12. Корректировка настроек Microsoft SharePoint

Указываем внешний домен в настройках сервера IIS, где обслуживается портал SharePoint.

Демонстрация

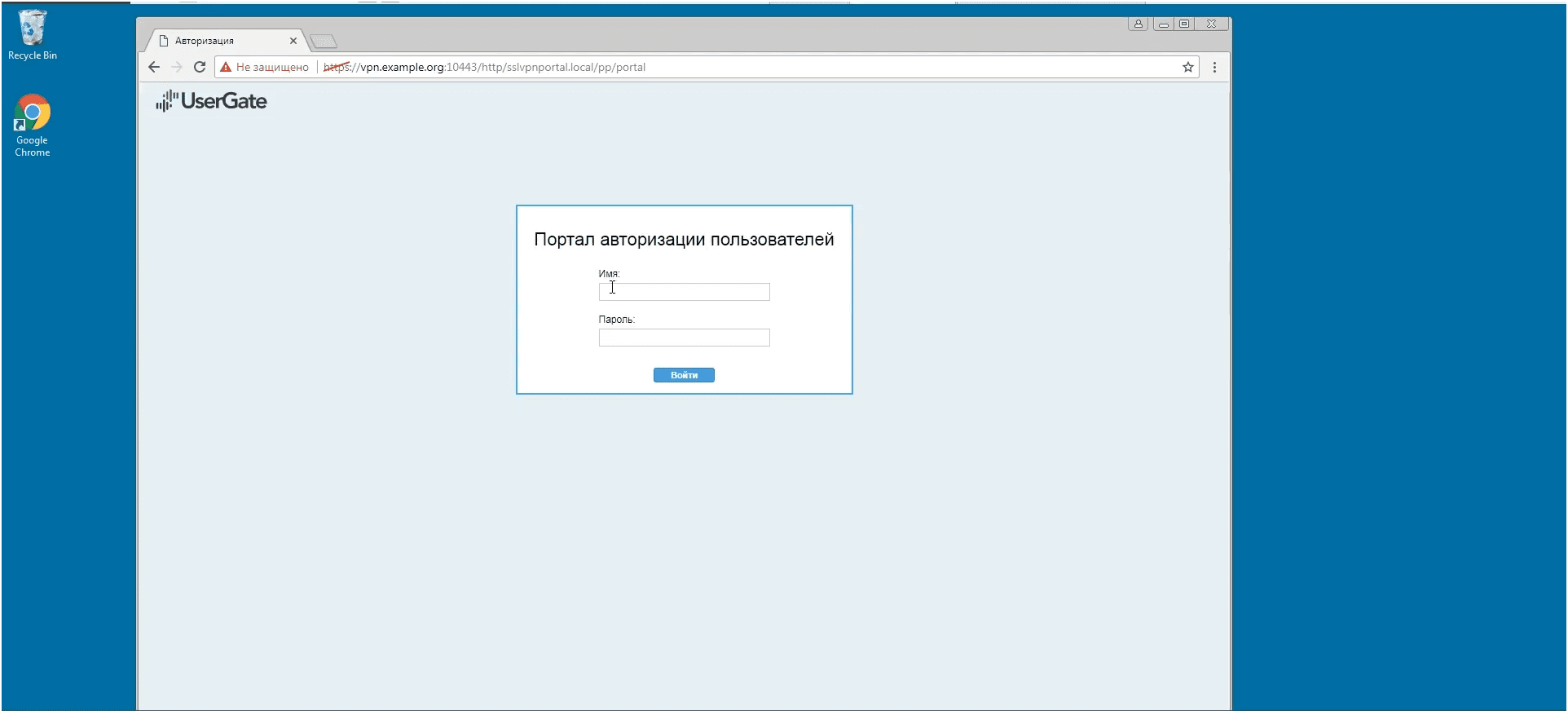

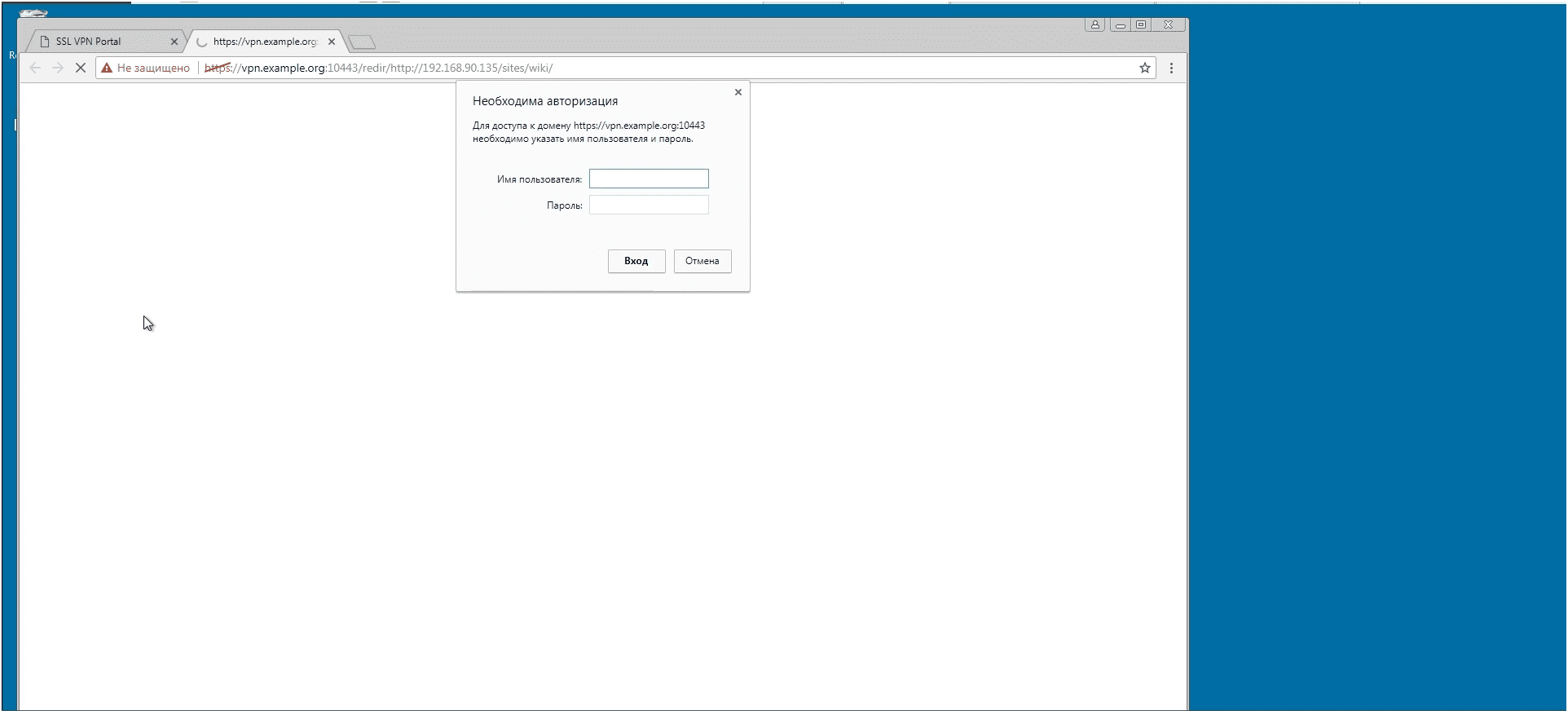

Рисунок 13. Подключение к SSL VPN UserGate

Это — клиентский компьютер в зоне Untrusted. Авторизуемся с помощью созданного ранее пользователя AP в портале SSL VPN.

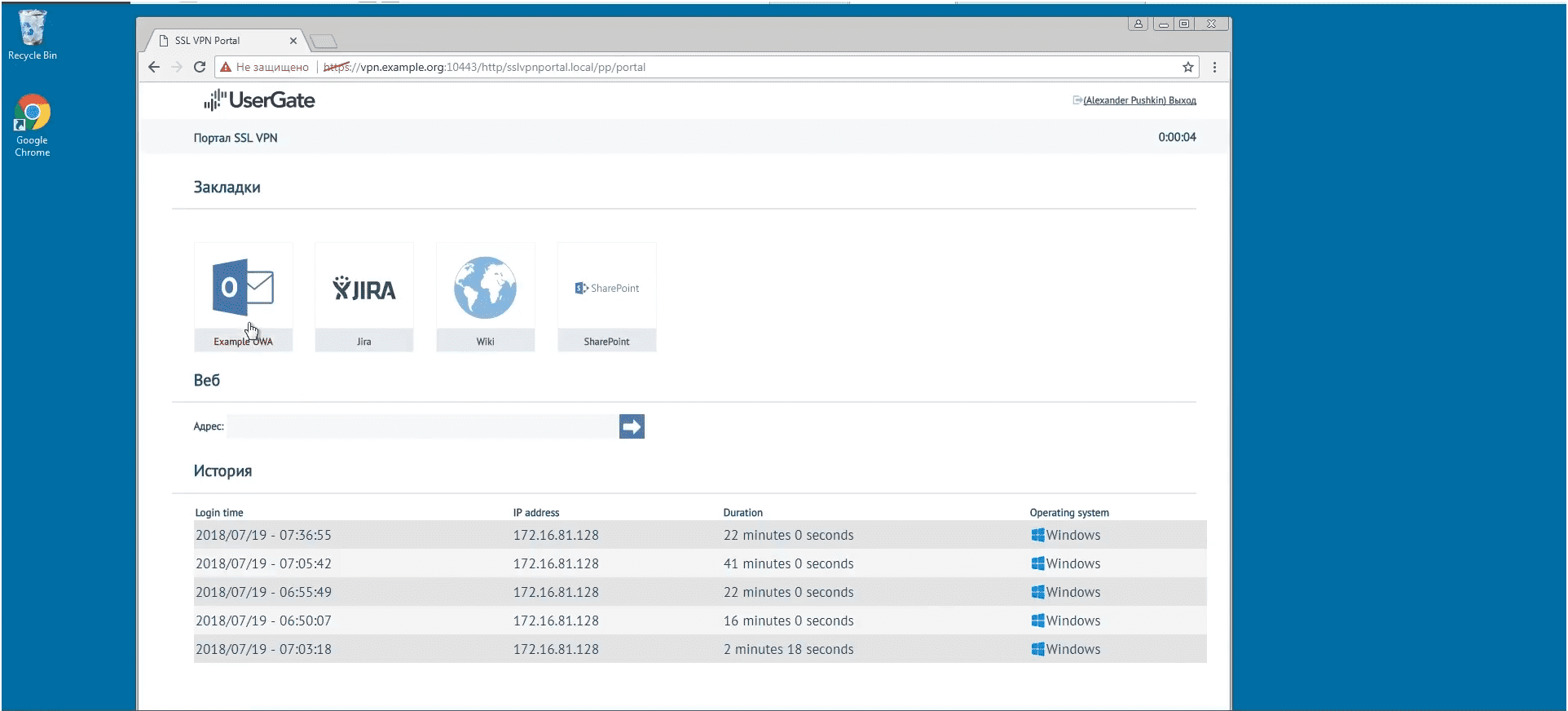

Рисунок 14. Портал SSL VPN UserGate

Выбираем закладку с сервисом OWA и авторизуемся в нем, используя учетные данные ресурса.

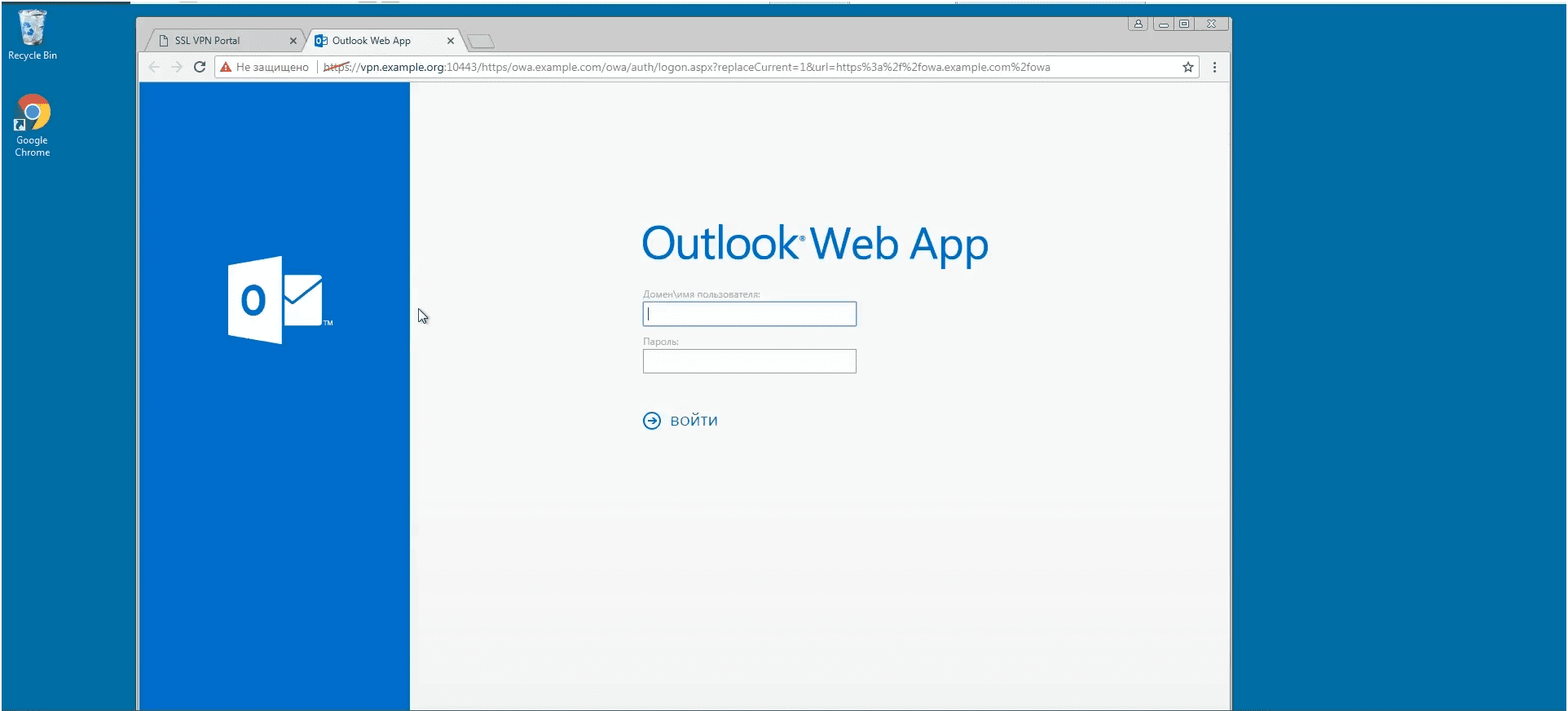

Рисунок 15. Доступ к Outlook Web App через SSL VPN UserGate

Доступ к сервису получен с помощью SSL VPN.

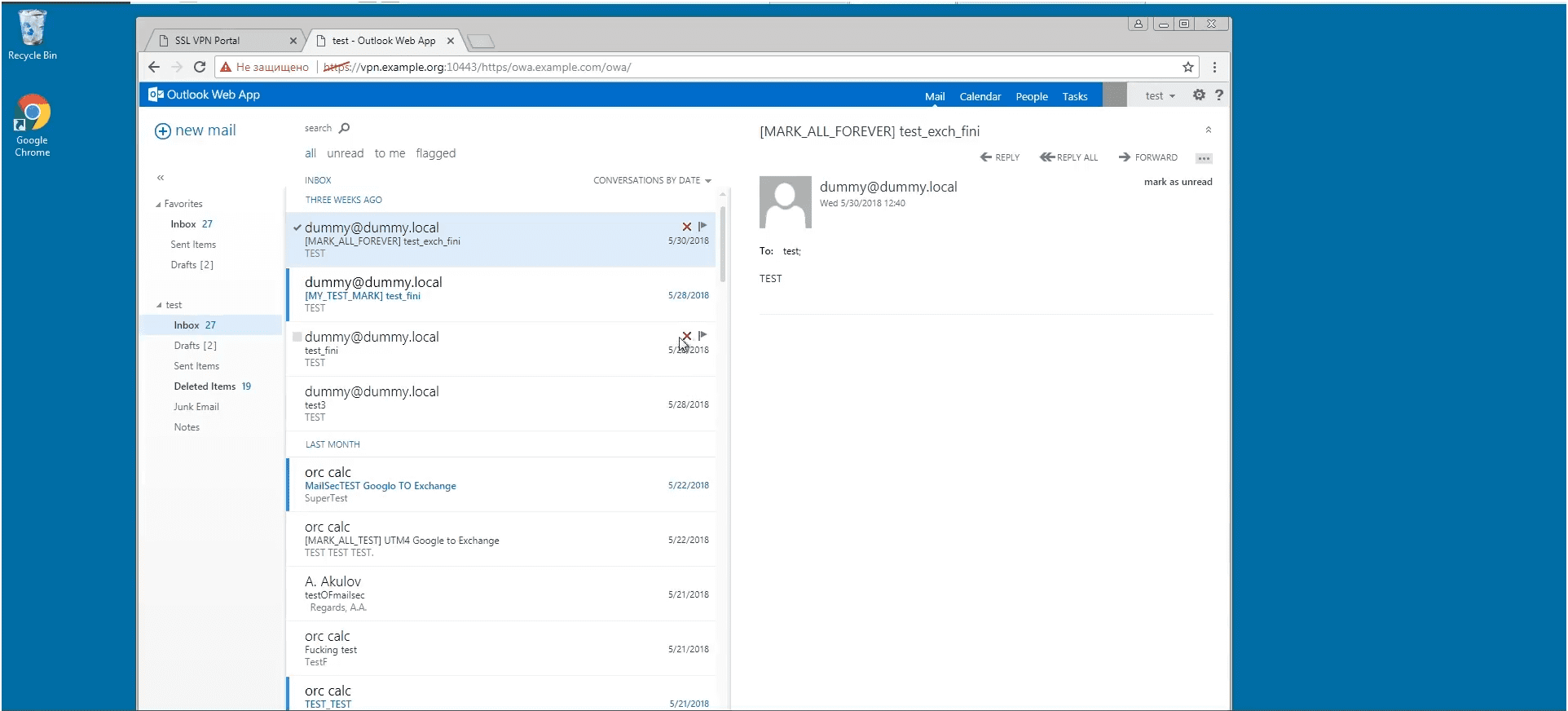

Рисунок 16. Доступ к Outlook Web App через SSL VPN UserGate

Выбираем закладку с сервисом SharePoint и авторизуемся в нем, используя учетные данные ресурса.

Рисунок 17. Доступ к SharePoint через SSL VPN UserGate

В результате получаем доступ к SharePoint с помощью SSL VPN.

Если же настроена SSO через UserGate, то используется технология единого входа, и пользователю различных ресурсов не надо проходить авторизацию несколько раз.

Рисунок 18. Доступ к SharePoint через SSL VPN UserGate

Настройка защищенной публикации ресурсов с помощью reverse-прокси UserGate

Для публикации серверов HTTP/HTTPS рекомендуется осуществлять этот процесс посредством правил reverse-прокси.

Reverse-прокси, в отличие от правил DNAT, предоставляет следующие преимущества:

- Публикация по HTTPS тех серверов, которые используют HTTP, и наоборот.

- Балансировка запросов на ферму веб-серверов.

- Ограничение доступа к публикуемым серверам по строке Useragent.

- Возможность подмены доменов и путей серверов.

Для публикации сервера с использованием reverse-прокси требуется выполнить следующие шаги:

- Создать сервер reverse-прокси.

- Создать правило балансировки на серверы reverse-прокси (опционально).

- Создать правило reverse-прокси.

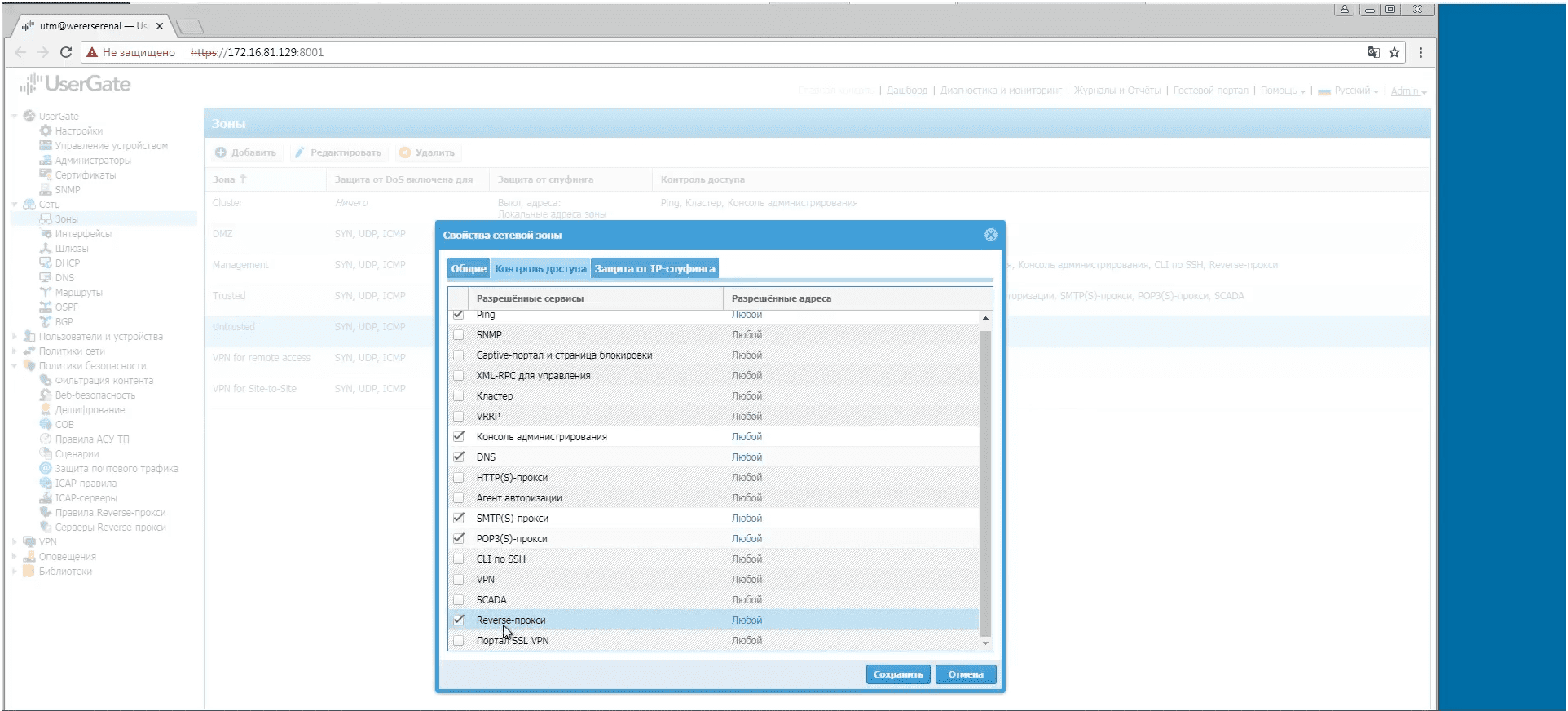

- Разрешить сервис reverse-прокси в зоне, из которой разрешен доступ к внутренним ресурсам.

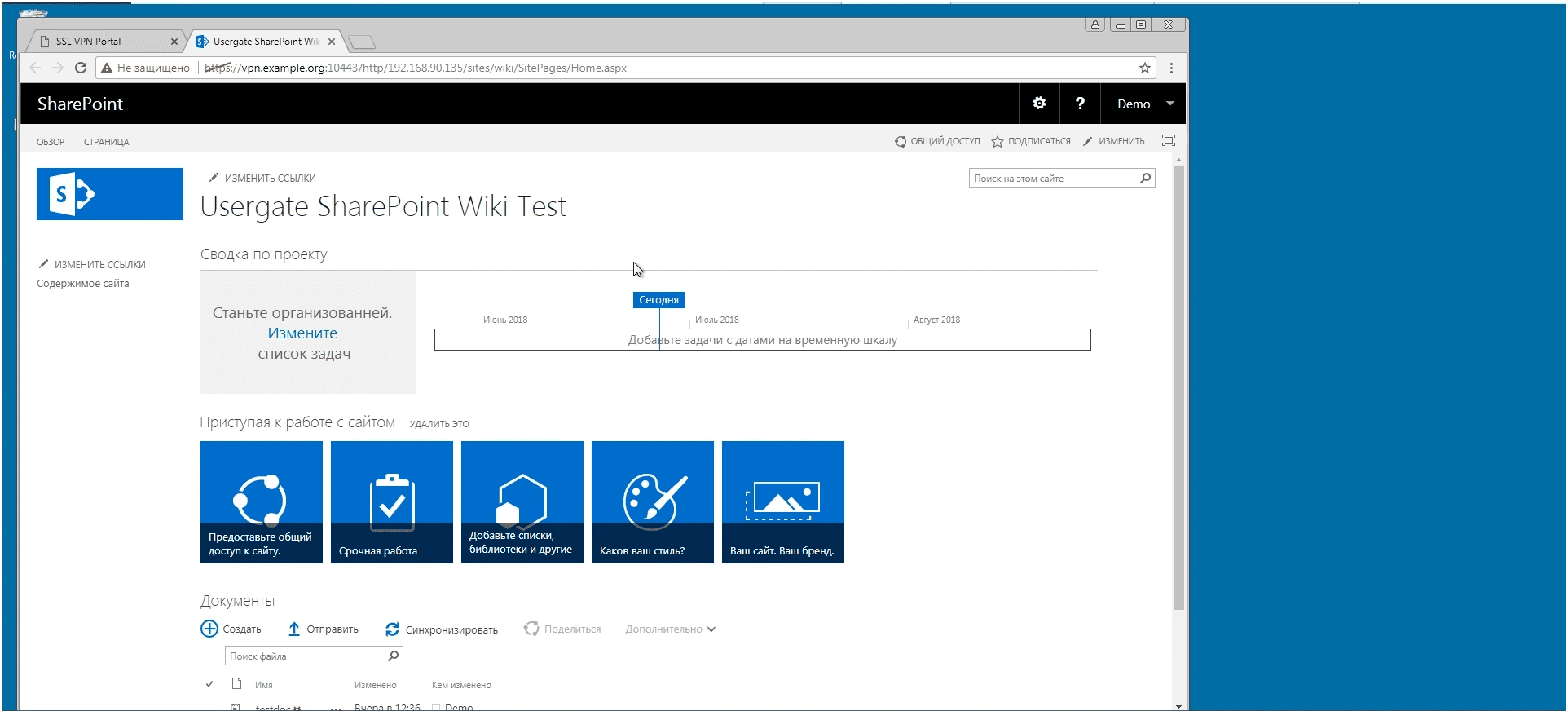

Схема взаимодействия выглядит следующим образом.

Рисунок 19. Схема взаимодействия reverse-прокси UserGate

Клиентское устройство подключается через интернет к внутреннему серверу MS Exchange.

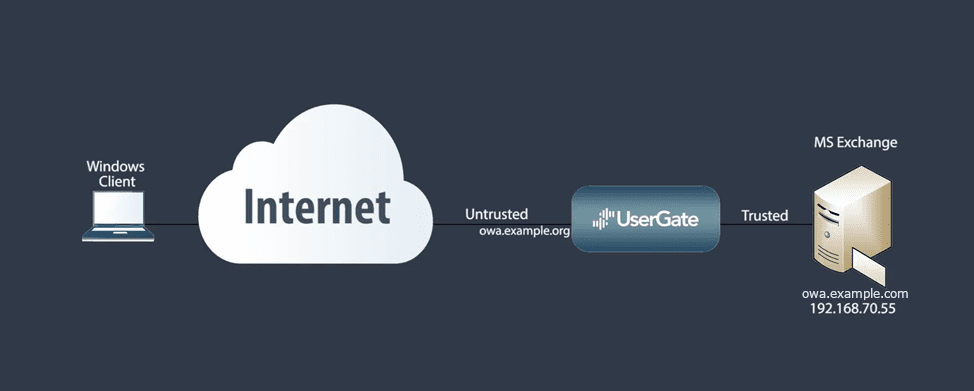

Рисунок 20. Создаем сервер reverse-прокси UserGate

Добавляем сервер reverse-прокси для публикуемого сервера Exchange и указываем адрес этого сервера в сети Trusted. Так как сервер использует HTTPS, выбираем порт 443 и активируем соответствующий флажок.

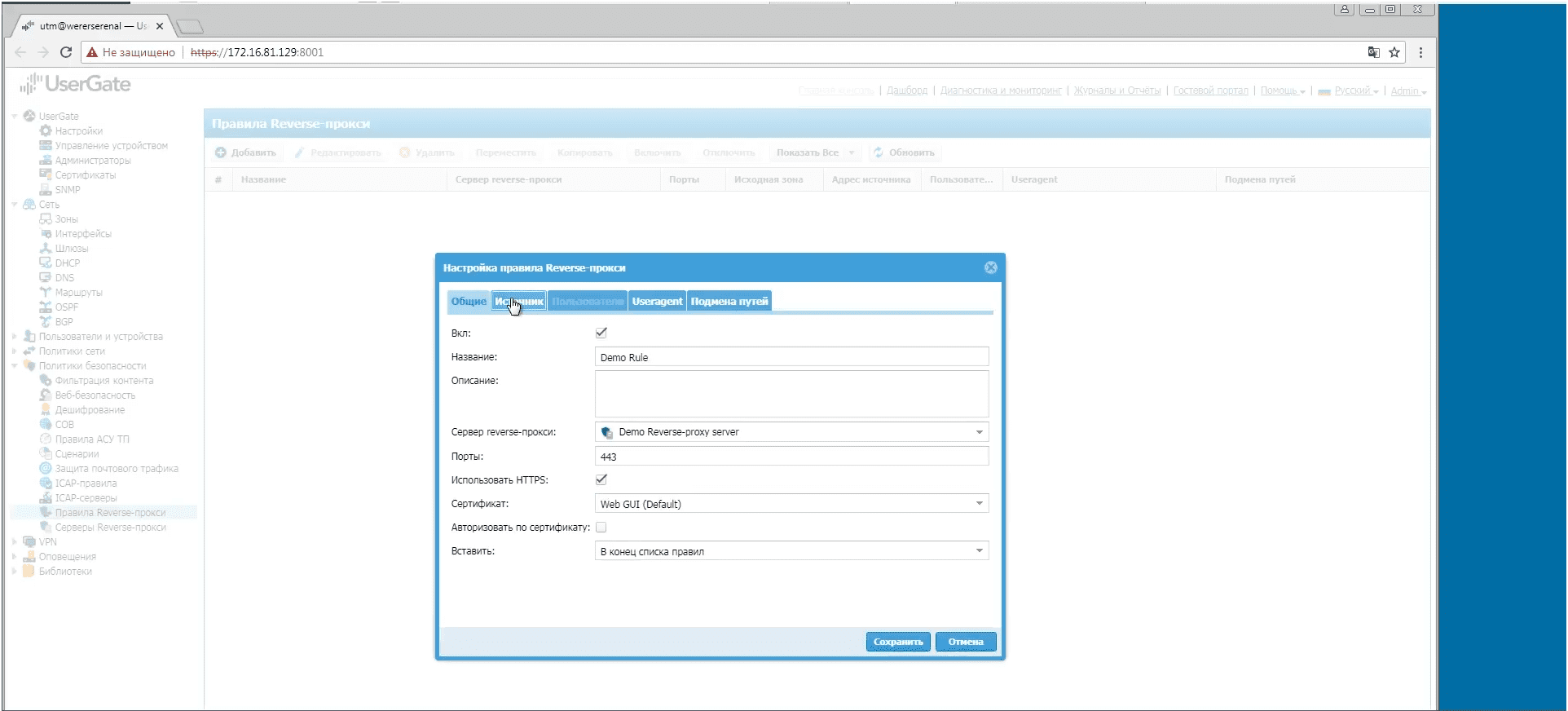

Рисунок 21. Создаем правило reverse-прокси UserGate

Создаем правило публикации сервера reverse-прокси. Указываем порт, с которого будут приниматься запросы в сети Untrusted.

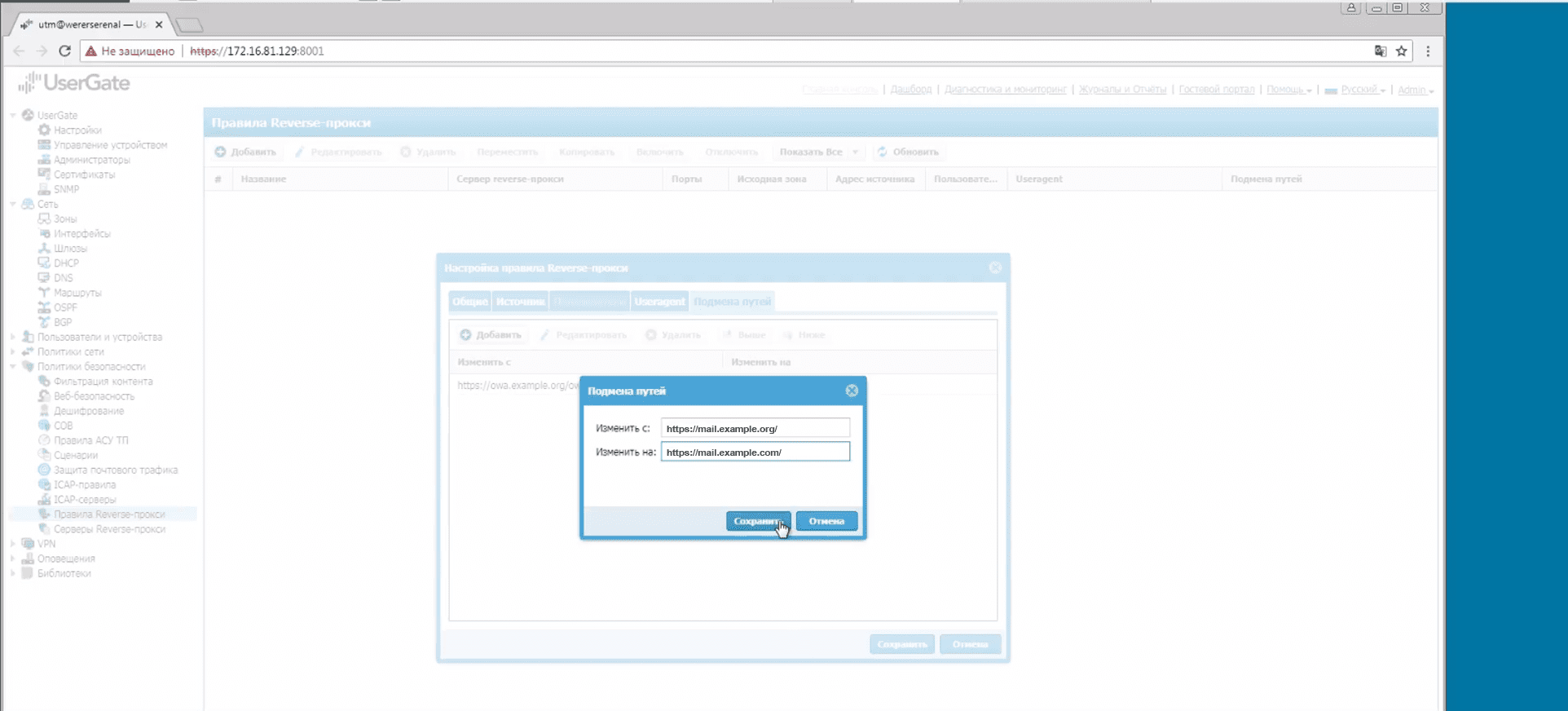

Рисунок 22. Настройка reverse-прокси UserGate

В разделе «Подмена путей» в первом поле указываем путь, который будет использоваться из сети Untrusted, а во втором — путь к ресурсу в локальной сети. Указываем путь к почтовому серверу Exchange для доступа к ActiveSync и OutlookAnywhere. Если требуется пробросить другие сервисы, то настройки портов сервисов Exchange можно посмотреть на сайте Microsoft.

Рисунок 23. Настройка reverse-прокси UserGate

Активируем сервис reverse-прокси в зоне, с которой требуется разрешить доступ к внутренним ресурсам. В нашем случае эта зона — Untrusted.

Указав в удаленном устройстве настройки сервера, получаем доступ снаружи к сервисам Exchange с помощью публикации reverse-прокси.

Выводы

В результате с помощью межсетевого экрана нового поколения UserGate сотрудникам предоставлен удаленный доступ к корпоративным сервисам Microsoft Exchange и SharePoint; кроме того, применены необходимые меры защиты информации без сложных настроек и дополнительных приложений.

Механизм предоставления доступа в данной схеме работает быстро, удобно и надежно, с единым входом для различных сервисов.

Среди основных достоинств решения UserGate, на которые мы обратили внимание, можно отметить следующие:

- межсетевое экранирование для предприятий любого размера;

- многоуровневая безопасность;

- технология единого входа (SSO);

- гранулярные политики для пользователей;

- прозрачное использование интернет-канала;

- наличие аппаратных и виртуальных вариантов применения;

- «модульный» подход при настройке и масштабировании;

- решение прошло сертификацию по новым требованиям ФСТЭК к межсетевым экранам на всю линейку аппаратных платформ, получило сертификат по классу СОВ и включено в Реестр российского программного обеспечения.