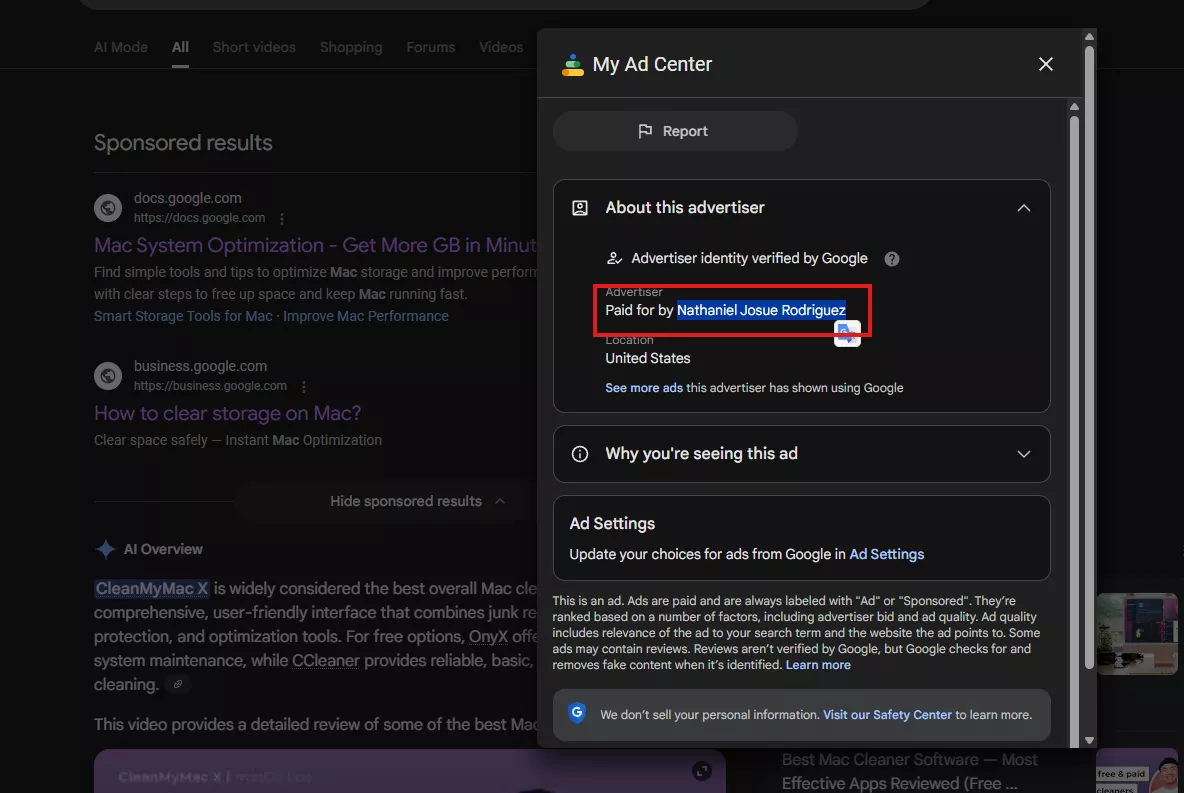

Киберпреступники снова нашли способ замаскировать вредоносные атаки под вполне легитимные действия. На этот раз они используют рекламные объявления в поиске Google, чтобы заражать компьютеры пользователей macOS. Злоумышленники размещают платные объявления по запросам вроде «mac cleaner» или «очистка диска macOS».

В результатах поиска такие объявления выглядят максимально правдоподобно: в них указаны доверенные домены Google — например, docs.google.com или business.google.com.

Но при переходе по ссылке пользователь попадает вовсе не на официальный сайт Apple. Вместо этого его перенаправляют на страницу Google Apps Script, оформленную под фирменный стиль Apple — с поддельным меню, интерфейсом и знакомыми элементами навигации. Всё выглядит так, будто это настоящий сервис поддержки.

Дальше жертве предлагают «проверить хранилище» или «освободить место на диске» — стандартные и привычные для macOS задачи. На самом деле эти инструкции запускают скрытые команды, которые загружают и выполняют код с серверов злоумышленников. Всё происходит без предупреждений и заметных сигналов для пользователя.

Эксперты отмечают, что используются разные техники маскировки — от закодированных команд до сообщений вроде «Очистка хранилища…» или «Установка пакетов, подождите…». Пока пользователь думает, что идёт обслуживание системы, атакующие получают полный доступ к компьютеру. В итоге они могут установить зловред, украсть файлы и ключи доступа, добавить скрытые бэкдоры или использовать устройство для майнинга криптовалюты.

Отдельную тревогу вызывает то, что рекламные аккаунты Google Ads, через которые распространяется атака, выглядят легитимными. Исследователи считают, что злоумышленники получили к ним доступ через взлом или кражу учётных данных, а не создавали их специально. Это позволяет быстрее проходить проверки и вызывать доверие у пользователей.

Специалисты советуют с осторожностью относиться к рекламным ссылкам, особенно когда речь идёт о «чистке», «ускорении» или «обслуживании» системы. Для обслуживания macOS безопаснее пользоваться официальной документацией Apple или проверенными инструментами из надёжных источников.