Эксперты Resecurity опубликовали результаты расследования фишинговых атак, проведенных с использованием спецсервиса EvilProxy. Новый пакет услуг позволяет не только массово распространять ссылки на поддельные страницы Google, Microsoft, «Яндекса», но также с успехом обходить многофакторную аутентификацию (MFA), призванную усилить защиту аккаунтов пользователей от взлома.

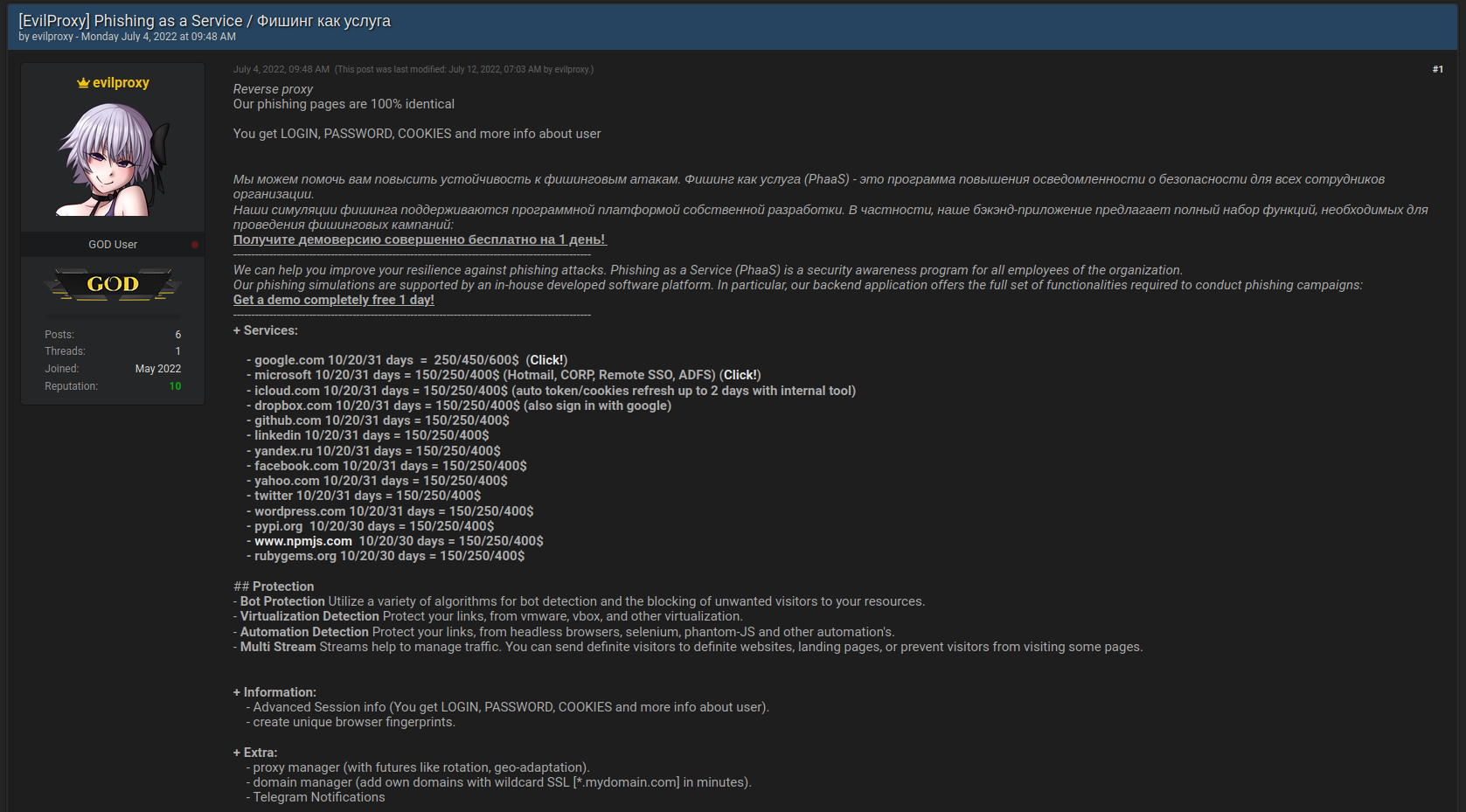

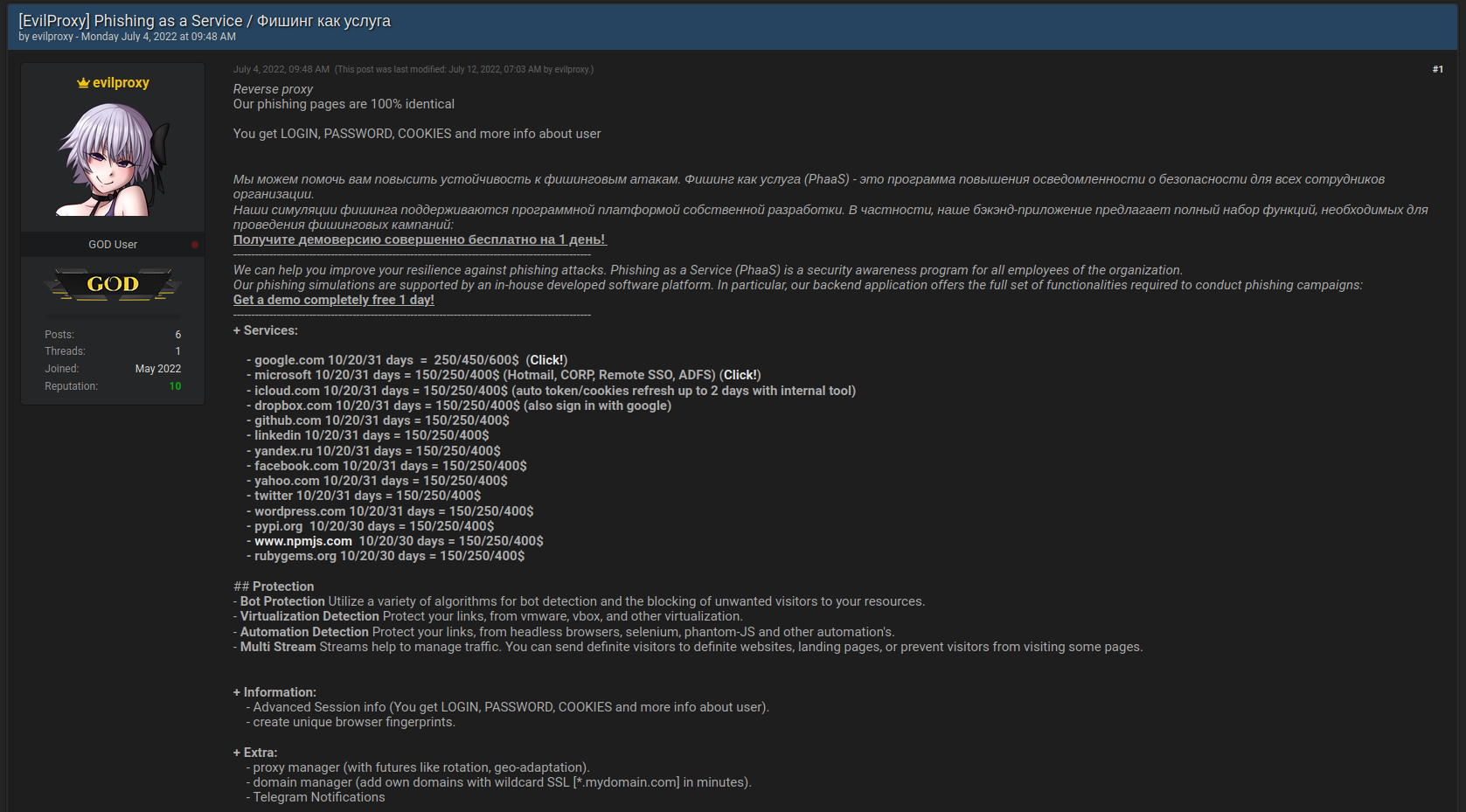

Новый PhaaS-сервис (Phishing-as-a-Service, фишинг как услуга) позиционируется как имитатор фишинговых атак в организациях, но активно продвигается в даркнете. В некоторых источниках его называют также Moloch, что, по мнению исследователей, указывает на связь с уже известным фишинг-паком, специально созданным для атак на финансовые институты и сферу электронной коммерции.

Первая реклама EvilProxy, по данным Resecurity, появилась в минувшем мае. Операторы нового веб-сервиса опубликовали видеоролик, демонстрирующий автоматизацию рассылок URL с целью сбора учеток Apple, GoDaddy, GitHub, Google, Dropbox, Facebook, Instagram (Facebook и Instagram признаны экстремистскими, деятельность запрещена на территории России), Microsoft, Twitter, Yahoo, «Яндекса» и других крупных брендов.

Позднее новоявленный PhaaS-сервис засветился в пробных фишинговых атаках, проведенных против служащих компаний списка Fortune 500. Большинство жертв использовали почту Google и Microsoft с включенной MFA (для получения дополнительных кодов аутентификации в СМС либо в виде токена при авторизации в приложении).

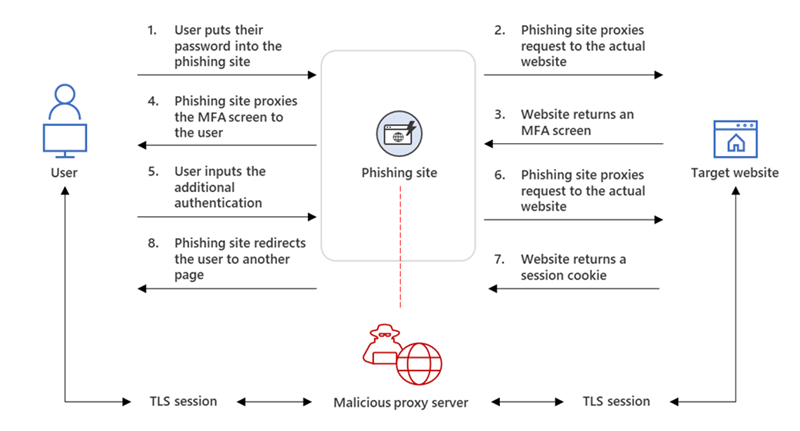

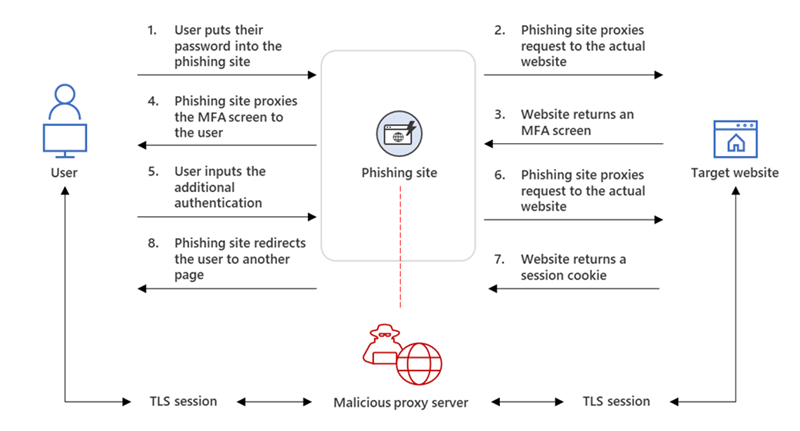

Как оказалось, для обхода MFA, в том числе двухфакторной аутентификации (2FA) Google и Microsoft, клиенты EvilProxy могут использовать обратные прокси-серверы и технику внедрения куки. Ранее такие возможности эксперты наблюдали лишь в атаках APT-групп и целевых кампаниях кибершпионажа.

Использование обратных прокси в рамках PhaaS-сервиса позволяет отображать на фишинговом сайте весь легитимный контент, который жертва ожидает увидеть — включая логин-страницы.

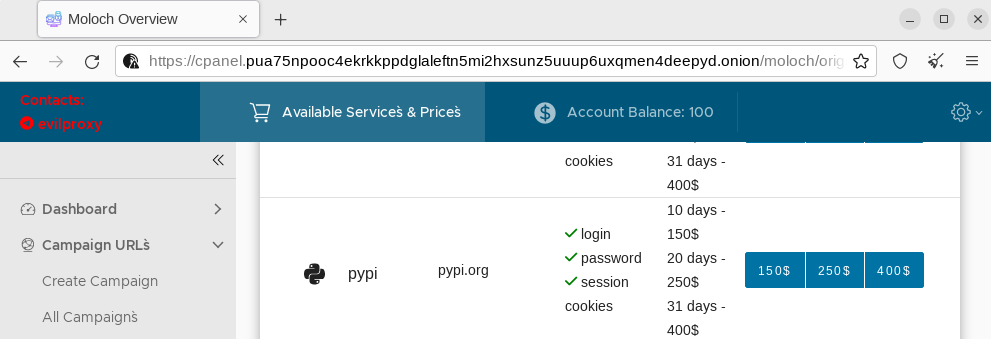

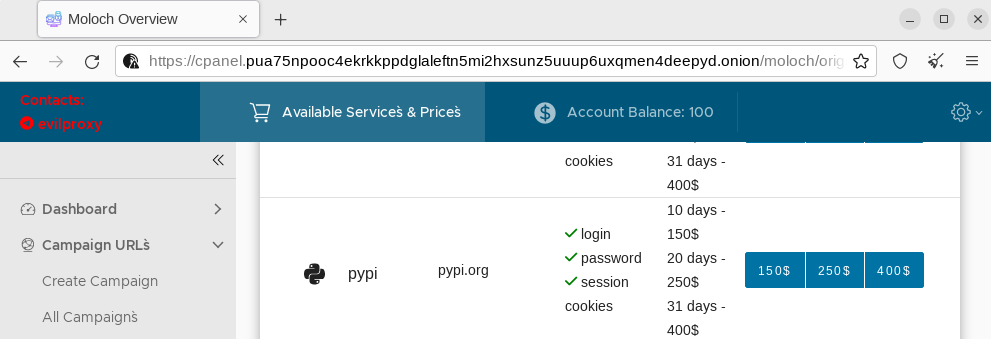

Анализ, проведенный в ходе расследования, выявил также возможности для массового сбора учетных данных пользователей npmjs и PyPi. В последнем случае необходимые функции появились в пакете услуг совсем недавно и с успехом использовались в августовских атаках, нацеленных на распространение инфостилера (JuiceStealer) через PyPi.

Услуги EvilProxy предоставляются по подписке (на 10, 20 дней или на месяц), с выбором бренда для атаки; потенциальные клиенты тщательно проверяются. Пользовательский портал с многочисленными инструкциями и демороликами расположен в сети Tor, доступ к нему можно получить на всех крупных хакерских форумах, в том числе XSS, Exploit и Breached.

Платежи принимаются в отдельном канале Telegram, специально выделенный оператор проводит их вручную. После активации клиенту выдают логин и пароль к SSH для загрузки Docker-контейнера и набора скриптов. После успешного развертывания последние начинают направлять трафик жертв на два шлюза EvilProxy.

Операторы PhaaS-сервиса хорошо позаботились о защите от ботов, а также от анализа кода своего фишинг-пака. Обнаружив запрос с виртуальной машины, сервис сбрасывает соединение или перенаправляет посетителя на другой сайт (например, на google.com или brave.com). Предусмотрена также идентификация визитеров по фингерпринтам либо репутации IP (с этой целью ведется сбор данных об использовании VPN, прокси, выходных узлов Tor).

Экспертам Resecurity удалось выявить несколько доменных имен, используемых в фишинговых кампаниях с применением EvilProxy. Они были созданы по методу тайпсквоттинга — например, msdnmail[.]net. Все найденные IoC приведены в блог-записи ИБ-компании.