Microsoft анонсировала фреймворк для конфигурации безопасности, который содержит руководство для системных администраторов относительно основных настроек, благодаря которым можно защитить устройства, работающие на Windows 10.

В результате у корпорации получился фреймворк SECCON, способный обеспечить компьютерам на Windows 10 четкие конфигурации безопасности.

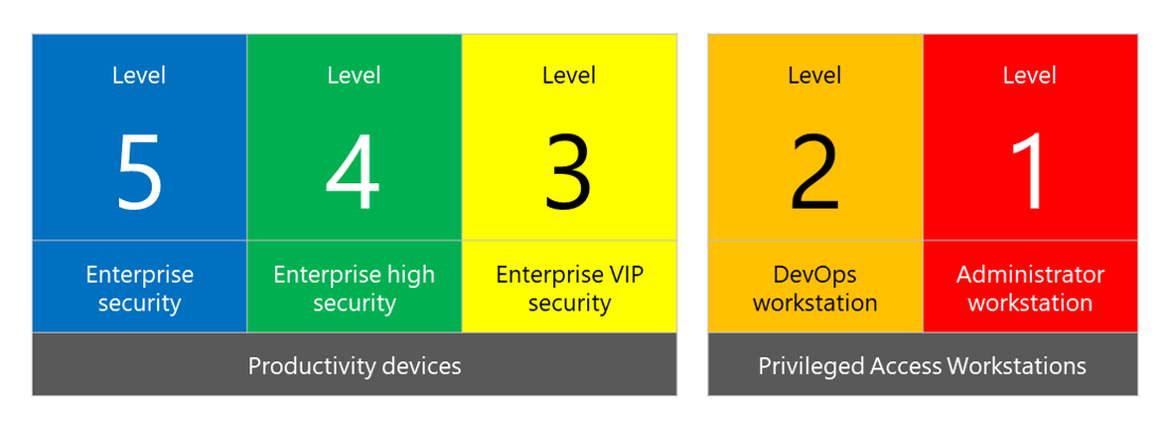

SECCON способен предоставить пять уровней конфигурации безопасности, которые представлены на картинке ниже.

Microsoft описывает эти уровни следующим образом:

- Enterprise security — мы рекомендуем этот уровень в качестве того минимума, который стоит использовать в случае с устройствами на предприятиях. Организовать эту конфигурацию можно за 30 дней.

- Enterprise high security — этот уровень стоит использовать для тех устройств, на которых пользователи хранят конфиденциальную информацию. Некоторые нюансы этой конфигурации могут повлиять на совместимость с приложениями. Развернуть этот уровень можно за 90 дней.

- Enterprise VIP security — такой уровень Microsoft рекомендует для отдельных пользователей или групп, которые могут быть подвержены дополнительному риску.

- DevOps workstation — такое следует применять для разработчиков и тестеров, которые являются привлекательной целью для атак на цепочку поставок или кражи учетных данных.

- Administrator workstation — поскольку администраторы больше других рискуют, этот уровень предлагается использовать для них.