Эксперты в области безопасности заявили об обнаружении новой уязвимости в iPhone, которая позволяет управлять устройством. Исследователи Symantec утверждают, что с помощью этой бреши можно управлять устройством через Wi-Fi-соединение.

Эту уязвимость проанализировали специалисты антивирусной компании Symantec. На данный момент нет информации о том, была ли использована данная дыра в безопасности в реальных атаках.

Бывший сотрудник Агентства национальной безопасности (АНБ) США продемонстрировал взлом устройства компании Apple, зайдя в браузере iPhone на собственный сайт, где был размещен специальный код, позволивший получить контроль над устройством.

Уязвимость получила имя «Trustjacking», она использует функцию синхронизации iTunes Wi-Fi sync, позволяющую пользователю управлять своим устройством iOS без физического подключения к компьютеру.

В условиях подключения к одной сети злоумышленник может получить перманентный контроль над устройством. Эту брешь можно использовать при включенной функции iTunes Wi-Fi sync.

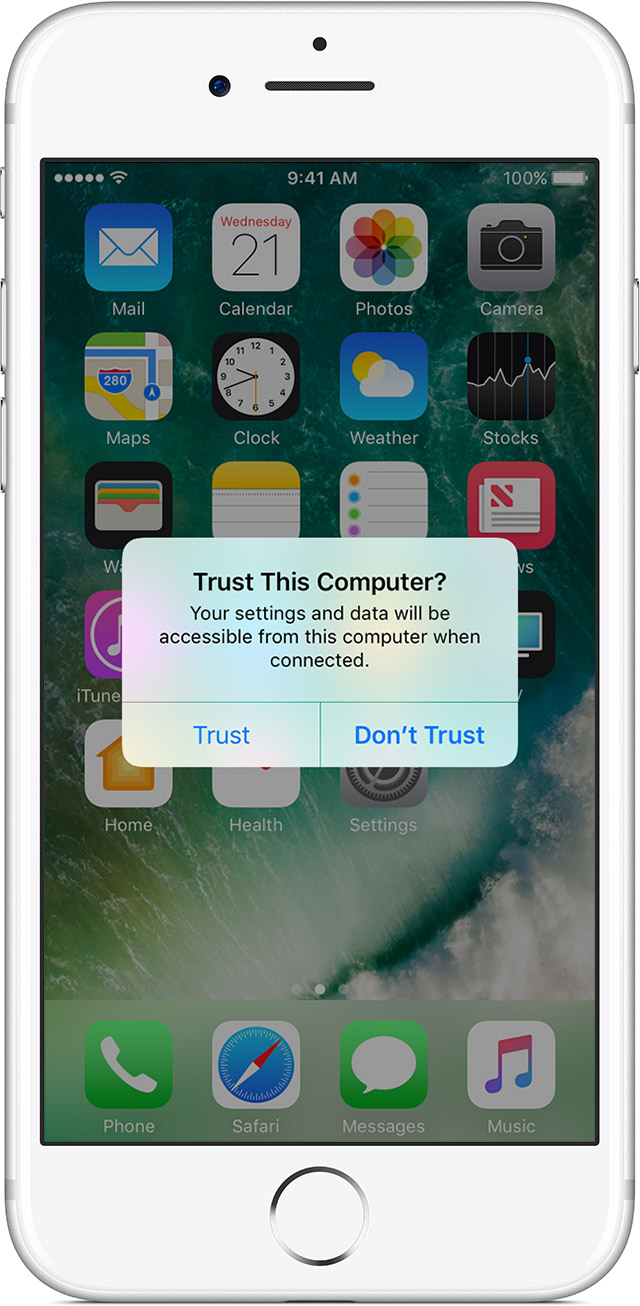

Если помните, при первом подключении устройства iOS к новому компьютеру, пользователю задается вопрос — доверять ли этому компьютеру. Если вы выбираете «доверять», это позволит устройству общаться с компьютером, используя стандартные API iTunes.

Это позволяет компьютеру получать доступ к фотографиям на устройстве, выполнять резервное копирование, устанавливать приложения и многое другое. При этом не требуется каких-либо подтверждений.

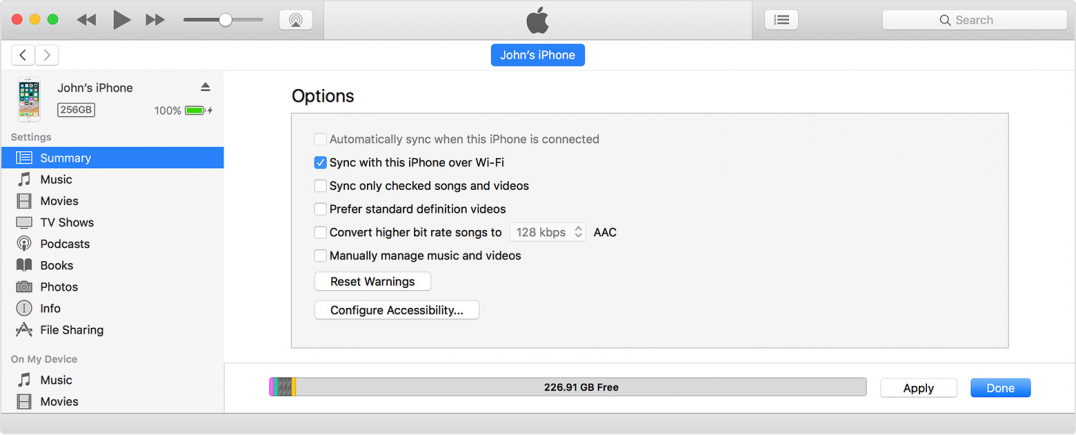

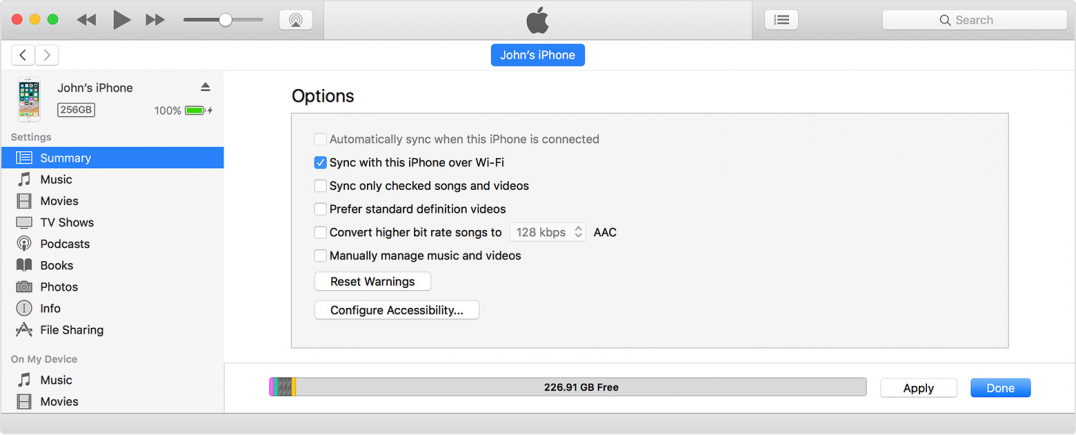

Кроме того, это позволяет активировать функцию iTunes Wi-Fi sync, которая помогает сохранить связь с устройством даже после того, как оно был отключено от компьютера. Здесь есть оно условие — компьютер и устройство должны находиться в одной сети.

Интересно отметить, что включение iTunes Wi-Fi sync не требует от пользователя какого-либо подтверждения, оно может инициироваться исключительно со стороны компьютера.

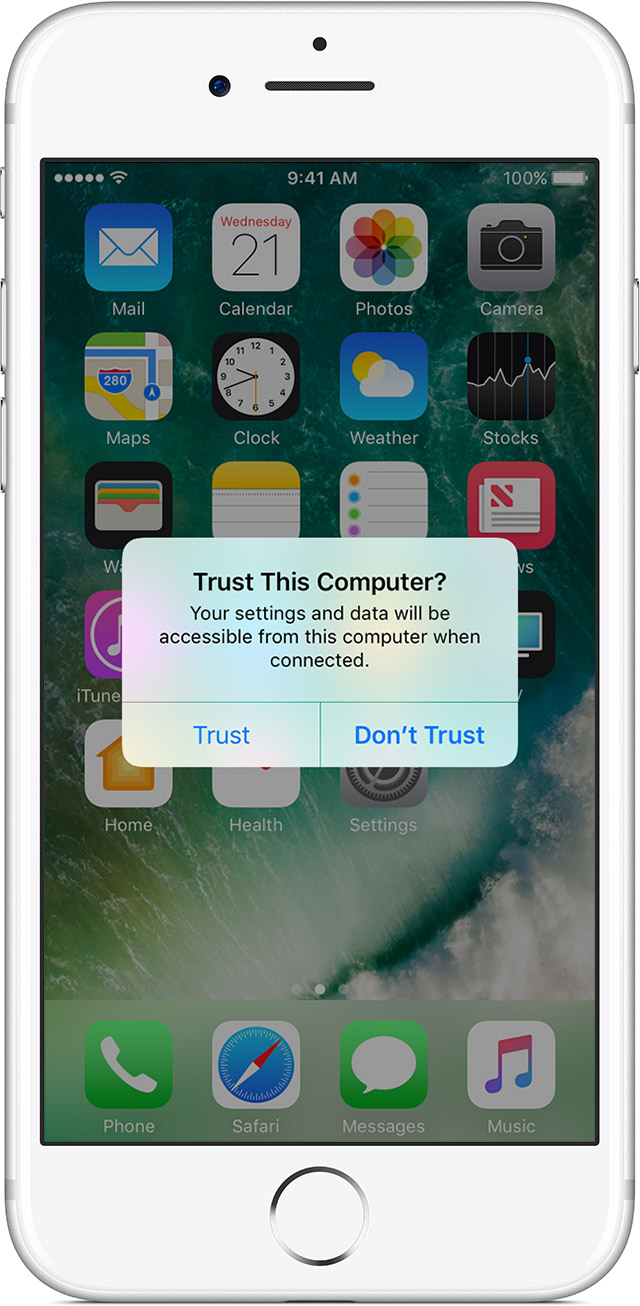

Эксперты описывают следующий сценарий: жертва подключает свой телефон к бесплатному зарядному устройству в аэропорту; при подключении телефона к зарядному устройству на устройстве появляется всплывающее сообщение с просьбой одобрить подключенное устройство. Естественно, пользователь одобряет, так как хочет зарядить свой смартфон.

Даже если устройство будет подключено в течение непродолжительного промежутка времени, этого будет достаточно, чтобы злоумышленник выполнил необходимые шаги.

Всего атакующему потребуется выполнить два шага:

- Разрешить подключению устройства к iTunes;

- Включить iTunes Wi-Fi sync.

Эти действия легко автоматизировать с помощью вредоносной программы. При этом не требуется взаимодействие с пользователем. После того, как эти пункты будут выполнены, злоумышленник может удаленно управлять устройством, если он и жертва подключены к одной сети.