14 марта Илья Люк-Цильберман, главный технический директор CTS Labs, опубликовал открытое письмо, в котором объяснил, почему они публично раскрыли 13 уязвимостей процессоров AMD, дав специалистам компании всего сутки на исправление недостатков. Сразу после раскрытия CTS Labs подверглась жесткой критике со стороны профессионального сообщества. Компанию обвинили в нарушении профессиональной этики, нереалистичности поставленного срока исправлений и недостатке технических деталей, объясняющих суть уязвимостей.

Как мы писали ранее, представители израильской компании CTS Labs разместили в публичном доступе информацию о критических уязвимостях в процессорах AMD, известных под названиями RyzenFall, MasterKey, Fallout и Chimera. По словам специалистов, они открывают доступ к конфиденциальным данным на миллионах устройств. Более того, недостатки обнаружили там, где повышенный уровень безопасности особенно важен — обычно в этой области хранятся пароли и ключи шифрования.

Сразу после раскрытия на CTS Labs обрушилась жесткая критика, компания стала предметом многочисленных насмешек. Критики говорили, что 24 часа на устранение недостатков — нереалистичный срок, обвиняли компанию в том, что опасность брешей преувеличена, так как для их эксплуатации злоумышленники должны получить права администратора. Появились даже теории о том, что CTS Labs сфабриковала информацию об уязвимостях, чтобы понизить в стоимости акции AMD и купить их по низкой цене.

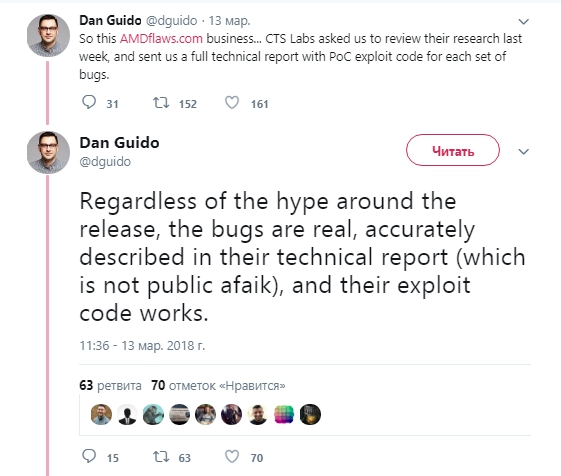

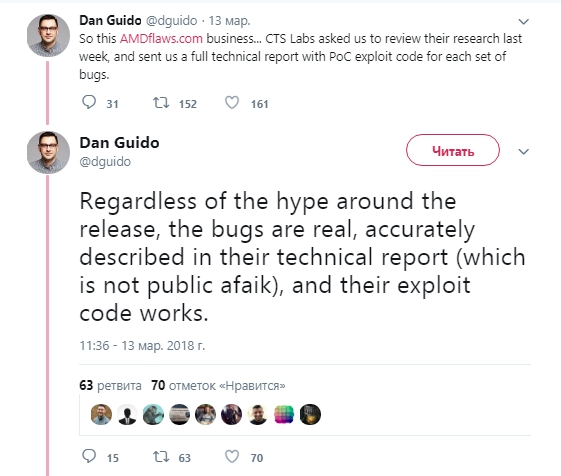

Однако вскоре за CTS Labs вступились исследователи других компаний, которые подтвердили, что обнаруженные уязвимости действительно представляют опасность. Так, директор компании Trail of Bits Дэн Гидо написал в твиттере, что баги реально существуют, а детали уязвимостей подробно описаны в техническом отчете CTS Labs.

К нему присоединился авторитетный специалист Алекс Ионеско, который также ознакомился в отчетом CTS Labs. Ионеско также ответил на аргумент критиков о необходимости прав администратора для эксплуатации брешей. Он отметил, что, например, в случае использования модели IaaS (Infrastructure as a Service) найденные уязвимости будут представлять серьезную опасность.

После того, как шум вокруг раскрытия сошел на нет, в публичном поле стали появляться серьезные опасения насчет брешей AMD, так как они могут позволить злоумышленникам закрепиться в системе с помощью внедрения вредоносной программы в защищенные области процессора.

В ответ на жесткую критику в адрес компании Люк-Цильберман опубликовал открытое письмо, в котором объяснил действия CTS Labs. По его словам, представители компании, прежде всего, руководствовались заботой о клиентах.

“Я считаю, что принятые на сегодняшний день правила “ответственного раскрытия” представляют серьезную проблему. Они предполагают, что исследователь и производитель работают вместе, чтобы предоставить решения проблемы в течение установленного срока (30/45/90 дней), по истечении которого исследователь может публично заявить о недостатках. Установление этого срока должно стимулировать производителя выпустить обновления. Но проблема в том, что в этой ситуации производитель решает, оповещать клиентов об угрозе или нет. И, насколько я вижу, компании очень редко предупреждают об опасности”, — написал Цильберман.

По его мнению, такая модель прежде всего невыгодна клиентам, которые ничего не знают об ошибках безопасности и находятся под угрозой все то время, что компания устраняет недостатки. Вместо этого представитель CTS Labs предложил модель незамедлительного информирования общественности об уязвимостях. По словам Цильбермана, правильнее оповещать производителя и клиента одновременно, а технические детали публиковать уже постфактум. Именно так CTS Labs и поступили в ситуации с AMD.

Цильберман пожалел только о том, что компания сразу не привлекла больше экспертов со стороны, которые бы подтвердили предоставленную CTS Labs информацию.