ФБР столкнулось с неожиданным препятствием при расследовании утечки конфиденциальных данных: Lockdown Mode на iPhone журналистки Washington Post фактически заблокировал доступ к содержимому устройства. Поводом для изъятия девайса стало расследование в отношении подрядчика Пентагона, которого подозревают в незаконной передаче внутренних материалов журналистам.

Как следует из материалов суда (PDF), агенты изъяли технику у репортёра Ханны Натансен 14 января во время обыска в её доме в Вирджинии. Среди изъятого — служебный iPhone 13, рабочий и личный MacBook Pro, внешний диск, диктофон и умные часы Garmin.

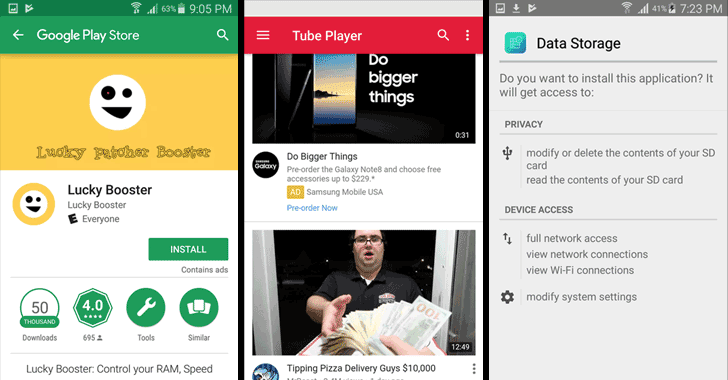

Однако с iPhone у следователей ничего не вышло. Устройство было включено и стояло на зарядке, но на экране отображался Lockdown Mode — специальная функция Apple для защиты от целевых атак. По данным ФБР, специалисты Computer Analysis Response Team не смогли извлечь данные с телефона. В итоге агентство ограничилось анализом сим-карты, который дал лишь номер телефона.

Lockdown Mode появился в экосистеме Apple в 2022 году и предназначен для журналистов, правозащитников, политиков. Он резко ограничивает работу вложений, браузерных функций, FaceTime, обмена фото и других механизмов, которые могут использоваться для атак.

С ноутбуками ситуация оказалась другой. ФБР получило доступ к рабочему MacBook Pro, когда Натансен по требованию агентов приложила палец к сканеру отпечатков. Власти утверждают, что ордер позволял использовать биометрию. При этом личный MacBook остался недоступен — он был выключен и защищён паролем.

Следователи особенно интересуются перепиской Натансен в Signal. По их словам, часть сообщений удалось увидеть на рабочем ноутбуке, а также на устройстве самого обвиняемого подрядчика. Некоторые чаты были настроены на автоудаление, поэтому агенты ограничились фотографированием экрана и аудиозаписью.

Washington Post и сама журналистка требуют вернуть изъятые устройства, считая обыск нарушением прав. Минюст, в свою очередь, настаивает, что речь идёт о законном изъятии доказательств и что альтернативы вроде точечного запроса данных слишком рискованны.