Мудрый совет никогда не платить вымогателям особенно значим для жертв Nitrogen: в коде версии шифровальщика для VMware ESXi обнаружена ошибка, из-за которой вернуть файлам первозданный вид не смогут даже сами авторы атаки.

Уплата требуемого выкупа в данном случае бесполезна, жертву могут спасти только предусмотрительно сделанные резервные копии.

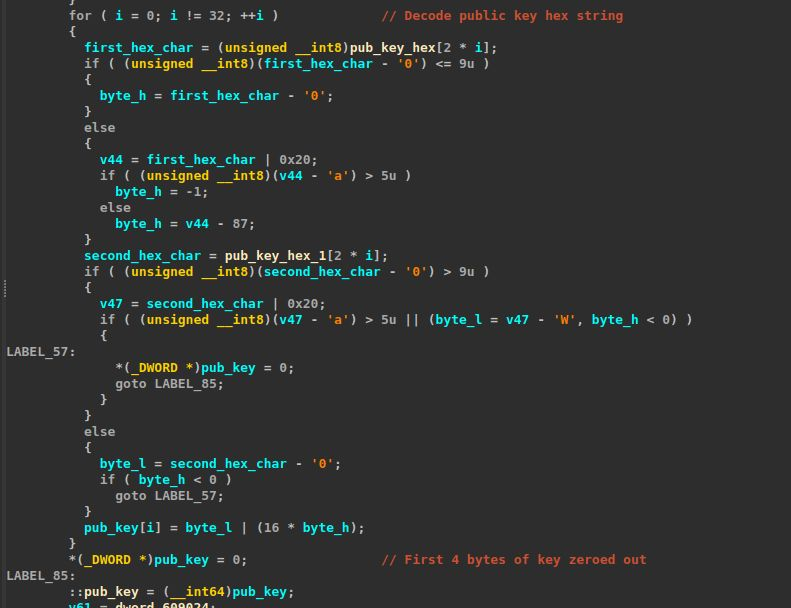

Приступая к шифрованию данных на сервере, Nitrogen создает для каждого файла пару ключей Curve25519, сначала приватный, а затем публичный — по идее, на основе приватного, чтобы в результате обмена получить общий секрет и использовать его как ключ ChaCha8 для шифрования данных с последующим сохранением.

Как оказалось, из-за допущенной программной ошибки при загрузке публичного ключа происходит перезапись четырех начальных байтов, и узнать, каков парный ему приватный ключ, больше невозможно.

Шифровальщик Nitrogen, по словам исследователей, создан на основе слитых в Сеть исходников печально известного Conti. Первые случаи вымогательства с его помощью были зафиксированы в сентябре 2024 года.