Сотрудник финской компании Klikki Oy Йоуко Пюннёнен (Jouko Pynnönen) обнаружил XSS-уязвимость в веб-интерфейсе почтового сервиса Yahoo. Баг позволял злоумышленнику отправить жертве письмо, содержащее скрытый вредоносный код, который исполнялся сразу же, как только жертва читала послание.

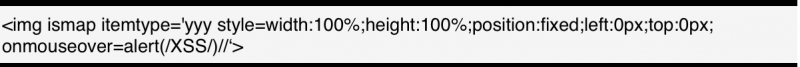

Пюннёнен нашел уязвимость в конце декабря и немедленно сообщил о проблеме представителям Yahoo. Баг оказался серьезным: при работе с веб-интерфейсом почтовый фильтр Yahoo! Mail функционировал некорректно, допуская внедрение вредоносного кода в HTML-письма. Данный XSS-баг не требует манипуляций с URL, что довольно нетипично для подобных уязвимостей. Исследователь заметил, что фильтр удаляет значения булевых атрибутов, но сам атрибут и последующий знак равенства при этом сохраняются. А значит, фильтр можно обмануть, пишет xakep.ru.

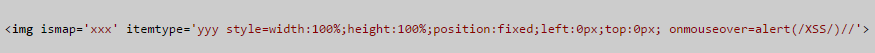

К примеру, если вставить в письмо изображение, используя тег <IMG>, а также применить атрибут «ismap», можно добиться выполнения произвольного JavaScript кода.

Yahoo! Mail трансформирует этот код таким образом, что когда жертва откроет письмо, код в атрибуте «onmouseover» будет выполнен без участия пользователя.

Исследователь представил proof-of-concept видео, где привел несколько возможных примеров эксплуатации уязвимости. Можно не только вставить в HTML-сообщение «невидимый» код. К примеру, можно внедрить вредоносный код в чужую подпись, создав таким образом распространяющего самостоятельно червя, который продолжит вставлять себя в подписи следующих жертв.

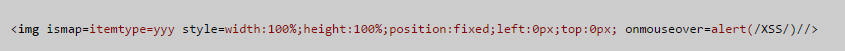

Пюннёнен проинформировал компанию о проблеме 26 декабря 2015 года, и 6 января 2016 года баг был устранен. Теперь знак равенства тоже удаляется фильтром, так что код из примера выше будет выглядеть следующим образом.

За эту XSS-уязвимость Yahoo выплатила исследователю $10 000, и это одно из самых крупных вознаграждений за всю историю существования bug bounty программы Yahoo. Представители компании подчеркнули, что данная уязвимость, ее последующий обзор, а также действия, оперативно предпринятые командной разработчиков Yahoo, являются идеальным примером того, зачем нужны программы вознаграждений за баги и как они должны работать.