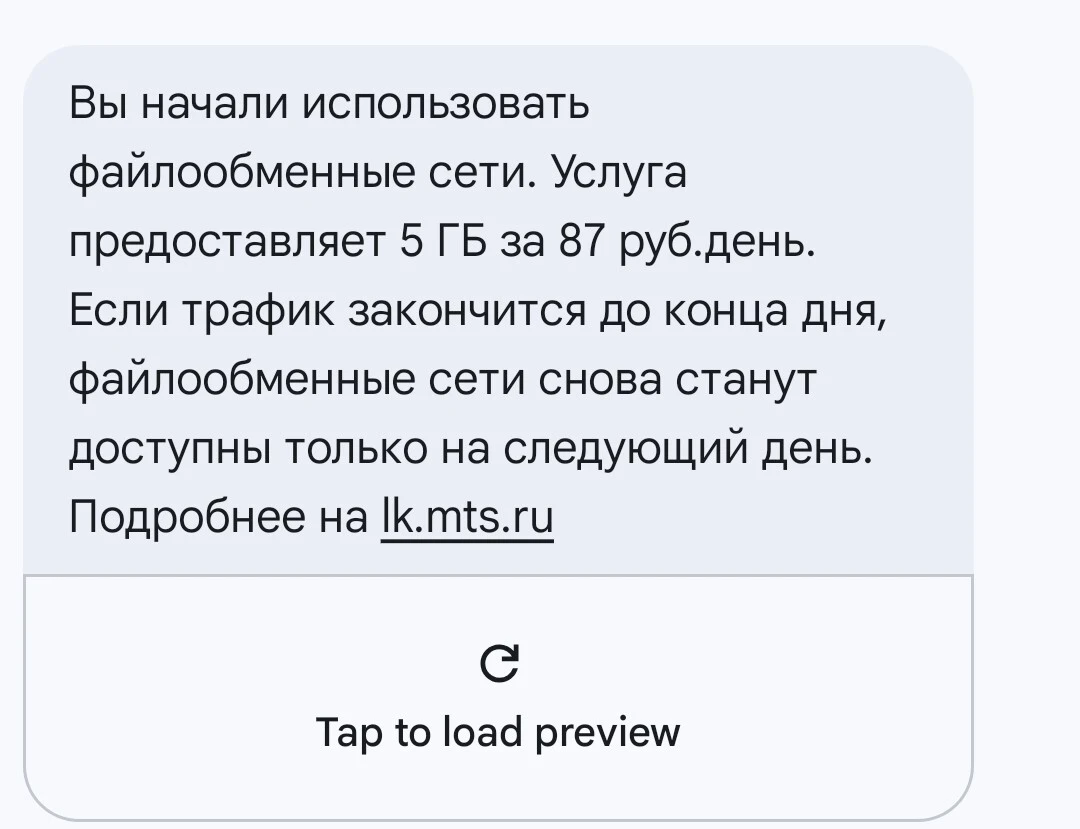

Мобильный оператор МТС начал дополнительно списывать деньги с пользователей, которые используют VPN. Судя по официальным уведомлениям, посуточная плата взимается за доступ к файлообменным сервисам. Для абонентов, применяющих средства подмены сетевых адресов, она составляет 87 рублей в сутки.

О такой практике сообщил портал PlayGround со ссылкой на пользователей социальных сетей.

Необходимость этих списаний оператор объясняет обращением к файлообменным сетям. При этом пользователи, получившие такие уведомления, утверждают, что не скачивают контент через файлообменные сервисы.

Если же в личном кабинете активировать услугу «Запрет файлообменных сетей», перестают работать любые сервисы, использующие защищённый трафик. Это касается не только средств подмены сетевых адресов, но и защищённых каналов удалённого доступа.

По мнению пользователей, проблема, скорее всего, связана с некорректной настройкой систем глубокого анализа трафика (DPI) в сети МТС. Предположительно, они «путают» трафик пиринговых файлообменных сетей с зашифрованным трафиком. Сам МТС рекомендует в таких случаях обращаться в техническую поддержку разработчиков используемого инструментария.