Специалисты обращают внимание, что в последнее время злоумышленники все чаще используют легальный сервис Google Search Console (бывший Webmaster Tools), регистрируясь как совладельцы взломанных сайтов.

Google Search Console предоставляет веб-мастеру полезную информацию и инструменты для анализа: как сайт располагается в поисковой выдаче по разным запросам, как правильно осуществить поисковую оптимизацию. Отсюда рассылаются уведомления о каких-то проблемах с конфигурацией, производительностью и безопасностью сайта.

Сервис очень полезный, поэтому в нем регистрируются многие владельцы сайтов.

Зачем хакерам чужие аккаунты Google Search Console? Дело в том, что через верификацию в Google Search Console можно улучшить позицию сайта в поисковой выдаче после размещения на нем спамерского контента или превращения взломанного сайта в дорвей.

Хакеры используют доступ к Google Search Console, чтобы отслеживать статистику по взломанным сайтам: сколько показов и переходов произведено в каждой кампании после «черной оптимизации». Отсюда же поисковому роботу Google «скармливаются» новые спамерские страницы для их быстрой индексации. Полезно также получать уведомления от Google об обнаружении взлома. Это важно для понимания, насколько эффективно действуют различные хакерские тактики. Из Google Search Console также желательно удалить адрес настоящего владельца сайта в списке на получение уведомлений, чтобы он не узнал о взломе, пишет xakep.ru.

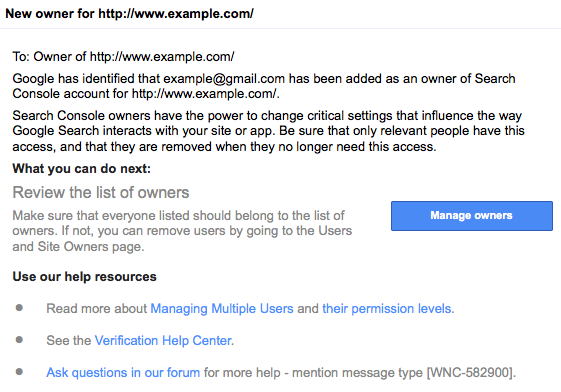

Истинный владелец сайта должен внимательно следить за сообщениями в своем почтовом ящике. Как только в Google Search Console регистрируется новый владелец, старому владельцу сразу же высылается уведомление по электронной почте.

На форумах Google некоторые веб-мастера жалуются, что ежедневно получают десятки таких уведомлений. Очевидно, этим товарищам следует изучить свой сайт, у которого явно есть проблемы с безопасностью.