В первом полугодии 2012 года максимальная мощность атаки из числа отраженных Kaspersky DDoS Prevention составила 2,9 Гбит/с. Средняя мощность отраженных Kaspersky DDoS Prevention атак составила 109 Мбит/с. Самая протяженная DDoS-атака, зафиксированная в первом полугодии, продолжалась 94 дня 4 часа 58 минут и была нацелена на сервер онлайн-игры. Средняя продолжительность DDoS-атак составила 16 часов 24 минуты.

Самые громкие атаки

Финансы: DDoS-атаки на фондовые биржи

14 февраля сайты американских фондовых бирж NASDAQ и BATS подверглись DDoS-атаке. Ответственность за атаку взяла на себя хакерская группа L0NGwave99, как следует из их заявления на Pastebin. Операция Digital Tornado («Цифровой торнадо») была проведена в поддержку «движения 99%», которое заявляет, что борется «с последним врагом человечества — капитализмом либеральной демократии», как выразились сами участники атаки, пишет securelist.com.

Однако, несмотря на недоступность сайтов, представители обеих фирм сделали официальное заявление, в котором уведомили о том, что DDoS-атака не повлияла на ход торговли и работу трейдинговых систем.

DDoS на государственные сайты

В новостях, связанных с DDoS-атаками на государственные сайты, чаще всего упоминалась известная группа Anonymous. Это уже стало традицией, но надо понимать, что не всегда есть возможность точно установить, существует ли связь между атакой и этой группой. Во-первых, Anonymous не является в полном смысле слова организованной группой:— любой хакер-одиночка может заявить об атаке от имени Anonymous. Во-вторых, есть некоторые твиттер-аккаунты, которые считаются «подлинными» и ассоциируются с «настоящими» членами Anonymous. Именно на таких аккаунтах чаще всего размещаются сообщения о недоступности сайтов в режиме реального времени, и многие журналисты интерпретируют такие сообщения как то, что Anonymous берет на себя ответственность за проведение DDoS-атаки. Однако такой вывод не всегда оказывается верным.

Так, 10 февраля был атакован сайт ЦРУ cia.gov, а на твиттер-аккаунте @YourAnonNews был размещен твит об атаке со ссылкой на новость с сайта RT.com:

Однако спустя непродолжительное время, @YourAnonNews выпустили сообщение, похожее на дисклеймер: «Мы напоминаем медиа, что если мы сообщаем о хаке или о DDoS-атаке, это не обязательно означает, что это сделали мы».

Проблемы с доступом к сайту cia.gov продолжались в течение трех дней. Через день после начала атаки на youtube было выложено видео от пользователя MrAnonVids, в котором были объяснены мотивы атаки. Из сообщения следует, что она велась с шести взломанных серверов, размещающих детскую порнографию, и атака была призвана привлечь внимание общественности к бездействию органов власти относительно проблемы хостинга детской порнографии. Там же пояснялось, что данная атака была проведена по инициативе одного лица и не была поддержана сообществом Anonymous. Эта история является очередным подтверждением того, что внутри Anonymous нет сплоченности и единых решений по поводу целесообразности атаковать тот или иной объект.

Спустя два месяца после первой атаки, 15 апреля, сайт cia.gov был атакован повторно, но на сей раз он был недоступен непродолжительное время — не более 90 минут. Ответственность за атаку взял на себя пользователь Твиттера из Бразилии Havittaja, относящий себя к Anonymous. В своем сообщении он лаконично написал о своей мотивации “forthelulz” —это сленговое словечко означает «ради смеха».

Надо сказать, мотивация атак Anonymous вообще не всегда ясна, как и в предыдущем случае. Иногда атаки сопровождаются поясняющими сообщениями на Twitter, Youtube или Pastebin, иногда нет. Так или иначе, в первом полугодии 2012 года с Anonymous также связаны атаки на сайты министерства внутренней безопасности США (dhs.gov), британской секретной разведывательной службы MI6 (mi6.gov.uk, sis.gov.uk), министерства внутренних дел Великобритании (homeoffice.gov.uk) и министерства юстиции США (justice.gov).

Новые технологии DoS/DDoS-атак

Slow Read

Программист из Qualys Сергей Шекян (Sergey Shekyan) в процессе написания инструмента, который тестирует возможности веб-серверов обрабатывать давно известные атаки Slowloris и Slow POST, решил пойти дальше и посмотреть, как серверы реагируют на обратное действие: «медленное» чтение ответов от сервера клиентом. Эта атака основана на известной особенности TCP-протокола, при которой клиент может выставить значение поля Window Size, означающее размер данных, которые он готов принять на своей стороне, равным нулю. В этом случае сервер будет поддерживать соединение, «прощупывая» клиент до его готовности принять ненулевой буфер неопределенно большое количество времени, если только веб-сервер не имеет необходимых специальных настроек. В простейшем случае атаки будет исчерпываться серверная очередь соединений, но все можно значительно усложнить, если запросить у сервера большой ресурс, который не умещается в его пересылочном буфере — вдобавок ко всему будет потребляться серверная память при каждом подобном запросе. Если сервер имеет лимит времени на ожидание ненулевого значения Window Size от клиента, когда последний будет наконец готов принять данные, то можно время от времени давать возможность серверу отсылать атакующему клиенту небольшую порцию данных, тем самым пролонгируя соединение. Другими словами, атака может быть очень гибкой.

Шекян протестировал популярные веб-серверы (Apache, nginx, lighttpd, IIS 7.5), и все они оказались уязвимы к атаке при дефолтной конфигурации. Рекомендуемые средства защиты, по мнению автора, включают в себя либо полный запрет на прием соединений с аномально маленьким размером окна, что, однако, может отсеять и запросы легитимных пользователей, либо установку какого-либо приемлемого абсолютного лимита времени для любого соединения.

Идея атаки совсем не нова: сам автор указывает в своем блогпосте, что подобная технология была реализована еще в 2008 году в инструменте атаки Sockstress, но отличие ее реализации в инструменте slowhttptest заключается в том, что используются не «сырые» сокеты, а API для создания TCP-сокетов. Но как это часто бывает, концептуальная идея становится широко известной не с момента ее появления (мы судим о «широте» по количеству публикаций и перепостов в интернете), а только с подачи какого-нибудь активного исследователя, описывающего ее на различных читаемых интернет-ресурсах или конференциях. Неудивительно, если в скором времени появятся DDoS-боты с реализацией SlowRead, точно так же, как некоторые из них после появления «родственной» технологии Slowloris стали использовать ее в своих атаках. Однако данная технология не сможет стать популярной, потому как защититься от подобной атаки сравнительно легко и применять ее можно будет далеко не для каждого сервера, а лишь для тех, администраторы которых не позаботились о специальных настройках.

Внедрение ApacheKiller в DDoS боты

В прошлом отчете мы писали о новой технологии DoS, направленной на уязвимые версии Apacheи эксплуатирующей неправильную обработку поля HTTP-заголовка Range: Bytes. Эту технологию успели взять на вооружение два бота: Armageddon и MP-DDoS, но с небольшой оговоркой. Во всех версиях Armageddon, что мы наблюдали, допущена нелепая ошибка: в случае атаки Apache Killer в HTTP-заголовок вставляется в неизменном виде следующая строка:

Range: bytes=0-,5-0,5-1,5-2,5-3,5-4,<...>,5-1299,5-1300

По всей видимости, авторы бота просто скопировали данную строку из описания атаки в интернете, не разобравшись, что под ней имеется в виду, а именно, что вместо символов «<...>» предполагается результат подстановки диапазонов. Так или иначе, с таким HTTP-заголовком атака не сможет быть проведена успешно, хотя авторы разрекламировали свою версию с нововведением на многих теневых русскоязычных форумах.

В MP-DDoS такой ошибки нет. Однако раньше в этом боте похожая ошибка встречалась: на заре его появления авторы рекламировали среди прочих атаку slowloris, которая изначально была реализована неправильно. Но в более поздних версиях ошибка уже была устранена. Так что разработчики DdoS-ботов не дремлют и все время совершенствуют свои поделки, и следует ожидать, что все их ошибки носят временный характер, и они будут брать на вооружение новые технологии.

Немного статистики

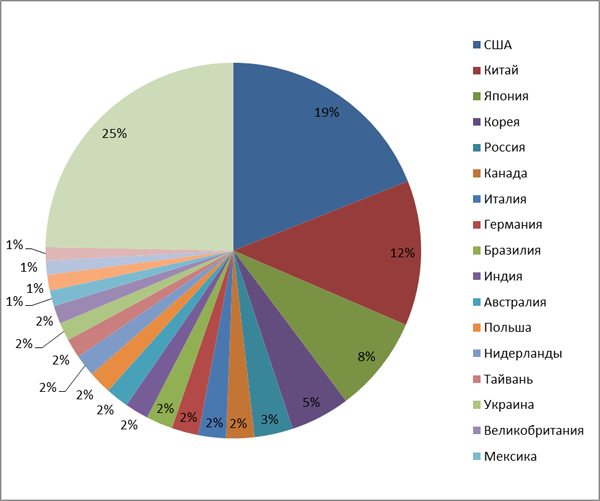

Распределение источников DDoS-атак по странам

Данные по распределению источников DDoS-атак по странам получены на основе анализа отраженных атак системой Kaspersky DDoS Prevention, защищающей сайты ряда российских компаний

Распределение стран в очередной раз сильно поменялось по сравнению с предыдущим полугодием. Это может свидетельствовать лишь о том, что выбор атакующих стран осуществляется каждый раз заново, в зависимости от реализуемой тактики атаки. Кроме того, в отражаемых системой KDP атаках могут быть всякий раз задействованы различные ботнеты с различной географией зараженных машин. Все это в конечном счете ведет к постоянно меняющемуся рейтингу.

География заражения компьютеров представителями некоторых популярных семейств DDoS-ботов

Данные по распределению DDoS-ботов получены с клиентов KSN

TOP 20 стран:

| Россия | 15,35% |

| Индия | 11,12% |

| Китай | 8,15% |

| Германия | 5,17% |

| США | 3,60% |

| Испания | 3,05% |

| Казахстан | 3,04% |

| Вьетнам | 3,04% |

| Украина | 2,81% |

| Италия | 2,73% |

| Австрия | 2,60% |

| Турция | 2,50% |

| Португалия | 2,12% |

| Великобритания | 2,11% |

| Мексика | 2,05% |

| Австралия | 1,82% |

| Бангладеш | 1,48% |

| Иран | 1,42% |

| Индонезия | 1,35% |

| Франция | 1,34% |

| Бразилия | 1,19% |

Данная статистика, полученная с помощью системы KSN, учитывает такие семейства ботов (в том числе их различные версии), как: RussKill, DirtJumper, Pandora, Armageddon, Smoke, G-bot, BlackEnergy1, BlackEnergy2, Optima, Pucodex, AldiBot, ServStart, Yoddos, DarkShell и некоторые другие. Большинство этих семейств имеют российское происхождение, так как замечены в распространении на русскоязычных форумах, несколько - китайское; есть семейства и неизвестного происхождения. По всей видимости, именно преобладание ботов российского происхождения и вывело Россию на первое место в рейтинге. Данная статистика подтверждает, что нет прямой зависимости между распределением DDoS-ботов по странам и источниками DDoS-атак, так как тактика атак может варьироваться.

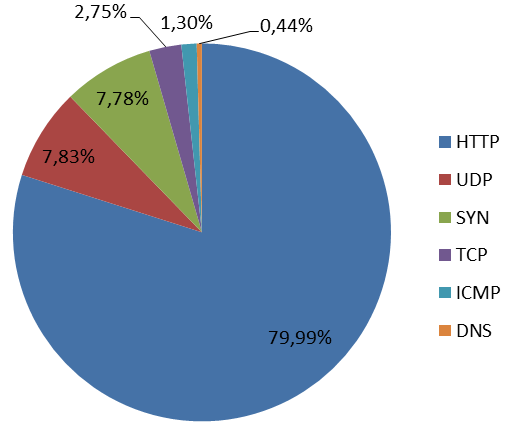

Виды DDoS-атак