Владислав Ильюшин

Исследователь угроз для Интернета вещей в Avast.

Владислав анализирует экосистему Интернета вещей и регулярно проводит эксперименты, в том числе тестирует безопасность общественных сетей Wi-Fi, исследует возможности доступа к веб-камерам и их уязвимость к хакерским атакам, а также осуществляет показательные взломы устройств Интернета вещей, чтобы продемонстрировать их слабые места и привлечь внимание к безопасности Интернета вещей.

Владислав выступал на таких мероприятиях, как SXSW, WebSummit, TroopersConf и Kaspersky SAS

Исследователь из компании Avast Владислав Ильюшин рассказал Anti-Malware.ru об угрозах для интернета вещей — какие атаки происходят сейчас, чего опасаться в будущем и как от всего этого защищаться. Специалист затронул тему шпионажа за владельцами IoT-устройств и порассуждал о рисках попасть за решетку из-за собственной IP-камеры.

Первый вопрос — о типовых сценариях использования устройств интернета вещей. Какие из них сейчас в центре внимания — вашего и атакующих?

В. И.: Наша работа — быть на шаг впереди «плохих парней». Мы думаем о будущем, и сейчас понимание угроз для некоторых компаний и отдельных людей довольно узко, мы ищем способы искусственно его раздвинуть.

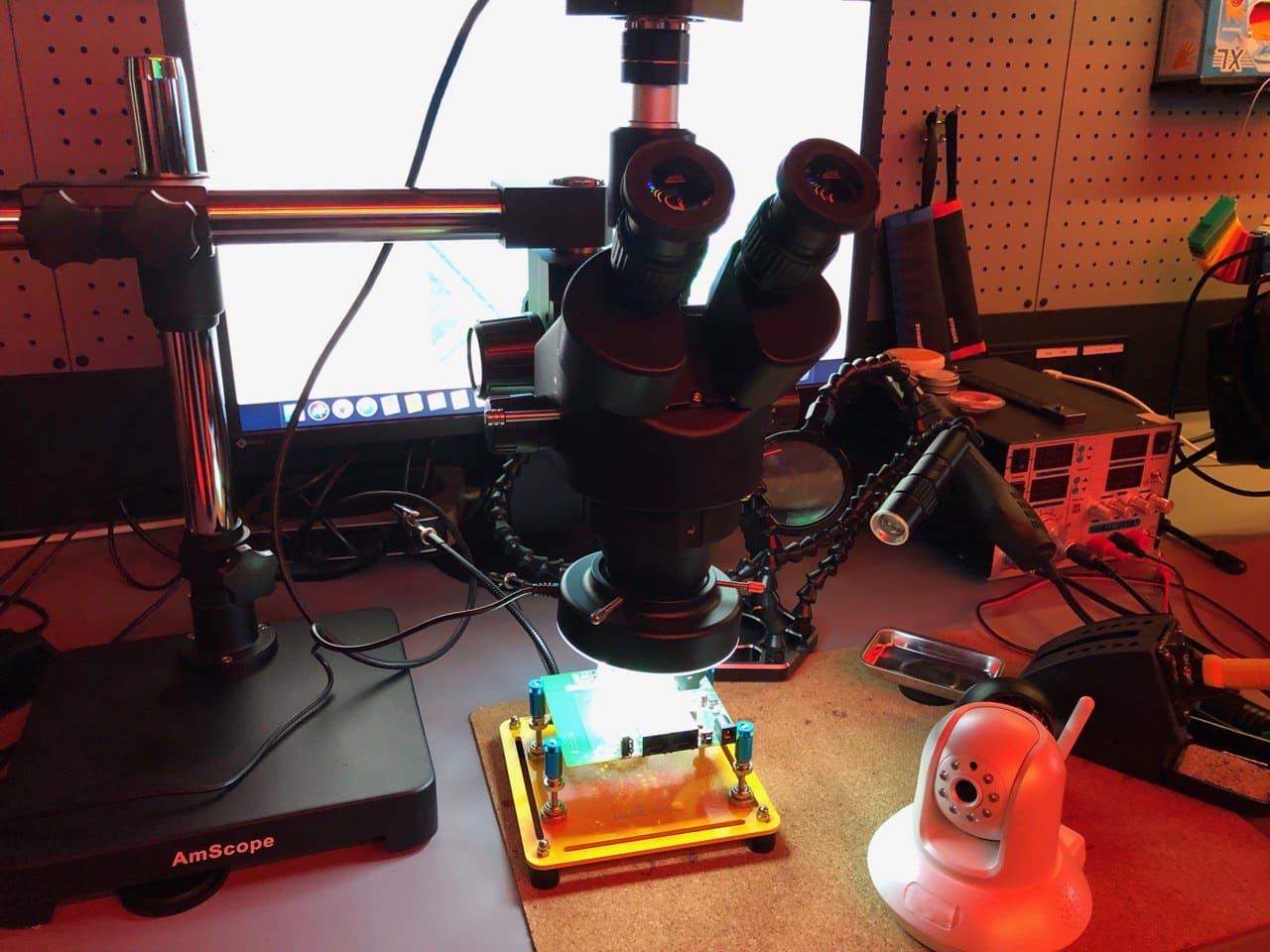

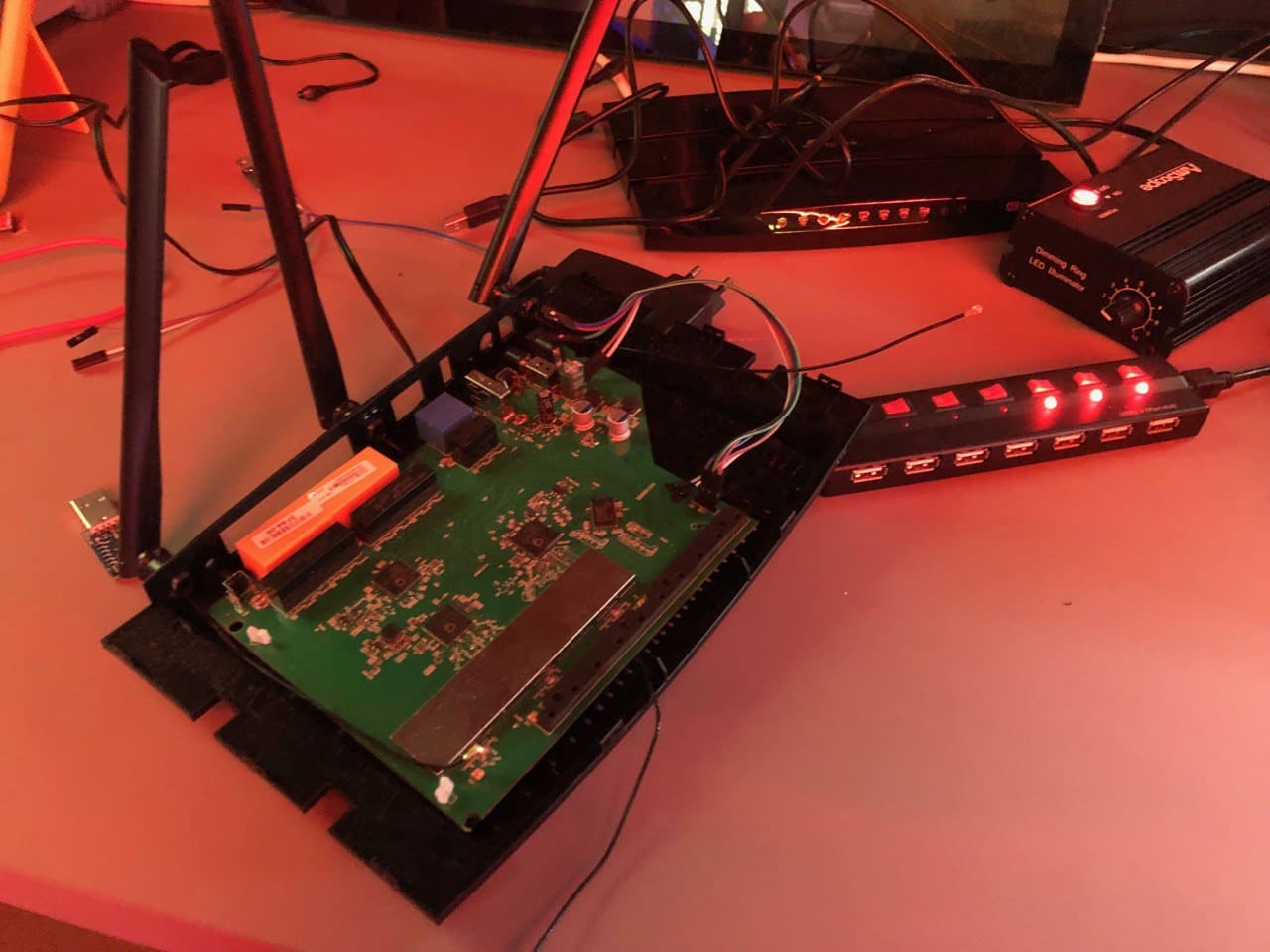

Мы берем обычные устройства, оборудование, которое выглядит совершенно безобидно, вроде цветочного горшка, и вносим туда небольшие модификации. Например, мы добавляем «железо», небольшие компьютеры, приемники Wi-Fi, модемы, с которыми можно удаленно соединиться, микрофоны и так далее. Мы заносим такое устройство в компанию или в умный дом, пытаемся подключиться к нему удаленно и сделать всё возможное для того, чтобы проникнуть в сеть.

Это — часть демонстрации нашего подхода в случае попытки злоумышленников внедриться в исходный код. Скорее для того, чтобы информировать клиентов и общественность о потенциальных атаках, а не для того, чтобы быть на шаг впереди.

Обычно небольшие компании используют решения для домашних пользователей, и этого недостаточно. Мы это демонстрируем. Например, они становятся уязвимыми к брутфорc-атакам через WPS (Wi-Fi Protected Setup), атакам с переустановкой ключа, эксплойтам наподобие Dragonblood, позволяющим проникнуть в WPA3, взломать зашифрованное Wi-Fi-соединение или просто осуществить прямую брутфорс-атаку. В случае если вы используете WPA, можно осуществить перехват с помощью рукопожатия (handshake) и затем взломать пароль. Такие нападения легко масштабируются, охватывая большое число машин. В ситуации, когда многие устройства полагаются на политики сетевой безопасности, можно подумать, что сеть уже защищена и нет смысла укреплять ее дополнительно. Однако мы можем проникнуть внутрь сети и анализировать, что там происходит.

На демонстрации вы показывали атаки с помощью проникновения в исходный код, но могут ли атакующие использовать для взлома просто уязвимые устройства, для которых нет обновлений? Например, IP-камеру или маршрутизатор.

В. И.: Это — очень хороший вопрос. Если у вас есть такое устройство, вы не можете обновить его аппаратные возможности. Однако вам нужно обновлять программное обеспечение. Во многих устройствах интернета вещей атакующий может модифицировать связующую прошивку, загрузить ее обратно и делать с этим устройством что хотите. Всё ограничено воображением и креативностью. Он может сделать VPN-тоннель, который соединяется с вашим сервером, вы можете использовать модуль Netcat для создания обратного соединения с вашим сервером раз в месяц, вы можете даже загрузить бинарный исполняемый ботнет. В общем, всё что угодно.

Конечно, есть варианты и для аппаратных возможностей. Можно действовать с помощью социальной инженерии: вам приходит посылка, вы приносите ее на свое место и подключаете. Однако работа с прошивкой всё-таки более эффективна, причем в случае связующего ПО вы можете отправлять устройство при обновлении на ваш сервер и таким образом модифицировать его прежде, чем оно перейдет на сервер производителя.

Домашние пользователи и небольшие компании часто не понимают, в чём заключается риск взлома IoT-устройств. Даже если кто-то контролирует мою камеру или другое устройство — что тут такого?

В. И.: Небольшие компании имеют практически тот же уровень безопасности, что и домашние пользователи. Этого недостаточно, если вы имеете дело с конфиденциальной информацией. Например, у вас небольшая юридическая фирма — значит, вы работаете с данными, требующими охраны.

Вообще есть два типа людей. Первый — ценит свою безопасность и старается правильно ее обеспечить. Второй — не считает себя мишенью, заслуживающей внимания. Они не верят, что их устройство будет взломано, и не видят опасности в таком событии. Например, многие пользователи имеют дома IP-камеры и не ставят на них никакую защиту. Я не понимаю, почему людей не волнует то, что кто-то может подсматривать за ними или подслушивать их разговоры. Надо обучать людей тому, как это происходит в реальной жизни. Мы показываем в своих презентациях, как с помощью взлома всего одного устройства можно контролировать всю локальную сеть. К тому же злоумышленники часто используют устройства интернета вещей для ботнетов. Если ваша IP-камера была взломана и участвовала в DoS-атаке, то в некоторых странах вы несете юридическую ответственность за использование этой камеры в неправильных целях.

Вы согласны с тем, что устройства интернета вещей уязвимы по умолчанию?

В. И.: Многие из них — да. Есть множество причин того, почему это происходит. Первая — плохая поддержка со стороны вендора. Компания создает устройство, поставляет его, но не справляется с задачей обеспечить патч, когда найдена уязвимость: исправление поступает недостаточно быстро или вообще не выходит. Некоторые устройства получают поддержку сроком на один год, другие вообще ее не имеют. Некоторые устройства из тех, что продаются в магазинах, поставляются производителями, у которых нет веб-сайта, и которые не предоставляют поддержку (или хотя бы онлайн-руководства) пользователям. Такие производители могут даже не предоставлять обновления программного обеспечения, что делает эти устройства уязвимыми.

Другая сторона вопроса — пользователи, которым могут помочь и производители, и компании, подобные нам. Производители должны сделать определенные процессы обязательными для пользователей, например сброс имени пользователя и пароля по умолчанию, с которыми поставляется устройство, или добавление двухфакторной аутентификации.

Пользователям также необходимо знать, что им необходимо следить за функциями безопасности, регулярно обновлять свои устройства и, возможно, рассмотреть замену гаджета, как только производители перестанут поддерживать его с помощью исправлений безопасности.

Вторая проблема — пароли, установленные по умолчанию. Люди приобретают устройство и не меняют настройки. Они не знают, как это сделать. Например, камера имеет 186-страничное руководство, и инструкция по смене пароля находится на 86-й странице. Мало кто добирается до этой страницы и меняет дефолтный пароль. Кроме того, некоторые люди не знают, зачем вообще менять его, ведь всё работает и камера передает видео! А когда обнаруживается, что она используется для DoS-атак или слежки, — иногда уже слишком поздно. Ты узнаёшь это по факту: теоретически ты думаешь, что «это всего лишь маленькая камера», но ровно до тех пор, пока в твою дверь не постучат полицейские и не скажут, что ты атакуешь веб-сайты, — отправляйся в тюрьму. Однако, учитывая большое количество устройств, используемых в этих атаках, вряд ли такое возможно. То же — в случае целевой атаки, когда с помощью этого устройства похищается информация: люди понимают, что что-то не так, когда банковский счет уже пуст.

Как защитить себя и свою домашнюю сеть? В чём заключается подход Avast?

В. И.: Мы думаем, что отсылать пользователя к чтению 186-страничных мануалов — это не человекоцентричное поведение. Немногие люди справятся с этим. У нас — другой подход, который сейчас реализован в США. Мы создали Avast Omni — устройство, которое подключается к роутеру в умном доме и ищет аномалии на основе технологий искусственного интеллекта. Если такая аномалия замечена, мы уведомляем о ней пользователя. Также там имеется много простых функций, которые связаны с той же атакой через цепь поставки — например, если мы видим попытку установить связь с сетью, то говорим: «Смотри, какое-то устройство пытается подключиться к твоей сети. Если ты не знаешь его, то можешь его заблокировать». Наш подход — более дружественный для пользователей: вам не приходится думать о множестве устройств и множестве уязвимостей. Вы получаете уведомления о том, что с устройством что-то происходит, и во многих случаях можете это заблокировать. Мы видим, что камера пытается присоединиться к ботнету — это плохо, мы блокируем эту активность и уведомляем пользователя.

Насколько полезно контролировать, кто и откуда пытается подключиться к твоему Wi-Fi и твоим устройствам?

В. И.: Зависит от того, сколько денег злоумышленники вкладывают в такую атаку. Но в любом случае лучше использовать низкую мощность сигнала на роутере. Собственно, единственное, зачем люди заходят в настройки роутера, — это покрытие сети. Я советую настроить Wi-Fi точно, чтобы он не пересекался с другими сетями.

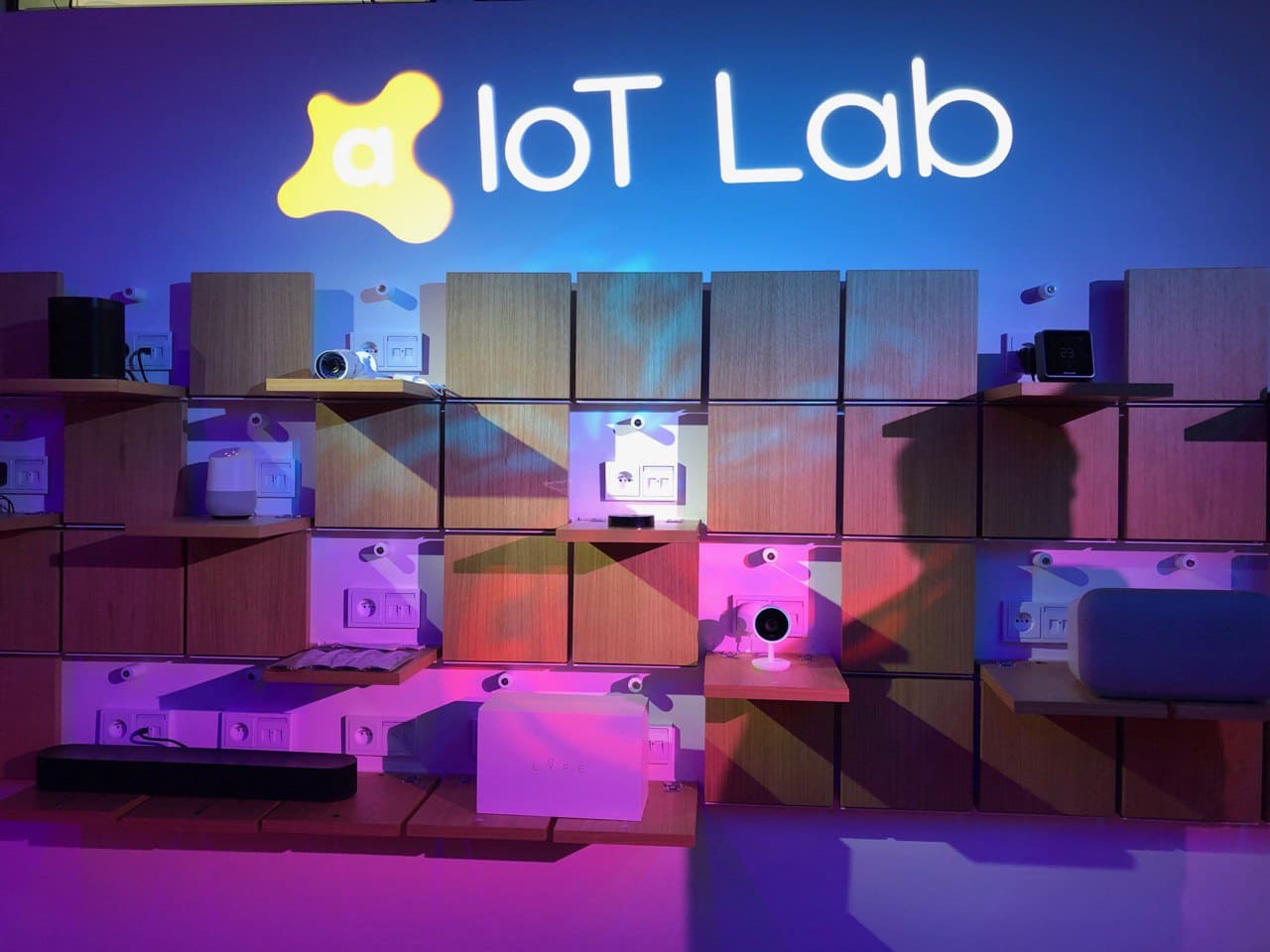

Мы записываем интервью в IoT Lab. Тут везде новое оборудование, чувствуется важность этой лаборатории для компании. В чём заключается главная цель IoT Lab?

В. И.: IoT Lab и люди, которые работают с безопасностью IoT, — всё это появилось не вчера. Наша миссия, как я сказал, — быть на шаг впереди «плохих парней». Соответственно, нам нужно думать так же, как они, нам нужно понимать, где присутствуют уязвимости, как работают эксплойты и так далее. Мы используем лабораторию для того, чтобы устраивать эксперименты в разной инфраструктуре, и это место приспособлено под нас. Тут есть всё необходимое, включая 10-гигабитную сеть, семь километров кабелей и так далее. Мы можем легально вести эксперименты на радиочастотах, чего нельзя сделать вне лаборатории, так как мы создаем помехи. Эксперименты помогают понять, как защитить пользователей и как улучшить наши решения.

Вы уже используете в продуктах информацию о найденных таким образом уязвимостях?

В. И.: Да, если мы находим что-то новое, то делаем всё возможное, чтобы защитить людей. Иногда это — атаки нулевого дня. Как только преступник доходит до стадии проверки концепции, он пытается заразить как можно больше устройств и сделать это как можно быстрее. Поскольку люди обновляют программы редко, есть вероятность, что «плохие парни» достигнут цели. И мы стараемся предотвратить это. В прошлом месяце мы заблокировали 20 тысяч атак, злоупотребляющих известной уязвимостью под названием BlueKeep.

Как вы выбираете, какое устройство анализировать? Например, как выбрать между роутером TP-Link и D-Link?

В. И.: Мы используем публичные сервисы, а также собираем данные с помощью Avast Wi-Fi Inspector. Эти данные помогают нам точно сфокусировать усилия. Если много людей использует определенные роутеры, то мы видим, что они популярны, и смотрим, какие существуют вредоносные программы для них.

Иногда мы встречаем очень редкие образцы вредоносных программ, нацеленных на камеру или роутер. Мы пытаемся запустить их, понять, как ведет себя трафик, произвести обратную разработку кода. Так что мы получаем информацию с самых разных сторон и понимаем, как защитить пользователей.

Вы слышали какие-либо истории об использовании программ-вымогателей для устройств интернета вещей?

В. И.: Забавных историй вокруг этого относительно мало, но я помню пару случаев. Например, некоторые Smart TV запускаются на Android, и так получилось, что человек вдруг увидел на экране телевизора сообщение: «Всё зашифровано, телефон заблокирован, плати выкуп». Конечно, этот шифровальщик был создан не для Smart TV, а для смартфона, он просто случайно заразил ТВ.

Другая история. Мы заметили возможность проникнуть в сетевое хранилище NAS посредством шифровальщика и стали думать, как защитить людей от этого. Спустя пару лет мы увидели, что это действительно начало происходить посредством инъекции кода в рабочую нагрузку. Это — не распространенное явление, но оно уже есть, и мы наблюдаем всё больше подобных случаев.

Мы должны продумать всё на пару лет вперед, прежде чем что-то случится. Сегодня «плохие парни» начинают создавать более сложные атаки. Например, VPNFilter, который анализировала Сisco. Это — атака типа «человек посередине» на роутер. Также упомяну Torii — ботнет, открытый нашей компанией.

Torii – это вредоносная программа?

В. И.: Да, только продвинутая. Она показывает будущее вредоносных программ для интернета вещей. Например, он может коммуницировать каждые пять секунд или пять дней с CnС-сервером и затем загружать модули, извлекать данные, импортировать их и выполнять другие действия.

Насколько реален риск массового использования вымогателей для устройств интернета вещей? Будут ли блокироваться, например, кофемашины?

В. И.: В принципе можно создать связующую прошивку, которое зашифрует кофемашину и не позволит вам приготовить кофе, пока вы не заплатите. Это может показаться странным, но шифрованию подвержено любое устройство, которое коммуницирует с пользователем, не только кофемашина. Как только продвинутые ребята станут писать более совершенный вредоносный код для интернета вещей, начнутся проблемы. Мы видели, что шифровальщик способен работать на телевизоре, а теперь можно, например, инфицировать IP-камеру и заставить показывать одно и то же видео по кругу.

И по ТВ невозможно будет посмотреть решающий футбольный матч.

В. И.: Да, если у вас есть творческие способности и вы знаете точное время, когда атаковать, вы можете заставить человека платить. Как только умные люди начнут делать умные вредоносные программы, начнутся проблемы, и об этом надо думать прямо сейчас.

Например, заражение домашнего роутера может блокировать работу Smart TV. На телевизоре вместо футбольного матча будет выводиться требование заплатить выкуп. Жертва может попробовать заменить телевизор, но с ним будет то же самое. Всё потому, что на самом деле проблема — не в нем. Не думаю, что сейчас кто-либо готов к такого рода атакам.

Спасибо за интервью. Желаем успехов!