«Руцентр» и «Кибердом» совместно проанализировали состояние безопасности корпоративных доменных инфраструктур в России. Результаты не радуют. Что является главной угрозой? Как ей противостоять? Насколько это сложно и дорого? Мы изучили отчёт об этом исследовании и собрали комментарии экспертов.

- Введение

- Сколько стоят ошибки

- Ключевые угрозы для доменной инфраструктуры

- Как противостоять угрозам для доменной инфраструктуры

- Выводы

Введение

Не нужно напоминать, насколько значимы в нынешнее время онлайн-ресурсы компаний. Их неработоспособность может дорого обойтись бизнесу — в самом прямом смысле этого слова, поскольку это автоматически означает прекращение онлайн-продаж и исчезновение одного из основных каналов коммуникаций с контрагентами.

Для того чтобы предотвратить такую угрозу, необходимо знать, что именно может вызвать подобный риск. Это нужно для построения адекватной модели угроз и, соответственно, планов действий по их предотвращению.

В начале сентября 2025 года компания «Руцентр», которая занимается управлением онлайн-активами, и «Кибердом» представили результаты первого в отечественной истории исследования, посвящённого безопасности доменных инфраструктур. Данные были получены на основе внутренней статистики клиентов «Руцентра» и опроса ИТ- и ИБ-специалистов компаний-резидентов «Кибердома».

Как показало исследование, значительная часть компаний недооценивает угрозы для своей доменной инфраструктуры. Причём чем меньше компания, тем выше уровень недооценки. Между тем стоимость домена нельзя считать равной нулю. Как отметил генеральный директор «Руцентра» Андрей Кузьмичев на клиентском дне компании 5 сентября, самая высокая цена домена в 2025 году лишь немного не дотянула до 43 млн рублей. Также, по данным на 5 сентября, рост средней стоимости домена на вторичном рынке составил более 50% в годовом выражении.

Кроме того, по мнению авторов исследования, основные угрозы для доменной инфраструктуры сосредоточены внутри компаний. Внешние угрозы также имеют место и часто бывают весьма неприятного свойства, но их значимость существенно ниже.

«Потерянный контроль над доменом или забытое продление приводят к блокировке сервисов и потере клиентов быстрее, чем атака извне. Для бизнеса это не техническая мелочь, а стратегический риск. Сегодня управление доменной инфраструктурой должно рассматриваться на уровне финансовых и репутационных последствий. В „Кибердоме“ мы последовательно подчёркиваем: киберустойчивость начинается не с высоких технологий, а с дисциплины сотрудников и зрелости процессов. Пока эти принципы не станут нормой, ни одна компания не может быть уверена в своей цифровой безопасности», — прокомментировал полученные результаты генеральный директор «Кибердома» Сергей Калмыков.

Сколько стоят ошибки

Как показало исследование, с различными инцидентами, связанными с доменной инфраструктурой, столкнулись более 37% опрошенных. Ещё 7,5% не обладают точной информацией, что является признаком наличия «слепых зон». Таким образом, реальная доля тех, у кого имели место инциденты, может быть и выше.

Наиболее частыми негативными последствиями являются: недоступность ключевых сервисов (60%), репутационные издержки (37,1%), финансовые убытки (20%), юридические проблемы, в основном связанные с деятельностью киберсквоттеров (8,6%), утечка конфиденциальной информации (5,7%). Только треть инцидентов обошлась без видимых отрицательных последствий.

Надо отметить, что несмотря на то что прямые финансовые потери назвали относительно немного компаний, ущерб от простоя или репутационных издержек также легко переводится в денежную форму. Методика изложена в международном стандарте ISO 27005 или российском ГОСТ Р 57580.3. Всё сводится к оценке потерянной в ходе простоя потенциальной выручки. Несколько сложнее подсчитать ущерб от репутационных издержек, но обычно результатом является отток в среднем 10% клиентов.

Если компания управляет 100 и более доменами, то она, как показало исследование, столкнётся с теми или иными проблемами неизбежно. В целом, чем больше портфель доменов, тем выше вероятность возникновения сложностей. Впрочем, поскольку у крупных компаний обычно лучше налажены процессы ИБ, наиболее уязвимыми авторы исследования посчитали компании, у которых от 10 до 100 доменов.

Ключевые угрозы для доменной инфраструктуры

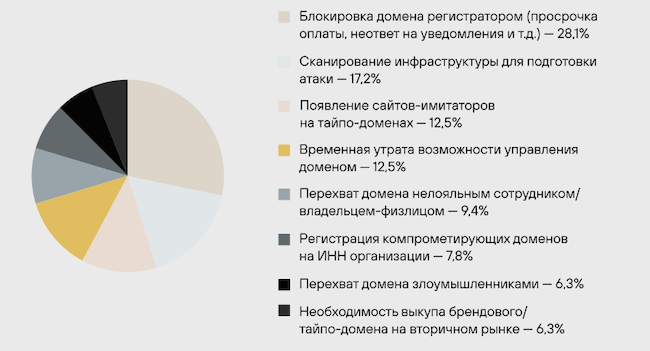

Как показало исследование, в качестве основных опрошенные компании назвали типы угроз, приведённые на рисунке 1. Они делятся на три группы: внутренние, юридические и внешние. Впрочем, часто эти угрозы связаны, причём довольно тесно. Как показало исследование, их обычно не включают в модели угроз. У 70% компаний отсутствуют регламенты или политики управления доменами.

В итоге ключевыми являются внутренние угрозы. Среди них более трёх четвертей составили результаты пользовательских ошибок. На деятельность внешних злоумышленников приходится лишь чуть больше трети. В 9,3% случаев не удалось выявить источник.

Рисунок 1. Основные типы угроз, связанные с корпоративными доменами (источник: «Руцентр»)

Внутренние угрозы

Эти угрозы авторы исследования назвали ключевыми. Причиной большинства инцидентов, ведущих к блокировке доменов и остановке бизнеса, являются:

- Разделегирование доменов вследствие утративших актуальность данных.

- Отключение за неуплату вследствие пропущенных уведомлений.

- Компрометация личных кабинетов.

- Технические ошибки сотрудников.

Согласно данным «Доменного патруля», за 2024 год было разделегировано около 54 тыс. доменов из 55 656, в деятельности которых были обнаружены нарушения. Как обратили внимание авторы исследования, часть этих ресурсов была вполне добропорядочная, однако там содержался контент, который перешёл в статус противоправного вследствие изменения регуляторных норм, содержал ссылки на мошеннические ресурсы или не были вовремя актуализированы данные администраторов и владельцев. Согласно данным исследования, таких оказалось всего около 900, причём 803 устранили нарушения до возможной блокировки.

В 2025 году «Рег.ру», «Руцентр» и регистратор R01 сняли с делегирования из-за просрочки прохождения верификации 5 310 доменных имён юридических лиц. Из них 14,7% были восстановлены после предоставления необходимых данных.

Более значимой угрозой оказались последствия пропуска уведомлений об оплате. За последние 5 лет только группа «Рунити», куда входят «Рег.ру», «Руцентр» и R01, зафиксировала более 100 тыс. таких инцидентов. И хотя владельцу домена даётся месяц на то, чтобы устранить задолженность, отключение домена, и, соответственно, простой сервисов наступают сразу же после того, как истёк срок оплаты. Как правило, оплата вносится уже в первые сутки.

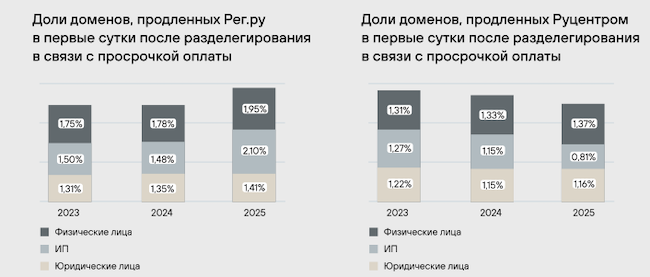

В общем объёме доменов доля таких инцидентов невелика, чуть более 1% (рис. 2). При этом у юридических лиц отмечается уверенное снижение в последние годы, хотя у ИП и частных лиц она остаётся на одном уровне.

Рисунок 2. Доля доменов, делегирование которых было продлено после оплаты (источник: «Руцентр»)

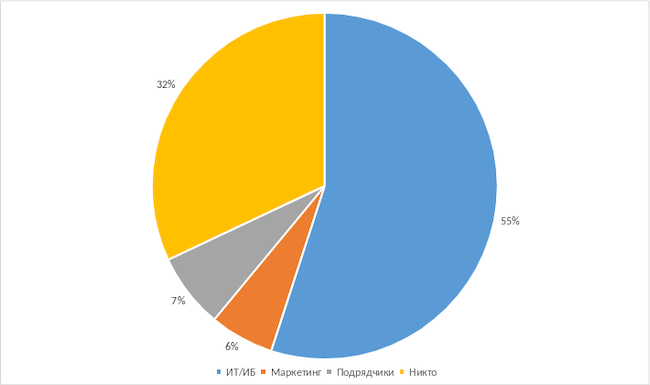

Также исследование показало, что без малого в трети компаний за корпоративные домены не отвечает вообще никто (рис. 3). Причем чем меньше размер компании, тем эта доля выше.

«К сожалению, многие компании до сих пор недооценивают важность защиты доменов, хотя это критически важный актив. Для минимизации репутационных и финансовых рисков компаниям следует переходить к построению целостной, многоуровневой, автоматизированной системы управления безопасностью доменного портфеля», — прокомментировал данную ситуацию Андрей Кузьмичев.

Рисунок 3. Ответственные за корпоративные домены (источник: «Руцентр»)

Следствием такой ситуации становится уязвимость компании перед внешними атаками, например, «угону» домена внешними злоумышленниками-киберсквоттерами, так и внутренними, связанными с перехватом уже внутренними злоумышленниками, например, нелояльным сотрудником или владельцем-физлицом. В любом случае, такой инцидент может привести к прямым финансовым потерям, которые к тому же могут сопровождаться вымогательством. Вероятности этих инцидентов сопоставимы.

Для защиты от таких угроз «Руцентр» с октября запускает новую функцию управления личными кабинетами пользователей на основе ролевой модели. Данная модель позволяет минимизировать полномочия сотрудников без ущерба для выполнения их прямых служебных обязанностей, а также фиксировать их действия, что облегчает расследование инцидентов. Плюс ко всему, в новой версии личных кабинетов используется двухфакторная аутентификация для всех пользователей.

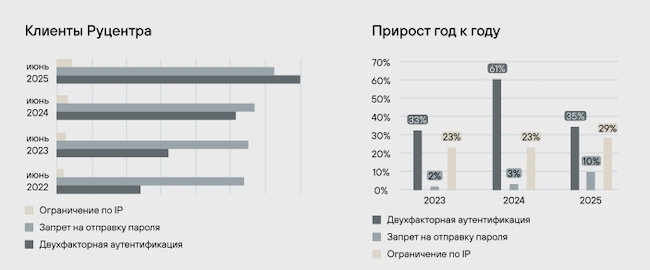

Компании внедряли и внедряют различные защитные средства (рис. 4), о чем свидетельствуют довольно высокие годовые темпы роста. Однако данный уровень объясняется эффектом низкой базы: уровень проникновения данных технологических решений остаётся низким, не превышая 9% у всех пользователей и 13% у юрлиц.

Рисунок 4. Основные средства защиты аккаунтов (источник: «Руцентр»)

Юридические угрозы

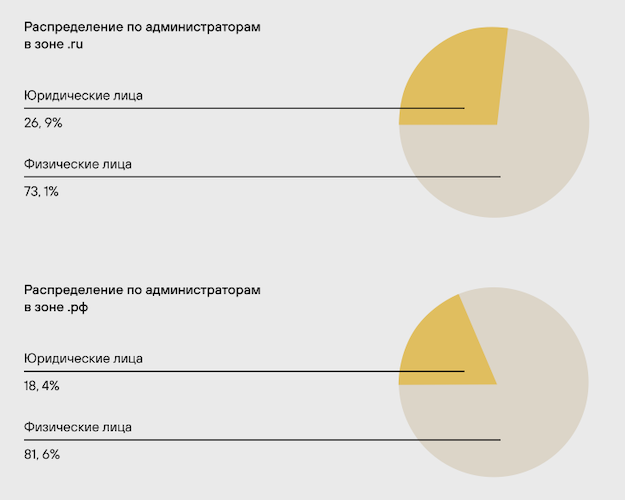

Как правило, юридические угрозы связаны с возможностью «угона» домена со стороны нелояльного сотрудника или собственника-физлица. А последние преобладают среди собственников и администраторов (рис. 5). Юридическим лицам до сих пор принадлежит почти три четверти доменов в зоне .RU и более 80% в зоне .РФ, причем на практике доля доменов, оформленных на частных лиц, может быть еще выше.

Как правило, причиной оформления домена на частное лицо является желание упростить и удешевить данную процедуру. Были примеры и того, когда путем оформления на частное лицо пытались обойти санкционные ограничения, особенно если компания работала в международных доменных зонах.

Такая ситуация, как подчеркнул Андрей Кузьмичев, порождает юридическую уязвимость и низкую защищенность. Не являются исключениями и крупные компании, примером чему являются развод владельцев Wildberries Бакальчуков и конфликт учредителей «Ароматного мира» Задориных. В обоих случаях одним из предметов спора был и корпоративный домен. В случае с Wildberries статус-кво был сохранен, а вот «Ароматному миру» пришлось создавать его заново.

Но помимо этих резонансных историй, как отметил глава Руцентра, были и более «тихие», когда сотрудники при конфликте с работодателем получали контроль над доменом. Не составляли исключение и те, кого уволили из компании. Оформление домена на физлицо, как отмечают авторы исследования, увеличивает риски в случае любого конфликта. Плюс ко всему, частные лица более подвержены социоинженерным атакам извне.

Рисунок 5. Распределение доменов по принадлежности (источник: «Руцентр»)

Внешние угрозы. Фишинг и не только

Как показало исследование, интенсивность мониторинга доменов юрлиц в среднем вдвое опережает уровень для тех, которые принадлежат ИП или частным лицам. По данным на первую половину текущего года, на них пришлось 39 млн при общем количестве менее чем 52 млн.

Высокий интерес к корпоративным доменам связывают с тремя факторами:

- Более высокая рентабельность возможной атаки.

- Возможность получить доступ к ИТ-инфраструктуре компании.

- Высокий потенциал возможного заработка при «угоне» домена.

Количество атак на веб-сайты в России остаётся стабильно высоким. По статистике «Вебмониторэкса», за первое полугодие 2025 г. их зафиксировано более 600 млн. Наиболее часто атакуют компании из сферы финансов, ИТ, розничной торговли и медиа. Коварство таких атак в том, что посетителю сложно определить то, что сайт подменен или заражен. По данным ГК «Солар», количество атак на веб-сайты достигло 800 млн уже в первом квартале текущего года.

Целью атаки может быть и «угон» домена с целью шантажа или вымогательства. Их стоимость может достигать восьмизначных чисел в рублевом эквиваленте, а потенциально и больше. Например, стоимость домена Wildberries оценена в 3 млрд долларов.

Также, как напомнил Андрей Кузьмичев, злоумышленники могут использовать в своих целях «двойники» различных ресурсов, что является частным случаем злонамеренного использования бренда. В России в данном качестве чаще всего используют крупнейшие банки («Сбер», «Альфа-Банк», ВТБ), доски объявлений (классифайды), а также сервис доставки СДЭК.

«Особенно опасны атаки, в которых злоумышленники действуют от имени известных компаний: это несет серьезные финансовые и репутационные риски как для бизнеса, так и для его клиентов», — предупредил руководитель департамента Digital Risk Protection компании F6 Станислав Гончаров.

Помимо кражи денег, целью фишинговой атаки могут стать и данные. Так, довольно распространенной целью таких атак становятся реквизиты корпоративных учетных записей. По данным исследования «Руцентра» и «Кибердома», очень часто последствием атак является утечка корпоративных данных.

В ходе круглого стола на клиентском дне «Руцентра», посвящённого безопасности доменов, Станислав Гончаров также обратил внимание на то, что фишинг может быть направленным на компании. Тут ущерб от одного инцидента может достигать миллионов рублей, что на несколько порядков выше «улова», который могут получить организаторы атак на конечных пользователей. Андрей Кузьмичев также назвал B2B-фишинг серьезной проблемой, которая наносит большой ущерб.

Как отметил глава отдела вторичного рынка доменов «Руцентра» Алексей Спирин в комментарии для ТАСС, дополнительную возможность злоумышленникам дала доступная с 11 августа регистрация доменов на языках народов России. В нерусской кириллице, в частности, в татарской и башкирской, есть буквы, очень схожие с русскими, чем пользуются создатели фишинговых ресурсов и киберсквоттеры.

Положение, как посетовал Алексей Спирин, осложняет то, что такая практика, по крайней мере, до того, как начата явно противозаконная деятельность, не является нарушением, и ничего тем, кто открывает такие ресурсы, предъявить нельзя:

«Мы всех регистрирующих адреса с буквами из языков народов РФ видим, но, к сожалению, ничего не можем сделать, они по факту ничего не нарушают. Я так понимаю, что, пока нет сайта и не нарушаются ничьи права, то и предъявить-то нечего».

Директор АНО «Координационный центр доменов .RU / .РФ» Андрей Воробьев в ходе круглого стола на клиентском дне «Руцентра» привнес толику оптимизма. Он назвал время реагирования, которого удалось достичь в России, самым коротким в мире: срок блокировки злонамеренного ресурса не превышает 15 часов. Хотя и этого часто много, особенно если речь идет о B2B-фишинге, когда инфраструктура создаётся буквально под одну операцию, на проведение которой уходят минуты. Также, по его словам, ICANN на деле придерживается нейтралитета и блокирует зарубежных организаторов фишинговых атак, хотя и делает это не слишком быстро.

Также участники дискуссии выразили надежду на то, что ужесточение порядка регистрации доменов, которое предусмотрено в законопроекте, находящемся в Госдуме, позволит снизить возможности для создания фишинговых и прочих злонамеренных доменов. Данный законопроект уже запланирован для обсуждения в осеннюю сессию.

Как противостоять угрозам для доменной инфраструктуры

По мнению авторов исследования, для создания системы защиты доменов следует, прежде всего, выстроить централизованную систему управления доменами. Это в большей степени управленческая задача, а не техническая. Из-за того, что, как сказано выше, в 70% компаний отсутствуют регламенты по работе с доменной инфраструктурой, а в трети компаний за нее вообще никто не отвечает, ставить задачи и контролировать исполнение данных мер, скорее всего, будет просто некому.

Для этого необходимы 4 шага:

- Закрепить ответственность за корпоративный домен (домены). За это должен отвечать в конечном счёте конкретный сотрудник с достаточным административным весом.

- Разработать и внедрить корпоративную политику, где были бы закреплены все стадии жизненного цикла доменов, включая регистрацию, продление, меры по защите и мониторингу неправомерного использования.

- Провести аудит доменного портфеля (выявить все домены компании, перерегистрировать их все на юридическое лицо, установить централизованную систему продления и обработки уведомлений от регистратора или регуляторов).

- Внедрить базовые технические меры по защите.

Среди технических мер абсолютно необходимой мерой является двухфакторная аутентификация всех пользователей, имеющих доступ к личному кабинету управления доменом. Также необходим регулярный аудит и мониторинг изменений в базах DNS и Whois-сервисов. Лучше, чтобы все эти меры применялись в комплексе.

Однако даже среди резидентов «Кибердома», как показало исследование, уровень проникновения данных мер далеко не 100%. Даже такая базовая мера, как двухфакторная аутентификация применяется лишь в 64% случаев. Комплексная система выстроена лишь у 18% компаний.

Выводы

Как показало исследование «Руцентра» и «Кибердома», главные угрозы для доменной инфраструктуры находятся внутри компаний. Во многом они связаны с тем, что компании не до конца понимают ценность этого актива, причем даже тогда, когда он является ключевым.

Наиболее частыми ошибками являются отсутствие ответственных и, как следствие, контроля за доменной инфраструктурой, а также то, что домены часто регистрируют не на юридических, а на физических лиц. Все это приводит к возникновению инцидентов, которые могут привести к потере домена.

Решение данных проблем, как отмечают авторы исследования, лежит в организационной, а не технической плоскости. Оно не требует существенных затрат ресурсов, тогда как игнорирование порождает серьезные риски, чреватые значительными убытками, как прямыми, так и связанными с потерей репутации и оттоком клиентов.