Безопасность виртуальной инфраструктуры выходит за рамки защиты гостевых операционок. Критически важными элементами являются гипервизор, плоскость управления и виртуальная сеть. Эксперты AM Live детально разобрали угрозы и меры защиты, рассказали о формировании целостной модели безопасности.

- Введение

- Обзор российского рынка виртуализации

- Что такое SDN и для чего это нужно заказчикам?

- Какие есть накладные средства и подходы для защиты виртуализации?

- Заключительное слово экспертов по защите виртуализации

- Выводы

Введение

Многие компании, внедряя виртуализацию для повышения эффективности, совершают серьёзную ошибку: переносят в новый мир устаревшие подходы к безопасности. Они защищают виртуальные машины как физические серверы, полностью упуская из виду уникальные риски, присущие только средам виртуализации. Результат — иллюзия безопасности и реальная уязвимость.

Проблема в том, что традиционные межсетевые экраны зачастую не видят трафик, который проходит между виртуальными машинами в пределах одного хоста, минуя физическую сеть. Угроза может незаметно перемещаться из одной виртуальной машины в другую. Более того, компрометация системы управления даёт злоумышленнику полный контроль над всей инфраструктурой.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Евгений Тарелкин, эксперт, «Код Безопасности».

- Павел Мошкин, руководитель отдела сопровождения ИБ-инфраструктуры, «Банк ПСБ».

- Максим Березин, директор по развитию бизнеса, Orion soft.

- Павел Коростелёв, руководитель отдела продвижения продуктов, «Код Безопасности».

Ведущий и модератор эфира — Илья Шабанов, генеральный директор «AM Медиа».

Обзор российского рынка виртуализации

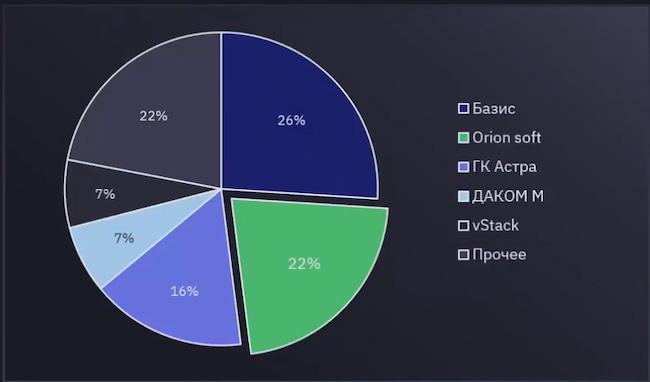

Максим Березин рассказал о ситуации на рынке виртуализации в России. По итогам прошлого года по выручке первое место занимает компания «Базис», на втором месте — Orion soft, третье — ГК «Астра». На июль 2025 года в реестре российского ПО представлено 92 продукта по виртуализации. Ключевая область импортозамещения на данный момент в России — это критическая инфраструктура.

Меньше активности связано с персональными данными, ГИС. Сильно отстаёт коммерческий сектор без КИИ. Отрасли, которые больше всего выбились вперёд — нефтегазохимия, энергетика, госсектор. Тенденция прошлого года, связанная с «замещением импортозамещения» остаётся актуальной и сейчас, и даже усилилась. Масштабирование и серьёзные нагрузки привели к расширению рынка.

Рисунок 2. Рынок виртуализации в России

В марте 2022 года крупнейший разработчик программного обеспечения для виртуализации VMware ушёл с российского рынка. Компании, которые продолжили им пользоваться, перестроились и стали получать обновления через юрлица из соседних стран. Появилась целая ниша интеграторов, которые получают обновления VMware и работают с ними.

Сейчас 80% рынка использует седьмую версию основных продуктов VMware для виртуализации серверов, сетей и дисков. 2 октября 2025 года поддержка седьмой версии закончится. Для неё перестанут выходить патчи, а значит, новые уязвимости нечем будет закрыть. Восьмая версия будет работать по подписке, что для пользователей в России несёт большие сложности.

Эксперт рассказал о преимуществах российской системы виртуализации zVirt, среди которых — безопасная разработка. В следующем году планируется перейти на свою операционную систему, из которой исчезнет до 95% лишних модулей, продукт будет похож на VMware ESXi.

Максим Березин, директор по развитию бизнеса, Orion soft

Сертификация средств виртуализации

Павел Коростелёв объяснил, что регулируемые заказчики делятся на три категории: органы госвласти, субъекты КИИ и финансовый сектор. Для субъектов КИИ 1 марта 2026 года использование сертифицированных операционных систем и средств виртуализации будет обязательным для новых аттестуемых информационных систем. Есть отдельное требование ФСТЭК России к средам виртуализации (приказ № 187), а также предписания по защите виртуализации в приказах № 117, 239 и 21.

В первом опросе зрители поделились, используют ли они иностранные системы виртуализации в своей организации: используют «трофейное» — 23%, купили лицензии — 20%, в процессе миграции на российское — 13%, уже перешли на российское — 6%.

Рисунок 3. Используете ли вы иностранные системы виртуализации в своей организации?

Что такое SDN и для чего это нужно заказчикам?

Максим Березин считает, что программно определяемые сети (SDN) подходят либо для крупных инфраструктур, либо для небольших. Они не нужны заказчикам со средней инфраструктурой. В крупных компаниях после 2022 года образовался «зоопарк» решений. Чтобы ими управлять, нужно заходить в консоли каждого устройства или на центральные консоли, а для этого нужно держать разные команды администраторов. Чтобы с учётом информационной безопасности настроить все доступы и быстро их выдавать, применяется программная реализация управления сетей — она решает эти вопросы в гетерогенной среде.

SDN забирает все сетевые функции сетевого «железа», которые реализуются на программном уровне на каждом сервере. Появляется единое хранение и управление всеми правилами маршрутизации, политиками доступа и т. д. SDN несёт дополнительные траты, но он позволяет экономить на «железе» — оно может быть стандартным, более дешёвым, даже без настроек доступа.

Павел Коростелёв добавил, что второе рождение технология получила, когда появился SD-WAN — корпоративная сеть передачи данных. Она используется в тех случаях, когда есть большое количество филиалов, офисов, каналов связи и нужно эффективно и быстро добавлять новые площадки, экономить на каналах связи и централизованно управлять корпоративными сетями передачи данных.

Павел Коростелёв, руководитель отдела продвижения продуктов, «Код Безопасности»

У SDN есть лимиты. Насколько это проблематично при масштабировании? Максим Березин ответил: есть микросегментация — набор правил, определяющих, кто и куда может получить доступ. Был пример на практике, когда при инсталляции размером в 100 хостов довелось столкнуться с архитектурными ограничениями SDN в 15000 правил микросегментации. Это мешало масштабироваться. В течение 3–4 месяцев смогли расширить ограничения до 65000 правил микросегментации. Удалось в 4,5 раза увеличить потолок. Соответственно, риски от использования SDN вызваны архитектурными ограничениями, но они есть у любой технологии.

Риски в сфере информационной безопасности при использовании SDN

Павел Коростелёв объяснил: так как централизуется управление, вероятность ошибки ниже, но последствия — выше. Одним щелчком можно «положить» всю сеть, злоумышленник теоретически способен её уничтожить. Кроме этого, реализация SDN — это дополнительный стек протоколов, а они не простые, в них есть определённые особенности, которые злоумышленник может использовать при атаке. Это усложняет инфраструктуру.

Павел Мошкин добавил, что SDN — это центральная точка отказа. Есть нерешённые вопросы по съёму трафика и организации полной видимости сети. Важно понимать, что это опосредованная технология. Зеркалирование трафика и его анализ сторонними решениями — «мастхэв» для ИБ.

Павел Мошкин, руководитель отдела сопровождения ИБ-инфраструктуры, «Банк ПСБ»

Как переход на SDN меняет работу наложенных средств сетевой безопасности?

Павел Мошкин уверен, что наложенные средства защиты должны оставаться. Разделение контуров безопасности крупных сетевых сегментов должно осуществляться наложенными аппаратными СЗИ. Есть высокие риски централизованного применения ошибочных конфигураций.

Павел Коростелёв добавил, что есть важный момент для энтерпрайза — разграничение ответственности. Консоль управления SDN находится в зоне ответственности инфраструктурной команды, при этом она управляет связанностью (connectivity) виртуальных машин, и это зона ответственности сетевой команды. Так же есть политика микросегментации, и это зона ответственности команды ИБ. Нужно разобраться с организационными вопросами, кто за что отвечает, и обязательно разграничивать полномочия.

Во втором опросе зрители ответили, используют ли они виртуализацию сетей: пока не планируют — 37%, используют — 33%, планируют — 14%.

Рисунок 4. Используете ли вы виртуализацию сетей?

Какие есть накладные средства и подходы для защиты виртуализации?

Евгений Тарелкин рассказал о продукте vGate, который предназначен для защиты платформ виртуализации. В него входит сетевая безопасность (интеграция с виртуальной сетью, файрвол нового поколения (NGFW)), а также защита жизненного цикла виртуальных машин. Чтобы избежать компрометации администраторов, пользователи контролируются с помощью ролевой модели. Каждому предоставляется определённый свод правил, определяющий его действия в инфраструктуре (ролевая модель разделения ИТ и ИБ). Есть определённые признаки нарушения, при выявлении подозрительной активности сотрудник службы ИБ оповещается.

В целом, нагрузка на виртуальную инфраструктуру очень высока, объём трафика велик, поэтому не всегда можно защититься стандартными средствами. Нужно уделять большое внимание защите виртуализации сети.

Евгений Тарелкин, эксперт, «Код Безопасности»

Требования к сети многократно возрастают, что создаёт новые требования к межсетевым экранам. Специалисты по ИБ привыкли использовать физические межсетевые экраны, но те имеют ограничения. Они изначально спроектированы для работы с физическими хостами и не учитывают всю специфику виртуальной среды. Для большинства заказчиков это создаёт неудобства: из-за большой задержки страдает производительность сети, приложения, чувствительные к этому, работают медленнее, что усложняет инфраструктуру.

Заказчики чаще смотрят в сторону виртуального исполнения физических межсетевых экранов, которые делают анализ трафика, но они также дают определённые задержки, а производительность имеет конечные пределы.

Межсетевой экран уровня гипервизора изначально создан для работы с виртуализацией — понимает правила настройки фильтрации виртуальных машин, при переезде с одного физического хоста на другой все правила по фильтрации трафика сохраняются. Это позволяет снизить расходы на администрирование, упрощает его. Можно легко масштабироваться. При увеличении трафика не нужно менять «железо» на новое.

При этом с vGate подобные решения по сегментации сети обходятся дешевле по сравнению с традиционными средствами. В чём отличие межсетевого экрана уровня гипервизора от NGFW: он разработан специально для работы со средой виртуализации, глубоко в неё интегрирован. Такие решения позволяют обойти ограничения по производительности.

Илья Шабанов заметил, что важная часть функциональности — управление привилегированными пользователями (поиск аномалий). Это во многом похоже на продукты класса PAM. Есть ли интеграция с отдельными PAM-системами? Эксперты поделились, что такой запрос от клиентов есть, но это пока не реализовано. Изначально vGate был фактически квази-PAM для среды виртуализации. Потом PAM-системы стали активно развиваться в своём направлении, а развитие vGate пошло в сторону защиты сети.

Илья Шабанов, генеральный директор «AM Медиа»

В третьем опросе выяснилось, что зрители считают самой важной особенностью NGFW для защиты виртуальной сети: мониторинг и аудит сетевой активности — 30%, глубокая интеграция с платформой виртуализации — 22%, сегментация виртуальной сети — 19%, высокая производительность — 13%, скорость разворачивания и простота интеграции — 9%, низкая стоимость владения — 7%.

Рисунок 5. Что является самой важной особенностью NGFW для защиты виртуальной сети?

Заключительное слово экспертов по защите виртуализации

Павел Коростелёв:

«Разные продуктовые категории развиваются с разной скоростью. Интересно наблюдать, как вендоры выбирают собственные пути. Несмотря на все технологические вызовы, с которыми сталкиваются отечественные заказчики, импортозамещение очень далеко ушло в сравнении с 2018–2019 годами. Сейчас есть полностью готовая инфраструктура высокого уровня».

Максим Березин:

«Многие до сих пор используют VMware и даже не смотрели пока в сторону отечественных решений. Но они доступны для тестирования. После нового года могут начаться проблемы с недоступностью обновлений VMware. Важно иметь план “Б”, и это легко сделать — zVirt инсталлируется за пять шагов, поддерживает автоматическое обновление».

Павел Мошкин:

«С точки зрения безопасности нужно планировать и реализовывать процесс миграции. Как минимум стоит изучить решения, посмотреть опыт крупных компаний, которые уже мигрировали. Отставание в уровне безопасности может привести к полному разрушению бизнеса».

Евгений Тарелкин:

«Вызывает гордость, что российские вендоры создают качественные продукты в сжатые сроки. Один из крупнейших банков уже перевёл всю свою инфраструктуру на отечественные решения, что говорит об их высокой зрелости».

Выводы

Безопасность виртуальной инфраструктуры — это непрерывный процесс, требующий смещения фокуса с защиты отдельных виртуальных машин на комплексную оборону всей среды. Гипервизор, система управления, виртуальные сети и сами виртуальные машины формируют единую сеть, уязвимость любого звена которой ставит под угрозу всю систему.

Успех заключается не в поиске единственного решения, а в построении многоуровневой защиты, где технические меры, строгие политики безопасности и постоянный мониторинг работают согласованно. Только такой целостный подход позволяет в полной мере использовать все преимущества виртуализации, не жертвуя при этом надёжностью и конфиденциальностью данных. Осознанное внедрение этих принципов превращает виртуальную среду из объекта риска в фундамент для безопасного и динамичного развития бизнеса.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!