Специалисты компании Cisco проанализировали наиболее заметные тренды в сфере защиты данных и информационной безопасности, влиявшие на ландшафт угроз в прошлом году. Среди них — активное развитие программ-вымогателей, атаки на пользователей RDP, угрозы, с которыми столкнулась система здравоохранения, и другие факторы.

- Введение

- Эволюция шифровальщиков

- Remote Access Trojans (RAT)

- RDP как цель киберпреступников

- Удалённая работа

- Кража паролей и поиск учётных записей

- Безопасность здравоохранения

- Российский рынок информационной безопасности

- Выводы

Введение

В начале марта 2021 года бизнес-консультант по безопасности Cisco Алексей Лукацкий провёл онлайн-брифинг, на котором рассказал о ключевых киберугрозах 2020 года в сфере защиты информации и безопасности данных. На основании нескольких отчётов, подготовленных вендором, эксперт озвучил тенденции, которые были наиболее заметными в прошлом году. Мы посетили брифинг и собрали информацию о главных факторах, которые влияли на ландшафт угроз за истекшие 12 месяцев.

Эволюция шифровальщиков

Наиболее серьёзной киберугрозой 2020 года специалисты Cisco считают программы-шифровальщики. Как пояснил Алексей Лукацкий, для этого есть две основные причины. Во-первых, результаты атак шифровальщиков заметны всем, а во-вторых, это направление вредоносной активности приносит злоумышленникам действительно значительный доход. На криптокошельках только одной группировки, попавшей в сферу внимания специалистов Cisco по результатам нескольких атак, было собрано около 190 биткоинов, что по нынешнему курсу составляет около 10 млн долларов.

Как пояснил эксперт, скорее всего в 2021 году количество атак шифровальщиков будет только нарастать, а их тактика станет разнообразнее. При этом наносимый программами-вымогателями урон даже превосходит результаты действий APT-группировок. Действительно: и в том, и в другом случаях злоумышленники получают доступ к ресурсам организации с правами администратора, используют механизмы сокрытия своей активности и зачастую крадут ценную информацию. Однако атака шифровальщика ещё и выводит из строя всю инфраструктуру и вызывает нарушение работы или даже остановку бизнес-процессов.

Алексей Лукацкий привёл некоторые цифры, связанные с атаками программ-вымогателей (ransomware):

- 51 % компаний столкнулся с такими атаками, 26 % — заплатили злоумышленникам выкуп. Эффективность шифровальщиков составляет 73 %.

- Средняя сумма выкупа в 2020 году составила 178 тыс. долларов, а для малого бизнеса — 5900 долларов.

- Пакет инструментов для организации ransomware-атаки в даркнете стоит около 50 долларов.

- В среднем каждые 14 секунд фиксируется новая атака программ-вымогателей. При этом средняя длительность проникновения составляет 4 часа.

В прошлом году доход APT-группировок, нацеленных на атаку финансовых организаций, снизился, поскольку дропперы, занимавшиеся выводом средств, не могли в полной мере осуществлять свою деятельность из-за пандемии. Поэтому хакерские команды начали сотрудничать с владельцами программ-вымогателей, продавая им возможность доступа в сети скомпрометированных компаний.

Ещё одной тенденцией 2020 года стала практика раскрытия или продажи конфиденциальных данных жертв, отказавшихся платить выкуп. Впервые такой подход использовали операторы вымогателя Maze, после чего он был подхвачен другими командами злоумышленников.

Другим трендом, который эксперты Cisco продолжили наблюдать в 2020 году, стало снижение количества атак на рядовых пользователей и, напротив, рост в отношении организаций. Это связано с тем, что эффективность программ-вымогателей в сегменте физических лиц падает: пользователи уходят в мессенджеры и мало взаимодействуют по электронной почте, которая является основным каналом заражения, критически важные данные всё чаще автоматически резервируются в облаке, а количество ПК снижается под натиском мобильных устройств.

Предприятия, как цель вымогателей, выглядят гораздо привлекательнее. При сопоставимом уровне усилий доходы от атаки на них гораздо выше. Важно, что для предприятия оплата выкупа — это обычные расходы, которые к тому же могут быть компенсированы страхованием. Решение о выплате диктуется бизнесом и не несёт эмоционального подтекста. Все эти факторы служат драйвером роста числа атак вымогателей на организации.

Как пояснил эксперт Cisco, жизнь программы-вымогателя весьма скоротечна. Практически отсутствуют примеры, когда семейство программ-вымогателей существует более 1–2 лет. Обычно на смену устаревшим шифровальщикам приходят более совершенные варианты. Что же касается наиболее распространённых в 2020 году семейств ransomware, то Алексей Лукацкий особо выделил программу-вымогатель Maze, которая стала своего рода «законодателем мод» в своей сфере.

Владельцы этой вредоносной программы отличались тем, что постоянно уделяли время своей репутации и активно взаимодействовали со СМИ, комментируя слухи, опровергая неверную информацию, добиваясь роста известности. Группировка формировала псевдоположительный имидж, называя жертв «клиентами» и предлагая им техподдержку, ответы на вопросы и даже расшифровку отдельных файлов на пробу. Киберпреступники также обещали не атаковать медицинские учреждения и пострадавшие от экономического кризиса организации.

Вместе с тем операторы Maze создали своего рода биржу для взаимодействия с операторами других шифровальщиков, обмена тактикой атак и украденными у жертв данными. Вымогатель распространялся через наборы эксплойтов и фишинговые письма, используя уязвимости в Adobe Flash, Pulse VPN и Internet Explorer. В октябре 2020 года владельцы Maze объявили о прекращении деятельности.

Среди других заметных программ-вымогателей Алексей Лукацкий также выделил:

- Sodinokibi (REvil),

- Phobos,

- Netwalker,

- Dharma / Crysis,

- Ryuk,

- DoppelPaymer.

Основными каналами распространения шифровальщиков в 2020 году остались фишинговые электронные письма, однако эксперты Cisco отмечают рост числа атак с применением протокола RDP.

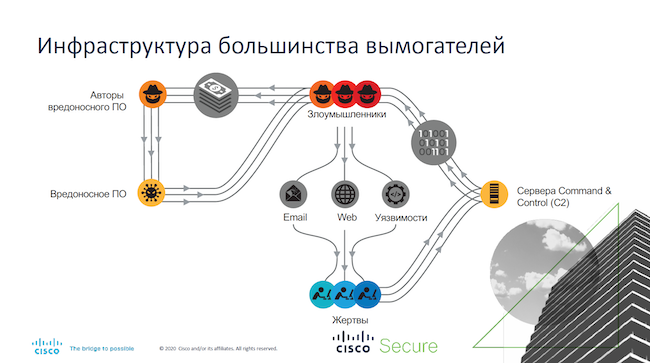

Рисунок 1. Типовая инфраструктура вымогателей

Remote Access Trojans (RAT)

Ещё одной тенденцией прошлого года стали RAT-программы. О них говорят не так много, как о шифровальщиках, поскольку их деятельность обычно не так заметна. Ключевой задачей «троянца» является скрытное проникновение на компьютер жертвы с последующей кражей данных. Современные RAT-программы имеют модульную архитектуру — это своего рода «швейцарский нож» хакера. Они способны втайне от пользователя передавать киберпреступникам гигабайты данных: собирать пароли, перехватывать вводимую на клавиатуре информацию, записывать аудио и видео, а также загружать другие вредоносные программы и работать с командной строкой. При этом RAT умеют взаимодействовать с командным сервером и оперативно подгружать новые модули, расширяя свои функциональные возможности.

Известны примеры, когда RAT-программа состояла из более чем 70 модулей, направленных на решение различных задач. Однако это — скорее исключение: обычно троян содержит не более 10–15 функциональных блоков.

RDP как цель киберпреступников

2020 год для многих компаний прошёл под знаком удалённого доступа, одним из инструментов которого является технология удалённого рабочего стола — RDP. Это — не новая функция, однако именно пандемия COVID-19 сделала её по-настоящему массовой и популярной. Служба RDP является частью операционной системы Windows; благодаря доступности и простоте многие компании стали использовать её для подключения сотрудников к рабочим компьютерам из дома.

RDP регулярно попадает в прицел киберпреступников, в нём находили и находят до сих пор уязвимости, которыми пытаются воспользоваться злоумышленники. Одной из ключевых брешей этого протокола стала уязвимость BlueKeep, обнаруженная в 2019 году, но при этом активно эксплуатируемая и в 2020-м. Как заявили в Microsoft, этот баг мог быть использован для создания программ-червей.

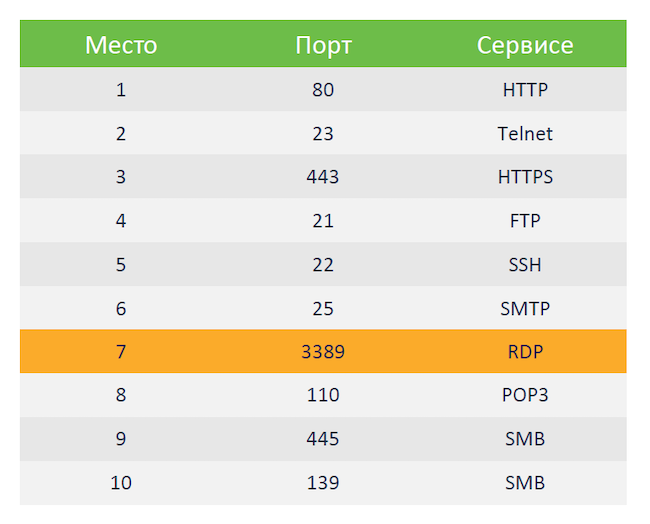

По данным специализированного поисковика Shodan, в интернете есть около 4 миллионов систем с открытым портом RDP. Попытки сканирования порта 3389, используемого для работы этой службы, занимают 7-е место по частоте, опережая такие протоколы, как POP3 или SMB. Статистика, собранная Cisco, свидетельствует, что примерно треть организаций, которые использовали Cisco Secure Desktop, ежемесячно фиксировали сигналы ИБ-тревоги, связанные с RDP. Более 80 % таких сигналов приходилось на угрозы BlueKeep.

Рисунок 2. Наиболее часто сканируемые порты в интернете

Удалённая работа

Злоумышленники быстро отреагировали на перевод большого числа сотрудников на удалённый режим работы и на связанное с этим размытие периметров безопасности организаций. В середине марта 2020 года исследователи из Cisco Umbrella обнаружили, что корпоративные заказчики посетили более 47 тыс. доменов, содержавших в названиях слова «covid», «corona» или другие актуальные термины подобного рода. Из них лишь 4 % были отмечены как вредоносные. Через два месяца, в середине мая, таких доменов стало более 71 тыс., при этом вредоносными являлись 34 % из них.

Более половины российских компаний перевели от 50 % до 100 % своих сотрудников на «удалёнку». Периметр безопасности стал размытым, что незамедлительно сказалось на активности злоумышленников. В России сервис Cisco Umbrella также зафиксировал взрывной рост числа вредоносных сайтов, в доменных именах которых использовались слова «covid», «coronavirus», «mask». Особенностью российского сегмента интернета стали вредоносные ресурсы на тему пособий и госуслуг.

Как отметил Алексей Лукацкий, злоумышленники переориентировали уже имеющуюся инфраструктуру на размещение эксплуатирующих актуальные темы сайтов. Как выяснили специалисты Cisco, идентичные друг другу ресурсы с рекламой медицинских масок, несмотря на разные домены, были размещены в одной автономной системе с единым IP-адресом. Когда тема пандемии стала менее актуальной, на тех же самых адресах появились сайты с рекламой спортивных мероприятий, модных аксессуаров, сумок и других товаров.

Кража паролей и поиск учётных записей

В 2020-м, как и в прошлые годы, значительный объём вредоносных операций приходился на кражу паролей и учётных записей пользователей. Это — вторая по популярности активность, используемая киберпреступниками во время взлома, после фишинга. Легитимные «учётки» дают злоумышленникам возможность оставаться незамеченными в скомпрометированной системе и не оставлять следов, в отличие от атак троянцев и шифровальщиков или эксплуатации уязвимостей. Нередко выявить взломанный пользовательский аккаунт можно только при помощи инструментов поведенческого анализа.

Источниками утечки учётных записей являются данные о логинах и паролях, сохранённые в браузерах, а также другие места системы, где хранится кешированная информация. Для похищения данных злоумышленники применяют специальный инструментарий; одним из самых популярных средств, применяемых в подобных атаках, является утилита Mimikatz. Бесплатная программа, изначально созданная для пентестов, была взята на вооружение и активно используется киберпреступниками.

Безопасность здравоохранения

Исследователи Cisco также зафиксировали рост атак на медицинские организации. Злоумышленников интересовали как специализирующиеся на исследованиях в области борьбы с COVID-19 центры, так и обычные лечебные учреждения — больницы и клиники. В первом случае целями киберпреступников были секретные сведения, которые могли быть проданы на чёрном рынке, во втором — выкуп. Медицинские учреждения легче обычных организаций идут на выплату выкупа, поскольку выход оборудования из строя часто может повлечь за собой угрозу жизни и здоровью пациентов. Обратной стороной увеличения числа кибератак стал рост инвестиций в инфраструктуру безопасности медицинских учреждений, отмеченный экспертами Cisco.

Международные тренды, связанные с безопасностью здравоохранения, не нашли продолжения в России. Алексей Лукацкий сообщил, что значимых кибератак на отечественные медицинские организации в прошлом году не зафиксировано. Эксперт Cisco отметил, что российские структуры вообще реже подвергаются атакам программ-шифровальщиков, чем зарубежные компании. Отчасти это связано с «патриотизмом» некоторых кибергруппировок, имеющих российские корни и не атакующих соотечественников.

Российский рынок информационной безопасности

Cisco опросила около 5 тыс. компаний по всему миру, попросив ИБ-специалистов назвать ключевые факторы, которые помогают строить эффективную систему безопасности и с уверенностью смотреть в будущее. Было названо 11 факторов, таких как соблюдение норм соответствия, поддержка руководства, предупреждение серьёзных инцидентов и другие. По 9 показателям российские компании опережают общемировой уровень, и только два фактора — вовлечение коллег и минимизация внеплановых работ — у нас находятся ниже средних значений.

По результатам того же опроса, крупные и средние отечественные компании тратят в среднем 1,4 млн долларов в год на защиту данных. При этом выгода от внедрения современных средств безопасности почти вдвое превышает сумму инвестиций. Специалисты Cisco на основании анкетирования представителей российских организаций оценили преимущества, которые получили респонденты, в 2,1 млн долларов ежегодно.

Также эксперты компании проанализировали причины, которые способствуют успеху кибератак, и постарались выявить ключевые проблемы эффективного обеспечения информационной безопасности в России и мире. Среди основных сложностей специалисты, принявшие участие в опросе, назвали «заплаточный» подход к ИБ в компаниях. Он характеризуется решением проблем по мере их возникновения, отсутствием механизма моделирования угроз и единого видения архитектуры безопасности организации.

Вторая проблема связана с нехваткой процедур и инструментов в системе мониторинга и реагирования на инциденты (SecOps). В российских условиях это во многом связано с требованиями регуляторов, сфокусированными в первую очередь на предотвращении угроз, но в гораздо меньшей степени ориентированными на оперативное реагирование на произошедшие ИБ-события. В данный момент картина меняется и в нормативных документах появляются требования по непрерывному мониторингу угроз.

Выводы

Как сказал Алексей Лукацкий, в 2020 году отмечался массовый всплеск числа угроз, причинами которого могли стать как ускорение цифровой трансформации во всех индустриях, так и повсеместный переход на удалённую работу. В течение года количество кибератак росло, повышалась их сложность, противостоять им становилось всё труднее. Cisco регулярно публикует исследования, в которых анализирует актуальные угрозы и даёт рекомендации по противодействию им. Отчёты, представленные по итогам 2020 года, содержат исчерпывающие сведения об актуальных рисках, а также рекомендации по защите от кибератак. Основываясь на этих исследованиях, компании могут смело реализовывать планы цифровой трансформации и строить надёжную и защищённую ИТ-инфраструктуру.

Для получения подробной информации об исследованиях Cisco обратитесь к отчётам «Cisco 2021 Data Privacy Benchmark Study», «Defending Against Critical Threats» и «Cisco 2021 Security Outcomes Study».