Ботнет — это сеть зараженных компьютеров, контролируемых злоумышленником. Ботнеты на сегодняшний день являются самой серьезной угрозой безопасности в интернете. Несмотря на то, что большинство из них полагаются на командный сервер (C&C), недавно появились более опасные варианты бот-сетей — пиринговые (P2P). P2P-ботнеты более устойчивы к защитным мерам безопасности, так как большинство из них базируются на том, чтобы нарушить работу командных центров.

2. Структура пирингового ботнета

Введение

Ботнет состоит из сети зараженных компьютеров (ботов), на которых была скрыто установлена вредоносная программа. Эти скомпрометированные машины, или зомби-компьютеры, контролируются удаленно злоумышленником — ботмастером. Когда ботнет состоит из большого количества машин, он имеет огромную совокупную пропускную способность и надежные вычислительные возможности. Ботнеты используются злоумышленниками для осуществления различных видов вредоносных действий, включая рассылку сообщений по электронной почте, кейлоггинг, взломы паролей и атаки отказа в обслуживании (DDoS).

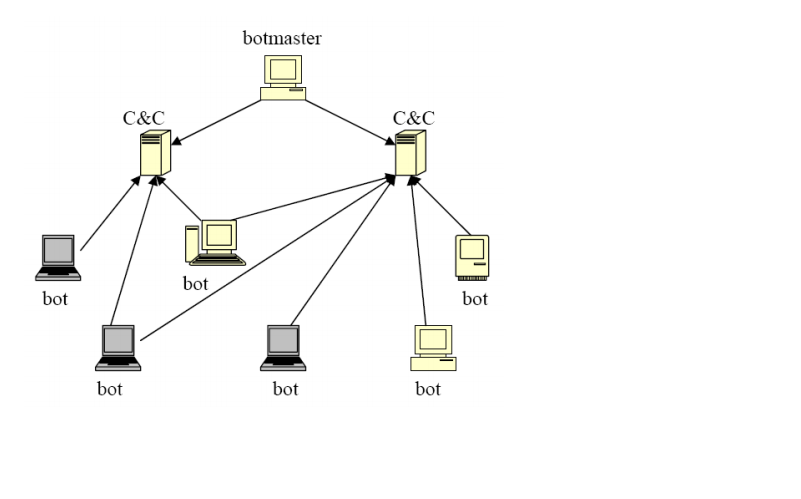

В настоящее время централизованные ботнеты широко используются киберпреступниками. Для передачи сообщений между ботнетами и их хозяевами чаще всего используется протокол IRC. Как показано на рисунке 1, в рамках централизованной бот-сети боты подключаются к одному или нескольким серверам для приема команд. Эта структура проста и очень эффективна при распределении команд ботмастера, но есть большая проблема — если что-то случится с сервером, боты потеряют связь со своим хозяином. Кроме того, эксперты в области безопасности могут подключиться к соответствующему каналу IRC и наблюдать за активностью командного сервера.

Рисунок 1. Схема работы централизованных ботнетов

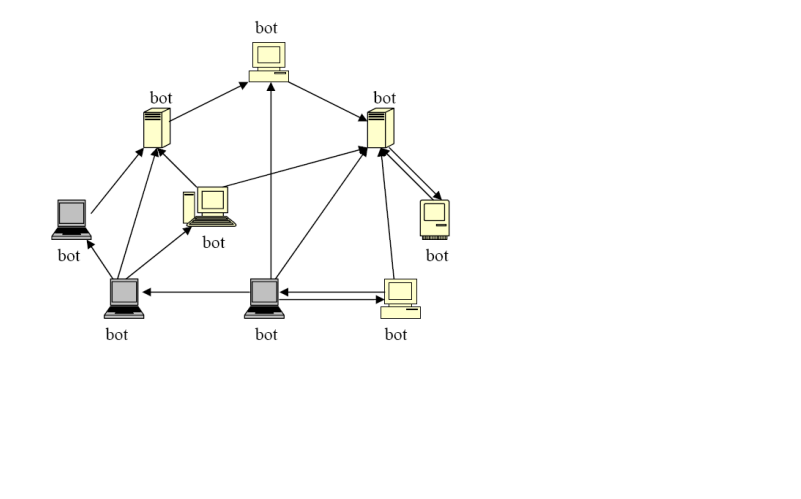

Совсем недавно киберпреступники осознали минусы традиционных централизованных бот-сетей и внедрили пиринговые (P2P), например, Stormnet и Trojan.Peacomm. Децентрализованная система обладает высокой скоростью, кроме того, соединение через бот-сеть P2P не будет нарушено, если какое-либо количество ботов потеряет связь с ней. Как показано на рисунке 2, в сети P2P не существует централизованного сервера, и боты обмениваются друг с другом, действуя и как клиент, и как сервер. Ботнеты P2P оказались намного эффективнее традиционных централизованных. Представляя новую эпоху, P2P-ботнеты являются гораздо более мощными и трудными для противодействия.

Рисунок 2. Схема работы P2P-ботнетов

Недавно исследователи обратили внимание на различные варианты ботнетов P2P. В частности, они тщательно анализировали Stormnet и Trojan.Peacomm, поскольку они наиболее часто встречаются. Тем не менее, для эффективного противодействия этим новым формам бот-сетей, анализ каждого доступного ботнета P2P недостаточен. P2P-ботнеты необходимо систематически изучать.

Структура пирингового ботнета

Создание P2P-ботнета — это процесс, состоящий из двух этапов:

- Злоумышленник должен заразить как можно больше машин в интернете, чтобы удаленно контролировать их. Для этого используются все виды векторов атаки: вирусы, трояны, черви и мгновенные сообщения (IM).

- Скомпрометированные машины будут выполнять конкретные действия, работая как исполнители, осуществляющие DDoS-атаки, кейлоггинг, рассылку спама, так и в качестве командного центра, передавая команды другим ботам.

Существует два способа подключения новых узлов к сети P2P:

- Исходный набор одноранговых узлов жестко закодирован в каждом клиенте P2P. Когда появляется новый одноранговый узел, он пытается связаться с каждым узлом в пределах этого первоначального набора, чтобы обновить информацию.

- Далее используется общий сетевой кэш, например, Gnutella web cache, который сохраняется где-то в сети, и его локация вставляется в код бота. Соответственно, новоприбывшие зараженные компьютеры смогут обратиться к этому кэшу и получить все необходимые обновления.

Для примера рассмотрим вредонос Trojan.Peacomm: при создании P2P-ботнета он использует для связи протокол Overnet. В коде этой вредоносной программы заложена группа одноранговых узлов, с которой зараженный компьютер будет пытаться связаться. Stormnet, другой ботнет P2P, использует аналогичный механизм. Информация о партнерах, с которыми взаимодействуют новые зараженные компьютеры, кодируется в файле конфигурации, который сохраняется на машине жертвы червем Storm.

Выводы

Из всего вышесказанного можно сделать вывод, что P2P-ботнеты все чаще встречаются исследователями безопасности. Это обусловлено, конечно же, наличием большого количества плюсов в сравнении с ботнетами, которые используют командный сервер. В случае с P2P-ботнетами не получится так просто отключить все скомпрометированные машины от источника вредоносных команд. Так что экспертам, скорее всего, стоит ожидать новых вспышек этой вредоносной активности.