Как меняется отношение рынка к концепции Extended Detection and Response (XDR)? Сумели ли вендоры наполнить красивые маркетинговые термины полезным, а главное — понятным заказчику содержанием? Изменилось ли понимание задачи и как скоро XDR придёт на смену SIEM и SOAR? Смогут ли новые игроки привнести в концепцию расширенного детектирования и реагирования что-то новое или нам «продают» уже знакомые продукты в новой обёртке?

- Введение

- XDR: базовые понятия

- Отличия XDR от SOAR, SIEM и других инструментов

- Практические вопросы внедрения XDR

- Развитие рынка XDR: прогнозы экспертов

- Выводы

Введение

Спустя три с половиной года после появления на рынке XDR-системы по-прежнему вызывают множество вопросов не только у заказчиков, но и у специалистов по информационной безопасности. Участники рынка до сих пор не имеют единого мнения по поводу того, что же должно входить в решение класса XDR, является ли этот подход чем-то новым или же мы имеем дело исключительно с маркетинговой уловкой, при помощи которой заказчикам продают уже известные ИБ-инструменты.

Мы собрали в студии Anti-Malware.ru представителей вендоров и системных интеграторов, чтобы в рамках прямого эфира проекта AM Live поговорить о том, что же такое XDR (Extended Detection and Response) — система, услуга или концепция? Удалось ли вендорам доказать заказчикам преимущества новой технологии или же XDR по-прежнему воспринимается как «хайп», призванный поднять продажи EDR, SIEM и SOAR? Что могут предложить заказчикам новые игроки, недавно представившие решения в этом сегменте, и в чём преимущества их подхода перед идеями старожилов рынка? Какие есть особенности использования решений по расширенному обнаружению и реагированию, как они коррелируют с другими инструментами безопасности, существуют ли нюансы в обслуживании XDR?

В прошлом году мы уже говорили с экспертами об особенностях современных XDR-решений на одном из эфиров AM Live. С ключевыми вопросами встречи можно ознакомиться в соответствующей статье. Также рекомендуем почитать материал «XDR: новая стратегия повышения эффективности защиты от кибератак» и рассмотреть представленные на рынке системы этого класса в нашем обзоре.

Участники дискуссии:

- Дмитрий Стеценко, руководитель отдела системных архитекторов компании «Лаборатория Касперского».

- Олег Хныков, эксперт группы по исследованию рынка ИБ компании Positive Technologies.

- Михаил Кондрашин, технический директор компании Trend Micro в СНГ, Грузии и Монголии.

- Кирилл Михайлов, системный инженер компании Fortinet.

- Олег Бакшинский, ведущий советник по вопросам информационной безопасности компании IBM в России и СНГ.

- Игорь Душа, технический директор компании InfoWatch ARMA.

- Илья Осадчий, директор по развитию компании «Тайгер Оптикс».

Модератор и ведущий в студии — Александр Русецкий, руководитель направления по защите от направленных атак, центр информационной безопасности компании «Инфосистемы Джет».

XDR: базовые понятия

В начале беседы модератор предложил экспертам кратко объяснить зрителям, что такое XDR, для чего используются такие решения и чем они отличаются от других средств информационной безопасности. Какие конкретно средства защиты должны входить в XDR? Можно ли считать XDR-системой какой-то определённый набор инструментов информационной безопасности или в каждом конкретном случае это будут разные продукты?

Игорь Душа:

— Термин XDR был введён в 2018 году одним из сотрудников компании Palo Alto. Сейчас существуют различные точки зрения на то, что именно считать XDR. Например, согласно определению Gartner это — моновендорное SaaS-решение, которое объединяет сенсорные ИБ-подсистемы, возможности корреляции событий и расширенного реагирования, а также экспертизу, которая позволяет всё это свести в общую систему.

Михаил Кондрашин:

— XDR — это новое понимание централизованного управления в информационной безопасности. 20 лет назад этот термин предполагал сбор событий, настройку и обновление в рамках некой системы. Несколько лет назад в рамках этого подхода начали централизованно распространять и индикаторы угроз. Однако сегодня и этого мало: необходимо централизованно собирать и обрабатывать всю информацию, чтобы обнаруживать инциденты, которые могут быть не видны на отдельной конечной точке.

Олег Бакшинский:

— Термин «XDR» очень близок к EDR (Endpoint Detection and Response), и многие вендоры используют именно такой подход, развивая свои решения. Сейчас заказчики ожидают от XDR функциональных возможностей SIEM-систем, SOAR, NDR, наличия поведенческого анализа и машинного обучения. Тема XDR всем понравилась, и она начинает вбирать в себя другие направления информационной безопасности, вплоть до концепции Zero Trust.

Дмитрий Стеценко:

— Я согласен, что XDR — это концепция, а не продукт, поскольку конкретная реализация итоговой системы будет отличаться от вендора к вендору. По сути XDR — это новое прочтение старого отечественного термина «КСИБ» (комплексная система информационной безопасности). Для каждого из заказчиков она будет своей. Кому-то нужен DLP, кому-то — IAM, а кому-то достаточно EDR.

Кирилл Михайлов:

— Когда мы говорим об XDR, то предполагаем, что это автоматизированное решение, которое уже включает в себя правила обнаружения и детектирования, то есть логику работы, заложенную вендором и обновляемую им. Отдельные SIEM- или SOAR-системы — это в большей степени конструктор, который поставляется заказчику, создающему из него то, что ему нужно.

Олег Хныков:

— Концепцию XDR можно разделить на два основных блока. Фронтенд — это сенсоры, модули, продукты, расположенные по периметру и отвечающие за сбор данных. Бэкенд — это всё то, что XDR должен давать заказчику: UBA, машинное обучение, глубокая аналитика, статические и динамические наборы правил. При этом набор конкретных продуктов для реализации XDR может быть различным, в зависимости от задач, которые ставит заказчик.

Илья Осадчий:

— Концепция XDR появилась 3,5 года назад, поэтому нет устоявшегося определения, что это такое. Каждый вендор в силу специфики своих продуктов «тянет одеяло на себя», выстраивая XDR вокруг имеющихся разработок. В зависимости от конкретной реализации XDR он может предназначаться как для крупных предприятий, так и для сектора SMB.

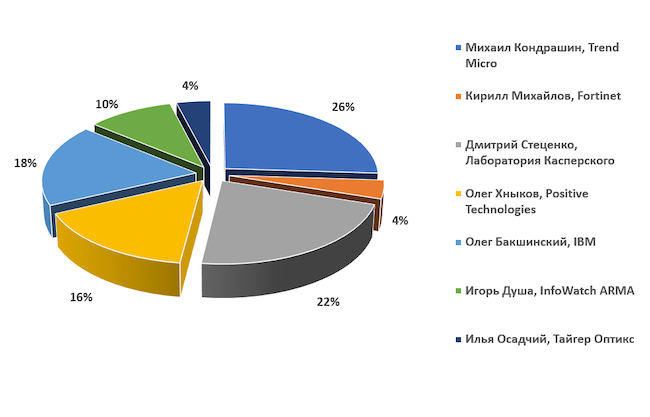

Зрителям прямого эфира AM Live больше всего понравились определения XDR от Михаила Кондрашина из компании Trend Micro (26 % голосов опрошенных) и Дмитрия Стеценко из «Лаборатории Касперского» (22 %). Остальные эксперты получили меньшее признание аудитории.

Рисунок 1. Чьё определение понятия XDR вам показалось наиболее понятным?

Отличия XDR от SOAR, SIEM и других инструментов

Как отметили спикеры, всё то, что производители SOAR и SIEM обещали заказчикам, XDR предоставляет сразу и «из коробки». XDR-системы изначально «заточены» на работу через API; таким образом, в отличие от SIEM, они основаны не на корреляции данных, а на их обогащении. Каждый вендор стремится построить собственную экосистему, поэтому дополняет свои линейки продуктов теми решениями, которых ему не хватает. Эксперты в студии отметили необходимость SIEM-решений — они могут стать сердцем XDR-системы, поскольку в них уже заложены ключевые механизмы, необходимые для реагирования.

Чем XDR отличается от SOAR? Как пояснили гости онлайн-конференции, SOAR-системы выросли из решений класса IRP (Incident Response Platform), добавив к ним функции автоматизации. SOAR зависимы от систем отвечающих за обнаружение — они обрабатывают полученные от них данные. В отличие от них XDR самостоятельно (в рамках единой системы) выявляет инциденты и определяет то, как на них необходимо реагировать. В случае же с SOAR заказчик самостоятельно создаёт сценарии использования решения, настраивая его реакцию на полученные извне инциденты.

XDR собирает не события, а телеметрию с конечных точек, выявляя среди большого массива данных инциденты, которые не могут быть детектированы на одном отдельно взятом хосте. Эксперты обратили внимание, что такой подход существенно снижает количество ложных срабатываний, поскольку ядро XDR имеет возможность анализировать данные с разных узлов системы.

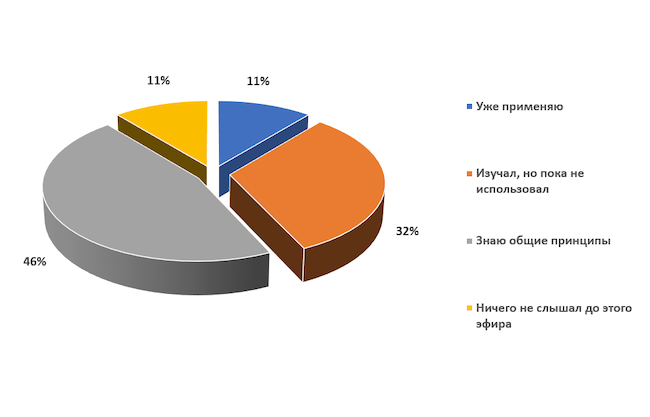

Мы поинтересовались у зрителей AM Live тем, знакома ли им концепция XDR. Результаты опроса показали, что 46 % респондентов знают общие принципы построения систем расширенного детектирования и реагирования. Ещё 32 % опрошенных изучали, но пока не использовали XDR на практике. Ничего не слышали о такой концепции до эфира 11 % зрителей. Столько же — уже применяют XDR для обеспечения информационной безопасности в своих организациях.

Рисунок 2. Знакома ли вам концепция XDR?

Рассуждая о лицензировании XDR, спикеры AM Live рассказали, что одним из распространённых подходов является ценообразование от инфраструктуры — количества защищаемых серверов и рабочих станций. Некоторые вендоры предлагают отдельные группы лицензий для разных функциональных групп системы. Так, заказчик может помимо базовых возможностей получить, например, проактивный поиск угроз (Threat Hunting) или управление уязвимостями. Встречаются системы, где отдельно лицензируются сенсоры разных типов, а также аналитические модули.

Какие выгоды получает предприятие от внедрения XDR? В первую очередь — снижение нагрузки на ИБ-специалистов и уменьшение влияния человеческого фактора. Кроме того, система расширенного обнаружения и реагирования в ряде случаев поможет быстрее выявить кибератаку, а значит, уменьшить ущерб от неё. Ещё один фактор — снижение затрат на обслуживание системы, поскольку комплексное решение будет дешевле в эксплуатации, чем набор отдельных продуктов.

Практические вопросы внедрения XDR

Переходя к более подробному рассмотрению «устройства» XDR-решений, спикеры онлайн-конференции высказали мнение, что подобные системы могут поставляться в разных формфакторах. Вендор, который ограничен только облачными или только локальными (on-premise) вариантами поставок, может упустить часть заказчиков. Однако, как отметили эксперты, XDR работает с очень большими объёмами данных, что требует значительных вычислительных ресурсов, которые тяжело обеспечить в рамках инфраструктуры одной компании. С этой точки зрения облачная система выглядит предпочтительнее.

Какие механизмы обнаружения используются в XDR? Эксперты в студии заметили, что большая часть детектирования происходит путём анализа телеметрии оконечных устройств, и привели примеры некоторых техник обнаружения:

- поиск по индикаторам компрометации;

- обнаружение моделей атаки;

- информация от песочниц;

- инциденты от сторонних систем;

- нейросеть, эмулирующая действия сотрудника SOC.

Арсенал сценариев и средств реагирования современных XDR-решений может включать в себя прекращение процесса на конечной точке, помещение его в карантин, удаление внесённых им в систему изменений. На файрволе чаще всего происходит помещение хоста в блок-лист. В ответ на подозрительные действия пользователя его учётная запись может быть заблокирована или же для аккаунта будут задействованы дополнительные факторы аутентификации. Кроме этого, возможны пользовательские, настраиваемые сценарии на основе специально созданных скриптов. Спикеры напомнили также, что сбор доказательств и расследование инцидента тоже является одной из форм реагирования.

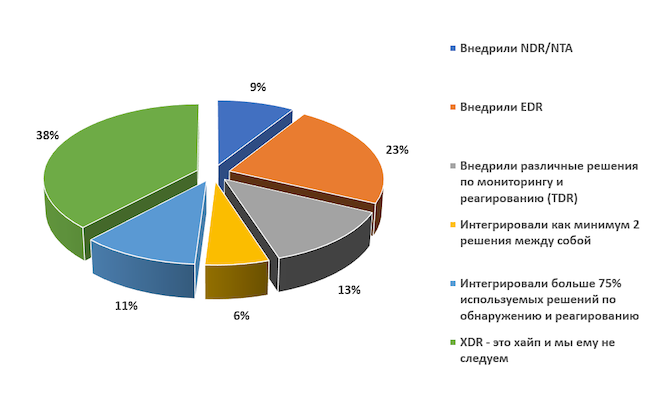

На каком этапе внедрения XDR находятся компании, чьи представители наблюдали за онлайн-конференцией? Как показал проведённый нами опрос, 23 % из них уже внедрили EDR, а ещё 13 % применяют различные решения по мониторингу и реагированию (TDR). Внедрили средства сетевой безопасности класса NDR или NTA 9 % опрошенных. Начали интеграцию инструментов и связали между собой как минимум два ИБ-решения 6 % участников опроса, а обеспечили совместную работу более трёх четвертей средств безопасности — 11 %. Считают XDR «хайпом» и не используют эту концепцию 38 % зрителей AM Live.

Рисунок 3. На каком этапе внедрения концепции XDR вы находитесь?

Как заказчик может протестировать XDR-систему, убедиться, что она способна решать поставленные перед ней задачи? Как отметили гости студии, поскольку XDR — это концепция, заказчик может уже иметь некоторый набор компонентов её составляющих. В этом случае необходимо только провести тестирование недостающих модулей. Первичная оценка продукта возможна при рассмотрении уже состоявшегося кейса из прошлого применительно к новому продукту. Заказчик может ответить на вопрос о том, что было бы, если на тот момент у него уже был XDR. Эксперты также рекомендовали протестировать основные сценарии реагирования, которые помогут показать, насколько быстрее станет этот процесс.

Обсуждая процесс внедрения XDR, спикеры AM Live отметили, что решение этого класса чаще всего не требует дополнительного обучения ИБ-специалистов. В большинстве случаев достаточно консультационной поддержки вендора или системного интегратора по ходу «пилотирования» или эксплуатации системы. Эксперты оговорились, что речь идёт о пользователе, который знаком с базовыми понятиями информационной безопасности и сможет самостоятельно разобраться в работе с консолью решения.

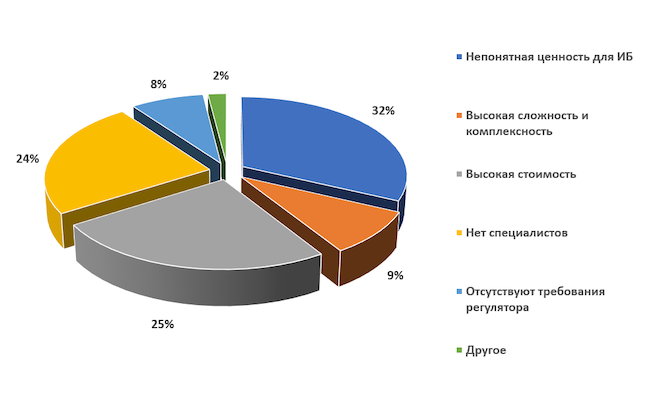

Мы задали зрителям онлайн-конференции вопрос: что, на их взгляд, мешает внедрению XDR в их организации? Почти треть опрошенных — 32 % — отметили непонятную ценность для ИБ, а 25 % пожаловались на высокую стоимость таких решений. По мнению 24 % респондентов основным сдерживающим фактором является отсутствие профильных специалистов. Ещё 9 % участников опроса смущает высокая сложность и комплексность XDR. Для 8 % наших зрителей главным ограничивающим фактором является отсутствие требований регулятора. Вариант «Другое» выбрали 2 % опрошенных.

Рисунок 4. Что, на ваш взгляд, является главным ограничивающим фактором для внедрения XDR?

Развитие рынка XDR: прогнозы экспертов

Мы попросили экспертов поделиться своими прогнозами — видением рынка XDR на ближайшие 2–3 года. По мнению некоторых гостей студии, в будущем появятся новые отечественные вендоры XDR, а глобальный рынок будет двигаться в сторону более чёткого осознания концепции расширенного детектирования и реагирования. Разработчики ИБ-решений будут вынуждены подстраиваться под сформированное определение, чтобы не выпасть из тренда.

Как прогнозируют наши эксперты, количество анализируемых данных будет расти, а число ложных срабатываний XDR-систем — снижаться. Продукты и экосистемы станут более ориентированными на практическую безопасность и снижение вероятности недопустимых рисков для бизнеса. Вендоры будут наращивать интеграцию своих продуктов в XDR, а также увеличивать количество источников сторонних данных, принимаемых системой. При этом собранные данные могут начать использоваться не только для обнаружения киберугроз, но и, например, для реализации концепции Zero Trust.

Спикеры конференции отметили, что через пару лет у заказчиков могут появиться вопросы об интеграции XDR-решений разных вендоров между собой. Расширение вектора взаимодействия XDR с сенсорными системами и другими источниками данных, в том числе и других вендоров, может привести к постепенному вытеснению с рынка обособленных продуктов SIEM и SOAR. Некоторые эксперты видят XDR в качестве базовой технологической платформы для SOC, автономного инструмента, способного самостоятельно принимать решения, снижая зависимость компании от человеческого фактора.

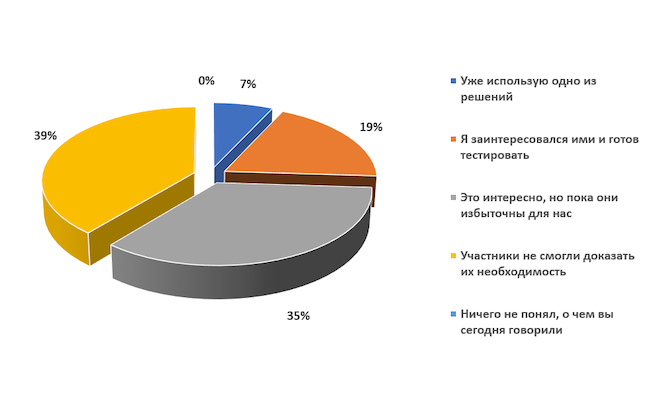

В завершение прямого эфира мы поинтересовались у зрителей тем, каково их мнение относительно концепции XDR по результатам обсуждения. Большинство аудитории онлайн-конференции пока скептически относится к XDR: 35 % опрошенных считают, что такие решения пока избыточны для их организаций, а 39 % сообщили, что спикеры в студии не смогли доказать необходимость применения концепции расширенного обнаружения и реагирования. С другой стороны, заинтересовались и готовы тестировать XDR 19 % респондентов, а уже используют одно из таких решений 7 % опрошенных. Вариант «Ничего не понял, о чём вы сегодня говорили» не выбрал никто из участников опроса.

Рисунок 5. Каково ваше мнение относительно решений XDR?

Выводы

Как показала дискуссия, участники рынка уверены, что XDR способен повысить уровень информационной безопасности компании. Автоматическое, автономное и комплексное реагирование на инциденты даст специалистам SOC возможность концентрироваться только на серьёзных проблемах, требующих ручного разбора, уменьшит время реакции и, возможно, предотвратит некоторые атаки.

С другой стороны, ни вендоры, ни тем более заказчики пока не имеют чёткого представления о границах и содержимом этой концепции: не видят, какие конкретно инструменты должны составлять XDR-решение, не понимают, допустима ли в этом вопросе мультивендорность, а также какие ощутимые выгоды получит организация от внедрения. Ответы на эти и другие актуальные вопросы предопределят будущее этого сектора рынка.

Проект AM Live тем временем продолжается: впереди новые встречи с экспертами и обсуждение самых злободневных тем, волнующих профессионалов в сфере информационной безопасности. Чтобы не пропускать прямые эфиры, подпишитесь на YouTube-канал Anti-Malware.ru. До встречи в эфире!