Extended Detection and Response (XDR) — это новый перспективный класс решений, ориентированный на комплексное противодействие сложным кибератакам. Рассмотрим детально предпосылки его появления, тенденции развития на рынке, преимущества и особенности XDR, а также отличия от таких популярных технологий, как EDR, SIEM и SOAR.

- Введение

- Определение XDR

- Состав и функциональные возможности XDR

- Типы XDR и варианты поставки

- 4.1. Варианты поставки

- Отличия XDR от SIEM и SOAR

- 5.1. SIEM vs XDR

- 5.2. SOAR vs XDR

- На что обращать внимание при выборе XDR

- Решения класса XDR на российском рынке

- Выводы

Введение

Подходы киберпреступников с каждым годом становятся всё более изощрёнными и быстро адаптируемыми к новым реалиям. Наглядным тому примером служит успешное использование такого мирового события, как пандемия COVID-19. Злоумышленники всё чаще практикуют мультивекторный подход к организации своих атак, используют несколько точек проникновения в инфраструктуры жертв, социальную инженерию, а также применяют горизонтальное перемещение по сети. Всё это приводит к расширению площади атаки и усложняет процесс реагирования на инциденты связанные с киберугрозами, целенаправленными и APT-атаками.

Для устранения такого рода нападений использование только базовой превентивной защиты или передового защитного инструмента, который ориентирован на один вектор атаки, становится недостаточным. Средние и крупные организации, осознавая факторы риска для бизнеса, поступательно наращивают свой ИБ-арсенал. Они зачастую становятся обладателями большого количества неинтегрированных между собой ИБ-инструментов, в том числе по обнаружению, расследованию и реагированию, и ряда консолей управления (примеры инструментов: EDR, NTA, NGFW, Mail Gateway, Sandbox, TIP, CASB, IRP).

Все эти решения направлены на противостояние киберугрозам, но одни из них закрывают только отдельные векторы атаки (сеть, почта, облака и пр.), а другие отвечают за какие-то определённые действия в рамках процесса реагирования на инциденты (обнаружение, обогащение событий, реагирование и пр.). Усилия по эксплуатации такого «зоопарка» решений имеют разную степень успеха, но чаще всего организации страдают от чрезвычайно высокого потребления ресурсов и преобладания несистематического подхода к обработке инцидентов. Даже те организации, которые давно уже используют решения класса SIEM, в большинстве случаев завалены большим количеством оповещений, требующих интенсивного и экстенсивного вовлечения ИБ-специалистов и большого количества ручных действий по расследованию и анализу.

Сегодня не все организации могут себе позволить расширить ИБ-штат квалифицированными кадрами для эффективной эксплуатации всех имеющихся в наличии инструментов в рамках единого процесса работы с инцидентами. А точнее — мало кто, так как глобальная нехватка квалифицированных ИБ-кадров продолжает оставаться ключевой проблемой на рынке. Как следствие, организации сталкиваются с большим количеством оповещений, с высоким уровнем ложноположительных срабатываний и с проблемами по сбору нужных доказательств для анализа первопричин. Большое количество консолей управления и проблемы с интеграцией между решениями являются причиной отсутствия кросс-продуктового взаимодействия, невозможности сопоставления событий из разных источников в единый инцидент, а также нехватки прозрачности в масштабах всего предприятия. Всё это ведет к «слепым зонам» и сопровождается большим количеством ручных задач, что ухудшает показатели среднего времени обнаружения и реагирования на угрозы (MTTD и MTTR) и, что хуже, приводит к пропуску важных инцидентов.

Этот набор проблем требует поиска какого-то решения. Вместо того чтобы расширять свой ИБ-арсенал разрозненными инструментами, организациям необходимо задуматься об унификации защиты и повышении эффективности существующего ИБ-персонала. Именно для этого был создан новый класс решений XDR (Extended Detection and Response), который, по мнению Gartner, входит в тройку лучших проектов в области кибербезопасности в 2021 году.

Определение XDR

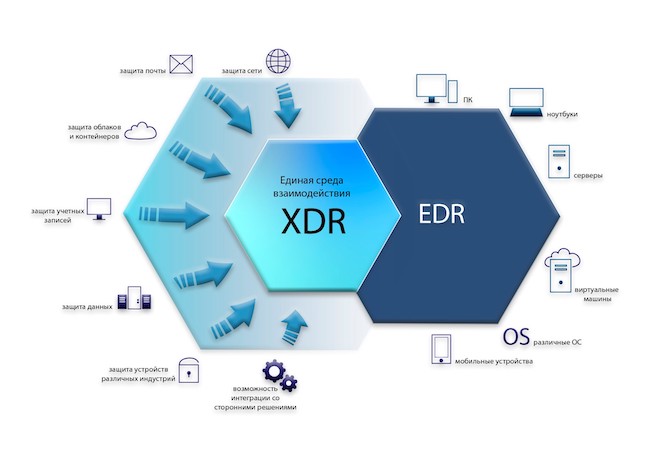

XDR — это следующий шаг в развитии технологии EDR (Endpoint Detection and Response), которая отвечает за обнаружение сложных угроз и реагирование на них на уровне конечных точек. EDR не охватывает защиту других частей инфраструктуры, не связанных с рабочими местами, таких как сеть, почта, учётные записи, облачные среды и пр. XDR объединяет EDR с другими инструментами безопасности либо источниками данных, консолидированно собирает и сопоставляет эти данные и предоставляет аналитикам расширенные возможности по обнаружению, расследованию и реагированию на сложные киберугрозы.

Например, XDR может объединять EDR c такими продуктами, как межсетевые экраны, системы сетевого анализа, решения по защите облаков, веб-шлюзы и шлюзы электронной почты, инструменты по управлению правами доступа и прочие классы решений в рамках единого процесса реагирования на инциденты. Получается, что XDR объединяет различные ИБ-решения в единую эффективную систему безопасности. Важно, что интеграция происходит на этапе развёртывания, а не добавляется позже, как, например, при подключении SIEM- или SOAR-систем.

Решение XDR подходит для средних и крупных компаний, которые стремятся упростить управление своей инфраструктурой информационной безопасности преимущественно в рамках продуктов от одного вендора. Это позволяет прагматичным организациям значительно повысить операционную эффективность своей ИБ-системы без ручной и трудозатратной интеграции, при этом максимально автоматизировав и упростив процесс реагирования на инциденты, а также оптимизировав ИБ-ресурсы.

Ценность XDR определяется удобством эксплуатации, повышением уровня автоматизации и эффективности процесса поиска угроз и реагирования на них. Это происходит за счёт предоставления информации в консолидированном виде из единой консоли, применения механизмов искусственного интеллекта для повышения скорости обнаружения и приоритизации инцидентов и встроенного анализа угроз. Также свою роль в этом играют предоставление экспертам большей видимости и лучшего понимания угроз, объединение оповещений в инциденты, возможность более глубокого анализа первопричин и централизованное реагирование в рамках всей инфраструктуры.

Состав и функциональные возможности XDR

Процесс работы с киберинцидентами, связанными со сложными угрозами и целевыми атаками, предполагает наличие выстроенного процесса реагирования, а точнее — выполнение быстрых и точных действий по сбору данных, обнаружению, расследованию и нейтрализации угроз. Важно исключить вероятность упустить оповещения из общего потока, которые могут привести к негативным последствиям.

Сегодня обработке всего объёма подозрительных предупреждений мешает следующее:

- большое количество ложноположительных срабатываний,

- нехватка аналитиков и их усталость от большого потока оповещений,

- недостаток необходимых знаний у аналитиков,

- большое количество ручных задач, связанных с валидацией, приоритизацией, сопоставлением оповещений в единый инцидент, реагированием на инциденты и пр.

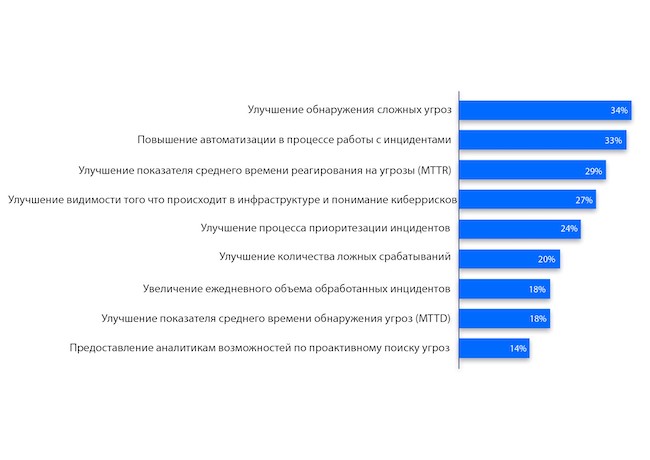

Аналитическая компания Enterprise Strategy Group в своём исследовании «Влияние XDR на современный SOC» выделила следующие ключевые факторы успеха, способствующие повышению эффективности процесса обнаружения и реагирования (рис. 1):

- улучшение обнаружения сложных угроз,

- повышение автоматизации и улучшение показателей среднего времени обнаружения и реагирования на угрозы (MTTD / MTTR),

- улучшение видимости того, что происходит в инфраструктуре, и понимание угроз,

- уменьшение количества ложных срабатываний и улучшение приоритизации инцидентов,

- увеличение ежедневного объёма обработанных инцидентов,

- предоставление аналитикам возможностей по проактивному поиску угроз.

Рисунок 1. Необходимые улучшения для повышения эффективности процесса обнаружения угроз и реагирования на них

Как мы ранее отметили, XDR представляет собой тесно взаимосвязанный набор ИБ-инструментов с единой средой взаимодействия. Что это означает, как это помогает справиться с существующими проблемами и как повышает эффективность процесса работы с инцидентами?

С помощью XDR аналитики ИБ получают единую мощную платформу для расширенного обнаружения, расследования и реагирования на сложные киберинциденты при меньших трудозатратах.

Это возможно благодаря:

- единому центру сбора, нормализации, анализа и корреляции данных,

- облачному «озеру данных» (data lake) или локальной базе данных (менее распространено),

- единой консоли,

- повышенному уровню автоматизации,

- единой точке видимости того, что происходит в инфраструктуре,

- единому инструментарию по анализу первопричин и проактивному поиску угроз,

- единому улучшенному процессу приоритизации инцидентов,

- автоматическому формированию из ряда оповещений одного инцидента, который действительно требует внимания аналитиков,

- одной точке взаимодействия с Threat Intelligence и матрицей MITRE ATT&CK,

- централизованному реагированию, в том числе с применением сценариев реагирования (плейбуков) и пр.

Получается, что XDR — это тесное кросс-продуктовое взаимодействие, обогащённое дополнительными функциональными возможностями, предоставляемыми аналитикам централизованно.

Количество подключаемых в единую среду взаимодействия источников / продуктов, которые участвуют в процессе обнаружения, расследования и реагирования, зависит от потребностей заказчика, а также от выбранного поставщика XDR, то есть от его собственных поддерживаемых источников (классов продуктов) и возможностей интеграции со сторонними ИБ-решениями. EDR и различные защитные средства, такие как почтовые и веб-шлюзы, межсетевые экраны, IPS, NTA / NTDR, CASB, DLP, IDM, решения по защите банкоматов, АСУ ТП, IoT и ряд других, могут выступать сенсорами для XDR (рис. 2).

Рисунок 2. Пример состава решения класса XDR

Минимальный комплект XDR — это защита конечных точек, сети и почты, то есть объединение защиты наиболее популярных и эксплуатируемых злоумышленниками мест проникновения в инфраструктуру, которые следует контролировать в первую очередь. Также важно в базовой конфигурации обогащать полученные оповещения актуальными данными об угрозах (Threat Intelligence) и сопоставлять их с матрицей тактик и техник злоумышленников MITRE ATT&CK, что значительно упрощает и ускоряет процесс расследования.

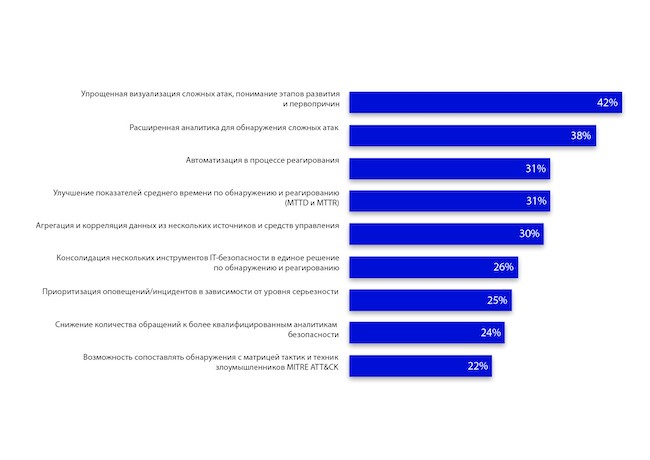

По данным того же опроса Enterprise Strategy Group «Влияние XDR на современный SOC», самыми привлекательными возможностями XDR для организаций сегодня являются (рис. 3):

- упрощённая визуализация сложных атак и понимание всех её этапов и первопричин,

- расширенная аналитика и автоматизация в процессе реагирования,

- агрегация и корреляция данных из нескольких источников и средств управления безопасностью,

- улучшение показателей MTTD и MTTR и приоритизации инцидентов,

- консолидация нескольких инструментов безопасности в единое решение и пр.

Рисунок 3. Наиболее привлекательные функциональные возможности XDR

Благодаря технологии XDR различные ИБ-продукты обретают единую среду обмена данными и получения целостной картины происходящего в инфраструктуре. Единая консоль управления для удобства работы аналитика, предоставляемый высокий уровень автоматизации действий в рамках расследования и реагирования, усовершенствованный процесс приоритизации инцидентов, улучшенные показатели MTTD и MTTR, сокращение числа ложноположительных срабатываний и прочие возможности и улучшения делают сегодня XDR очень привлекательным.

Типы XDR и варианты поставки

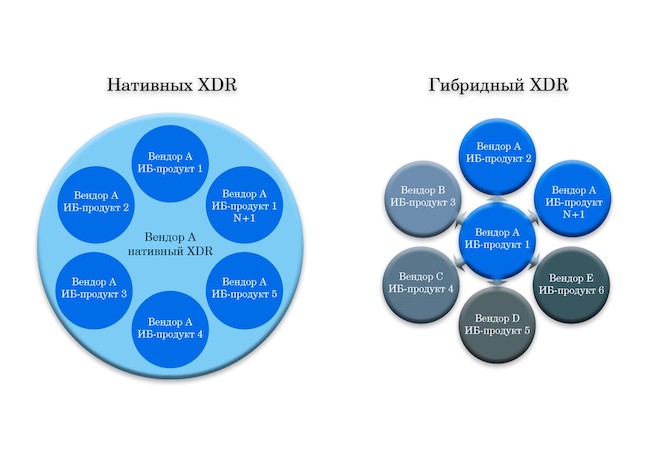

В основе XDR обычно лежат продукты от одного вендора, но XDR не исключает возможности интеграции с решениями сторонних производителей. Уже сейчас аналитики, например Forrester, выделяют два типа XDR: нативный и гибридный (рис. 4).

Рисунок 4. Типы XDR

Нативный XDR тесно связан с различными инструментами информационной безопасности в рамках портфолио от одного поставщика, тогда как гибридный XDR полагается в том числе на дополнительные ИБ-инструменты от других поставщиков.

Производители EDR с богатым набором иных ИБ-инструментов, конечно же, будут использовать тренд XDR как возможность максимально быстро унифицировать свой продуктовый портфель и предоставить более полное взаимодействие между своими ИБ-решениями, особенно если это ранее ещё не было сделано. И, конечно, нативный XDR имеет преимущество потенциально простого лицензирования и тесной интеграции «из коробки» при поставке, но может не подойти организациям опасающимся привязки к одному производителю.

Напротив, вендоры с портфелем ограниченным одним или несколькими продуктами будут полагаться на дополнительные защитные инструменты от других поставщиков, что позволит службам безопасности подключать инструменты, которые они хотят интегрировать. Но, с другой стороны, взаимодействие с третьими сторонами не исключит вероятность поверхностных интеграций, что может отрицательно сказаться на эффективности решения XDR.

Варианты поставки

XDR разрабатывалась в первую очередь как облачная платформа, построенная на инфраструктуре больших данных, чтобы предоставить группам ИБ гибкость, масштабируемость и большие возможности для быстрого развёртывания и удобства эксплуатации. Озеро данных позволяет анализировать огромный объём различной информации, а также способствует оптимизации расходов на обработку и хранение данных.

Локальное развёртывание XDR возможно как одна из опций, что актуально для России и других консервативно относящихся к облачным поставкам стран. Не все производители на рынке предлагают оба варианта поставки. Те разработчики ИБ-решений, которые изначально фокусировались не на облачных решениях, смогут поддержать историю локального развёртывания XDR и облачный вариант поставки в том числе.

Отличия XDR от SIEM и SOAR

Основное предназначение технологий SIEM, SOAR и XDR — помочь специалистам по информационной безопасности в вопросе противодействия сложным кибератакам. Получается, что инструменты SIEM и SOAR схожи с XDR по назначению, но обладают разным набором функциональных возможностей.

SIEM vs XDR

SIEM (Security Information and Event Management) — это ветеран среди представленных для сравнения классов решений с весьма большой базой инсталляций по всему миру. SIEM-системы предназначены для сбора и анализа той информации о событиях в безопасности, которая полезна ИБ-специалистам для выявления кибератак и нарушений политик безопасности и минимизации возможного ущерба от них, а также для помощи в обеспечении соответствия требованиям регуляторов.

Основное различие технологий SIEM и XDR — в том, что SIEM собирает журналы событий (логи) в централизованное хранилище и предоставляет интерфейс для их анализа, сначала из сетевых устройств и потом уже из других средств обеспечения безопасности.

XDR же в первую очередь сфокусирован на сборе телеметрии для анализа с конечных точек, так как в него входит EDR, а потом уже — из сетевого трафика, электронной почты, облачных инфраструктур и пр. Почему так важны данные с конечных точек? Потому что конечные точки — это связующее звено между пользователями и предприятием. Они являются наиболее распространённой точкой входа злоумышленников в инфраструктуры компаний, основной целью киберпреступников. А самое важное — то, что конечные точки являются ключевым источником данных для эффективного расследования сложных инцидентов. И когда эти данные сопоставляются со сведениями из других источников, эффективность обнаружения сложных угроз и скорость реагирования на них повышаются в несколько раз.

Для SIEM решения по защите рабочих мест (EPP / EDR) выступают лишь как один из источников данных. Для XDR же технология EDR в том числе широко используется в процессе сдерживания угроз и действий по реагированию на инциденты.

Отдельно стоящие SIEM-системы осуществляют только сбор и анализ информации во внутренней сети и не предоставляют никаких встроенных возможностей по автоматическому обнаружению или реагированию на атаки. В дополнение, кроме покупки самой SIEM-системы, организациям приходится ещё какое-то время тратить на подключение планируемых источников данных к SIEM и в дальнейшем поддерживать систему в актуальном состоянии: создавать и корректировать правила корреляции, разбираться с многочисленными ложноположительными срабатываниями, заниматься приоритизацией инцидентов и в целом бороться с проблемой большого количества ручных задач, необходимых в рамках расследования и реагирования при использовании этого класса решений.

В отличие от SIEM-систем XDR-решение анализирует происходящее в корпоративной сети как единое целое и в режиме близком к реальному времени, а также формирует из нескольких предупреждений один инцидент для расследования. Это позволяет избавить аналитиков от большого количества оповещений и предоставляет им всё необходимое для качественного и быстрого отражения сложных атак из одного окна.

В заключении этого сравнительного блока хотелось бы отметить, что две технологии могут отлично дополнять друг друга. Если в организации уже используется SIEM-система и отлажен процесс работы, то XDR может выступать консолидированным источником релевантных сложным атакам данных и тем самым повысить эффективность работы SIEM-системы. Также отмечается тренд, когда вендоры используют SIEM-технологию как один из элементов их концепции XDR, что даёт возможность быстро взаимодействовать с решениями сторонних поставщиков и выстраивать сценарии реагирования.

SOAR vs XDR

SOAR (Security Orchestration, Automation and Response) — это эволюция SIEM-систем, которая осуществляет оркестровку и автоматизацию процессов управления разнородными ИБ- и ИТ- системами от разных производителей и обеспечивает реагирование на инциденты посредством заранее подготовленных планов реагирования (плейбуков) без необходимости переключения между различными консолями. SOAR подходит для крупных и очень крупных организаций с высоким уровнем зрелости ИБ-процессов. Решение данного класса позволяет оркестрировать неограниченное количество систем от разных вендоров из единой точки, максимально автоматизируя процессы, но при этом требуя большой вовлечённости ИБ-экспертов. На стороне специалистов остаётся такой трудоёмкий процесс, как подключение ИБ-продуктов, ИТ-систем и бизнес-приложений, а также валидация или написание своих собственных сценариев реагирования. SOAR охватывает большую часть элементов инфраструктуры, но ориентирована на реактивные действия в ответ на угрозы, работает в основном с типовыми сценариями реагирования и не имеет собственных детектирующих механизмов, то есть не обеспечивает проактивную защиту.

В свою очередь XDR, как уже отмечалось, — это эволюция EDR-систем, выходящая за пределы передовой защиты конечных точек. Она объединяет несколько продуктов по безопасности преимущественно от одного производителя в общую платформу обнаружения инцидентов и реагирования на них. Интеграция между продуктами предустановлена и поставляется «из коробки». Задачи по сбору данных, выявлению, приоритизации, расследованию и нейтрализации сложных угроз решаются централизованно с максимальной возможной автоматизацией. XDR подходит для средних и крупных организаций, которые испытывают нехватку ИБ-экспертов, но стремятся упростить управление своей инфраструктурой безопасности и значительно повысить уровень киберзащиты.

На что обращать внимание при выборе XDR

- На EDR в составе XDR. Так как EDR является ключевым элементом XDR, при выборе последнего нужно внимательно смотреть на возможности включённого в его состав средства защиты конечных точек и в том числе на функциональность решения класса EPP (Endpoint Protection Platform), поверх которого вступает в работу EDR. EPP / EDR должны в том числе поддерживать большое количество источников данных на уровне конечных точек: ПК, ноутбуки, виртуальные машины, мобильные устройства и различные операционные системы, такие как Windows, Linux, macOS, Android, iOS и пр.

- На корреляционные возможности. Данные с конечных точек должны сопоставляться с данными из других источников, чтобы можно было автоматически формировать взаимосвязи и визуализировать цепочку атаки для быстрого и эффективного анализа первопричин и расследования инцидентов.

- На уровень автоматизации. Высокая степень автоматизации очень важна на всём пути работы с инцидентом — от сбора данных, обнаружения и приоритизации до расследования и реагирования. Решение должно включать в себя современные модели искусственного интеллекта, различные автоматические детектирующие механизмы, автоматическое создание цепочки атаки для анализа первопричин и огромное количество автоматизированных действий по реагированию, в том числе на основе ранее созданных сценариев (плейбуков).

- На встроенную Threat Intelligence и взаимодействие с MITRE ATT&CK. Решение должно централизованно обогащать обнаружения релевантными данными о киберугрозах и предоставлять аналитикам дополнительный контекст для более эффективного расследования инцидентов и быстрого реагирования на них. Также современные решения класса XDR должны тесно взаимодействовать с матрицей тактик и техник злоумышленников MITRE ATT&CK, которая давно зарекомендовала себя среди специалистов по информационной безопасности.

- На возможности хранения данных. XDR — это в большинстве своём облачная история с практически неограниченными возможностями по хранению данных. Если организация смотрит в сторону локальной версии XDR, то важно изучить поддерживаемые опции и сроки хранения данных.

- На глубину кросс-продуктового взаимодействия. Важны функциональные возможности по корреляции событий, обнаружению атак и реагированию на них между разными защитными средствами. Необходима также возможность создавать собственные межпродуктовые правила для обнаружения и реагирования, например с помощью заранее сформированных сценариев. Необходимо остерегаться незрелых решений, которые могут быть просто набором плохо интегрированных между собой продуктов под новым названием. Выбранный XDR должен представлять собой единую платформу со всеобъемлющим представлением о том, что происходит в рамках всей инфраструктуры в организации с точки зрения ИБ.

- На возможности расширенного проактивного поиска угроз. XDR расширяет охват поиска угроз, поэтому важно, чтобы решение предоставляло удобный построитель запросов, обеспечивая единое представление данных из разных источников, тем самым помогая аналитикам подтверждать или опровергать их гипотезы.

- На простоту использования и частоту обновлений. Одно из основных преимуществ XDR-решения — это повышение эффективности работы ИБ-персонала. Поэтому решение должно быть удобным в управлении, с единой консолью и возможностью самостоятельного и постоянного обновления.

- На возможность интеграции с решениями от других вендоров. Несмотря на то что решения класса XDR — это изначально моновендорная история, очень важно, чтобы рассматриваемый для покупки XDR имел возможность интеграции с решениями сторонних поставщиков.

Решения класса XDR на российском рынке

Сегодня почти все EDR-вендоры, а это в сумме более 15 производителей по всему миру, заявили о своём переходе к XDR. Кто-то уже предлагает полноценные комплексы, а кто-то продолжает активно наращивать XDR-функциональность и взаимодействие между источниками данных. На сегодняшний день на российском рынке широко представлены следующие решения класса XDR:

- Palo Alto Networks Cortex XDR,

- Fortinet FortiXDR,

- Kaspersky Anti Targeted Attack,

- Microsoft Defender,

- McAfee MVISION XDR,

- SentinelOne Singularity,

- Trend Micro Vision One.

Также мы рекомендуем прочитать обзор мирового и российского рынков систем XDR.

Выводы

Решения класса XDR относительно новы и перспективны, так как призваны помочь компаниям с существующими ИБ-проблемами. XDR выводит работу ИБ-команд на новый уровень. ИБ-эксперты получают только требующие их внимания информативные оповещения, приоритизированные в зависимости от критической важности. Это становится возможным благодаря анализу данных, собранных со всей инфраструктуры, применению машинного обучения, встроенной Threat Intelligence и обогащению данными из матрицы MITRE ATT&CK. Большое количество ручных задач в рамках работы с инцидентами уходит в прошлое, что сокращает время на обнаружение, сдерживание угроз и их нейтрализацию. Богатый контекст по большему количеству векторов атаки даёт всеобъемлющее понимание первопричин, ускоряя процесс работы с инцидентами. В результате организации могут эффективно и оперативно отражать направленные на них кибератаки.