Чем современные средства защиты конечных точек (Endpoint Protection) отличаются от классических антивирусов, оперирующих сигнатурным анализом? Достаточно ли EDR (Endpoint Detection and Response) для защиты конечной точки? Поможет ли машинное обучение (Machine Learning) обеспечить безопасность рабочей станции без ущерба для её производительности и насколько уместной будет защита с использованием подвижных целей (Moving Target Defense)?

- Введение

- От чего требуется защищать конечные точки

- Средства обеспечения безопасности конечных точек

- Практика защиты конечных точек сети

- В борьбе за ресурсы системы

- Как будет развиваться рынок защиты конечных точек

- Выводы

Введение

Несмотря на повсеместное распространение облачных технологий и тенденции к размытию периметров безопасности, важность защиты локальных конечных точек корпоративной сети ощущается сегодня всё так же остро, как и десять лет назад. Ведь в итоге именно эти рабочие станции и серверы являются целью злоумышленников, той площадкой, на которую они «приземляются» в ходе атаки. При этом ключевым бастионом безопасности, защищающим конечные точки от киберугроз, долгое время был (а в ряде случаев и остаётся) классический антивирус, использующий сигнатурный анализ.

Как должны измениться подходы к защите конечных точек, чем отличаются современные антивирусы от своих предшественников и что нужно сделать, чтобы построить эффективную систему безопасности рабочих станций, мы попытались узнать в ходе очередного эфира конференции AM Live. Чтобы обсудить современную концепцию защиты конечных точек, в студии Anti-Malware.ru собрались представители ключевых вендоров, работающих в этом сегменте рынка информационной безопасности.

Участники дискуссии:

- Руслан Иванов, системный архитектор по безопасности компании Cisco.

- Илья Осадчий, директор по развитию компании «Тайгер Оптикс».

- Михаил Кондрашин, технический директор компании Trend Micro в СНГ, Грузии и Монголии.

- Дмитрий Купецкий, системный инженер компании Fortinet.

- Алексей Голопяткин, директор по развитию продуктовых решений компании ITD Group.

- Дмитрий Стеценко, руководитель отдела системных архитекторов компании «Лаборатория Касперского».

- Алексей Белоглазов, технический эксперт по защите от кибератак, компания Check Point Software Technologies.

Модератор и ведущий прямого эфира — Илья Шабанов, генеральный директор информационно-аналитического центра Anti-Malware.ru.

От чего требуется защищать конечные точки

Ведущий предложил начать беседу с обсуждения базовых вопросов: от каких угроз необходимо защищать рабочие станции, какие средства безопасности для этого используются и все ли конечные точки нуждаются в защите?

Дмитрий Купецкий:

— Основной инструмент, который используется для защиты рабочей станции, — это сигнатурный анализ вредоносного кода. Изначально для этих целей применялся обычный антивирус, однако с появлением источников данных, способных его обойти, возникла необходимость дополнительных инструментов — комплексных решений для защиты рабочей станции.

Илья Осадчий:

— Ещё 30 лет назад основной угрозой был вредоносный код, содержащийся в исполняемом файле. Сейчас злоумышленники оперируют легитимными инструментами — сценарии новых угроз максимально похожи на обычные действия пользователей или процессов и сигнатурные антивирусы с ними практически не справляются.

Алексей Белоглазов:

— Говоря о защите конечных точек, можно выделить следующие категории угроз: вредоносные файлы; эксплойты; скрипты, использующие функциональные возможности легитимных инструментов операционной системы; фишинг; мобильные угрозы; инсайдеры и ошибки пользователей.

Руслан Иванов:

— Не стоит забывать про важный момент, связанный с видимостью процессов на конечных точках. Информация о том, что у нас есть, какие процессы пользователи запускают, как и на каком количестве машин они это делают. Анализ этих данных позволяет выявлять целый класс новых угроз на основании поведенческих факторов, с использованием возможностей машинного обучения и других методов.

Дмитрий Стеценко:

— Конечная точка сегодня становится целью практически любого вида активности злоумышленника. В задачу киберпреступника обычно входит либо нарушение бизнес-процессов, либо кража информации. И в том и в другом случае, независимо от техники, «местом приземления» будет конечная точка. Поэтому её необходимо защищать от всех типов угроз.

Алексей Голопяткин:

— Говоря о защите конечных точек, нужно не забывать об их различиях. Подходы к безопасности на тех устройствах, которые принадлежат компании, и тех, которыми владеют пользователи, будет разным. Например, атака шифровальщика на корпоративные конечные точки может иметь фатальные последствия, в то время как потеря данных на личном устройстве имеет меньшее значение для организации.

Михаил Кондрашин:

— Сейчас мы переживаем «ренессанс» решений для защиты конечных точек. Это связано с тенденцией размытия периметра безопасности, многообразием платформ и массовым переходом на удалённую работу. Зачастую продукт, который установлен на рабочей станции, является не последним бастионом, а единственной защитой от киберпреступников. Поэтому сегодня без защиты конечных точек обойтись очень сложно.

Рассуждая о необходимости защищать конечные точки под управлением Linux или macOS, эксперты отметили, что существует весьма много вредоносных программ, ориентированных на эти операционные системы. Кроме того, фишинговые атаки менее чувствительны к платформе, на которой работает пользователь. Не стоит также забывать, что многие атаки развиваются через браузеры, которые могут иметь кросс-платформенные проблемы в ядре.

Средства обеспечения безопасности конечных точек

Перейдя к обсуждению инструментов, необходимых для защиты конечных точек, спикеры онлайн-конференции обратили внимание, что помимо классического антивируса необходимы инструменты класса EDR, средства защиты от современных угроз, таких как эксплойты, скрипты или уязвимости «нулевого дня». На отдельных рабочих станциях важны наличие DLP-системы, контроль USB-носителей и шифрование жёсткого диска. При этом, если установить все перечисленные продукты на среднюю рабочую станцию, её производительность серьёзно пострадает.

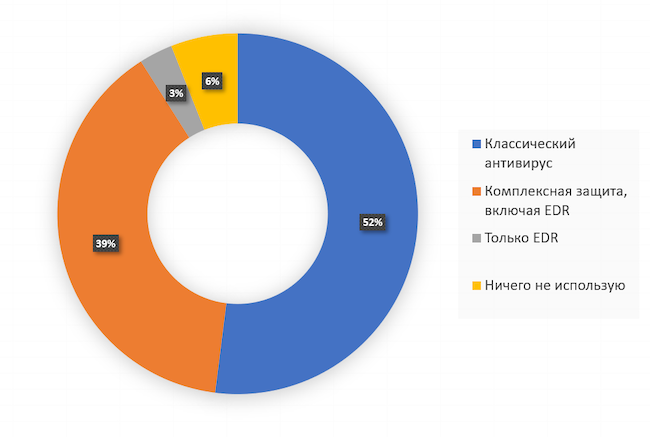

Чтобы узнать мнение зрителей прямого эфира, мы провели среди них опрос и выяснили, что более половины из них используют для защиты конечных точек лишь классический антивирус. Ещё 39 % отдают предпочтение комплексной защите, включающей EDR, а около 3 % используют только EDR-системы. Более 6 % опрошенных нами зрителей совсем не защищают рабочие станции.

Рисунок 1. Как вы защищаете конечные точки сети в своей организации?

Эксперты предложили идти не от продуктов, а от потребностей клиентов и обратить внимание на задачи, которые решает конечная точка. Методы защиты для ноутбука удалённого пользователя и рабочей станции в офисе будут разными. При этом желательно собирать и анализировать телеметрию со всех разрозненных узлов, и лучше делать это в автоматическом режиме. С другой стороны, идея разделения рабочих станций по степени безопасности их окружения противоречит идеям Zero Trust. Одним из возможных решений будет установка агента безопасности для отслеживания действий пользователя на каждой конечной точке.

Стоит ли ориентироваться на продукты одного вендора при защите конечных точек или эффективнее использовать лучшие в своём классе решения разных вендоров? Эксперты отметили, что при мультивендорном подходе возможны проблемы со взаимодействием различных систем. Разумный путь в данном случае — выстроить основу защиты от кибератак на комплексном продукте одного разработчика, а недостающие функции закрыть отдельными решениями других вендоров.

Практика защиты конечных точек сети

В продолжение беседы ведущий предложил обсудить защиту с использованием подвижных целей — Moving Target Defense. Эта концепция основана на идее постоянного изменения целевой системы, чтобы сделать её непредсказуемой для злоумышленника и значительно затруднить процесс атаки. Одним из способов реализации MTD может быть постоянное и рандомизированное изменение местоположения процесса в памяти устройства. Гости студии высказали мнение, что эта относительно узкая технология со временем войдёт в стек возможностей продуктов по безопасности или станет одной из функций операционной системы.

Эксперты отметили, что MTD-решение не является массовым продуктом, далеко не все компании нуждаются в такой системе. Потенциальными пользователями MTD являются крупные организации, владеющие конфиденциальными данными, которые могут стать объектом целевой атаки.

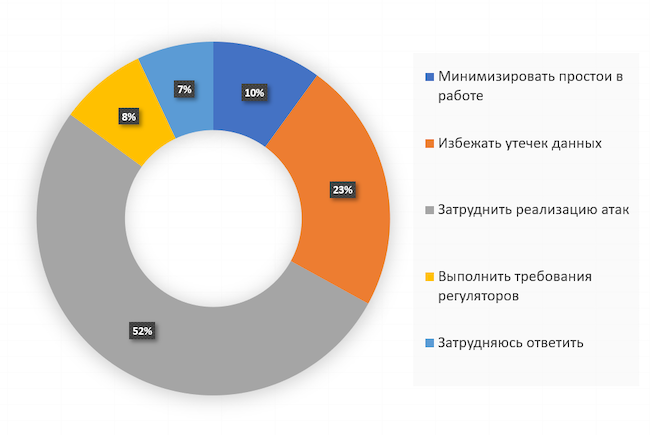

Мы поинтересовались тем, какую задачу зрители онлайн-конференции считают главной в деле защиты конечных точек. Как оказалось, для 52 % респондентов цель системы защиты — затруднить развитие атаки, а для почти 10 % — минимизировать простои в работе. Для 23 % опрошенных наиболее важно избежать утечек. Ещё 8 % видят главную задачу лишь в том, чтобы выполнить требования регуляторов. Затруднились дать ответ на этот вопрос 7 % наших зрителей.

Рисунок 2. Какова ваша главная задача в защите конечных точек?

Рассуждая о ключевых задачах, стоящих перед решениями для защиты конечных точек, наши спикеры обратили внимание, что, затрудняя действия киберпреступника эшелонированной защитой, мы заставляем его проявить себя. Такой подход облегчает обнаружение атаки и позволяет более оперативно отреагировать на неё. Кроме того, если ресурсы, затраченные злоумышленником на атаку, превысят выгоду от неё, он просто выберет себе другую цель.

Актуальный для большинства компаний вопрос — почему, несмотря на развитие средств защиты, до сих пор не решена проблема шифровальщиков. Эксперты, собравшиеся в студии Anti-Malware.ru, обозначили несколько сторон этого вопроса. Технологии защиты от шифровальщиков постоянно совершенствуются, но постоянно растущий уровень сложности атак требует не точечного использования специализированных продуктов, а комплексного подхода к безопасности. Процесс шифрования данных — это лишь финальная часть подобных атак. Задача системы безопасности — предотвратить и «сопутствующие» действия, такие как кража информации или получение контроля над доменом.

Важно, что криминальный рынок шифрования данных существует ещё и потому, что многие жертвы используют неэффективные средства защиты или не используют их вовсе. Как отметили эксперты, атаки будут продолжаться до тех пор, пока компании платят выкупы киберпреступникам. По сути речь идёт о низком уровне цифровой гигиены, который позволяет злоумышленникам относительно легко получать доступ к целевой инфраструктуре. К тому же большое количество атак шифровальщиков развиваются через фишинг и методы социальной инженерии, с которыми сложно бороться техническими средствами.

Отдельный класс атак, угрожающих рабочим станциям, связан с использованием легитимных утилит. В процессе дискуссии эксперты высказали мнение, что такие угрозы могут быть детектированы EDR-системами, включающими в себя функции контроля приложений. EDR имеет возможность сигнализировать о нетипичной для конкретного приложения активности, а также использовать кросс-машинный анализ для определения аномалий. Снизить вероятность атаки с использованием легитимных утилит может помочь также создание замкнутой системы на основе списка разрешённых процессов и приложений.

В борьбе за ресурсы системы

Как снизить нагрузку на рабочую станцию? Ведь если установить большое количество средств защиты, обеспечив тем самым высокий уровень безопасности, производительность системы может катастрофически упасть. Наши гости рассказали, что производители вынуждены постоянно искать компромисс между безопасностью и скоростью. Одним из способов достижения приемлемой производительности спикеры назвали разделение борьбы с угрозой на стадии. В поисках должного баланса каждая компания должна решить: установить больше модулей безопасности с относительно мягкими политиками или же снизить количество используемых инструментов, но применять подход Zero Trust.

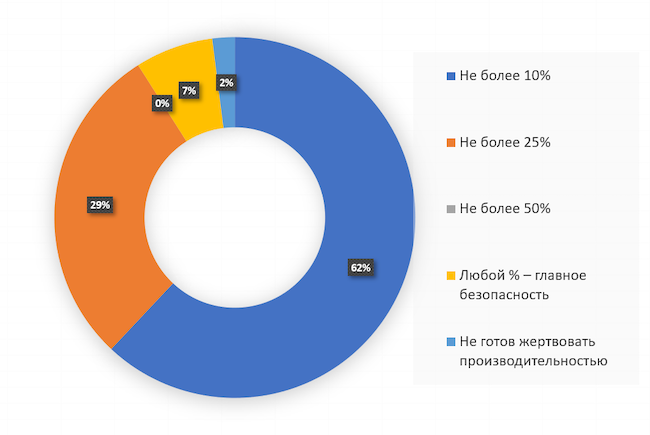

Как показал наш опрос, большинство зрителей прямого эфира — 62 % — готовы пожертвовать не более чем десятой частью производительности рабочей станции ради её эффективной защиты. Отдать на эти цели до четверти ресурсов системы могут 29 % опрошенных, а 7 % готовы ради безопасности на любые жертвы. Противоположного мнения придерживаются 2 % респондентов — они вообще не готовы выделять ресурсы машины на её защиту. Стоит отметить, что ни один из зрителей не решился отдать до половины ресурсов системы для целей безопасности.

Рисунок 3. Какой процент производительности рабочей станции вы готовы отдать на её защиту?

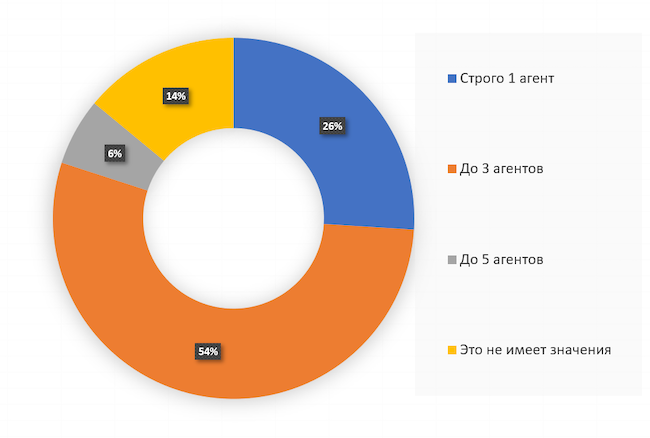

Дополнительно мы уточнили у зрителей конференции, сколько агентов средств безопасности они готовы терпеть на своих рабочих станциях. Как показали результаты проведённого нами опроса, 54 % респондентов считают приемлемым наличие трёх и менее агентов, а 6 % допускают установку до пяти утилит. Более четверти опрошенных — 26 % — придерживаются политики «одна рабочая станция — один агент». Ещё 14 % считают, что количество установленных агентов не имеет решающего значения.

Рисунок 4. Сколько агентов средств безопасности вы готовы терпеть на рабочих станциях?

Как будет развиваться рынок защиты конечных точек

В заключение беседы ведущий попросил экспертов в студии кратко сформулировать ключевые тенденции, которые будут актуальны для сферы безопасности конечных точек в будущем.

Дмитрий Купецкий считает, что основными направлениями развития станут усложнение методов анализа и применение для защиты конечных точек дополнительного инструментария, нацеленного на автоматическое детектирование угроз и реагирование на них.

Илья Осадчий высказал мнение, что классический сигнатурный антивирус уже может быть заменён на решение нового поколения, использующее различные методы машинного обучения. EDR-системы продолжат эволюционировать в XDR, отчего ещё более важным станет то, какие данные они будут получать с рабочих станций.

По мнению Алексея Белоглазова, инструмент безопасности на конечной точке — это лишь один из механизмов, которые защищают организацию. Он существует в экосистеме других технологий, которые в будущем будут укрупняться, оставляя всё меньше точечных решений, которые уступят место универсальным агентам.

Руслан Иванов отметил, что конечная точка становится всё более важным элементом инфраструктуры. Крупные вендоры продолжат вкладывать в инструменты её защиты свои ресурсы, а рынок будет расти. Эксперт отметил тенденцию формирования принципов коллективной безопасности, предполагающей автоматический обмен информацией с другими устройствами.

Дмитрий Стеценко не ожидает в ближайшем будущем взрывного роста новых технологий. По мнению эксперта, вендоры сконцентрируются на совершенствовании имеющихся инструментов, что будет выражаться в консолидации агентов, интеграции с облачными, сетевыми и локальными (on-premise) системами, а также в их упрощении для пользователя.

Как отметил Михаил Кондрашин, в будущем «центр тяжести» будет смещаться от конечных точек к системам класса XDR и MDR. При этом все «тяжёлые» вычисления будут перемещаться в облако, а обеспечение безопасности конечных точек станет услугой.

Алексей Голопяткин полагает, что классический антивирус останется на конечных точках как базовый инструмент, однако безопасность будет сдвигаться в сторону XDR-решений. При этом классическая парадигма «детектирование — реакция» уже упёрлась в технологический потолок, что требует новых подходов — например, выявления реальных атак на ранней стадии.

Как обычно, подводя итоги эфира, мы спросили наших зрителей о том, изменился ли их взгляд на обсуждаемый вопрос после просмотра онлайн-конференции. Как выяснилось, 29 % участников опроса после эфира утвердились во мнении, что они выбрали правильную защиту конечных точек, а 52 % заинтересовались новыми продуктами и собираются их тестировать. Ещё 5 % респондентов пришли к выводу, что текущую систему безопасности рабочих станций в их организации необходимо менять. Консервативная часть наших зрителей (2 %) считает, что им достаточно обычного антивируса, а 7 % опрошенных вообще придерживаются мнения, что защита конечных точек бесполезна. Не поняли, о чём шла речь на онлайн-конференции, 5 % участников опроса.

Рисунок 5. Каково ваше мнение относительно защиты конечных точек после эфира?

Выводы

Конечные точки — это важнейший элемент инфраструктуры, требующий повышенного внимания к вопросам безопасности. Развитие современных инструментов — продуктов класса XDR и MDR, SIEM-систем, DLP-решений и других средств борьбы с киберугрозами, — безусловно, повышает общий уровень защищённости компании, но не в достаточной мере решает проблемы рабочих станций, многие из которых могут и вовсе находиться за периметром безопасности.

Вендоры, специализирующиеся на защите конечных точек, понимают и принимают актуальные вызовы, уходя от парадигмы сигнатурных антивирусов к более совершенным решениям, которые закрывают сразу несколько направлений атак, обладают агентами с низким потреблением ресурсов, способны противостоять новым угрозам. Одна из главных проблем на этом пути — преодолеть стереотипы и некоторую косность заказчиков, занимающихся безопасностью конечных точек по остаточному принципу.

Проект AM Live продолжает серию встреч с ведущими экспертами отечественного рынка для обсуждения актуальных вопросов информационной безопасности. Подпишитесь на канал Anti-Malware.ru на YouTube, чтобы не пропускать прямые эфиры и оставаться в курсе последних тенденций отрасли. До встречи в онлайне!