Массовый переход на дистанционную работу во время пандемии придал импульс развитию средств защиты удалённого доступа, а уход западных вендоров заставил заказчиков внимательнее присмотреться к отечественным игрокам этого сектора рынка. Как защищать удалённое подключение в 2023 году, какие технологические проблемы необходимо решить для этого и что ждёт рынок дальше, мы обсудили с ведущими экспертами отрасли.

- Введение

- Проблемы защиты удалённого доступа и варианты их решения

- Практический опыт защиты удалённого доступа

- Прогнозы экспертов

- Итоги эфира

- Выводы

Введение

Прошло почти два года с тех пор, как мы впервые обсудили безопасность удалённого доступа в эфире AM Live. За это время в данном секторе рынка, так же как и в других сферах информационной безопасности, произошли тектонические изменения, связанные с уходом западных вендоров, изменением законодательства и развитием технологического стека. Поэтому мы снова собрали в нашей студии представителей тех компаний, которые сегодня являются законодателями мод в индустрии, чтобы обсудить наиболее актуальные вопросы защиты удалённых соединений.

В ходе почти трёхчасового эфира мы затронули не только организационные вопросы, связанные с работой дистанционных сотрудников из-за рубежа, способами обеспечения удалённого доступа и импортозамещения. Основной блок дискуссии был посвящён технологическим аспектам безопасной работы дистанционного сотрудника. Гости онлайн-конференции поделились практическими рекомендациями по методам защиты при работе с мобильных устройств и ПК, а также дали ряд советов по пассивной безопасности в этой сфере.

Рисунок 1. Участники онлайн-конференции AM Live в студии прямого эфира

Эксперты AM Live:

- Владимир Иванов, директор по развитию компании «Актив»;

- Павел Луцик, директор по развитию бизнеса и работе с партнёрами компании «КриптоПро»;

- Олег Ассур, директор по развитию компании UEM SafeMobile;

- Александр Бородавко, технический директор компании «С-Терра СиЭсПи»;

- Павел Коростелев, руководитель отдела продвижения продуктов компании «Код Безопасности»;

- Сергей Сажин, архитектор по кибербезопасности центра «Solar Интеграция» компании «РТК-Солар»;

- Сергей Груздев, генеральный директор компании «Аладдин Р.Д.».

Ведущий и модератор дискуссии: Алексей Лукацкий, бизнес-консультант по информационной безопасности компании Positive Technologies.

Проблемы защиты удалённого доступа и варианты их решения

Наиболее распространённые сценарии удалённого доступа

Удалённый доступ стал частью бизнес-процессов практически в любой организации, а в ИТ и ИБ без него просто не обойтись. По крайней мере, среди экспертов в студии Anti-Malware.ru не нашлось тех, кто не применяет удалённого доступа. Какие сценарии используют спикеры в своей работе?

Павел Коростелев:

— У нас несколько уровней удалённого доступа. Базовый — почта, календарь, внутренняя коммуникационная платформа. Следующий — система трекинга задач и доступ в интернет-портал. Ещё один уровень — это внутренняя учётная система, для доступа к которой нужно зайти на своё рабочее место, а с него — на защищаемый ресурс.

Павел Коростелев, руководитель отдела продвижения продуктов компании «Код Безопасности»

Олег Ассур:

— Джентльменский набор — почта, календарь и контакты: это то, что должно быть всегда с собой. Все ресурсы разработки по всем проектам, в которых я так или иначе принимаю участие, — это отдельный пул задач, без которого я не представляю себе удалённый доступ. Часть ресурсов внутреннего документооборота также доступны удалённо.

Сергей Сажин:

— Как техническому специалисту помимо всего прочего мне требуется доступ к демостендам, тестовым стендам и внутренней платформе GitLab. Но не ко всем ресурсам доступ возможен. Например, можно работать с кодом отвечающим за автоматизацию, но внешний доступ к ядру наших средств безопасности зачастую не предоставляется.

Сергей Сажин, архитектор по кибербезопасности центра «Solar Интеграция» компании «РТК-Солар»

Сергей Груздев:

— Несмотря на то что я — генеральный директор и должен, как кажется, иметь доступ ко всему, я не подключал отдельные аттестованные сети. Это сеть разработчиков, сеть производственная, сеть тестирования (сборочные тесты и так далее), а также, как ни странно, бухгалтерия. К остальным ресурсам у меня есть доступ.

Павел Луцик:

— Мы используем для удалённого доступа свои же средства, как, наверное, и большинство здесь присутствующих. В нашей компании есть разные типы доступа, лично я подключаюсь к почте, контактам и календарю, а также по RDP к своему рабочему месту, с которого уже получаю доступ к другим ресурсам.

Павел Луцик, директор по развитию бизнеса и работе с партнёрами компании «КриптоПро»

Александр Бородавко:

— Конечно, это почта и системы видеоконференций. Я как технический директор имею неполный доступ к системам трекинга и управления проектами. Мы используем для доступа свои же средства, в частности VPN-клиенты. К хранилищу исходного кода я по понятным причинам удалённого доступа не имею.

Владимир Иванов:

— Хочу отметить, что удалённая работа и удалённый доступ — это разные вещи. Для удалённой работы не всегда требуется удалённый доступ. Сам я стараюсь минимизировать количество сервисов, используемых мной в работе: почта, контакты, календарь, видеоконференции, таск-трекер, система документирования.

Владимир Иванов, директор по развитию компании «Актив»

Большинство экспертов используют для удалённого доступа исключительно российские решения, однако прозвучало мнение, что процесс перехода на отечественное ПО должен быть также и коммерчески обоснованным. Необходимость работать исключительно с российскими средствами безопасности возникает при работе с бюджетными деньгами, выполнении госзаказа и в других установленных регламентами случаях. В остальных ситуациях компании могут выбирать иные инструменты. Можно, например, использовать Microsoft RDS, но с российской криптографией.

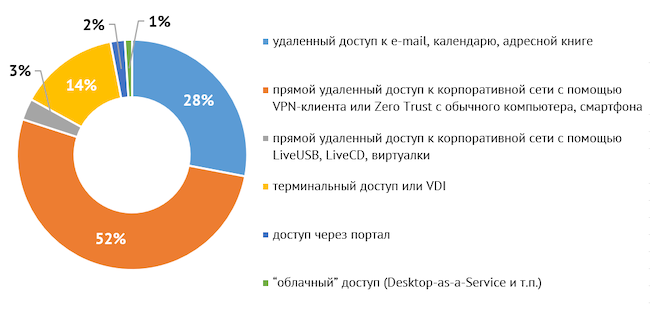

Большинство зрителей прямого эфира AM Live пользуются прямым удалённым доступом к корпоративной сети с помощью VPN-клиента или технологии ZTNA с обычного компьютера или смартфона. Такой вариант в ходе проведённого нами опроса выбрали 52 % респондентов. Ещё 28 % работают с удалённым доступом к базовым рабочим инструментам — календарю, электронной почте, адресной книге. Терминальный доступ или инфраструктуру виртуальных рабочих столов (VDI) применяют 14 % опрошенных. Остальные варианты набрали минимальное количество голосов: прямой удалённый доступ с помощью LiveUSB, LiveCD и других средств — 3 %, доступ через портал — 2 %, «облачный» доступ через Desktop-as-a-Service и другие подобные службы — 1 %.

Рисунок 2. Какой способ удалённого доступа вы применяете уже сейчас?

Как контролировать дистанционных сотрудников, работающих из-за границы

В нынешних условиях одним из самых острых вопросов, связанных с удалённой работой, является организация работы и контроль сотрудников, которые уехали за границу. Алексей Лукацкий предложил экспертам поделиться мнениями по этому вопросу и рассказать, как решается эта проблема в их компаниях. Как отметили спикеры, работа с критической информационной инфраструктурой из-за рубежа в принципе не является хорошей идеей. Большинство компаний, чьи представители собрались в студии Anti-Malware.ru, вообще не практикуют работу сотрудников из-за рубежа. В некоторых случаях это касается не только постоянного отъезда, но и отпуска.

Алексей Лукацкий, бизнес-консультант по информационной безопасности компании Positive Technologies, ведущий и модератор дискуссии

С другой стороны, если работник в своей деятельности не связан с доступом к объектам, которые подпадают под действие регулирующих документов, то риск от его работы из-за границы не больше, чем от любой другой дистанционной деятельности. Более того, этот вопрос необходимо рассматривать скорее с точки зрения лояльности или нелояльности сотрудника. Неважно, как получил доступ ко критическим данным тот сотрудник, который нелоялен к компании — удалённо из-за границы, из России или будучи в офисе.

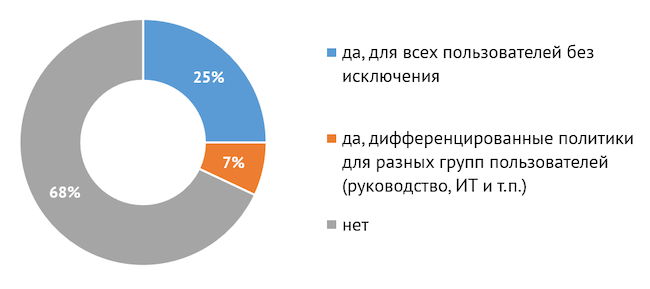

Интересно, что 68 % зрителей прямого эфира вообще не контролируют геолокацию пользователей подключающихся удалённо. Такие результаты мы получили в ходе проведённого нами опроса. Противоположного подхода придерживаются лишь 25 % респондентов: они проводят мониторинг местоположения для всех без исключения дистанционных сотрудников. Дифференцированной политики, при которой разные проверки выполняются для разных групп пользователей, придерживаются 7 % участников опроса.

Рисунок 3. Вы контролируете геолокацию удалённого доступа для подключающихся извне?

Практический опыт защиты удалённого доступа

Технологии для защиты удалённого доступа

Переходя ко второй части прямого эфира, мы попросили экспертов онлайн-конференции рассказать, какой стек технологий используется сейчас для защиты удалённого доступа. Что, кроме VPN-клиента и RDP, спикеры считают важным применять для этой цели? Гости студии в первую очередь отметили многофакторную аутентификацию, средства мониторинга удалённого рабочего места и инструменты анализа трафика, передаваемого от дистанционного сотрудника в локальную сеть. Не следует забывать и об антивирусной защите.

Практически все вендоры, представители которых пришли в нашу студию, используют для защиты удалённого доступа собственные решения, например DLP-системы, призванные не допустить утечки данных. Для очистки веб-трафика, передаваемого через VPN-клиент, используется веб-прокси. Важно также не забывать о средствах контроля соответствия политикам безопасности на компьютере пользователя. Для наиболее важных подключений разумно использовать программно-аппаратные комплексы, а не просто VPN-клиенты.

Эксперты подняли важную тему шифрования информации на дисках ноутбуков дистанционных пользователей. Поскольку мобильные устройства по своей природе подвержены краже или утере, хранящиеся в их памяти данные могут попасть в чужие руки. Поэтому вся информация, покидающая доверенную сеть (даже физически, вместе с компьютером), должна подвергаться криптографической защите.

Как защищать удалённый доступ с различных платформ

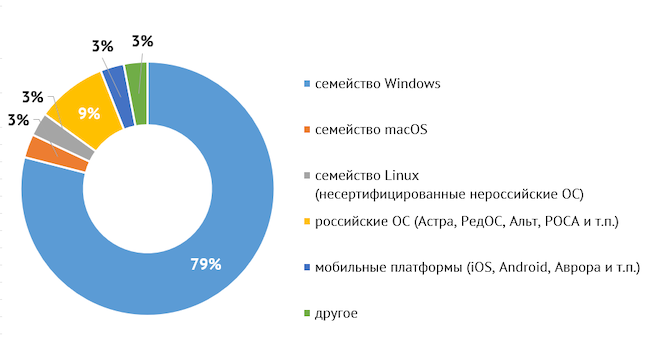

Переходя к следующей теме, модератор дискуссии познакомил экспертов с результатами опроса зрителей, показавшими, что подавляющее большинство организовывает удалённый доступ с устройств под управлением операционных систем семейства Windows. Такой вариант ответа выбрали 79 % участников опроса. На долю российских ОС, таких как Astra Linux, РЕД ОС, «Альт» и другие, пришлось 9 %. Остальные варианты («семейство macOS», «семейство Linux», «мобильные платформы» и «другое») набрали по 3 % голосов зрителей.

Рисунок 4. С каких операционных систем вам надо в первую очередь организовывать удалённый доступ?

Участники дискуссии отметили, что сейчас в российских компаниях идёт процесс активной миграции на Linux-системы, поэтому важно, чтобы средства контроля трафика поддерживали эти платформы. Отличаются ли подходы к защите удалённого доступа на мобильных устройствах от принципов обеспечения этого процесса на настольных ПК? По мнению экспертов, смартфоны и планшеты должны быть введены в контур безопасности, то есть офицеры ИБ должны знать об их использовании сотрудниками. На устройствах должны быть активированы штатные средства защиты, а также установлен VPN-клиент и организовано защищённое хранилище. Одной из проблем при обеспечении защиты удалённых мобильных устройств является многообразие версий Android, отсутствие общего якоря доверия, из-за чего службе информационной безопасности трудно применить к ним некий единый подход.

Гости студии также заметили, что мобильные телефоны редко используются для полноценной удалённой работы. Чаще всего речь идёт всё же об удалённом доступе к почтовым программам, списку контактов и другим не критически важным объектам, организовать защиту которых значительно проще.

Методы защиты удалённых компьютеров

Что делать, если вредоносная программа попала на удалённый компьютер? Обязательны ли передовые решения класса EDR / XDR или же можно положиться на средства безопасности корпоративного шлюза? Эксперты AM Live отметили, что использование EDR / XDR на клиентских устройствах приведёт к увеличению потока телеметрии и росту нагрузки на SOC. В большинстве случаев разумнее использовать архитектурные решения, ограничивая доступ дистанционных сотрудников лишь теми ресурсами, которые им необходимы, сегментируя сеть, а не открывая её полностью. В этом случае для защиты может быть достаточно обычного антивируса и средств контроля на шлюзе.

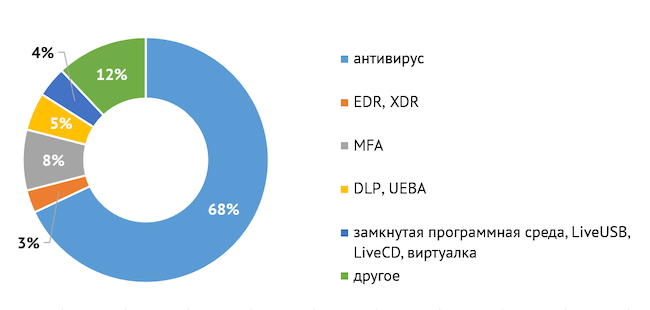

В вопросе защиты компьютеров для удалённого доступа зрители AM Live чаще всего полагаются на классический антивирус. Такой вариант выбрали 68 % участников проведённого нами опроса. Многофакторную аутентификацию используют 8 % респондентов, а системы класса DLP или UEBA — 5 %. Ещё 4 % применяют замкнутую программную среду, виртуальные машины или средства LiveUSB и LiveCD. На долю EDR / XDR пришлось лишь 3 % голосов наших зрителей. Вариант «Другое» выбрали 12 % опрошенных.

Рисунок 5. Какие методы защиты ПК для удалённого доступа вы используете (помимо установки обновлений)?

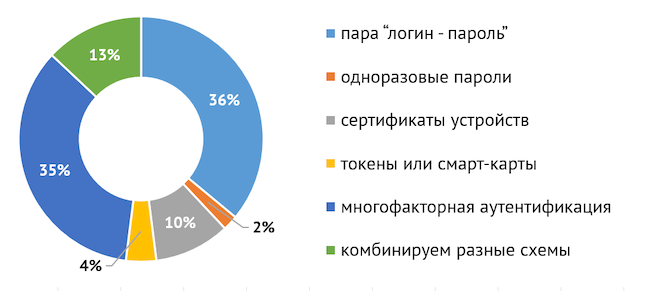

С темой защиты оконечных устройств перекликаются результаты ещё одного опроса. Мы поинтересовались у зрителей прямого эфира онлайн-конференции, какой метод аутентификации удалённого доступа они используют в данный момент. Как оказалось, больше трети опрошенных (36 %) придерживаются классического сочетания «логин — пароль». Почти столько же — 35 % респондентов — отдают предпочтение многофакторной аутентификации. Комбинируют разные схемы 13 % участников опроса, а применяют сертификаты устройств — 10 %. Аппаратные средства аутентификации, а также одноразовые пароли пользуются наименьшей популярностью у наших зрителей: за ними осталось 4 % и 2 % голосов соответственно.

Рисунок 6. Какой метод аутентификации удалённого доступа вы используете в данный момент?

Спикеры прямого эфира отметили, что способы аутентификации, которые предполагают ввод какого-либо пароля (одноразового или многоразового), являются уязвимыми, в первую очередь перед фишинговыми атаками. По опыту экспертов, для надёжной защиты заказчики используют сертификаты безопасности в сочетании с ещё одним способом проверки (программный или аппаратный токен, мобильное приложение и другие варианты). Рекомендуется выбирать способ аутентификации исходя из трёх параметров: надёжности, удобства эксплуатации и времени предоставления доступа.

Гости студии также упомянули требование ФСТЭК России к безопасной дистанционной работе, где указано, что дистанционный сотрудник не должен знать и вводить пару «логин — пароль» для своей системы. Кроме того, там прописано требование к аутентификации устройства: компьютер, с которого работает пользователь, также должен быть «привязан» к системе предоставления доступа.

Сегментация удалённого доступа

Продолжая разговор о технологических аспектах защиты удалённого доступа, Алексей Лукацкий предложил обсудить пассивную безопасность. Следует ли выделять удалённые устройства в отдельный сегмент сети и нужен ли им отдельный шлюз безопасности? Эксперты высказали мнение, что здесь следует исходить из готовности и возможностей инфраструктуры заказчика. Гости студии назвали два аспекта такой защиты: архитектура сети и укрепление защиты внутренних приложений, которые ранее не были рассчитаны на подключение извне.

При построении такой защиты следует исходить из тех средств, которые уже имеются. Выделять мобильные устройства в отдельную виртуальную сеть смысла нет, считают наши спикеры, а вот сформировать из них VPN-пул может быть полезно. Таким образом можно сразу ограничить доступ таких клиентов на уровне межсетевых экранов. Поскольку удалённый пользователь по умолчанию находится за пределами контура безопасности, весь трафик (даже зашифрованный), который поступает от него, должен проверяться на отдельном шлюзе.

Прогнозы экспертов

В финальной части онлайн-конференции мы попросили экспертов поделиться своими прогнозами в отношении того, как будут развиваться системы удалённого доступа и связанные с ними регламенты в ближайшие годы. Вот что нам ответили спикеры.

Павел Коростелев:

— Есть гипотеза, что в связи с развитием облаков контролируемая зона внутри инфраструктуры заказчика сожмётся настолько, что все пользователи автоматически будут считаться удалёнными. Другие тренды будут связаны с появлением отечественных мобильных ОС, а также развитием средств создания доверия в недоверенной среде (LiveCD, LiveUSB и пр.).

Олег Ассур:

— За последнее время образовалось большое количество ниш, которые необходимо закрыть отечественными решениями, которым ещё есть куда расти по сравнению с западными аналогами. Необходимо не только догнать их, но развиваться дальше, в частности — кооперироваться и выходить на внешние рынки.

Олег Ассур, директор по развитию компании UEM SafeMobile

Сергей Сажин:

— Заказчики, которые не обязаны переходить на российские средства безопасности, пока медлят с переходом на них. Несмотря на это, они планируют такой переход в долгосрочной перспективе. Поэтому в ближайшие 5–7 лет миграция на российские решения даст дополнительный толчок их развитию.

Сергей Груздев:

— В рамках обеспечения безопасности регулируемого рынка вектор развития будет связан с отсутствием ряда компонентов, необходимых для того, чтобы сделать всё правильно и безопасно. Тенденции нерегулируемого рынка — развитие двухфакторной аутентификации, шифрование данных на дисках ноутбуков и замена серверов аутентификации.

Сергей Груздев, генеральный директор компании «Аладдин Р.Д.»

Павел Луцик:

— Периметр всё больше будет размываться, продолжится развитие Zero Trust, а все приложения будут рассматриваться как доступные извне. В связи с этим VPN будет развиваться от сетевого доступа до доступа на уровне приложений. Аутентификация будет не разовая, на периметре, а в каждом отдельном приложении.

Александр Бородавко:

— Я верю, что в сфере госсектора и КИИ все в итоге перейдут на российские операционные системы со встроенным полноценным удалённым доступом класса КС3. Бизнес-сектор, который не может себе позволить полноценные СКЗИ, будет переходить в облачную инфраструктуру, используя доступ по модели VPNaaS.

Александр Бородавко, технический директор компании «С-Терра СиЭсПи»

Владимир Иванов:

— Продолжится переход госсектора на отечественные решения, а также в отечественную облачную инфраструктуру, которую сейчас пытаются интенсивно развивать. Коммерческий сектор скорее предпочтёт частные облака государственным. На удалённый доступ может повлиять развитие средств связи, в частности технологий 5G и 6G.

Итоги эфира

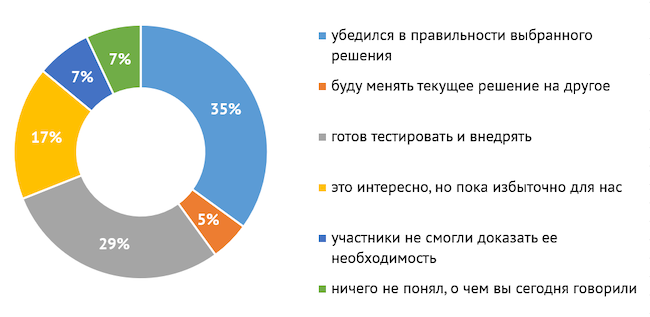

По традиции мы спросили зрителей AM Live о том, как они оценивают перспективы защиты удалённого доступа после эфира. Результаты опроса показали, что 35 процентам из них мы помогли убедиться в правильности выбранного решения, а 29 % — подтолкнули к тестированию и внедрению таких инструментов безопасности. Считают тему защиты удалённого доступа интересной, но пока избыточной для себя 17 % респондентов. Ещё 5 % после эфира задумались о смене имеющегося решения на более эффективное. Всего 7 % считают, что участники не смогли показать актуальность темы. Столько же вообще не поняли, о чём шла речь в этом выпуске онлайн-конференции.

Рисунок 7. Как вы оцениваете перспективы защиты удалённого доступа после эфира?

Выводы

Интереснейшая дискуссия в студии прямого эфира AM Live показала, что проблемы безопасности удалённого доступа, как и во времена пандемии, находятся на острие информационной повестки российского кибербеза. По сравнению с 2020 годом и весной 2022 года, когда поставщикам и заказчикам приходилось принимать срочные решения, рынок стал более зрелым, появилась возможность для вдумчивого развития и поиска наилучших путей решения поставленных задач. Российские ИБ-компании активно включились в совместный с регуляторами процесс разработки регламентов и планируют развивать свои системы, чтобы не только догнать по возможностям западные аналоги, но и предложить передовые решения, конкурентоспособные на внутреннем и внешнем рынках.

Спикеры подсветили ряд проблем, которые необходимо решить при организации удалённой работы сотрудников. Это и необходимость выделения таких клиентов в отдельный пул с целью сегментирования прав доступа, и необходимость шифрования данных на внешних устройствах. Особое внимание заказчикам следует уделить мобильным телефонам и планшетам, поскольку безопасный доступ с них осложняется рядом технологических и организационных проблем. При этом эксперты смотрят в будущее с оптимизмом и считают, что рынок средств для защиты удалённого доступа будет активно развиваться.

С не меньшим оптимизмом смотрим мы на новые выпуски проекта AM Live, которые будут посвящены наиболее актуальным вопросам российского кибербеза. Подписчики YouTube-канала Anti-Malware.ru первыми узнают мнения экспертов и имеют возможность задавать вопросы во время прямого эфира. Не забудьте подписаться, и до встречи в эфире!