Вступили в силу изменения в законе о КИИ, ужесточающие требования к безопасности. Эксперты рынка обсудили, как перейти от формального соответствия к реальной устойчивости перед сложными киберугрозами, каковы обязанности субъектов КИИ, как выстроить эффективную систему защиты в новых реалиях.

- Введение

- Что изменилось в законодательстве?

- Какие атаки сейчас направлены на объекты КИИ?

- Как реализовать импортозамещение?

- Средства защиты КИИ и искусственный интеллект

- Прогнозы экспертов: как будут меняться требования регулятора

- Выводы

Введение

Критическая информационная инфраструктура (КИИ) — это основа национальной безопасности, от которой зависит функционирование жизненно важных отраслей экономики и государства. Однако сегодня формального соответствия требованиям регуляторов уже недостаточно. Реальная устойчивость к кибератакам, способность противостоять сложным и продолжительным угрозам — вот что становится ключевым приоритетом для организаций, входящих в перечень субъектов КИИ.

С 1 сентября 2025 года вступили в силу значимые изменения в законодательстве, в первую очередь в Федеральном законе № 187-ФЗ, которые существенно ужесточили и детализировали требования к защите КИИ. Новые правила затронули всё: от критериев отнесения к субъектам КИИ и обязательного использования отечественного доверенного ПО до расширенной отчётности перед регуляторами. Эти изменения заставляют по-новому взглянуть на стратегии безопасности, смещая фокус с регламентов к построению по-настоящему устойчивых систем.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Евгений Акимов, директор направления развития департамента информационной безопасности, Группа Rubytech.

- Елена Заводова, руководитель направления аудитов и соответствия требованиям ИБ, УЦСБ.

- Демид Балашов, руководитель по развитию продуктов кибербезопасности, МегаФон ПроБизнес.

- Юрий Подгорбунский, эксперт по информационной безопасности, Security Vision.

- Леонид Бондаренко, генеральный директор, Secret Technologies.

- Андрей Бондюгин, руководитель направления по сопровождению проектов по промышленной безопасности, «Лаборатория Касперского».

Ведущий и модератор эфира — Игорь Бирюков, InfEra Security.

Что изменилось в законодательстве?

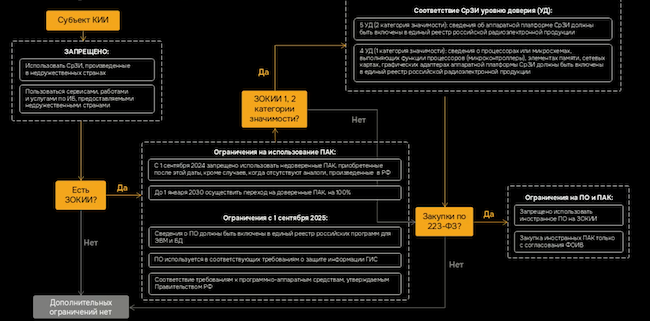

Елена Заводова рассказала, что с 1 сентября вступили в силу изменения в Федеральном законе №187, которые повлекли за собой корректировки и в других нормативно-правовых актах. Поменялось само определение субъектов КИИ: индивидуальные предприниматели оттуда исключены. Расширены полномочия правительства РФ, которые включают возможность согласовывать и утверждать типовые объекты КИИ, влиять на отраслевые особенности этих объектов. У правительства появилось право указывать требования по ПО, программно-аппаратным комплексам, и следить за тем, как они выполняются.

Нововведением является отчётность по переходу на доверенные ПАК, которую субъектам КИИ с 2026 года нужно отправлять в уполномоченные органы. На значимых объектах теперь необходимо использовать программное обеспечение, которое находится в реестре единого российского ПО.

Елена Заводова, руководитель направления аудитов и соответствия требованиям ИБ, УЦСБ

В ГосСОПКА нужно сообщать не только о компьютерных инцидентах, но и об атаках. Расширились сведения по приказу ФСТЭК №236: в них теперь нужно вписывать тип отраслевой особенности объекта, его доменно-сетевое имя, более подробно описывать программное обеспечение, сервера, рабочие станции, вплоть до модели и версии. Для средств защиты необходимо вписывать, есть ли у них сертификат, и указать его номер.

Леонид Бондаренко добавил, что на уровне Федерального законодательства появилось требование об использовании ПО, включённого в реестр отечественного ПО. При этом появляется 2 дополнительных подреестра:

- Реестр доверенного ПО, к которому будут предъявляться дополнительные требования по ИБ.

- ПО, которое разработали заказчики для собственных нужд.

Андрей Бондюгин напомнил, что Приказ №117 изначально обозначал требования по защите государственных информационных систем (ГИС), сейчас его сфера действия расширилась на организации, которые интегрируются с ГИС, являются ФГУПами (федеральным государственным унитарным предприятием), эксплуатируют системы, обеспечивающие основные бизнес-процессы компании. Требования Приказа №117 в том числе будут распространяться на системы автоматизации, близкие по смыслу к объектам КИИ. На это стоит обратить внимание организациям, которые являются ФОИВ (федеральным органом исполнительной власти) или ФГУП.

Андрей Бондюгин, руководитель направления по сопровождению проектов по промышленной безопасности, «Лаборатория Касперского»

Новые обязательства субъектов КИИ в 2025 году

По словам Евгения Акимова, ужесточение регулирования в сфере КИИ стало закономерным ответом на несколько ключевых факторов. Накопленная правоприменительная практика, курс на импортозамещение и кардинальное изменение ландшафта киберугроз потребовали адекватного отражения в нормативных актах. При этом многие субъекты КИИ ранее стремились к занижению категории значимости своих объектов, поэтому нововведения делают процедуру категорирования более детализированной и регулярной, что усложняет возможность искусственного снижения категории.

Особое внимание эксперт уделил вопросам импортозамещения. Поправки, внесённые в закон №187-ФЗ, распространяются не только на средства защиты информации, но и на базовое программное обеспечение, которое теперь должно быть не только отечественным, но и доверенным. Это существенно расширяет сферу действия законодательства, выходя за рамки чистой кибербезопасности, поскольку субъекты КИИ теперь обязаны использовать соответствующее ПО для автоматизации промышленных процессов.

Евгений Акимов, директор направления развития департамента информационной безопасности, Группа Rubytech

Новые обязательства предполагают более частое и тщательное категорирование, необходимость использования средств защиты информации не только сертифицированных ФСТЭК, но и включённых в реестр Минцифры, в том числе системы АСУ ТП (SCADA и MES). При этом концепция доверенных программно-аппаратных комплексов (ПАК) остаётся малопонятной для многих организаций, что требует повышенного внимания к этой теме. Параллельно растёт актуальность качественного реагирования на инциденты, поскольку многие промышленные предприятия осознают недостаточность ресурсов для полноценного предотвращения всех возможных кибератак.

Елена Заводова добавила, что введение новых обязанностей для субъектов КИИ, в первую очередь касающихся отчётности по переходу на доверенные ПАК, не отменяет существующих требований. Сохраняется обязанность по проведению категорирования, информированию регуляторов о присвоенных категориях значимости, представлению сведений во ФСТЭК и оперативное взаимодействие с ГосСОПКА. При этом произошла существенная детализация и структуризация требований, что сделало обязанности организаций более прозрачными и понятными для практического выполнения.

Рисунок 2. На кого распространяется действие 187-ФЗ

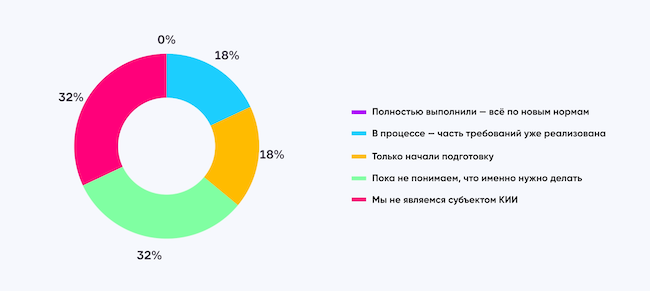

В первом опросе зрители поделились, насколько их организация готова к обновлённым требованиям 187-ФЗ: пока не понимают, что именно нужно делать — 32 %, не являются субъектом КИИ — 32 %, в процессе (часть требований уже реализована) — 18 %, только начали подготовку — 18 %.

Полностью выполнили всё по новым нормам — 0 %.

Рисунок 3. Насколько ваша организация готова к обновлённым требованиям 187-ФЗ?

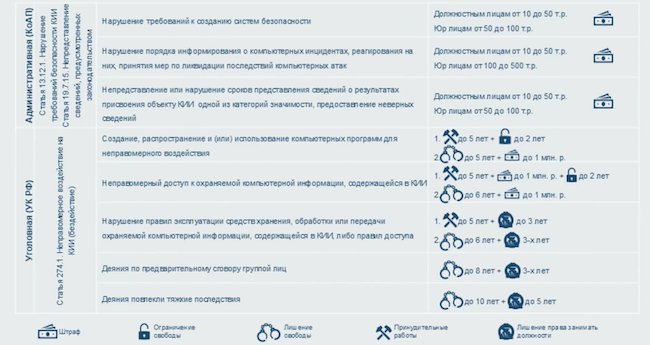

Ответственность за невыполнение требований

Леонид Бондаренко объяснил, что есть 3 вида ответственности — дисциплинарная (по внутренним нормативным актам), административная и уголовная. Административная вменяется, когда есть какие-то нарушения требований (к системе безопасности, процессу предоставления данных или предоставление некорректных данных) — до того момента, пока это не повлекло вреда для КИИ или жизни и здоровья людей.

Леонид Бондаренко, генеральный директор, Secret Technologies

Если появился вред, наступает уголовная ответственность. Причиной может стать, например, создание вредоносных программ, которые направлены непосредственно на КИИ, неправомерный доступ к КИИ, нарушение правил эксплуатации обработки и передачи данных.

Отягчающие факторы — действия по предварительному сговору или действия, которые повлекли тяжкие последствия. Административная ответственность — только штрафы (должностные лица — до 50 тысяч рублей, юрлица — до 500 тысяч рублей), при этом оборотные штрафы скоро и сюда придут как дополнительная мера, которая будет ещё больше стимулировать и привлекать внимание к реализации требований по ИБ КИИ.

Рисунок 4. Ответственность за невыполнение требований

Оборотные штрафы могут налагаться только на юридическое лицо. Уголовная ответственность наступает для того лица, который осуществил неправомерную деятельность — это может быть внутренний сотрудник или внешний нарушитель.

Какие атаки сейчас направлены на объекты КИИ?

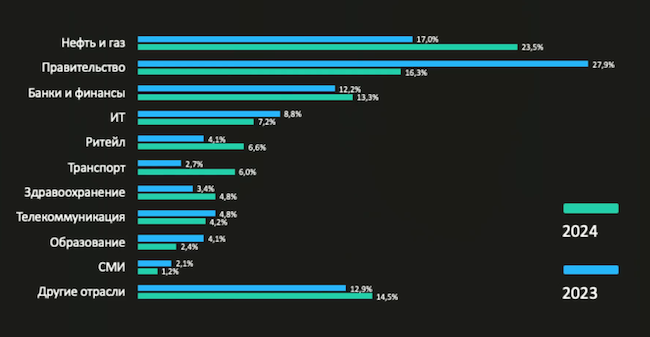

Андрей Бондюгин обратил внимание на статистику кибератак, демонстрирующую особую уязвимость объектов КИИ. Они охватывают ключевые секторы экономики и остаются первостепенной мишенью для злоумышленников. Несмотря на определённые колебания в динамике атак из года в год, устойчивый интерес киберпреступников к данным объектам не ослабевает, что подтверждает необходимость постоянного усиления мер защиты.

Рисунок 5. Фокус злоумышленников по отраслям

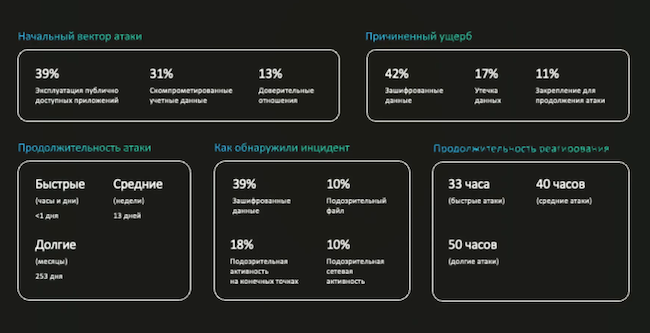

Большинство атак происходят из-за наличия публично доступных приложений и уязвимостей в них. Это периметр организации, через который злоумышленники пробираются в инфраструктуру. Ещё одна значимая часть векторов проникновения — скомпрометированные учётные записи. Также в тройке лидеров — атаки на цепочки поставок.

Важно отметить, как инциденты обычно обнаруживаются. Многие компании узнают о них после того, как что-то произошло с данными (зашифровали, модифицировали) — это примерно 40 %. Вторжение обнаруживается по факту, когда наступили последствия и необходимы действия по восстановлению. Остальные способы обнаружения — детект атаки с помощью СЗИ.

Рисунок 6. Ключевые метрики по атакам

Один из трендов — увеличение средней продолжительности атак. Есть примеры, когда атака длилась около года. Злоумышленник долго и планомерно реализует действия по проникновению в инфраструктуру, закреплению, изучению бизнес-процессов, чтобы максимизировать эффект от атаки. Для таких случаев особенно важно иметь средства раннего обнаружения атаки, а не ждать печальных последствий.

Демид Балашов согласен с мнением, что атаки стали дольше и сложнее. Они разделились на этапы. После закрепления может меняться тактика, подключаются другие группы хакеров. Имеет место смена мотивации атакующих. Раньше это была чаще финансовая выгода, сейчас всё больше целью становится нанесение ущерба на критические объекты. Атака может долго не завершаться нанесением ущерба с целью выжидания лучшего момента.

Юрий Подгорбунский выделил 2 основные мотивации современных кибератакующих, направленных на объекты КИИ. С одной стороны, сохраняется традиционный кибершпионаж, когда злоумышленники, используя скомпрометированные учётные данные из даркнета, стремятся максимально долго оставаться незамеченными в инфраструктуре для систематического хищения конфиденциальной информации. С другой стороны, с 2022 года активизировались хактивисты, чья цель носит деструктивный характер — они нацелены не на скрытый сбор данных, а на получение доступа для максимально возможного разрушения критических систем.

Юрий Подгорбунский, эксперт по информационной безопасности, Security Vision

Евгений Акимов считает, что атак стало меньше, о чём говорит агрегированная статистика MSSP-провайдеров и НКЦКИ, согласно которой отмечается сокращение общего числа атак на 20 %. Количество DDoS-атак снизилось в 4 раза. Однако зарегистрирован рост атак через подрядчиков. Эта тенденция связана с тем, что субъекты КИИ неплохо защищены, но их подрядчики — на порядок хуже, что даёт возможность хакерам через них зайти в инфраструктуру.

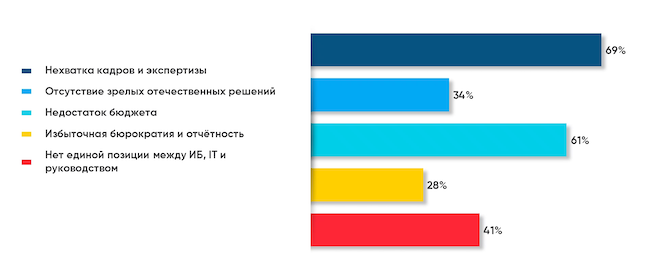

Во втором опросе выяснилось, что больше всего мешает выполнить новые требования по КИИ (мультивыбор):

- Нехватка кадров и экспертизы — 69 %.

- Недостаток бюджета — 61 %.

- Нет единой позиции между ИБ, ИТ и руководством — 41 %.

- Отсутствие зрелых отечественных решений — 34 %.

- Избыточная бюрократия и отчётность — 28 %.

Рисунок 7. Что больше всего мешает вам выполнить новые требования по КИИ? (мультивыбор)

Как реализовать импортозамещение?

Демид Балашов акцентировал внимание на стратегическом подходе к импортозамещению, который должен основываться на чёткой приоритизации систем. Первоочередной задачей является составление дорожной карты, куда включаются системы, готовые к замене на зрелые отечественные решения.

В случаях, когда прямая замена невозможна из-за несоответствия функциональным требованиям, рекомендуется активное взаимодействие с вендорами для адаптации продуктов. Если же импортозамещение технически неосуществимо, применяются компенсирующие меры различной степени сложности — от вывода таких систем за периметр объекта КИИ до минимизации их поверхности атаки.

Решением может стать гибридная модель, при которой сертифицированные отечественные решения внедряются поверх существующих иностранных платформ. Такой подход позволяет соблюдать регуляторные требования без полного отказа от критически важных функций унаследованных систем.

Демид Балашов, руководитель по развитию продуктов кибербезопасности, МегаФон ПроБизнес

Евгений Акимов подчёркивает, что полноценное импортозамещение требует комплексного подхода, охватывающего весь технологический стек — от аппаратного до системного программного обеспечения, с обязательным использованием доверенных программно-аппаратных комплексов. Появление на рынке современных ПАК, разработанных по принципу Security by Design, позволяют субъектам КИИ существенно приблизиться к выполнению установленных регуляторных требований, что делает их стратегически важным элементом в построении защищённой ИТ-инфраструктуры.

Рисунок 8. Импортозамещение субъектов КИИ

Елена Заводова уточнила критерии выбора средств защиты информации для субъектов КИИ. В настоящее время, согласно Указу Президента №250, средства защиты информации должны быть российского производства либо произведены в дружественных странах.

Что касается базового ПО и ПАК, то здесь действует иной регуляторный подход. Обязательства по использованию отечественных решений в этих категориях возникают из других нормативных требований, в частности из положений Федерального закона №187-ФЗ, где закреплена необходимость перехода на доверенное ПО и ПАКи.

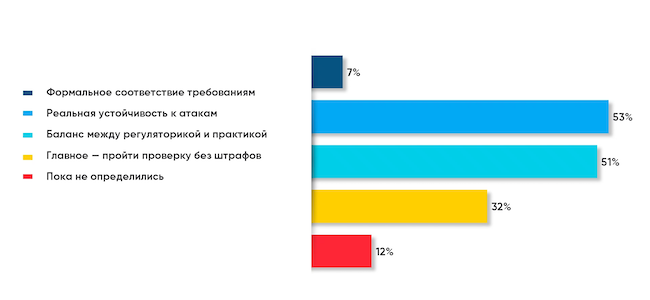

В третьем опросе зрители ответили, что для них сегодня важнее в защите КИИ (мультивыбор):

- Реальная устойчивость к атакам — 53 %.

- Баланс между регуляторикой и практикой — 51 %.

- Главное — пройти проверку без штрафов — 32 %.

- Пока не определились — 12 %.

- Формальное соответствие требованиям — 7 %.

Рисунок 9. Что для вас сегодня важнее в защите КИИ? (мультивыбор)

Средства защиты КИИ и искусственный интеллект

Елена Заводова обращает внимание на стремительное развитие технологий искусственного интеллекта и связанные с этим киберугрозы. Такие риски, как генерация фишинговых рассылок и дипфейков с помощью ИИ, станут особенно актуальными в ближайшие 2–3 года, поскольку злоумышленники активно осваивают эти технологии для масштабирования и автоматизации атак.

Есть сложность внедрения и эксплуатации ИИ-систем со стороны поставщиков и подрядчиков из-за их технологической ресурсоёмкости.

Евгений Акимов отмечает, что хотя такие современные практики, как кибериспытания и программы Bug Bounty, пока не нашли широкого применения в сфере КИИ, их потенциал недооценён. Реализация даже полного комплекса законодательных требований не гарантирует высокой степени защиты, поскольку ключевое значение имеют корректность конфигураций и эффективное управление уязвимостями. Истинную уверенность в защищённости системы можно получить только через регулярные практические проверки — путём моделирования реальных атак в рамках кибериспытаний.

Юрий Подгорбунский: «С одной стороны, ИИ-ассистенты способны значительно ускорить анализ и реагирование на инциденты, предлагая специалистам ценные рекомендации. С другой — эти же технологии позволяют злоумышленникам в разы ускорять поиск уязвимостей и создание сложных вредоносных программ, как мы видим на примере современных шифровальщиков. Ключевая задача — помнить, что сам ИИ нуждается в защите, поскольку компрометация такой системы может привести к катастрофическим последствиям для всей инфраструктуры».

Игорь Бирюков обратил внимание на важность защиты самих систем искусственного интеллекта. Он отметил, что злоумышленники могут использовать ИИ-модели для получения конфиденциальной информации — например, запросить классификацию объекта КИИ или анализ нормативных документов, включая федеральные законы и отраслевые приказы. Эта утечка критически важных данных в публичные большие языковые модели представляет собой реальную угрозу современной кибербезопасности.

Игорь Бирюков, InfEra Security

Андрей Бондюгин уверен, что ИИ как технология будет влиять на ландшафт рынка и модели угроз, появится рынок сервисов и решений по защите ИИ. Это окажет влияние на тренды, которые ждут рынок в будущем. ИИ должен использоваться осознанно, с применением базовых этических и гигиенических мер по использованию LLM. Не нужно загружать туда конфиденциальные данные, не стоит ответы нейросети воспринимать как аксиому, нужно относиться к ним критически.

Прогнозы экспертов: как будут меняться требования регулятора

Леонид Бондаренко: «Минцифры констатирует, что организации по-прежнему избегают статуса значимых объектов КИИ. В ответ формируются отраслевые перечни, а при их неэффективности регулятор получит право напрямую назначать субъекты. Основные изменения ждут сферу доверенных технологий — появятся новые нормативные акты о ПО и ПАК, назначатся ответственные. К этому нужно быть готовыми».

Андрей Бондюгин: «Современные требования к КИИ носят общий характер, что создаёт сложности в их практической реализации. В ближайшей перспективе регулятор сосредоточится на детализации и отраслевой адаптации норм, в частности приказов 239 и 117. Мы ожидаем углубления и конкретизации требований, а не их механического ужесточения — это поможет организациям чётче понимать необходимые шаги для выполнения».

Юрий Подгорбунский: «Детализировать требования для каждой отрасли — процесс сложный и длительный. В следующем году ФСТЭК планирует направить в Правительство предложения по отраслевому категорированию на основе 127-го постановления. Мы перейдём от оценки процессов к категорированию по типовым объектам из единого перечня. Это даст организациям чёткое понимание их обязанностей. Параллельно ожидаем ужесточения требований к подрядчикам, получающим доступ к инфраструктуре КИИ».

Елена Заводова: «Отраслевые особенности учёта объектов КИИ уже сформированы в проектах документов. В них детализированы показатели и методики расчётов для категорирования. Однако работа ведётся не только на уровне регулятора — субъекты КИИ также несут ответственность. Помимо обязательного категорирования по типовым перечням, организация должна самостоятельно идентифицировать дополнительные критические процессы и связанные с ними системы. Эти объекты подлежат включению в перечень с последующей актуализацией данных».

Евгений Акимов: «Нововведения этого года в области регулирования подрядчиков, доверенного ПО и ПАК будут последовательно детализироваться, формируя устойчивую правоприменительную практику. В перспективе нас ждёт развитие требований к зрелости процессов реагирования: возможно закрепление на нормативном уровне таких метрик, как Time-to-Detect (время обнаружения — прим. ред.) и Time-to-Response (время устранения — прим. ред.), дифференцированных по категориям значимости объектов КИИ. Активно внедряемые практики самопроверки — пентесты, редтиминг, баг-баунти и кибериспытания — должны стать неотъемлемой частью повседневной деятельности субъектов КИИ».

Демид Балашов: «Эволюция регулирования — естественный процесс. Сначала устанавливаются общие правила, затем налаживается контроль за их исполнением. Практическая реализация даёт ценную обратную связь, позволяя корректировать сроки и приоритеты. Такой последовательный подход к детализации требований будет постепенно сокращать разрыв между формальным соответствием нормативам и реальным уровнем защищённости».

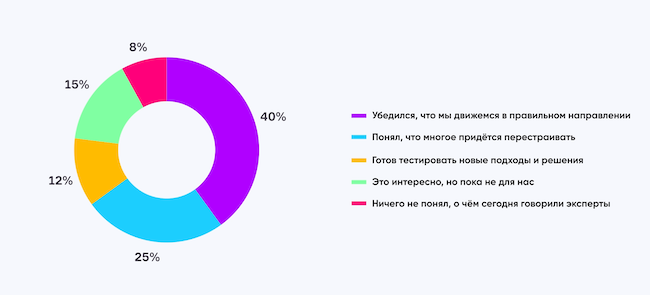

Финальный опрос показал, как изменилось мнение зрителей о защите КИИ после эфира:

- Убедились, что двигаются в правильном направлении — 40 %.

- Поняли, что многое придётся перестраивать — 25 %.

- Интересно, но пока не нужно — 15 %.

- Готовы тестировать новые подходы и решения — 12 %.

- Ничего не поняли, о чём говорили эксперты — 8 %.

Рисунок 10. Как изменилось ваше мнение о защите КИИ после эфира?

Выводы

Сфера защиты критической информационной инфраструктуры переживает фундаментальные изменения. Трансформация законодательства, выражающаяся в ужесточении требований к импортозамещению, использованию доверенного ПО и детализации отчётности, задаёт новые правила игры. Однако ключевой вывод заключается в том, что простое формальное соответствие этим правилам более не является гарантией безопасности.

На первый план выходит построение комплексной системы защиты, ориентированной на реальные современные угрозы — целевые, продолжительные и использующие уязвимости в цепочках поставок. Успех в этой новой реальности будет зависеть от способности организаций сочетать регуляторные требования с практическими мерами: развитием зрелых процессов реагирования на инциденты, проведением кибериспытаний и выстраиванием доверенных партнёрских отношений с подрядчиками.

Только такой сбалансированный подход, при котором требования регулятора становятся не финальной целью, а базой для построения настоящей устойчивости, позволит обеспечить надёжную защиту объектов КИИ в условиях стремительно эволюционирующей киберугрозы.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!