Основными мобильными операционными системами уже долгое время являются Android и iOS, которые имеют множество версий и модификаций, однако, как и настольные ОС, подвержены уязвимостям. Злоумышленники эксплуатируют эти бреши для взлома устройств, а также используют различные техники для слежки, кражи данных и проникновения в сети организаций.

- Введение

- В каких режимах работает защита устройств

- Политики и функциональность защиты

- 3.1. Веб-фильтр

- 3.2. Управление устройством

- 3.3. Контроль приложений

- Выводы

Введение

Зачем защищать смартфон?

Одна из самых известных баз знаний по действиям киберпреступников — MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) — описывает в том числе тактики и техники для мобильных ОС.

Рисунок 1. Матрица MITRE ATT&CK по мобильным угрозам

Здесь мы можем увидеть шпионское ПО, которое умеет записывать разговоры, получать различные данные с устройства и даже делать снимки с камеры, а также программы-вымогатели, трояны, СМС-фишинг, заражённые файлы APK и ещё много всего.

В недавнем докладе «Global Mobile Threat Report 2023» аналитики утверждают, что за последний год количество скомпрометированных мобильных устройств увеличилось на 187 %, а на фишинговую СМС-атаку пользователи попадаются в 6–10 раз чаще, чем на фишинг по электронной почте.

Подобный доклад был подготовлен и «Лабораторией Касперского». Он называется «Отчёт о мобильных угрозах за 2022 год». В нём авторы рассказывают о новом семействе мобильных вредоносных программ и о банковских троянах, а также о многих других подобных объектах.

Все эти данные говорят нам о том, что не стоит забывать обеспечивать безопасность мобильных устройств сотрудников — напротив, нужно подходить к выбору средства их защиты весьма серьёзно.

Посмотрим, как новый продукт для борьбы с мобильными угрозами — Kaspersky Secure Mobility Management (далее KSMM) — защищает эти устройства.

Рисунок 2. Жизненный цикл использования корпоративных мобильных устройств

KSMM разворачивается на базе консоли Kaspersky Security Center и управляется с помощью плагинов. Защита Android и iOS обеспечивается с помощью соответствующих версий Kaspersky Endpoint Security (KES).

В этой статье мы рассмотрим некоторые возможности защиты устройства под Android, а более подробно раскроем тему на нашем вебинаре «Защита мобильных устройств: зачем и как нам в этом поможет Kaspersky», который состоится 2 ноября. В частности, там мы поговорим о преимуществах нового решения и покажем наглядно его функциональность.

В каких режимах работает защита устройств

Для Android таких режимов три:

- контроль за личным устройством сотрудника (BYOD),

- контроль за устройством с созданием изолированного контейнера для корпоративных данных (режим «Profile Owner»),

- контроль устройства, которым владеет компания (режим «Device Owner»).

Для iOS — два:

- контроль за личным устройством сотрудника (режим «non-supervised»),

- контроль устройства, которым владеет компания (режим «iOS-supervised»).

Каждый режим имеет свои функции, но самый полный — когда владельцем является компания. Об этих нюансах мы также расскажем на вебинаре.

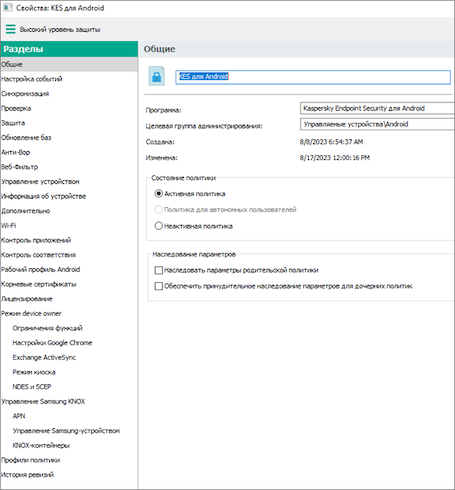

Итак, после создания отдельной группы для мобильных устройств нам нужно создать политики управления — для Android и iOS они разные.

Рисунок 3. Политика управления KES для Android

После создания необходимых групп и политик мы можем подключить устройство.

Рисунок 4. Мастер подключения

Выбираем нужную нам ОС и идём по шагам мастера подключения.

Рисунок 5. Выбор метода установки

Для Android методов установки антивируса заметно больше: помимо загрузки из Google Play мы можем сами создать инсталляционный пакет и распространить его по ссылке либо загрузить напрямую на устройство.

Политики и функциональность защиты

Веб-фильтр

В политиках мы запретили нужные нам категории (рис. 6).

Рисунок 6. Включение запрещённых категорий в веб-фильтре

При попытке открыть сайт «hh.ru» (относится к категории «Поиск работы») в браузере мы увидим сообщение, показанное на рисунке 7.

Рисунок 7. Страница сайта, заблокированного антивирусом

Однако тут есть разница при работе в различных режимах: если мы используем режим персонального устройства, то сможем контролировать только стандартный браузер, а вот в режиме «Device Owner» — нужный нам Google Chrome, который будет задан по умолчанию.

Управление устройством

Также политикой мы запретили использование камеры. Например, мы не хотим, чтобы сотрудники могли фотографировать корпоративную информацию — так мы можем защитить её от «слива» через мобильное устройство.

Рисунок 8. Уведомление о блокировке при использовании камеры

Контроль приложений

Допустим, мы не хотим, чтобы сотрудники устанавливали игры. Тогда включаем запрет этой категории и, чтобы удостовериться, что он работает, будем записывать данные об использовании таких приложений в отчёт.

Рисунок 9. Настройки контроля приложений

Далее мы установим любую игру и посмотрим, как это будет выглядеть на экране смартфона.

Рисунок 10. Уведомление о запрещённом приложении

А вот так это событие выглядит на сервере (рис. 11).

Рисунок 11. Событие установки приложения из запрещённой категории

Также KSMM выявляет установленные вредоносные приложения, блокирует фишинг и опасные ссылки, защищает от получения прав суперпользователя (root).

Выводы

В первой части статьи мы выяснили, что мобильные устройства подвержены атакам и являются уязвимым звеном в защищаемом периметре организации, так как их безопасности уделяется меньше внимания или о ней забывают вовсе.

Для уменьшения рисков компрометации устройства требуется комплекс действий, например:

- Не подключаться к неизвестным сетям Wi-Fi, а при пользовании публичными сетями — применять VPN.

- Не переходить по неизвестным ссылкам, которые поступают через СМС, мессенджеры и почту, не открывать подозрительные сайты.

- Не устанавливать приложения из непроверенных источников — не игнорировать предупреждения операционной системы, а также не скачивать неизвестные файлы.

- Менять пароли чаще, делать их сложными (набор букв различного регистра, цифры, специальные символы) и не хранить в незащищённом виде.

Даже опытным ИБ-специалистам порой трудно следить за такими мерами без единого инструмента управления.

Во второй части статьи мы рассмотрели часть функциональности KSMM, которая позволяет блокировать различные угрозы, следить за безопасностью смартфона и минимизировать риски: контролировать сети Wi-Fi, проверять ссылки, приложения и файлы, а также принимать меры по превентивной защите.

Мы не затронули здесь ряд интересных и значимых вопросов, например о режиме киоска, рабочем профиле и функциональности «Device Owner», но обо всём этом мы обязательно расскажем (и всё покажем) на вебинаре «Защита мобильных устройств: зачем и как нам в этом поможет Kaspersky», который пройдёт 2 ноября.

Регистрируйтесь и подключайтесь, ждём вас!