Последние два–три года наблюдается рост интереса заказчиков к deception-технологиям, а ряд вендоров предлагает клиентам решения для создания обманных систем. Мы попытались разобраться в том, является ли DDP (Distributed Deception Platform, инфраструктура ложных целей) ключевым инструментом системы информационной безопасности или же ложные цели — лишь вспомогательный инструмент защитной инфраструктуры.

- Введение

- Что такое DDP и кому нужен этот класс решений

- Deception — основа защиты или дополнительный инструмент

- Какой подход к реализации DDP является наиболее правильным

- Проблемы выбора эффективной DDP-системы

- Выводы

Введение

Для участия в прямом эфире очередного выпуска онлайн-конференции AM Live мы пригласили ведущих специалистов по информационной безопасности, чтобы поговорить об относительно новом сегменте рынка, но совсем не новой для ИБ теме — обманных технологиях, или распределённой инфраструктуре ложных целей (Distributed Deception Platform, DDP). Нас интересовало то, нужны ли подобные решения, кто является заказчиком инструментов, позволяющих ввести киберпреступников в заблуждение, а также какие факторы выбора систем ложных целей существуют.

В студии Anti-Malware.ru собрались:

- Илья Осадчий, директор по развитию компании «Тайгер Оптикс».

- Александр Щетинин, генеральный директор компании Xello.

- Александр Русецкий, руководитель направления по защите от направленных атак центра информационной безопасности компании «Инфосистемы Джет».

- Роман Богомолов, руководитель направления технической экспертизы компании Fortis.

- Антон Чухнов, генеральный директор компании «АВ Софт».

- Кирилл Михайлов, системный инженер компании Fortinet.

В роли модератора конференции выступил Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

Что такое DDP и кому нужен этот класс решений

Для начала Алексей Лукацкий предложил обсудить базовые понятия deception-технологий и попросил гостей кратко обрисовать зрителям, что такое обманные системы, зачем они нужны и какие бывают ловушки.

Илья Осадчий: обманные технологии нужны для активной защиты от кибератак, они помогают обнаружить злоумышленника и заблокировать его. При этом методы такой защиты не ограничиваются чисто техническими решениями, но могут представлять собой и набор фальшивых учётных записей, активность которых отслеживается инструментами безопасности.

Александр Русецкий: deception-решения реализуют «модель аэропорта», позволяя злоумышленнику пройти средства защиты периметра (или увидеть иллюзию их прохождения), но выявляя и купируя его криминальную активность внутри.

Специалисты сошлись во мнении, что в общем случае обманные технологии призваны отвлечь внимание киберпреступника, заставить его атаковать фальшивые цели и дать специалистам по информационной безопасности возможность обнаружить проникновение.

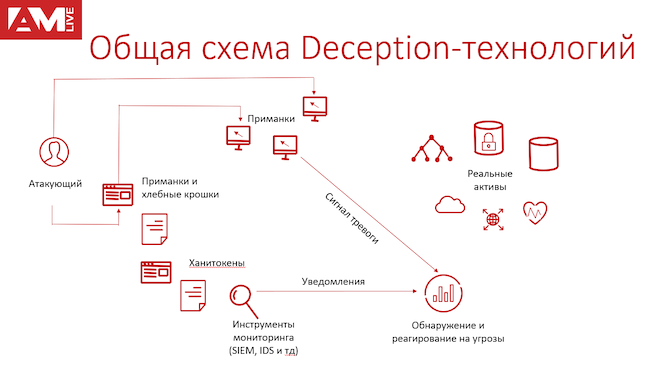

Рисунок 1. Общая схема deception-технологий

Антон Чухнов: любое устройство, имеющее веб-интерфейс, можно представить в виде ловушки. Имитировать можно не только узлы, но и приложения, а также данные. Например, можно выложить фальшивый набор данных, чтобы проанализировать, где и как они будут использованы в дальнейшем.

Роман Богомолов: одна из задач DDP — задержать злоумышленника, дать ему возможность изучить ловушку. Для этого можно использовать не только эмуляцию отдельного интерфейса или порта, но и реализацию полноценной ложной цели — например, базы данных, в которую атакующий попадёт из ханипота. Любое обращение к такой системе будет нелегитимным.

Александр Щетинин: хорошее deception-решение позволяет превратить реальную корпоративную сеть в аналог «минного поля», расставив по ней множество ловушек. В этом — его отличие от классического ханипота.

Кирилл Михайлов: наиболее простой вариант создания ложных целей — это эмуляция отдельного узла сети, однако современные deception-технологии позволяют реализовать комплексный подход к защите. Например, можно распространить по рабочим станциям фальшивые аккаунты пользователей: если злоумышленник попытается при их помощи подключиться к Active Directory, это будет являться индикатором компрометации.

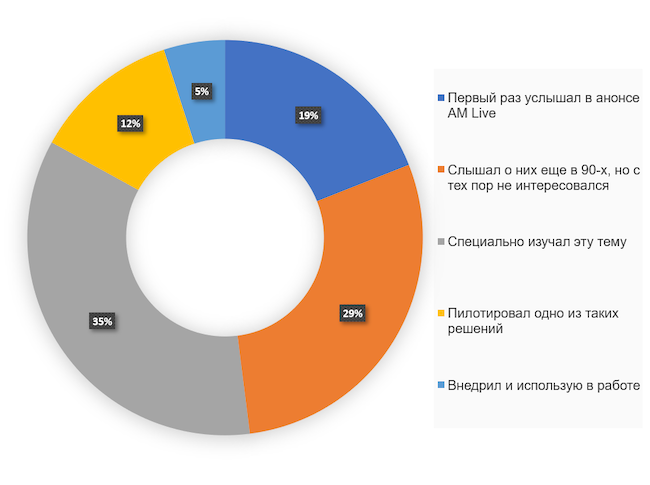

Для того чтобы участники дискуссии лучше представляли себе аудиторию, которая наблюдала за прямым эфиром, мы попросили зрителей оценить свой уровень знакомства с DDP-системами и обманными технологиями. Респонденты продемонстрировали весьма глубокое знакомство с темой: 35 % заявили, что специально изучали этот вопрос, 12 % «пилотировали» одно из deception-решений, а 5 % опрошенных внедрили и используют в работе DDP. На другом полюсе мнений расположились 29 % участников опроса, которые слышали о подобных технологиях ещё в 90-х, но с тех пор не интересовались ими, а также 19 % зрителей, впервые узнавших о DDP из анонса конференции AM Live.

Рисунок 2. Оцените ваш уровень знакомства с обманными системами / технологиями

Deception — основа защиты или дополнительный инструмент

Продолжая разговор, Алексей Лукацкий предложил поговорить о месте DDP среди других ИБ-решений. В чём состоит отличие deception-технологий от других методов защиты (NTA, EDR, IDS и других)? Можно ли рассматривать DDP как дополнение к другим ИБ-средствам или как ключевой элемент защиты?

Как пояснили эксперты, одним из преимуществ deception-решений является практически полное отсутствие ложных срабатываний. В подавляющем большинстве случаев обращение к ложной цели представляет собой сигнал тревоги (ИБ-алёрт), который должен быть немедленно обработан. Кроме того, DDP-системы эффективно отрабатывают те инциденты, которые могут быть пропущены стандартными средствами защиты конечных точек и межсетевыми экранами — например, сценарии, где киберпреступники используют легитимное ПО.

Гости студии отметили, что традиционным ИБ-инструментам необходимо знать, что искать: для успешной работы необходимы сигнатуры, правила, индикаторы и другие триггеры. Фундаментальное отличие deception-методов состоит в том, что они работают не только на техническом уровне, но и на психологическом, провоцируя злоумышленника выдать себя. Хорошая DDP-система самостоятельно рассчитывает, сколько ложных целей необходимо создать, чтобы атакующий выбрал одну из них на начальных этапах нападения.

Безопасность информационной инфраструктуры компании необходимо рассматривать в комплексе. DDP не является панацеей от всех атак, но эффективно дополняет другие средства защиты. Так, deception-системы не имеют средств превентивной защиты, поэтому для решения этой задачи необходимы другие инструменты.

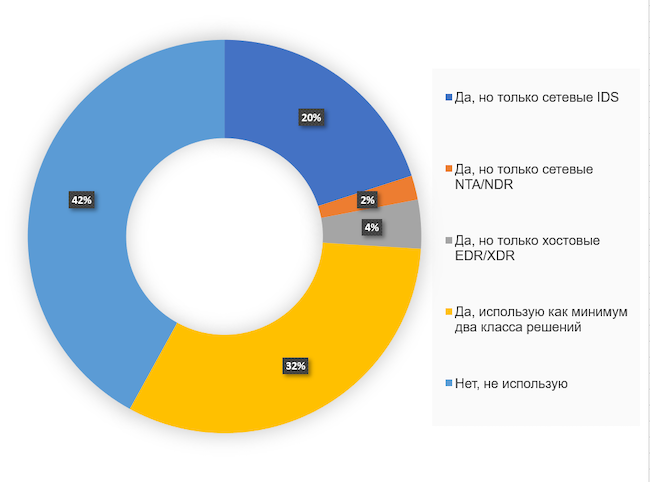

Продолжая развивать затронутые экспертами темы, мы задали зрителям онлайн-конференции вопрос о том, есть ли у них система обнаружения атак или аномалий во внутренней сети предприятия. Большинство опрошенных — 42 % — ответили отрицательно. Ещё 32 %, напротив, используют как минимум два класса решений. Внедрили сетевые IDS 20 % участников опроса, а используют сетевые NTA / NDR и хостовые EDR / XDR 2 % и 4 % зрителей соответственно.

Рисунок 3. У вас есть система обнаружения атак или система обнаружения аномалий во внутренней сети предприятия?

Компании какого масштаба могут использовать DDP? Роман Богомолов считает, что жёстких ограничений для этого нет, но экономически целесообразно разворачивать систему ложных целей в сети с 50 и более хостами. Антон Чухнов отметил, что организация — это живой и меняющийся организм, а deception-технологии позволяют оперативно подстраивать инфраструктуру ложных целей под изменение сетевого ландшафта компании. Александр Русецкий напомнил, что главное в DDP — это удобство, автоматизация и практичность, а Александр Щетинин высказал мнение, что, создавая ложные цели самостоятельно, без использования средств автоматизации, компания, по сути, разрабатывает свою deception-систему.

Какой подход к реализации DDP является наиболее правильным

Оживлённое обсуждение в студии вызвал вопрос одного из зрителей конференции о потенциально высоких нагрузках на сетевую инфраструктуру, которые могут создавать deception-решения. Действительно: создание сотен ложных хостов, управление ими и мониторинг потенциальных инцидентов могут значительно увеличить количество передаваемого трафика. Стоит ли игра свеч? Вот несколько аргументов в пользу DDP, предложенных нашими экспертами:

- Современные DDP-системы способны поддерживать сотни ловушек, используя фиксированные и не очень большие ресурсы.

- Реальный трафик будет передаваться только во время обращения к ловушке и проксироваться на реальную рабочую станцию, которая будет эмулировать необходимый ответ.

- Существуют решения на основе агентов, которые будут влиять на производительность конкретной рабочей станции, а также безагентские системы, лишённые этого недостатка.

- Можно использовать ловушки на основе контейнеров, которые будут потреблять минимум ресурсов, но полностью повторять сетевой отпечаток реальных устройств.

- Наибольшую эффективность показывают приманки (например, фальшивые учётные записи), которые ведут на trap-серверы и не требуют больших ресурсов.

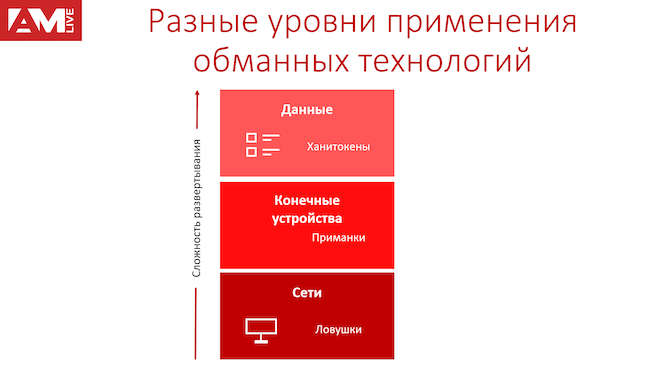

От обсуждения типов ловушек и приманок беседа перешла к подходам, которые выбирают создатели DDP-решений. Какая идеология наиболее перспективна — приманки на рабочих станциях или интерактивные сетевые ловушки? Александр Русецкий как представитель интегратора пояснил, что разные решения исповедуют различные подходы и движутся к созданию функционально сбалансированной системы с разных сторон. Приступая к разработке проекта внедрения, заказчик должен оценить самые критически важные для себя сущности и на основании этих приоритетов выбрать систему.

Кирилл Михайлов добавил, что развёртывание системы ловушек — это творческий процесс и при выборе решения важно учитывать то, насколько удобно в нём вести такое творчество. Илья Осадчий в свою очередь отметил, что большинство проникновений в корпоративную сеть идут через рабочие станции, поэтому таким заказчикам лучше подойдут DDP-решения, которые ориентированы на приманки, размещённые на хостах. Для технологических сетей, напротив, более подходящи системы, основанные на создании сетевых сущностей.

Рисунок 4. Уровни применения обманных технологий

Проблемы выбора эффективной DDP-системы

На рынке существует ряд бесплатных систем, которые предназначены для создания ложных целей. Мы попросили наших экспертов рассказать о том, чем проприетарные продукты лучше опенсорс-решений.

Роман Богомолов: обычно коммерческие системы обладают лучшей поддержкой, что особенно важно для крупных компаний. Внедрение системы с открытым кодом в большой организации может потребовать гораздо больше ресурсов, чем в случае развёртывания коммерческого продукта.

Илья Осадчий: если речь идёт об отдельных ханипотах, то вполне допустимо использовать опенсорс-разработки. Однако развернуть распределённую систему ложных целей корпоративного масштаба возможно только при помощи проприетарного продукта, поскольку опенсорс-решений такого класса просто не существует.

Александр Щетинин: не существует решений с открытым исходным кодом, которые были бы способны распространять ловушки по хостам, взаимодействовать с Active Directory, передавать данные на trap-серверы, а также имели при этом единый центр управления.

Попутно мы задали вендорам вопрос о том, как лицензируются их решения. Ответы выявили три базовых подхода к лицензированию DDP-систем:

- по количеству поддерживаемых хостов с приманками,

- по количеству создаваемых виртуальных машин,

- по количеству виртуальных сетей (VLAN), внутри которых разворачивается система ловушек.

С темой лицензирования перекликается вопрос, заданный одним из зрителей онлайн-конференции: достаточно ли организации выбрать и использовать одно deception-решение или для полной защиты необходимо экспериментировать с разными системами?

Александр Русецкий как представитель интегратора заявил, что в его практике использование нескольких DDP-систем в рамках одной компании не встречалось. Александр Щетинин отметил, что совместная работа двух решений теоретически возможна, однако потребует больших ресурсов для внедрения.

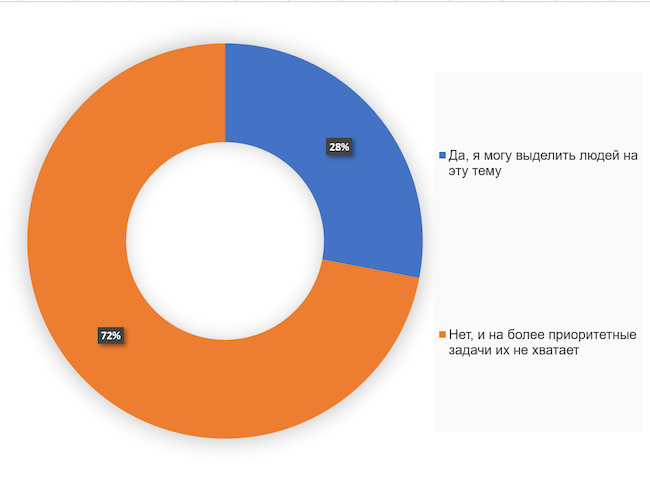

Продолжая тему ресурсов, необходимых для внедрения и эксплуатации DDP, мы узнали у зрителей онлайн-конференции AM Live, есть ли у них свободные специалисты для работы с обманными системами. Как оказалось, готовы выделить специалистов SecOps для этого лишь 28 % опрошенных, а 72 % заявили, что им не хватает людей и для более приоритетных задач.

Рисунок 5. У вас хватает специалистов SecOps ещё и для работы с обманными системами?

Другая тема, которую затронули наши эксперты, — как убедиться в том, что deception-решение выполняет свои функции, как тестировать такие системы? Одним из традиционных способов проверки работоспособности, по мнению спикеров конференции, является пентест — имитация попытки проникновения в сеть компании. Однако для того, чтобы такое тестирование дало результаты, необходимо правильно выбрать сегмент сети, поскольку DDP вряд ли покажет свою эффективность, если будет развёрнуто на малом количестве хостов.

Роман Богомолов отметил, что в ряде случаев можно провести функциональное тестирование deception-системы. Для этого используются контрольные списки (чек-листы), по которым заказчик сам или при помощи вендора сможет выполнить ряд действий, дающих понимание того, как работает DDP.

В завершение беседы мы спросили зрителей прямого эфира, изменилось ли их мнение относительно DDP после двух с половиной часов дискуссии наших экспертов. Большинство собравшихся ответили утвердительно — 35 % заинтересовались DDP и планируют тестирование одного из решений этого класса, ещё 30 % в целом положительно оценивают такие системы, но думают, что пока не доросли до их применения. Считают deception-технологии более хайпом, нежели реальным инструментом SecOps, 7 %, а 22 % пожаловались, что спикеры не смогли объяснить преимущества обманных систем. Оставшиеся 6 % респондентов не поняли, о чём вообще шла речь.

Рисунок 6. Каково ваше мнение относительно обманных систем после эфира?

Выводы

Подводя итоги дискуссии, модератор онлайн-конференции попросил экспертов рассказать о том, много ли у них реальных внедрений DDP-систем, и попутно поделиться своим мнением относительно необходимости сертификации подобных продуктов во ФСТЭК России.

Антон Чухнов пояснил, что у компании «АВ Софт» есть крупные государственные и частные заказчики, поэтому вопрос сертификации DDP-решения активно обсуждается. В данный момент решения компании готовятся к получению сертификата ФСТЭК России.

Роман Богомолов сообщил, что у Fortis есть крупные заказчики, которые тестируют deception-системы как на небольших сегментах корпоративной сети, так и на широких. При этом, как отметил спикер, клиенты пока с осторожностью относятся к системам класса DDP, однако интерес ощутимо растёт.

Александр Щетинин подтвердил, что интерес рынка к DDP существует, особенно если сравнивать с ситуацией двухлетней давности, когда компания Xello только представила своё решение. В данный момент у вендора много пилотных и реальных проектов, а специалисты полностью загружены. DDP-система компании внесена в реестр российского ПО.

Александр Русецкий рассказал, что как интегратор компания «Инфосистемы Джет» выполнила пять крупных проектов внедрения DDP, в том числе и с участниками отечественного рынка, чьи представители собрались в студии Anti-Malware.ru. Одним из драйверов этого направления компания считает возможность предложения deception-систем по подписке через свой центр мониторинга.

Как объяснил Кирилл Михайлов, у Fortinet есть несколько крупных заказчиков DDP-системы на глобальном рынке. Взаимодействие с этими клиентами во многом помогает развивать deception-решение компании. В России внедрений систем этого класса у Fortinet пока нет, однако вендор наблюдает рост интереса к этой технологии, особенно в рамках комплексного решения Security Fabric.

Илья Осадчий рассказал, что решение, предлагаемое «Тайгер Оптикс», внедрено примерно у десяти заказчиков, работающих на финансовом, страховом, энергетическом и информационно-технологическом рынках. Компания видит свою задачу не только в том, чтобы расширить число внедрений, но и в том, чтобы помочь клиентам лучше использовать продукт.

Новые выпуски конференции AM Live регулярно появляются на YouTube-канале Anti-Malware.ru. Ведущие эксперты рынка обсуждают в нашей студии наиболее острые и актуальные вопросы информационной безопасности. Чтобы не пропускать прямые эфиры, не забудьте подписаться на нас и включить уведомления о новых материалах. До встречи!