Платформы для создания распределенной инфраструктуры ложных целей (Distributed Deception Platform — DDP) являются развитием идеи ханипотов и создают поддельную ИТ-инфраструктуру, привлекательную для злоумышленников. Ложные цели помогают обнаружить присутствие злоумышленников в сети, если им удалось успешно обойти все средства защиты, и отвлекают их внимание от основных ресурсов предприятия.

- Введение

- Технологии создания ложных целей

- Мировой рынок Distributed Deception Platform

- Российский рынок Distributed Deception Platform

- Краткий обзор популярных платформ

- 5.1. DeceptionGrid, TrapX Security

- 5.2. Fidelis Deception, Fidelis Cybersecurity

- 5.3. GuardiCore Centra

- 5.4. IllusionBLACK, Smokescreen Technologies

- 5.5. Illusive Platform, Illusive networks

- 5.6. MazeRunner, Cymmetria

- 5.7. Shadowplex, Acalvio Technologies

- 5.8. ThreatDefend Detection and Response Platform, Attivo Networks

- Выводы

Введение

Хорошо выстроенная система информационной безопасности позволяет отражать большинство массовых кибератак, но перед целевыми атаками устоять гораздо сложнее. А если превентивные средства (межсетевые экраны, системы предотвращения вторжений и антивирусные средства) не сработали, страшнее оказывается тот факт, что атака может оставаться незамеченной месяцы или даже годы, позволяя злоумышленнику закрепиться в инфраструктуре предприятия и красть данные. В такой напряженной борьбе, когда злоумышленники постоянно совершенствуют и находят всё новые методы атак, важным элементом защиты становится применение новейших технологий для защиты от продвинутых атак.

В качестве одного из путей совершенствования системы информационной безопасности стоит рассмотреть применение технологий Deception (с англ. — «обман»), попавших в рейтинг лучших технологий для информационной безопасности в 2017 году по версии Gartner. Технологии Deception призваны затруднить исследование реальной ИТ-инфраструктуры, задержать активные действия злоумышленника, отвлекая его внимание от реальных ресурсов предприятия, и своевременно обнаружить атаку, заставив злоумышленника выдать себя. Использование технологий Deception позволит с крайне низким уровнем ложных срабатываний обнаруживать злоумышленников, уже проникших в корпоративную сеть предприятия и старающихся там закрепиться.

Технологии создания ложных целей

Технологии Deception, или по-русски «технологии обмана» (от англ. deception technologies) — совокупность техник имитации ИТ‑инфраструктуры и дезинформации злоумышленников, используемых с целью обнаружения и замедления продвижения атак злоумышленников и позволяющих в итоге останавливать атаки до нанесения значимого ущерба.

Развитие технологий обмана атакующих начинается с 1990-х годов — именно тогда появились первые honeypot («ханипот» — ресурс-приманка), предназначенные для привлечения внимание злоумышленника и его обнаружения. Чаще всего honeypot представляет собой выделенный сервер или сервис на реальной системе, реализующий различные сетевые службы и протоколы, например HTTP, FTP и Telnet. Недостаток этих средств — сложность администрирования и технического сопровождения, к тому же ошибочная конфигурация honeypot может привести к использованию его злоумышленником при проведении атаки.

Современные технологии обмана злоумышленника эволюционировали и представлены в решениях нового класса — Distributed Deception Platform (DDP), или Deception Platform, или платформах для создания распределенной инфраструктуры ложных целей, для которых характерны автоматизация и легкость развертывания, централизованное управление, а также широкий арсенал ловушек и приманок.

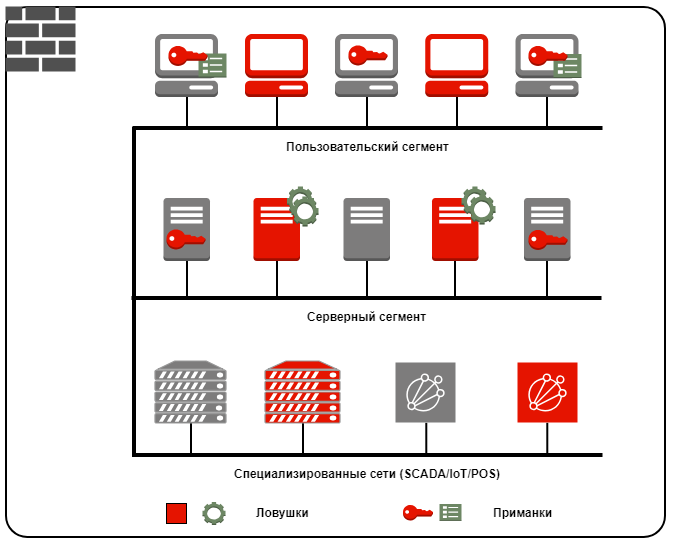

С помощью централизованной системы управления по сети предприятия размещаются ловушки (от англ. decoys) — эмулированные устройства или устройства под управлением реальных операционных систем (Windows или Linux) с различными наборами сервисов. Так как у обычных пользователей нет легитимных причин обращаться к этим устройствам, любая попытка взаимодействия с ними будет считаться злонамеренной. Цель размещения ловушек заключается в том, чтобы привлечь внимание злоумышленника, отвлечь его от реальных ресурсов предприятия и занять на некоторое время, и при этом собрать информацию о местоположении атакующего, его инструментах и методах атак — то есть всё необходимое, чтобы обнаружить и остановить пропущенную атаку.

Сложность ловушек варьируется от имитации простых сетевых сервисов, таких как SMB, RDP, SSH, HTTP(S), MySQL и иных, до имитации таких устройств, как коммутаторы, банкоматы, POS-терминалы, устройства интернета вещей (IoT), медицинское оборудование и SCADA-системы. А количество ловушек, размещенных в сети предприятия, может достигать нескольких тысяч.

Таким образом, злоумышленник неизбежно столкнется с ловушками при разведке сети или следуя за приманками. Приманки (от англ. lures), или «хлебные крошки» (от англ. breadcrumbs) — это подложные данные, размещаемые на реальных устройствах сети, например: учетные данные для подключения по RDP в диспетчере учетных данных Windows, по SSH — в истории команд, к веб-приложению — в файлах cookie и так далее. Другим примером могут служить ложные массивы данных, например конфиденциальные документы, базы данных, которые заинтересуют злоумышленников.

Технологии обмана атакующих наиболее эффективны на ранних стадиях атаки, когда злоумышленники собирают данные об инфраструктуре, анализируют их и используют для горизонтального продвижения по сети. В то же время применение технологий обмана потенциально возможно на всех этап атаки по модели Cyber Kill Chain. Поддельный слой инфраструктуры, создаваемый с использованием ловушек и приманок, позволяет использовать тактику злоумышленников против них.

Самая важная черта ловушек и приманок — это, пожалуй, их реалистичность, ведь если злоумышленник сможет понять, что это обман, ловушка не сработает. И чтобы добиться неотличимости от реальных ресурсов, производители решений данного класса прибегают к передовым методам: машинному обучению, использованию искусственного интеллекта и другим. При этом ловушки и приманки обычно генерируются на основе анализа сети и являются ориентированными на специфику организации, с учетом возможных векторов атак.

В итоге инфраструктура организации начинает состоять из двух слоев: реального и поддельного. Причем поддельный слой выглядит гораздо более привлекательным и заманчивым для злоумышленника. Развернутые ловушки и приманки «принимают удар на себя», увлекают злоумышленника в сети фиктивной инфраструктуры, тем самым выигрывая время для принятия контрмер, что приводит к сохранности реальных активов. В дополнение появляется возможность наблюдать за действиями злоумышленника, анализировать его инструменты и предупреждать подобные атаки в будущем. В то же время платформы для создания распределенной инфраструктуры ложных целей быстры в развертывании, не нагружают работой ИТ-подразделения и не создают шум для ИБ-подразделения множеством ложных срабатываний.

Рисунок 1. Применение технологий обмана злоумышленников

Мировой рынок Distributed Deception Platform

Согласно аналитическому отчету Gartner (Hype Cycle for Threat-Facing Technologies, 2018), рынок платформ Distributed Deception Platform (DDP) находится на ранней стадии развития. Причем решение данного класса становится ценным дополнением к более традиционным (например, SIEM) или новым (например, UEBA или NTA) решениям для обнаружения угроз, связанных с горизонтальным продвижением злоумышленников в ИТ‑инфраструктуре предприятий. В названном выше отчете выделяются следующие основные производители платформ DDP (в алфавитном порядке): Acalvio Technologies, Attivo Networks, Cymmetria, Fidelis Cybersecurity, GuardiCore, Illusive Networks, Smokescreen Technologies и TrapX Security. Помимо них заслуживают внимание: Rapid7, CounterCraft и Symantec (поглотившая Javelin Networks).

Применение новых стратегий для комплексной защиты от сложных целевых атак особенно актуально для крупных предприятий, находящихся в группе высокого риска — например, в финансовой, государственной, производственной и иных сферах. А возможность имитации специализированных устройств позволяет применять данные решения в медицинской и промышленной сферах (включая КИИ — критическую информационную инфраструктуру), где не всегда возможно применение традиционных решений.

Представителями рынка платформ DDP являются, как правило, молодые компании (средний возраст — 5 лет), основанные в США или Израиле, специализирующиеся именно на технологиях обмана злоумышленников и обладающие собственными запатентованными технологиями.

В качестве основной тенденции на рынке можно выделить стремление к дифференциации. Во-первых, чтобы быть больше, чем классический honeypot, среди которых имеется достаточно хороших бесплатных вариантов. А во-вторых, чтобы составлять конкуренцию игрокам на рынке платформ DDP. Так разрабатываются не только мощные возможности и широкие наборы функций, способные генерировать ложные данные из реальных ИТ-активов, но также и узкоспециализированные IoT-устройства, медицинское и производственное оборудование.

Стоит отметить, что технологии обмана находят применение не только в качестве специализированных платформ DDP, но и как часть комплексных решений по защите информации, а также могут дополнять функции других классов средств защиты информации, например, межсетевых экранов, систем обнаружения вторжений и решений по защите конечных устройств. В связи с этим выделяется тенденция к всевозможным интеграциям платформ DDP с другими классами средств защиты информации, которая позволяет автоматизировать реагирование на инциденты, например, блокировать IP-адреса источников атак на межсетевом экране, собирать данные контрразведки для Threat Intelligence и многое другое.

Относительно низкий уровень принятия решений класса DDP обусловлен в основном тем, что большинство предприятий традиционно фокусируются на превентивных мерах безопасности, и меньше на возможностях обнаружения пропущенных атак и реагировании на них. Тем не менее в условиях постоянных атак на критически важные организации повышаются требования, в том числе регуляторные, к уровню обнаружения угроз, что, вероятно, приведет к увеличению спроса на продукты, ориентированные на обнаружение, включая платформы DDP.

Стоимость решений класса DDP составляет в среднем от $20.000 до $50.000 в год для компаний среднего размера, при этом политика лицензирования, как правило, опирается на количество VLAN (например, 1 VLAN — $1000), и реже на количество защищаемых ресурсов (например, $60 на 1 пользователя).

На данный момент аналитические компании оценивают совокупный объем глобального рынка платформ DDP более $1 млрд и прогнозируют ежегодный рост в среднем на 14-15% в течение ближайших лет (ссылки здесь и здесь). Однако, согласно другим экспертным оценкам, объем глобального рынка платформ DDP в $1 млрд сильно завышен и на практике составляет не более $100 млн в год.

Российский рынок Distributed Deception Platform

В России рынок платформ DDP только зарождается. Из зарубежных производителей наиболее активно представлено несколько компаний: Illusive Networks, Guardicore и TrapX Security. Для российского рынка характерно, что даже крупные организации в критически важных сферах пока не понимают, какую пользу способны принести решения данного класса и стоит ли этот подход вложений. Отчасти это объясняется относительной новизной решений и недавним появлением на зарубежном рынке продуктов данного класса (активно с 2016 года), а также сравнительно малым количеством русскоязычных публикаций, освещающих применение платформ DDP.

Совокупный объем российского рынка оценивается не более чем в $500 тыс.

Тем не менее платформы DDP вызывают живой интерес у заказчиков, и ниже мы рассмотрим основные из известных в России решений данного класса.

Краткий обзор популярных платформ

DeceptionGrid, TrapX Security

Компания TrapX Security была основана в Израиле в 2011 году, центральный офис в настоящее время находится в США.

Платформа DeceptionGrid, сканируя существующую сеть предприятия, автоматически предлагает адаптированную для конкретной среды архитектуру ловушек и приманок (токенов).

Приманки в виде обычных файлов, баз данных или кэшированных учетных данных размещаются на реальных ИТ-активах и привлекают внимание злоумышленника к ловушкам, отвлекая от реальных ценных активов.

Ловушки платформы DeceptionGrid различаются по степени взаимодействия со злоумышленником. Ловушки со средним уровнем взаимодействия представляют собой эмулированные серверы, рабочие станции, сетевое оборудование и т. д. Кроме того, существует возможность создания ловушек в виде банкоматов, POS-терминалов, медицинского и производственного оборудования и других специализированных устройств. Ловушки со средним уровнем взаимодействия перенаправляют злоумышленника в зависимости от типа атакуемой службы или протокола (AD, MS SQL, HTTP, WMI, SMB, CMD) в ловушку с высоким уровнем взаимодействия, которая представляет собой полноценную операционную систему (FullOS) и может даже быть полной копией реальных производственных серверов.

Платформа DeceptionGrid предоставляет удобный интерфейс для анализа инцидентов, включающий визуализацию атак и детальные данные о событиях безопасности.

Рисунок 2. Визуализация атаки в веб-интерфейсе платформы DeceptionGrid

Основные преимущества платформы DeceptionGrid:

- Архитектура решения объединяет в себе преимущества токенов, эмулируемых ловушек и ловушек FullOS для более быстрого обнаружения, глубокого взаимодействия со злоумышленником и комплексного сдерживания угроз.

- Ловушки в виде отраслевых устройств, включая медицинские устройства, банкоматы, POS-терминалы, устройства интернета вещей и многое другое.

- Автоматизированный анализ действий вредоносных программ и инструментов злоумышленников, а также модуль расширенного реагирования на инциденты (AIR), позволяющий анализировать память любого конечного устройства, которое могло быть уже взломано.

- Автоматическое развертывание ловушек, а также их динамическое изменение (например, после взаимодействия со злоумышленником).

- Открытые API и SDK, позволяющие расширять возможности интеграции и автоматизации, а также самостоятельно создавать собственные виды ловушек, имитирующих специфическое оборудование.

Организованное компанией TrapX Security сообщество DeceptionNet Community позволяет группам кибербезопасности обмениваться стратегиями обмана, новыми видами ловушек, коннекторами к сторонним системам и многим другим.

Как обмануть злоумышленников с помощью ловушек TrapX DeceptionGrid, мы недавно писали в статье.

Подробнее с платформой DeceptionGrid можно познакомиться на сайте TrapX Security, а также на сайте официального дистрибьютора Softprom by ERC.

Fidelis Deception, Fidelis Cybersecurity

Компания Fidelis Cybersecurity, основанная в 2002 году в США, предоставляет предприятиям решения по обнаружению угроз, защите от кражи данных и сетевой безопасности. В октябре 2017 году компания Fidelis Cybersecurity приобрела компанию TopSpin Security, одного из ведущих поставщиков технологий ложных целей. Решение TopSpin DECOYnet, получившее новую марку — Fidelis Deception, претерпело волну изменений и стало частью платформы Fidelis Elevate с целью расширения возможностей проактивного и автоматического обнаружения и реагирования на злонамеренные действия. В состав платформы Fidelis Elevate также входят Fidelis Network — система обнаружения угроз и предотвращения утечки данных на уровне сети предприятия, и Fidelis Endpoint — решение класса Endpoint Detection and Response (EDR).

Решение Fidelis Deception инвентаризирует сети и ресурсы предприятия, включая активы, операционные системы, сервисы, порты и данные, а затем на основе результатов анализа автоматически создает ловушки и приманки, максимально реалистичные для обнаружения атак после взлома периметра предприятия.

Полагаясь на эмуляцию ловушек, а не на использование реальных операционных систем, решение Fidelis Deception не оказывает влияния на окружающую среду и не требует привилегированных учетных данных при развертывании ловушек.

Благодаря совместному использованию Fidelis Deception и EDR-решения Fidelis Endpoint появляются широкие возможности по исследованию скомпрометированных конечных устройств, на которых были размещены «хлебные крошки», использование которых привело к возникновению инцидента.

Рисунок 3. Панель инцидентов Fidelis Deception

Основные преимущества решения Fidelis Deception:

- Является частью комплексной платформы Fidelis Elevate для обнаружения угроз и реагирования на них.

- Автоматическое обнаружение сетей, активов и приложений, уникальных для каждого предприятия, позволяющее создавать максимально реалистичные для каждой среды ловушки и приманки, а также адаптировать их при изменениях в инфраструктуре.

Подробнее с платформой Fidelis Deception можно ознакомиться на сайте Fidelis Cybersecurity.

GuardiCore Centra

Компания GuardiCore, основанная в 2013 в Израиле, позиционируется как лидер в области безопасности центров обработки данных и гибридных облаков и является обладателем множества престижных наград. Флагманский продукт GuardiCore Centra обеспечивает видимость приложений на уровне процессов, микросегментацию политик безопасности и обнаружение нарушений в реальном времени.

Платформа GuardiCore Centra предназначена прежде всего для обнаружения нарушений в центрах обработки данных и использует несколько методов: обнаружение на основе политик безопасности, репутационный анализ и динамическое создание ложных целей.

Микросегментация политик безопасности существенно затрудняет попытки злоумышленника остаться незамеченным при продвижении по ИТ‑инфраструктуре, но в свою очередь требует полного и детального представления приложений и потоков в ИТ‑инфраструктуре. Платформа GuardiCore Centra собирает сетевые данные от агентов или SPAN-портов, агрегирует данные об активности приложений и представляет их в наглядной форме, позволяя указать, санкционирована ли та или иная сетевая активность, вплоть до конкретных используемых портов.

С помощью репутационного анализа в трафике обнаруживаются подозрительные доменные имена, IP-адреса и хэши файлов.

Платформа GuardiCore Centra применяет запатентованную технологию динамического обмана для анализа всех неудачных попыток горизонтального перемещения. Неудачные соединения прозрачно перенаправляются на ловушки с высоким уровнем взаимодействия, которые в ответ на попытки атаки злоумышленника выдают ответы, предполагающие, что атака прошла успешно (например, при подборе пароля — одна из попыток окажется удачной), в то время как все действия, инструменты и эксплойты злоумышленника записываются и анализируются в полностью изолированной среде.

Для снижения времени реагирования на инциденты возможна интеграция с шлюзами безопасности Palo Alto Networks, Check Point, Cisco, чтобы заблокировать атаку, а также имеется возможность инициировать действия на виртуальных машинах — приостановить, отключить или сделать снимок, например, чтобы предотвратить распространение ущерба от атак вымогателей.

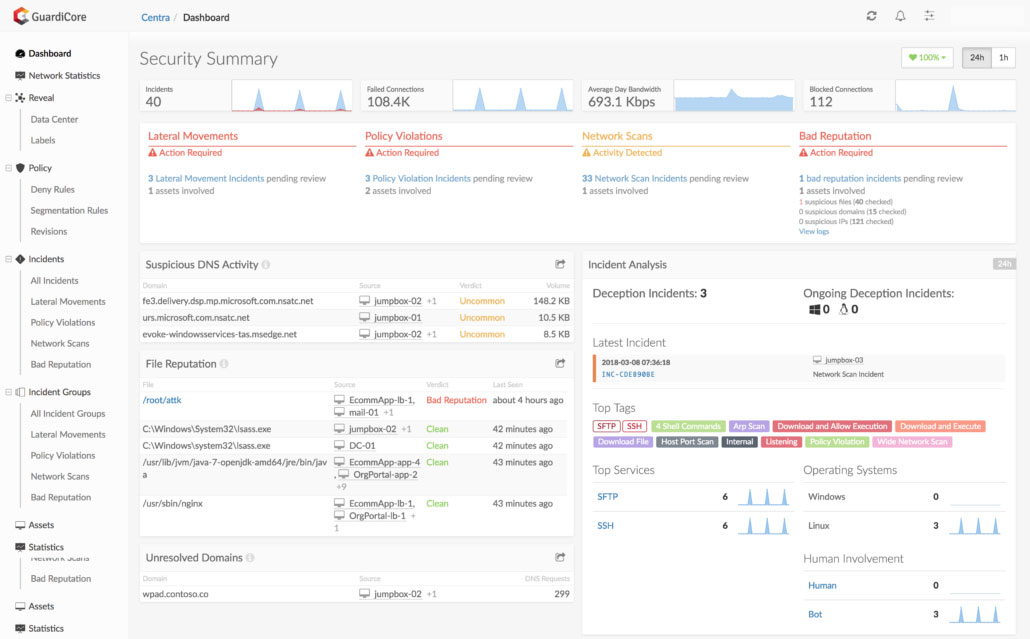

Рисунок 4. Панель мониторинга GuardiCore Centra

Основные преимущества платформы GuardiCore Centra:

- Является комплексным решением для защиты облачных, гибридных и приватных ЦОДов с использованием подхода Zero Trust — отсутствия доверия между элементами ЦОДа по умолчанию.

- Детальная видимость в инфраструктуре, вплоть до процессов на узлах.

- Мощный движок создания правил микросегментации позволяет создавать политики за минуты.

- Применение уникальной технологии обнаружения атак с использованием интерактивных ловушек.

- Возможность реагирования на инцидент из веб-интерфейса — инициирование приостановки, выключения или создания снимка виртуальной машины.

Платформа GuardiCore Centra поддерживает виртуализацию KVM, Xen, VMware ESX 5.1 и выше, а также облачные платформы Amazon Web Services, Microsoft Azure, Oracle OPC, Google Cloud Platform.

Подробнее с платформой GuardiCore Centra можно познакомиться на сайте GuardiCore.

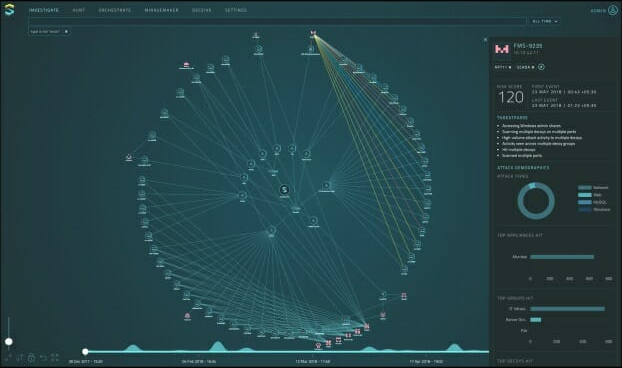

IllusionBLACK, Smokescreen Technologies

Компания Smokescreen Technologies, основанная в 2015 году в Индии, позиционируется как команда олдскульных хакеров, которые однажды разочаровались в защитных продуктах, которые «не сработали», и задались вопросом «что может поймать таких парней, как мы?» Так появился их флагманский продукт IllusionBLACK.

Платформа IllusionBLACK обладает широким арсеналом ловушек и приманок, от эмуляции базовых сетевых сервисов (например, HTTP, SSH и FTP) до подложных адресов электронной почты и номеров телефонов, призванных обнаружить попытки социальной инженерии. А технология MirageMaker позволяет автоматически генерировать ложные данные, включая номера кредитных карт, номера социального страхования (США), файлы и другое, экономя время на создание реалистичных приманок.

Как только злоумышленник будет обнаружен, платформа IllusionBLACK на лету перенаправит атаку для удержания злоумышленника в виртуальную сеть ловушек, построенную на базе операционной системы BSD Unix и максимально похожую на реальную ИТ‑инфраструктуру, чтобы занимать злоумышленника до нескольких дней.

Платформа IllusionBLACK предлагает еще одну полезную технологию — ThreatParse, которая переводит необработанные данные об атаке на простой английский язык и визуально воспроизводит атаку от начала до конца.

Рисунок 5. Графический интерфейс платформы IllusionBLACK

Основные преимущества платформы IllusionBLACK:

- Автоматическая генерация ложных данных для создания реалистичных приманок, в том числе для обнаружения атак социальной инженерии.

- Перенаправление атак злоумышленника в виртуальную сеть ловушек для удержания его до нескольких дней.

- Возможность интеграции ловушек в веб- или мобильное приложение для защиты от атак на бизнес-логику.

Подробнее с платформой IllusionBLACK можно познакомиться на сайте Smokescreen Technologies.

Illusive Platform, Illusive networks

Компания Illusive networks, основанная в 2014 году в Израиле, специализируется на технологиях обмана и представляет решение Illusive Platform, основанное на подходе Deceptions Everywhere, который означает внедрение приманок на всех конечных устройствах предприятия.

Решение Illusive Platform включает в себя основные компоненты:

- Система управления Deception Management System, используя машинное обучение, создает слой приманок на каждом конечном устройстве сети предприятия. Чтобы приманки в виде учетных данных, файлов и сервисов были неотличимы для злоумышленника от реальных данных, Deception Management System выявляет сетевые соединения, данные и потенциальные векторы атак и для каждого из векторов атаки создает приманку. При постоянном мониторинге сети предприятия сеть приманок не устаревает, а безагентное внедрение не создает проблем на конечных устройствах.

- Attack Surface Manager автоматизирует обнаружение и устранение нарушений политик хранения учетных данных, например кешированные учетные данные доменных администраторов или сохраненные пароли в браузерах, и позволяет анализировать пути к критически важным ресурсам.

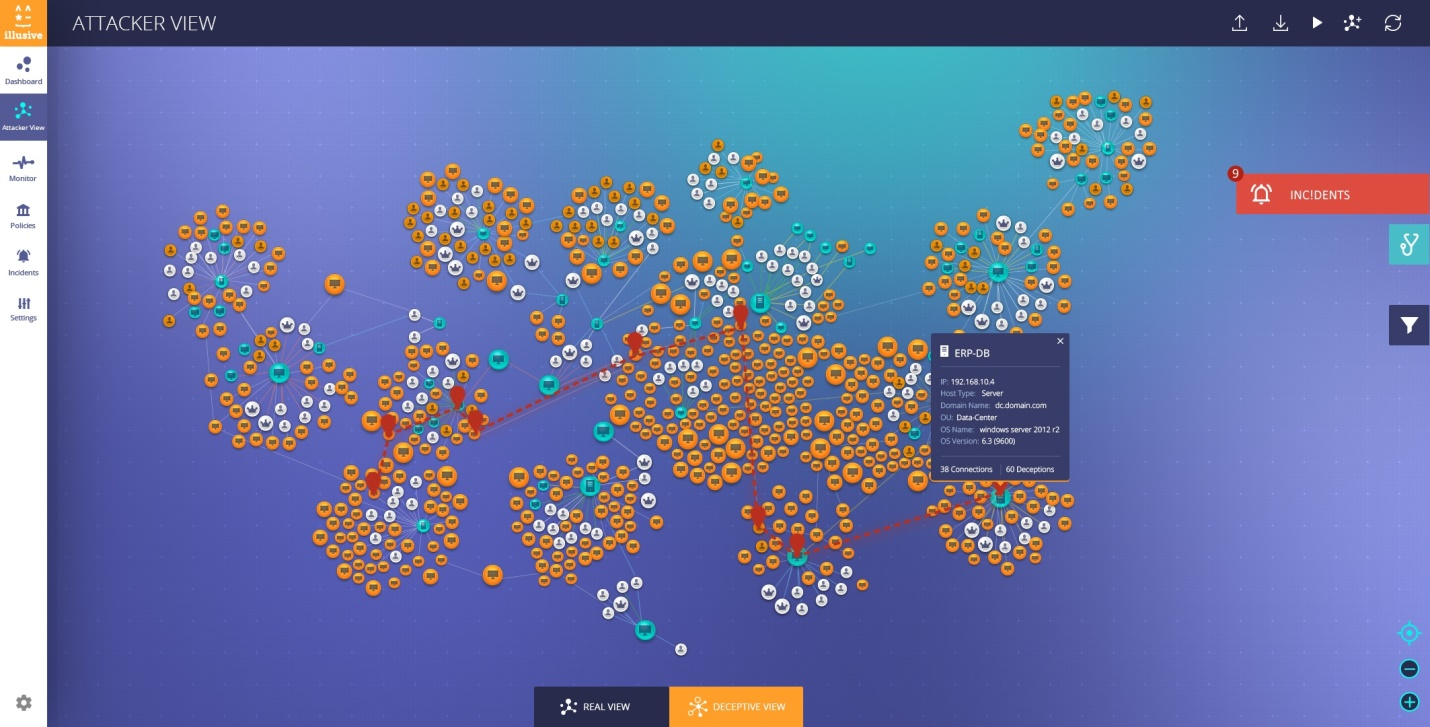

- Attacker View визуализирует карту сети предприятия и определяет потенциальные векторы атак.

- Illusive Forensics предоставляет подробную информацию об инциденте, включая источник атаки и используемые злоумышленником инструменты.

Решение Illusive Platform сочетает внедрение слоя приманок на уровне реальных узлов и применение высокоинтерактивных сетевых ловушек, предназначенных для задержания злоумышленников, сбора информации об их техниках, тактиках и процедурах (TTP) и записи действий.

В качестве дополнительных модулей присутствуют компонент Wire Transfer Guard для защиты инфраструктуры SWIFT и компонент Mainframe Guard для защиты мейнфреймов.

Рисунок 6. Карта сети предприятия с приманками Illusive Platform

Основные преимущества решения Illusive Platform:

- Подход Deceptions Everywhere создает избыточное число вариантов для следующего шага злоумышленника при продвижении по сети, что потенциально позволит обнаружить атаку гораздо раньше, чем будут достигнуты критические данные.

- Позволяет взглянуть на сеть предприятия глазами атакующего, благодаря чему становятся наглядными слабые и наиболее уязвимые места в инфраструктуре, аномалии в связях между узлами и подсетями, а также возможные векторы атак злоумышленников.

- Используя информацию о потенциальных векторах атак, можно своевременно принять меры, устранить нарушения и защитить слабые места.

- Автоматический сбор форензики.

Подробнее с платформой Illusive Platform можно познакомиться на сайте Illusive networks, а также на сайте официального дистрибьютора «Тайгер Оптикс».

MazeRunner, Cymmetria

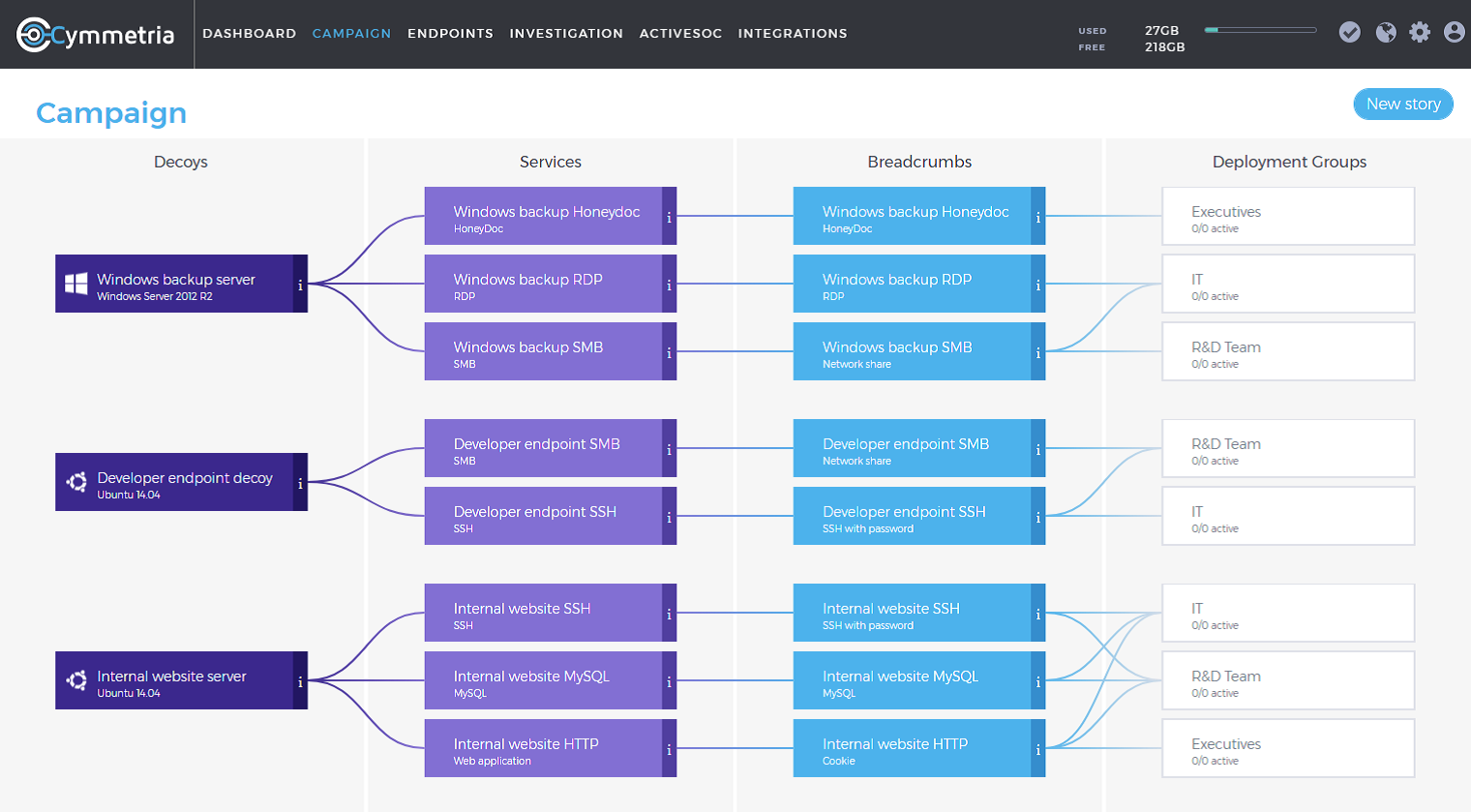

Компания Cymmetria была основана в 2014 году в Израиле и специализируется на технологиях обмана. Платформа MazeRunner нацелена на выявление горизонтального продвижения злоумышленника в защищаемой сети и предотвращение дальнейшей атаки.

Платформа MazeRunner включает в себя ловушки с запущенными сервисами и приманки, централизованно управляемые через веб-интерфейс. Ловушки представляют собой виртуальные машины с реальными операционными системами, такими как Ubuntu 14 или Windows 2012 R2, и могут быть развернуты в разных местах сети предприятия. В каждой ловушке выполняются реальные сервисы: SMB, RDP, SSH, OpenVPN и т. д., к которым ведут «хлебные крошки», расположенные на конечных устройствах предприятия, например: учетные данные RDP или SSH, файлы cookie и соединения с общими папками и т. д.

Рисунок 7. Панель управления развертыванием MazeRunner

Основные преимущества платформы MazeRunner:

- Архитектура решения и веб-интерфейс просты и понятны. Для развертывания не требуются значительные вычислительные ресурсы. В то же время реализованы основные функции решений данного класса.

- Присутствуют две версии платформы: Community и Enterprise. Версия Community доступна для частного использования и в образовательных целях, а также для ознакомления коммерческих организаций в течение пробного периода.

Для экспорта информации от платформы MazeRunner или автоматизации любых операций, доступных через веб-интерфейс, может использоваться MazeRunner API. Интеграция с решениями SIEM и Threat Intelligence возможна с использованием стандартов syslog и TAXII.

С помощью решения ActiveSOC, другого продукта компании Cymmetria, интегрируемого с SIEM, возможности MazeRunner могут применяться для автоматического реагирования на инциденты и отсеивания ложных срабатываний. Автоматическое создание ловушек позволит проверять некоторые события SIEM, например, ниже пороговых значений, которые в противном случае могли бы игнорироваться аналитиками.

Подробнее с платформой MazeRunner можно познакомиться на сайте Cymmetria.

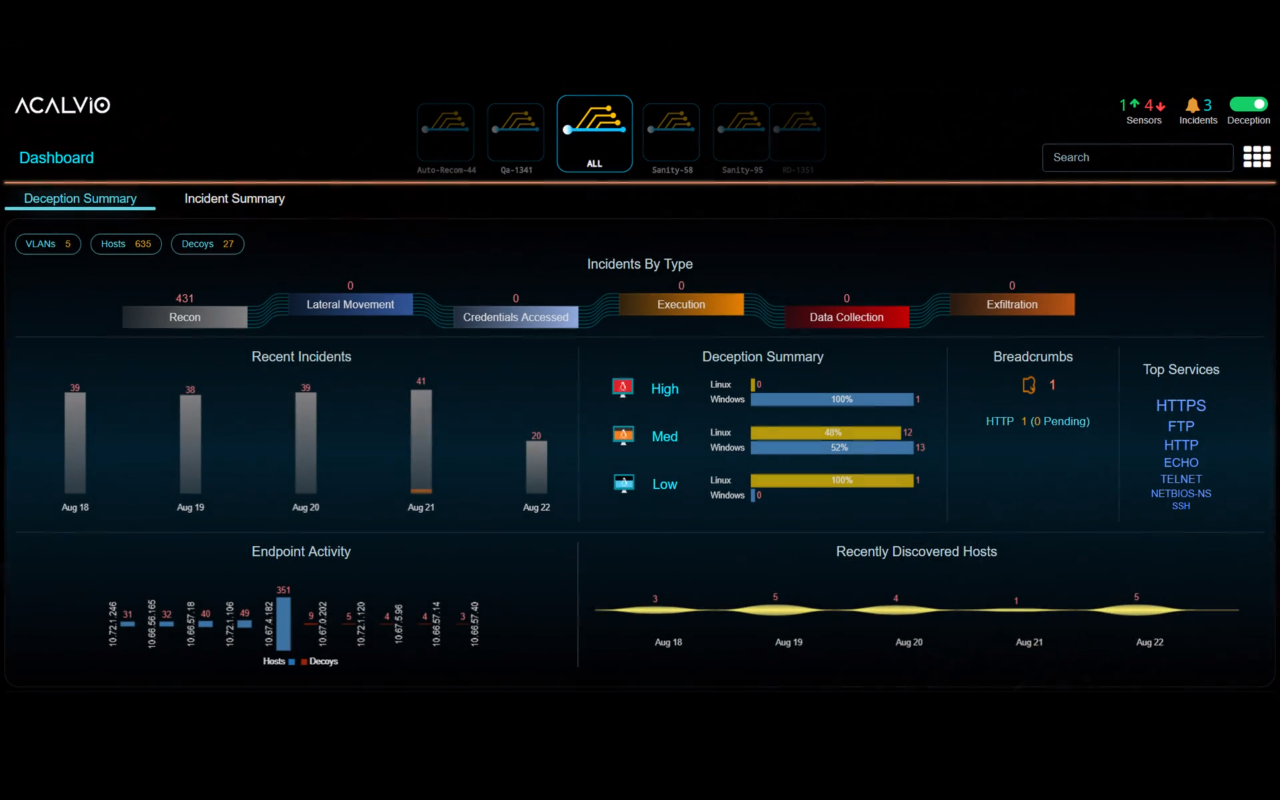

Shadowplex, Acalvio Technologies

Компания Acalvio Technologies была основана в 2015 году, имеет офисы в США и Индии и специализируется на технологиях обмана. Платформа ShadowPlex нацелена на обнаружение, вовлечение злоумышленников и реагирование на вредоносные действия внутри периметра предприятий и разработана специально для корпоративных и промышленных сред и интернета вещей.

Платформа ShadowPlex предлагает широкий выбор приманок и ловушек, с использованием запатентованных технологий платформа ShadowPlex эмулирует работу IoT-устройств, маршрутизаторов, коммутаторов, медицинского и производственного оборудования.

Платформа ShadowPlex использует искусственный интеллект на этапах определения стратегий развертывания ловушек и приманок, генерации их содержимого и взаимодействия со злоумышленником, благодаря чему значительно сокращаются усилия по развертыванию и повышается эффективность обнаружения.

Особенностью платформы ShadowPlex является размещение всех ловушек в централизованной ферме виртуальных серверов (Deception Farm). Ловушки проецируются в расположенные в сегментах сети сенсоры. Данный подход обеспечивает масштабируемость и адаптируемость платформы к изменениям в ИТ‑инфраструктуре.

Платформа ShadowPlex позволяет защищать как собственные ресурсы предприятия, так и облачную ИТ‑инфраструктуру. С помощью API поддерживается интеграция платформы в существующую комплексную систему безопасности, включая межсетевые экраны, SIEM, Network Access Control и другие.

Рисунок 8. Панель мониторинга ShadowPlex

Основные преимущества платформы ShadowPlex:

- Централизованное размещение ловушек и проецирование их в инфраструктуру через сенсоры, которые подключаются к сетевому оборудованию, в том числе в удаленных офисах.

- При развертывании возможно использовать не только результаты сканирования сети, но и собственные данные из инструментов управления ресурсами или сканеров уязвимостей.

- Поддерживается проецирование поведения ресурсов, которые сложно эмулировать, например: IoT-устройств, медицинского и производственного оборудования, маршрутизаторов, коммутаторов, контроллеров ICS и так далее.

Подробнее с платформой ShadowPlex можно ознакомиться на сайте Acalvio Technologies.

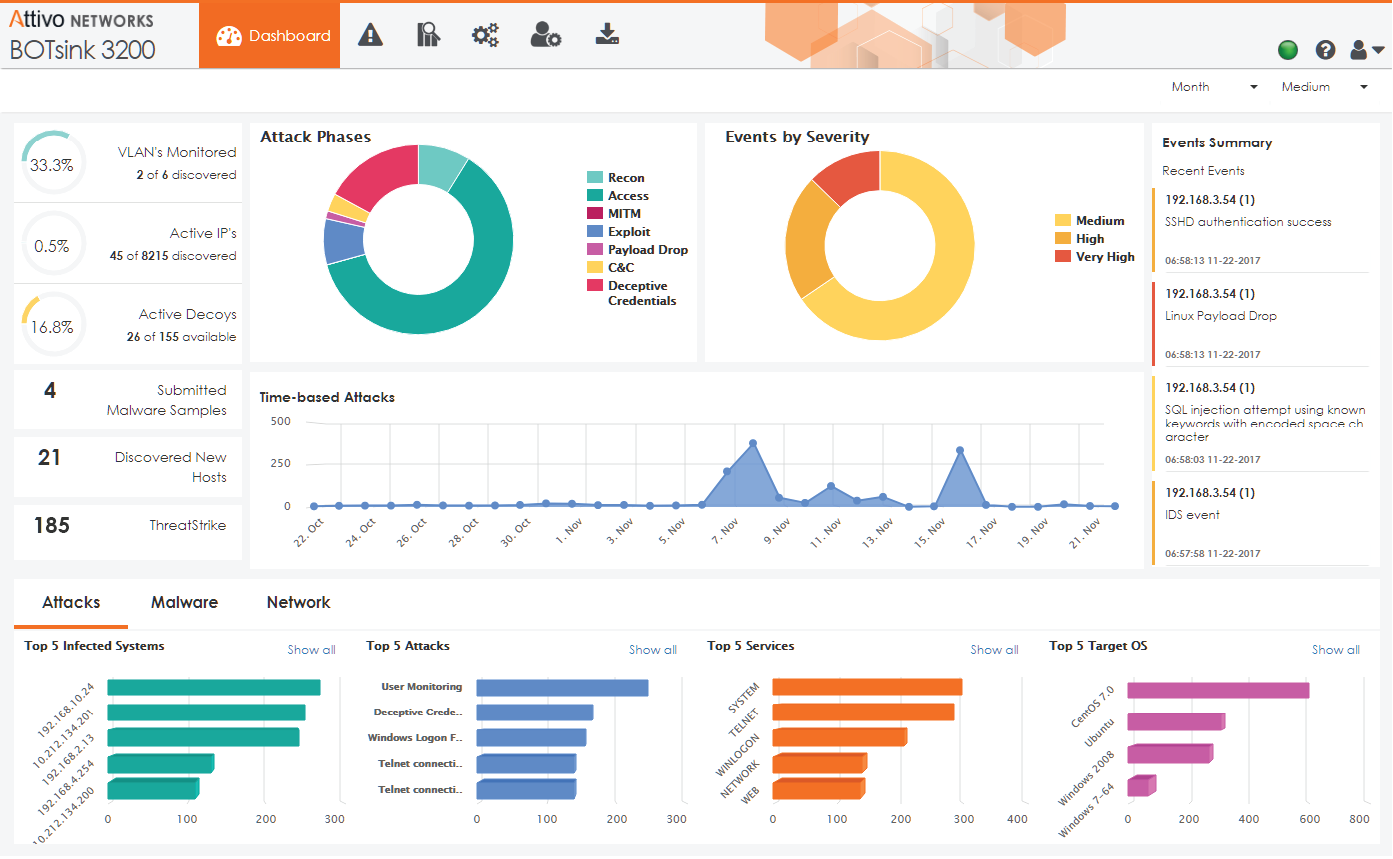

ThreatDefend Detection and Response Platform, Attivo Networks

Компания Attivo Networks, основанная в США в 2011 году, представляет решение ThreatDefend Detection and Response Platform, предназначенное для обнаружения атак внутри сети предприятий с использованием технологий обмана. Данная платформа применима в специализированных сетях систем SCADA, интернета вещей, POS-терминалов и других. Решение ThreatDefend Detection and Response Platform включает компоненты:

- BOTsink — система централизованного управления сетевыми ловушками.

- ThreatStrike — безагентная система управления приманками на конечных устройствах, предназначенная для обнаружения кражи учетных данных и вирусов-вымогателей.

- ThreatDirect— расширяет возможности располагаемого в центральном офисе компонента BOTsink в облачных средах, филиалах или удаленных офисах, не тратя дополнительных ресурсов.

- ThreatPath — визуализирует возможные векторы атак в сети предприятия, позволяя вовремя обнаружить учетные данные и другие нарушения политики безопасности на конечных устройствах, которые злоумышленник может использовать при развитии атаки.

- ThreatOps — автоматизирует реагирование на инциденты с помощью создаваемых сценариев (playbooks).

Рисунок 9. Панель мониторинга ThreatDefend Detection and Response Platform (компонент BOTsink)

Основные преимущества решения ThreatDefend Detection and Response Platform:

- Широкие возможности для масштабирования и подключения удаленных офисов.

- Визуализация потенциальных векторов атак, способствующая своевременному принятию превентивных мер.

- Поддерживаются специализированные устройства: IoT, SCADA, POS, сетевое телекоммуникационное оборудование.

- Для экспорта информации об атаках и автоматизации реагирования возможна интеграция с множеством решений партнеров, включая IBM QRadar, McAfee, Splunk, Check Point, Cisco, Palo Alto Networks, Symantec и другие.

Подробную информацию о решении ThreatDefend Detection and Response Platform можно найти на сайте Attivo Networks.

Выводы

Следует отметить, что данный класс средств защиты предназначен быть последним рубежом обороны предприятий, когда злоумышленник получил доступ к ресурсам предприятия, преодолев все эшелоны защиты. Фактически платформы для создания распределенной инфраструктуры ложных целей (Distributed Deception Platform) используются для обнаружения успешной атаки, позволяя, во-первых, обнаружить внедрившегося злоумышленника, а во-вторых, отвлечь внимание атакующих от настоящих целей.

Данные технологии определенно являются очень перспективными в контексте обнаружение целевых атак, и, безусловно, будут востребованы на российском рынке. Стоит надеяться, что отечественные вендоры возьмут данные технологии на вооружение. К сожалению, на текущий момент решений, ориентированных на российский рынок, нет.

С технической стороны развитие технологий искусственного интеллекта и машинного обучения позволяет значительно снизить количество ручного труда специалистов информационной безопасности предприятий, связанного с развертыванием и настройкой ловушек, а также генерированием массивов ложной информации. Главным достоинством платформ Deception является практически полное отсутствие ложных срабатываний, так как любое взаимодействие с ловушками предполагает злой умысел.

В конечном итоге ложные цели, бесспорно, станут обязательным элементом, который необходимо использовать крупным организациям, в том числе банковской и производственной сферы, при построении и совершенствовании своих систем киберзащиты.