Авторитетные эксперты отметили основные тенденции на рынке ИБ в России и сделали прогнозы о развитии киберугроз и средств защиты на 2026 год. В фокусе внимания оказались искусственный интеллект и атаки на цепочки поставок. Ожидается рост значимости проактивной, превентивной борьбы с угрозами.

- Введение

- Ретроспектива 2025 года: прошлогодние прогнозы глазами ИИ-агентов

- 2.1. Мнение GigaChat

- 2.2. Мнение DeepSeek

- Обобщение: главные темы в прогнозах российских игроков рынка ИТ и ИБ на 2026 год

- Прямая речь экспертов

- 4.1. BI.ZONE

- 4.2. Crosstech Solutions Group

- 4.3. CVA Technologies

- 4.4. InfoWatch

- 4.5. NGR Softlab

- 4.6. Orion soft

- 4.7. Positive Technologies

- 4.8. RED Security

- 4.9. Servicepipe

- 4.10. UDV Group

- 4.11. Yandex Cloud

- 4.12. «Контур.Эгида»

- 4.13. «Вебмониторэкс»

- 4.14. «Газинформсервис»

- 4.15. Группа компаний «Гарда»

- 4.16. «Инновационные Технологии в Бизнесе»

- 4.17. «Интеллектуальная безопасность» (бренд Security Vision)

- 4.18. «Код Безопасности»

- 4.19. «Лаборатория Касперского»

- 4.20. «С-Терра»

- 4.21. ГК «Солар»

- 4.22. «Софтлайн Решения» (ГК Softline)

- 4.23. «Спикател»

- 4.24. «Телеком биржа»

- Выводы

Введение

Каждый год, начиная с 2019-го, Anti-Malware.ru опрашивает ведущих экспертов российского рынка. Мы предлагаем им поделиться мнениями относительно того, чем запомнится наступающий год, какие он принесёт изменения, на что указывают тенденции года уходящего.

На этот раз мы «вернулись к истокам»: сегодня, в первые дни 2026 года, наши собеседники отвечают на точно такой же вопрос, какой мы задавали 7 лет назад, только запуская наш проект сбора прогнозов. Вот формулировка этого вопроса:

На ваш взгляд, чего всем нам следует ждать от наступившего 2026 года в отношении развития киберугроз и эволюции средств защиты от них?

Свои ответы дали 24 эксперта, представляющие наших коллег, партнёров, друзей — заметных корпоративных игроков на российских рынках ИТ и ИБ.

Ретроспектива 2025 года: прошлогодние прогнозы глазами ИИ-агентов

Несколько лет назад мы добавили к прогнозам экспертов мнение искусственного интеллекта. Например, в прошлом году таким бонус-контентом были предсказания от GigaChat и «Алисы».

Сегодня мы решили поступить иначе: сделать ИИ-помощников арбитрами в отношении того, насколько точными оказались прошлогодние прогнозы. Мы задали вопрос: что сбылось, а что — нет?

Было решено, что прозвучат 2 взгляда на ситуацию: один — «изнутри», от отечественного ИИ-агента, а другой — «извне», от иностранного. В роли первого выступает GigaChat с его специальной функцией «Провести исследование», а в роли второго — DeepSeek.

Мнение GigaChat

В декабре 2024 года портал Anti-Malware.ru опубликовал аналитику под заголовком «Прогноз развития киберугроз и средств защиты информации — 2025». Этот документ содержал ряд предположений и рекомендаций ведущих экспертов индустрии информационной безопасности. Настоящий отчёт посвящён анализу того, насколько точно предсказанные сценарии совпадают с реальностью конца 2025 года.

Анализ основных прогнозов

- Увеличение масштабов и сложности атак

Прогноз: эксперты ожидали значительного увеличения числа и сложности кибератак, предполагалось, что атаки станут более сложными и многовекторными.

Реальность: данные компании F6 показывают, что общее количество атак действительно увеличилось, но темпы роста значительно снизились по сравнению с прошлыми годами. Тем не менее сложность атак возросла, особенно среди крупных предприятий, против которых используются комбинированные подходы, включающие применение различных типов вредоносных программ.

Вердикт: прогноз частично подтвердился.

- Использование искусственного интеллекта в атаках

Прогноз: предсказывалось активное использование искусственного интеллекта (ИИ) в подготовке и проведении атак.

Реальность: действительно, согласно отчёту F6, преступники начали применять ИИ-технологии для повышения эффективности атак, особенно в социальных сетях и фишинге. Кроме того, исследование показало значительный рост упоминаний о злонамеренном использовании ИИ на специализированных форумах.

Вердикт: прогноз подтвердился.

- Атаки типа «вайпер»

Прогноз: было высказано предположение, что 2025 год станет периодом активизации программ-вайперов, предназначенных исключительно для уничтожения данных.

Реальность: несмотря на некоторое повышение интереса к таким программам, они пока не получили широкого распространения. Большинство атак продолжает оставаться ориентированным на финансовые выгоды, такие как вымогательство или продажа похищенных данных.

Вердикт: прогноз не подтвердился.

- Утечки данных

Прогноз: ожидалось значительное увеличение объёма утечек данных, особенно в государственном секторе и компаниях розничной торговли.

Реальность: как сообщает F6, в 2025 году произошло снижение числа утечек по сравнению с прошлым годом, несмотря на сохранение высокого уровня риска для определённых секторов, таких как розничная торговля и государственное управление.

Вердикт: прогноз не подтвердился.

- Политически мотивированные атаки

Прогноз: предполагалось, что политические мотивы станут основной причиной большинства серьёзных атак.

Реальность: хотя некоторые крупные атаки имели политическую окраску, большинство инцидентов оставалось коммерчески мотивированными. Например, группа IT Army of Ukraine продолжала активные действия, но её влияние на общую картину угроз осталось умеренным.

Вердикт: прогноз частично подтвердился.

- Изменение законодательства

Прогноз: эксперты предрекали принятие новых законов, усиливающих ответственность за нарушения в области информационной безопасности.

Реальность: законодательство действительно изменилось, были введены повышенные штрафы за нарушение норм хранения и обработки персональных данных. Эти изменения вступили в силу с 2025 года, подтверждая точность данного прогноза.

Вердикт: прогноз полностью подтвердился.

Заключение

На основе проведённого анализа можно сделать вывод, что многие прогнозы, сделанные в конце 2024 года, частично оправдались. Наиболее точными оказались ожидания относительно роста использования искусственного интеллекта в атаках и принятия новых законов в области информационной безопасности. Некоторые другие прогнозы, такие как резкое увеличение числа утечек данных и широкое распространение программ-вайперов, не нашли подтверждения в реальности.

Тем не менее общая картина показывает, что индустрия информационной безопасности находится в состоянии постоянного напряжения, вызванного новыми вызовами и технологиями. Компании должны продолжать совершенствовать свои защитные механизмы, учитывая опыт прошлых лет и актуальные угрозы.

Мнение DeepSeek

Поскольку статья с прогнозами на 2025 год была опубликована в конце 2024 года, на текущий момент (январь 2026 года) уже можно подводить итоги. После завершения года стала возможна полноценная оценка того, какие прогнозы сбылись. Благодаря этому можно отметить, какие тенденции, описанные экспертами, находят отражение в текущих событиях.

Основные темы, которые обсуждали эксперты, и их актуальность на данный момент:

- Геополитика и импортозамещение

Прогноз: продолжение процессов технологического обособления, импортозамещение иностранных решений (особенно NGFW), крайне маловероятное возвращение западных вендоров.

Актуальность в 2025 году: это остаётся ключевым драйвером рынка. Спрос на отечественные решения по-прежнему высок, а тезис о невероятности возвращения зарубежных игроков подтверждается.

- Технологии

Прогноз: активное развитие и применение искусственного интеллекта (ИИ) и машинного обучения (ML) как для атак, так и для защиты. При этом ожидалось, что ИИ не вытеснит традиционные подходы, а станет их дополнением. Также упоминались долгосрочные угрозы квантовых вычислений для шифрования.

Актуальность в 2025 году: прогноз полностью совпадает с глобальным трендом. Использование ИИ в кибербезопасности стало массовым, но решения на его основе интегрируются в существующие продукты, а не заменяют их полностью.

- Киберпреступность

Прогноз: рост числа и изощрённости атак (взломы, мошенничество, эксплуатация уязвимостей), использование фишинга и украденных учётных данных (учёток). Уменьшение числа кибератак считалось наименее вероятным событием.

Актуальность в 2025 году: тренд подтверждается. Статистика по всему миру указывает на рост киберпреступности. Методы, описанные экспертами (например, атаки через доверенные отношения — Trusted Relationship), остаются в топе.

- Кадры и экономика

Прогноз: сохранение дефицита квалифицированных кадров в ИБ. Рынок ожидает консолидации (слияний/поглощений), особенно в перенасыщенных сегментах (например, NGFW).

Актуальность в 2025 году: проблема нехватки специалистов не решена. Прогнозы о консолидации рынка начинают сбываться, появляются сообщения о соответствующих сделках между российскими вендорами.

Краткий итог

Большинство стратегических прогнозов экспертов, озвученных в статье, оправдались в 2025 году. Ключевые тренды — геополитическая обособленность рынка, технологическое развитие (ИИ) на фоне растущих киберугроз и структурные изменения в отрасли — задают тон происходящему. Окончательная же проверка конкретных тезисов (например, о развитии конкретных классов продуктов, таких как WAAP — Web Application and API Protection, решений для защиты веб-приложений и API) станет возможна позднее.

Обобщение: главные темы в прогнозах российских игроков рынка ИТ и ИБ на 2026 год

В 2024 году эксперты, которых мы опрашивали, говорили главным образом о геополитике и о связанных с нею рисках либо тенденциях. Собственно технологические темы, среди которых заметное место занимал искусственный интеллект, остались тогда на второй позиции рейтинга частотности.

Можно сказать, что 2025 год выдался более спокойным по части международных отношений России. Проблемы и риски, связанные с геополитикой, уже знакомы и понятны, игроки рынка в некотором смысле привыкли к ним. Кроме того, появилось устойчивое ощущение, что Соединённые Штаты нацелены на более спокойное взаимодействие с нашей страной. Как следствие, в прогнозах этого года «технологические» темы вышли на передний план.

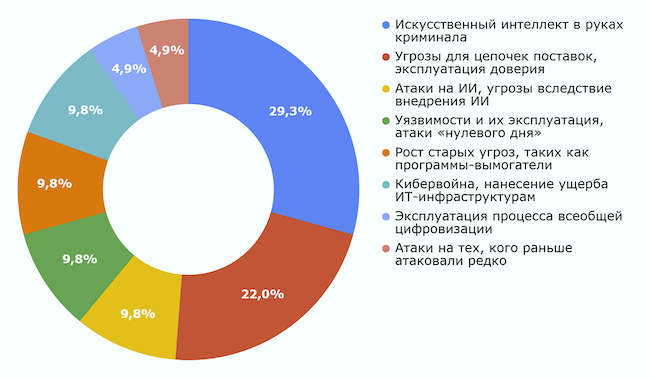

Безусловный лидер здесь — искусственный интеллект. Он занимает первую строчку по частотности упоминаний и в прогнозах развития киберугроз, и в предположениях о будущем средств защиты информации. В блоке по киберугрозам мы даже выделили 2 разные метатемы: одна касается искусственного интеллекта в руках криминала (ИИ-фишинг, ИИ-DDoS, создание вредоносных программ с помощью «злых» больших языковых моделей и пр.), а вторая — атак против ИИ. Например, компании, которые встроили искусственный интеллект в свои процессы, могут столкнуться с отравлением обучающих данных, промпт-инъекциями и прочими «сюрпризами» от злоумышленников.

Рисунок 1. Основные темы прогнозов на 2026 год: развитие киберугроз

С небольшим отрывом второе место в тематике угроз занимают атаки на цепочки поставок, компрометация заказчиков через подрядчиков. Это действительно заметная тенденция последних лет: крупные компании укрепляют защиту, пробиться сквозь неё всё труднее, поэтому фокус внимания злоумышленников смещается на исполнителей из сегмента малого и среднего бизнеса, у которых часто нет ни зрелости по части ИБ, ни бюджетов на борьбу с угрозами.

Заметим, что в 2025 году мы впервые обсудили в прямом эфире телепроекта AM Live кибербезопасность среднего и малого бизнеса (СМБ).

Третье место занимают старые и привычные угрозы: вымогатели, уязвимости, 0-day, кибервойны. Эксперты ожидают, что всё это никуда не исчезнет, а кое-что даже получит новый импульс для развития. Прогнозируется, среди прочего, рост незаметности атак: киберпреступники будут прилагать больше усилий для того, чтобы их присутствие в инфраструктуре было обнаружено как можно позже.

По части уязвимостей заслуживает внимания упоминание о Windows 10: потенциальные проблемы, связанные с прекращением поддержки этой ОС, очертил лишь один эксперт из опрошенных, однако нам кажется, что таких прогнозов могло бы быть и больше. «Десятка» весьма распространена, а мигрировать на версию 11 могут далеко не все пользователи. Следовательно, уязвимости в Windows 10, найденные после окончания поддержки, могут затронуть очень и очень многих — и в «домашнем» сегменте, и в корпоративном.

Кроме того, выделим прогноз о росте количества атак на репозитории открытого кода. Это явление — не просто очередная строчка в перечне новых целей для злоумышленников, а целое направление эволюции киберугроз: не так давно был обнаружен червь, способный автоматически распространяться по репозиториям и заражать пакеты в них, что выводит угрозу на принципиально новый уровень.

В прогнозах о развитии средств защиты информации, как мы уже отметили выше, главной темой было внедрение технологий искусственного интеллекта вкупе с автоматизацией информационной безопасности. Атак всё больше, потоки событий всё интенсивнее, а следовательно, нужно перекладывать рутинную работу по их разбору на роботов, оставляя людям только содержательную часть — ту, где нужно думать, вникать и принимать решения.

Рисунок 2. Основные темы прогнозов на 2026 год: развитие средств защиты информации

Тенденция, которая занимает вторую позицию по частотности, в некотором смысле родственна первой: вредоносной активности стало так много, что наблюдается повсеместное движение от реагирования к предупреждению. Производители средств защиты стремятся к тому, чтобы их продукты и сервисы могли, грубо говоря, справиться с угрозой ещё до её появления.

Отсюда тренд на превентивность и проактивность защиты: обнаружение аномалий, инициативный поиск угроз (Threat Hunting), архитектурная киберустойчивость, включая модели «нулевого доверия» (Zero Trust) и конструктивной защищённости (Secure by Design). Сюда же можно отнести повышение скорости восстановления после кибератак: коль скоро последние неизбежны, стоит уделять внимание минимизации их последствий.

Кроме того, в связи с эволюцией киберугроз эксперты ожидают роста значимости отдельных инструментов и технологий обеспечения ИБ. Среди тех, которые могут привлечь больше всего внимания в наступившем году, были названы следующие:

- Защита сервисов и коммуникаций (в противовес защите периметра).

- Управление доступом.

- Непрерывный анализ API-трафика.

- Биометрическая и поведенческая аутентификация.

- Управление секретами.

Немало было сказано и о тенденциях развития рынка ИБ в целом. По мнению экспертов, будут иметь место замедление и консолидация, рост интереса к платформенности и экосистемности, уход в сервисную модель. Особо отметим упомянутое несколько раз страхование киберрисков: этот сегмент, который ранее был малозаметен, имеет все шансы вырасти в 2026 году.

Последнее место по частотности упоминаний занимают инновации. Нам, однако, хотелось бы обратить внимание и на них тоже. В конце концов, мы ведь задавали вопрос о развитии СЗИ, об их эволюции, а она не может достигаться только за счёт роста уже существующих продуктов и решений. Нужно также и нечто принципиально иное.

В частности, среди ответов экспертов прозвучало мнение, что новые угрозы породят новый класс решений по обеспечению «цифровой гигиены» людей и организаций — с целью минимизировать цифровой след пользователя. Вал дипфейков должен простимулировать создание продуктов и сервисов для проверки подлинности медиаконтента, а рост атак через цепочки поставок формирует условия и рыночные ниши для разного рода механизмов по проверке защищённости подрядчиков.

Прямая речь экспертов

Посмотрим теперь, что именно сказали опрошенные нами представители российских компаний.

BI.ZONE

Олег Скулкин, руководитель BI.ZONE Threat Intelligence:

— Ландшафт угроз в целом едва ли претерпит серьёзные изменения. Злоумышленники продолжат получать доступ к ИТ-инфраструктурам компаний с различными целями: шпионаж, распространение программ-вымогателей, хактивизм, получение доступа к финансовым активам и т. д. Тем не менее мы наверняка увидим новый виток развития кибератак с точки зрения технической реализации, поскольку злоумышленникам всегда нужно обогащать свой арсенал новыми методами и инструментами, чтобы обойти средства защиты и остаться незамеченными.

Выбор инструментов у злоумышленников очень широк — от коммерческих вредоносных программ до различных инструментов с открытым исходным кодом, которые изначально предназначены для тестирования на проникновение, но активно используются и в реальных атаках. Киберпреступники также применяют вредоносные программы собственной разработки, в создании которых в некоторых случаях помогает искусственный интеллект. Кроме того, злоумышленникам всё ещё ничто не мешает использовать легитимные средства удалённого доступа.

Влияние ИИ переоценивать не стоит. В некоторых случаях его применение помогает действовать быстрее или восполнить нехватку знаний. Однако он вряд ли окажет значительное влияние на методы и инструменты атакующих в обозримом будущем.

Наиболее вероятными мишенями злоумышленников могут стать те пользователи и организации, которые ещё не задумались о кибербезопасности. В каком-то смысле преступники идут по пути наименьшего сопротивления: из обширного перечня потенциальных целей выбирают наименее защищённые организации и в первую очередь атакуют именно их.

Пик атак зачастую приходится на выходные и праздничные дни. Злоумышленники рассчитывают на то, что в это время бдительность и скорость реакции персонала могут быть снижены, и выбирают именно такие дни для реализации кибератак, особенно тех, которые наносят прямой ущерб ИТ-инфраструктуре. Например, это могут быть атаки с использованием программ-вымогателей.

В отношении защиты от кибератак мы по-прежнему делаем ставку на мониторинг событий кибербезопасности, поскольку он значительно увеличивает шансы обнаружить и остановить атаку до наступления критических событий. К сожалению, учитывая человекоуправляемость современных атак, на данный момент недостаточно просто внедрить средства защиты, за работой которых никто не наблюдает.

Crosstech Solutions Group

Никита Андреянов, заместитель генерального директора по продуктовой политике:

— В 2026 году будет усиливаться тренд на внедрение искусственного интеллекта и машинного обучения в ключевые классы решений по информационной безопасности. При этом речь идёт не о развитии отдельных продуктов на базе ИИ, например UBA- / UEBA-решений, а о встраивании AI и ML в базовые средства защиты, уже используемые заказчиками — EDR, SIEM, DLP, NGFW, DAM / DBF и другие. В итоге наличие искусственного интеллекта станет обязательным в любом классе решений информационной безопасности.

Параллельно поменяется и сам характер использования ИИ — от вспомогательных инструментов, чат-ботов, AI-ассистентов к системам, где LLM динамически управляет собственными процессами, инструментами и уже самостоятельно принимает решения. Появляются мультиагентные системы и оркестраторы, которые распределяют задачи, делегируя их другим LLM-агентам и агрегируя результаты работы. Благодаря данной функциональности системы начинают решать более сложные задачи, а не просто ассистировать пользователю.

Ещё один важный тренд — консолидация рынка. После периода активного появления новых вендоров рынок начинает укрупняться: крупные игроки поглощают более мелких. Это связано как с более сдержанным ростом бюджетов в ИБ-департаментах, так и с тем, что основные задачи по импортозамещению у заказчиков уже были выполнены.

С этим трендом можно связать и развитие экосистемного подхода. Заказчики всё чаще выбирают продуктовые портфели в формате платформ с согласованной архитектурой и единой консолью управления. Такие платформы упрощают администрирование и снижают операционные затраты.

CVA Technologies

Роман Линецкий, директор:

— Если коротко, 2026 год сделает киберугрозы не столько громче, сколько привычнее и при этом опаснее. Атаки становятся серийными: больше автоматизации, меньше шума, выше вероятность, что организация узнает о проблеме не по тревоге в SOC, а по последствиям. Отдельный фактор риска — это рост атак 0-day: «окно» между появлением нового атакующего воздействия и его использованием продолжает сокращаться.

Вымогательство никуда не уходит и закрепляется как базовая угроза для бизнеса и критических отраслей. Шифрование всё чаще дополняется кражей данных и давлением через публикации, а иногда вымогательство строится вообще без шифрования, только на факте похищения информации. ИИ в 2026 году будет работать не как некая магия, а как мультипликатор: разведка, фишинг, социальная инженерия, автоматизированный поиск слабых мест и ускорение типовых этапов атаки, что делает противника быстрее, а его затраты — меньше.

Российский контекст добавляет цифровой суверенитет, санкционные ограничения и развитие требований к защите КИИ. Поэтому переход на отечественные решения и повышение киберустойчивости для критической инфраструктуры становятся постоянным режимом работы и для государства, и для коммерции.

В 2026 году киберустойчивость будет оцениваться не по набору внедрённых решений, а по тому, насколько быстро организация обнаруживает атаку, сдерживает её и возвращается к нормальной работе с минимальными потерями.

Наша практика показывает, что ценность появляется не там, где ИИ фигурирует «для красоты», а там, где поведенческий анализ и автоматизация помогают непрерывно работать с телеметрией, раньше выявлять аномалии, паттерны 0-day и активность шифровальщиков, дополняя, а не маскируя ограничения сигнатурных подходов.

InfoWatch

Роман Сафиуллин, руководитель отдела защиты информации InfoWatch ARMA:

— Мы ожидаем дальнейшего роста количества атак через контрагентов, они же Supply Chain Attacks, они же атаки на цепочки поставок. Взлом крупных компаний напрямую становится слишком дорогим, так как они используют достаточно сложные системы защиты и имеют бюджеты на SOC или отдел ИБ. Поэтому злоумышленники будут чаще использовать инфраструктуру подрядчиков как точку входа. Вектор доказал свою эффективность, в течение 2025 года мы видели несколько успешных примеров таких атак. Вероятно, такая практика будет масштабироваться.

Защита контрагентов — вполне реальная задача, однако этим нужно заниматься, а самое сложное — об этом нужно задумываться. Мысль о том, что кибербезопасность — это история про крупные компании, часто встречается у малого и среднего бизнеса, и она очень опасна. В свою очередь, крупному бизнесу, который работает с небольшими компаниями, нельзя забывать о принципе Zero Trust — угроза не всегда приходит снаружи, и от атак на подрядчиков вполне реально получить весьма крупный ущерб.

Ещё одна тенденция — это снижение порога входа в киберпреступность. Генеративный ИИ позволяет создавать вредоносные программы даже людям с базовыми техническими навыками. Это приведёт к росту количества атак из-за их дешевизны и низкого порога входа. Пока что атаки с помощью написанного нейросетями вредоносного кода остаются относительно примитивными и обнаружить их несложно, но есть 2 серьёзные проблемы. Первая — таких атак может быть очень много, и они могут быть нацелены на весьма широкий круг компаний, в том числе и тех, которые не попадали до этого в поле зрения злоумышленников из-за малых размеров и оборотов. Вторая — LLM постепенно совершенствуются, и, более того, уже сейчас существуют специальные LLM для написания вредоносных программ и тестирования на проникновение. Такие модели способны проводить уже куда более сложные и комплексные атаки, чем вымогатели, написанные с использованием условного ChatGPT.

Новый вектор — атаки на ИИ-инфраструктуру (AI-based Infrastructure). В связи с колоссальным ростом применения LLM-агентов и сложностью, а зачастую и невозможностью их защиты, они становятся новым вектором проникновения в инфраструктуру. Думаю, что мы увидим рост атак на RAG-триаду (систему Retrieval-Augmented Generation (RAG), которая используется для минимизации рисков «галлюцинаций» и обеспечения целостности данных при работе LLM с корпоративными базами знаний — прим. ред.), атак типа Prompt Injection и прочих ИИ-специфичных векторов.

Проблема защиты LLM вытекает из самих принципов построения LLM-систем. Модель не умеет жёстко разделять системные инструкции и недоверенный ввод, то есть то, что пишет пользователь. Для нейросети и системная команда, и пользовательский запрос — это просто набор токенов, возможно, с разными весами. Из-за этого, в частности, возникает проблема Prompt Injection: злоумышленник может сформулировать запрос таким образом, что модель воспримет его как легитимную команду, игнорируя заложенные правила безопасности.

На текущем этапе развития технологий эту проблему нельзя решить полностью, и пока нет авторитетных гипотез о возможных методах решения этой проблемы, так как любые фильтры слов или модели-защитники (guardrails) работают по принципу снижения рисков. Мы можем лишь усложнить атаку, но не исключить её, так как гибкость понимания языка — это одновременно и сила, и слабость LLM.

NGR Softlab

Алексей Дашков, директор центра развития продуктов:

— Говоря о тенденциях, я бы отметил повышение сложности атак и то, что под них, как следствие, сложнее становится писать правила корреляции («если произошло событие Х, то неизбежно произойдёт событие Y»). Понимая это, рынок будет больше склоняться к поведенческому профилированию — построению защиты, основанной на анализе данных и поиске отклонений, а не на строгих и нерушимых правилах. Это ускорит процесс реагирования на угрозы.

Ещё один вектор — рост количества атак через подрядчиков. Успешные атаки чаще всего происходят через скомпрометированные учётные записи, и эта тенденция продолжится, поэтому подразделения ИБ уже сейчас делают акцент на защите привилегированного доступа. Чтобы минимизировать риски, стоит делать больший акцент на автоматизированном мониторинге происходящего в ИТ-инфраструктуре компаний в режиме реального времени.

Наконец, отмечу использование злоумышленниками старых лазеек и методов, обновлённых с помощью ИИ. Старые вирусы и уязвимости по-прежнему будут актуальны, что само по себе создаёт много угроз безопасности. А с помощью ИИ злоумышленники создают инструменты для автоматизированной эксплуатации таких уязвимостей, поэтому специалистам необходимы решения, выходящие за рамки традиционных классов, которые обычно применяются для борьбы с такими угрозами.

Что же касается ИИ в защите, то здесь, думаю, к рынку придёт осознание того, что ИИ следует использовать с осторожностью: эффективность ИИ пока не доказана, и сам этот инструмент может быть источником угроз.

Orion soft

Максим Березин, директор по развитию бизнеса:

— 2025 год показал, насколько важны для защиты от атак регулярные обновления ПО. Хакеры целятся в системы, которые долго остаются без поддержки и накапливают уязвимости. Количество таких систем растёт по мере того, как иностранные вендоры прекращают их поддержку. Например, в 2025 году VMware объявила о полном окончании выпуска обновлений и ИБ-патчей для системы виртуализации VMware vSphere версии 7.0, которой на момент ухода вендора из страны пользовались около 80 % российских энтерпрайз-компаний.

В результате в 2026 году на рынке сложится понимание, что надёжную защиту от атак обеспечивает синергия ИБ-решений и инфраструктурного ПО, которое регулярно получает обновления и исправления в части кибербезопасности, обладает многофакторной аутентификацией и другими встроенными средствами защиты.

Растёт также внимание к инструментам обеспечения прозрачности операций в инфраструктуре — функциям для централизованного управления доступами, политиками, ролями.

Всё большую роль в защите от компрометации конфиденциальных данных играют также полноценные платформы для управления секретами. В компаниях, пострадавших от атак, зачастую были проблемы с хранением паролей, ключей API и других данных для доступа к бизнес-критическим средам. Системы управления секретами помогают уйти от их хранения в коде или в контейнерах, обеспечить централизованное управление секретами и прозрачные процессы аутентификации.

Positive Technologies

Денис Кувшинов, руководитель департамента Threat Intelligence экспертного центра безопасности PT ESC:

— В 2025 году злоумышленники взяли пробу пера с использованием сервисов ИИ в кибератаках. В 2026 году мы сможем увидеть развитие этого тренда в более изощрённых и многоступенчатых атаках, когда ИИ сможет непосредственно указывать вредоносным программам, как продолжать атаку в зависимости от условий их нахождения.

Также в следующий год перетечёт главный тренд 2025 года — атаки через подрядчиков. Этот тип атак подтвердил свою эффективность, и злоумышленники продолжат его использовать в 2026 году.

В связи с этим трендом от крупного бизнеса уже есть запросы на проверку соответствия защищённости подрядчиков, создаются специальные сервисы, в том числе и в нашей компании.

На фоне роста числа таких атак (более 30 %) подобные меры от крупного бизнеса логичны и в долгосрочной перспективе должны принести повышение защищённости компаний из сегмента малого и среднего бизнеса от кибератак.

RED Security

Александр Осипов, генеральный директор:

— В 2026 году вырастет спрос на услуги в области реагирования, а не только мониторинга событий информационной инфраструктуры, поскольку в момент атаки самостоятельно реализовать эффективное реагирование могут единицы. Это связано с тем, что в большинстве компаний соответствующие процессы не выстроены, либо же штатные специалисты просто не знают, как решить проблему. При этом объём и сложность атак продолжают расти; как следствие, в 2026 году круг заказчиков услуг и сервисов ИБ расширится.

В целом продолжит развитие платформенный подход к кибербезопасности. Заказчики будут переходить к выбору набора интегрированных решений вместо атомарной закупки продуктов каждого отдельного класса.

Кроме того, с внедрением LLM в операционные процессы станут более актуальными вопросы защиты ИИ. Уже сейчас очевиден запрос на контроль данных, которые сотрудники отдают модели. Но это лишь первые шаги. Чем больше будет зависимость процессов компании от ИИ, тем больше появится нишевых решений для защиты от связанных с ИИ угроз.

Servicepipe

Михаил Хлебунов, директор по продуктам:

— Одним из главных трендов 2025 года стал рост атак, реализуемых с использованием ИИ. Ответом на этот вызов стало появление на рынке решений, где защита также строилась с использованием технологий искусственного интеллекта. Пример — многовекторные ковровые DDoS-атаки, где вектор атаки очень быстро менялся. Современные ботнеты на основе ИИ умеют менять поведение прямо во время атаки, обходя привычные контрмеры. Это означает смену логики защиты — она становится мгновенной, когда технологии ИИ предлагают изменение правил фильтрации трафика непосредственно во время атаки в случае изменения её вектора.

Кроме того, в 2025 году сервис-провайдеры защиты от DDoS-атак периодически сталкивались с нападениями, где атакующий инструмент был создан при помощи ChatGPT и иных чат-ботов с генеративным искусственным интеллектом. Осенью 2025 года был открыт публичный доступ к языковой модели Kimi K2 Thinking, что расширяет возможности злоумышленников, позволяя запускать атакующие инструменты локально, без внешнего API и ограничений со стороны поставщика.

Есть мнение, что для использования ИИ при организации DDoS-атак потребуются серьёзные мощности, которые станут стоп-фактором. Но на самом деле уже появляются сервисы, которые обещают распределённые GPU-вычисления — в том числе проекты в мессенджерах, что дополнительно снижает барьеры доступа к вычислительным ресурсам. Это означает, что ограничение по «железу» перестаёт быть надёжным щитом — при недостатке контроля злоумышленники смогут получить и свернуть вычислительные мощности для коллективных атак.

Таким образом, по оценкам специализированной лаборатории Servicepipe, в 2025 году уже порядка 30 % всех DDoS-атак было создано с использованием ИИ. В 2026 году их доля может вырасти минимум вдвое.

UDV Group

Виктор Колюжняк, исполнительный директор (CEO):

— Прогнозирование конкретных угроз на предстоящий год — задача неблагодарная. Однако, анализируя текущие тренды, можно с высокой долей вероятности говорить, что ключевая киберугроза никуда не исчезнет. Речь про «человеческий фактор». По мере совершенствования технических средств защиты, главной уязвимостью и мишенью остаётся человек, что ведёт к всё возрастающей персонализации атак.

Есть риск (и потенциал для его реализации), что в 2026 году социальная инженерия выйдет на качественно новый уровень благодаря инструментам искусственного интеллекта. Речь уже не о примитивной рассылке, сообщениях или звонках. Современный ИИ позволяет злоумышленникам проводить глубокий OSINT-анализ, создавая сверхперсонализированные фишинговые сценарии. Цель — точная имитация знакомого человека, коллеги или сервиса с контекстом, подтверждённым реальными, проверяемыми фактами из открытых источников. Это делает атаку невероятно убедительной.

В ответ на это должен сформироваться новый класс средств «цифровой гигиены» — возможно, в виде сервисов или модулей в рамках комплексных платформ безопасности. Они будут анализировать цифровой след пользователя и давать рекомендации по его структурированию и минимизации для снижения рисков подобного OSINT-профилирования.

Радикальной, но существующей контрстратегией остаётся сознательное «загрязнение» информационного поля противоречивыми данными о себе для сокрытия истинного цифрового портрета.

Второй критический тренд — переход от взлома человека к манипуляции системами, которым человек доверяет.

Речь о целевой компрометации знаний, на которых обучаются ИИ-ассистенты и чат-боты. Злоумышленникам уже не обязательно атаковать эти системы напрямую. Достаточно через скоординированные кампании разместить в авторитетных источниках (форумах, техподдержке, аналитических обзорах) «отравленную» информацию: вредоносные рекомендации по настройке безопасности, ссылки на скомпрометированные ресурсы или инструкции, ведущие к уязвимостям.

Услуги по продвижению (раньше — SEO, теперь — «оптимизация для ИИ») могут быть использованы в деструктивных целях. И хотя такие системы, работающие с контентом, уже появляются, они ещё не воспринимаются как нечто обязательное. Это делает контроль входных данных для ИИ-систем вопросом национальной и корпоративной безопасности.

Для бизнеса ключевым трендом становится развёртывание защищённых, изолированных ИИ-контуров, где обучение моделей ведётся на верифицированных данных с применением строгой модерации и аналогов «спам-фильтров» для фактов. Борьба за достоверность информации станет новой линией обороны.

Итог: в 2026 году мы станем свидетелями не революции, а опасной эволюции, где ИИ-оружие будет направлено на усиление двух старейших уязвимостей: человеческой психологии и доверия к информации. Основной конфликт развернётся в поле данных: между теми, кто использует их для гиперперсонализированных атак и манипуляций знаниями, и теми, кто создаёт системы для защиты цифрового следа и обеспечения целостности информационных потоков для ИИ.

Yandex Cloud

Юрий Наместников, руководитель Security Operations Center:

— По итогу анализа отражённых нами атак в 2025 году, в 2026-м стоит ожидать рисков, связанных с тремя трендами.

Во-первых, активное использование злоумышленниками легитимных учётных данных: например, 54 % отражённых атак на инфраструктуру Yandex Cloud в первом полугодии 2025 года были связаны с их применением. Наши сканирования клиентов в рамках сервисов Yandex Cloud Detection and Response и Security Deck (модуля Cloud Security Posture Management — контроля конфигураций) обнаруживают в среднем более половины статических ключей, ротация которых происходила реже, чем раз в год. В отдельных случаях до 90 % ключей в организациях не ротируются вообще или ротируются реже, чем раз в год.

Доступность легитимных учётных данных приведёт к всё большему проценту атак, обнаруженных существенно позже первоначального проникновения, а значит, и к более серьёзным последствиям. Параллельно с этим будет возрастать важность систем проактивного поиска утечек секретных данных, а также контроль за состоянием безопасности, связанным с секретами.

Помимо этого, будет продолжаться тренд по переходу на многофакторную аутентификацию, в том числе с использованием биометрии. Так как со временем утечки начнут считаться неизбежными, во главу угла станут планы по сокращению поверхности атаки и ограничению горизонтального перемещения.

Во-вторых, это снижение порога использования сложных инструментов с помощью ИИ. Такой тренд обеспечит рост многоступенчатых атак, а также, вполне вероятно, приведёт к появлению первых полностью автономных атакующих систем, чрезвычайно сложных в обнаружении. Это, в свою очередь, повысит ставки и стимулирует инвестиции в системы более сложного анализа событий безопасности и автоматизации работы SOC. Автоматизация будет не просто способом сэкономить во имя эффективности, но и единственно возможным способом справиться с новыми атаками.

В-третьих, сокращение доступных ресурсов в ИТ-индустрии на фоне роста сложности разработки и развёртывания приведёт к более лёгким способам атак через цепочку поставок. Это породит как сегментирование зависимостей и их источников, так и большую востребованность услуг по организации безопасного цикла разработки (SDL), а также к автоматизированным системам анализа кода и поиска уязвимостей.

Облачные провайдеры будут уделять больше внимания безопасности, и спрос на их услуги в сфере ИБ будет расти, поскольку переход на гибридную и облачную инфраструктуру требует специфической экспертизы.

«Контур.Эгида»

Даниил Бориславский, директор по продукту Staffcop, эксперт по информационной безопасности «Контур.Эгиды»:

— Если смотреть на рост объёма рынка кибербезопасности в 2026 году, то я ожидаю замедления темпов. Причин несколько. Программное обеспечение ощутимо подорожает, и, скорее всего, больше, чем вырастут бюджеты: будут покупать не так активно, больше затрат на укомплектование и обучение штата.

Многие компании успели заместить критические решения и теперь платят в основном за поддержку. Под конец 2025 года компании активно брали решения впрок, ожидая повышения цены. Всё это приведёт к тому, что в штуках отгрузок станет намного меньше, а рыночная статистика в рублях будет подкрашена инфляцией, а не реальным расширением внедрений.

Главным драйвером спроса станет не столько формальная «бумажная» регуляторика, сколько курс государства на реальную киберустойчивость компаний. Проверять будут не наличие документов, а то, насколько реальна поверхность атаки, как системы безопасности настроены, работают ли и действительно ли закрывают риски, плюс состав и качество аудитов.

Вырастут требования к самим специалистам: важным станет не просто наличие в компании ИБ-специалиста, а укомплектованность команды и её профильная экспертиза.

Одновременно мы увидим рост как внешних, так и внутренних атак. Снаружи будет множество атак «роя» ботов с коллективным интеллектом. Боты будут автоматически сканировать и ломать огромное количество целей одновременно и без выходных, особенно в сегменте среднего и малого бизнеса, который менее защищён, чем крупный.

Внутри компаний атаки станут более подготовленными: инсайдеры и мошенники начнут активнее использовать дипфейк-технологии, манипуляции и социальную инженерию. Мы будем чаще слышать об инцидентах не только потому, что их станет больше, но и потому, что регуляторика обязывает бизнес к большей публичности в части утечек и атак.

Для заказчиков ключевым параметром станет не «ценник за коробку ПО», а полная стоимость владения. Дорожают не только лицензии, но и «железо»: память, диски. Компании будут стремиться уходить от тяжёлых капитальных затрат в более гибкую сервисную модель: платить за результат и SLA, а не только за набор функций в продукте. Конкурировать вендоры будут не столько «галочками» в спецификации, сколько качеством сервиса, безопасностью реализации функций и способностью взять на себя часть операционного риска.

Таким образом, важным трендом станет рост интереса к страхованию киберрисков. При высоких штрафах и издержках от инцидентов бизнесу проще заложить в бюджет страховой полис, чтобы компенсировать последствия серьёзной атаки. Хайп вокруг искусственного интеллекта не исчезнет: и атакующие, и защитники будут продолжать встраивать ИИ во все процессы, от анализа логов до подбора команд сотрудников. На данный момент это всё ещё полноценный рабочий инструмент и для атак, и для обороны.

«Вебмониторэкс»

Анастасия Афонина, генеральный директор:

— В 2026 году ключевой тренд киберугроз напрямую будет связан с продолжающейся тотальной цифровизацией. В бизнес-процессах появляется всё больше систем, сервисов и автоматизированных ИИ-модулей, которые активно взаимодействуют между собой через API. И, к сожалению, каждое новое API-взаимодействие становится потенциальной точкой компрометации.

Угроза усугубляется растущей популярностью вайбкодинга (подход к программированию, где разработчик общается с нейросетью на естественном языке, описывая задачу, а ИИ генерирует, исправляет и дорабатывает код — прим. ред.). Такой подход, конечно, ускоряет разработку, но одновременно увеличивает количество скрытых логических ошибок, неочевидных уязвимостей и недостатков валидации данных. Чаще всего они не исправляются перед выводом систем в продуктив.

В условиях связанной архитектуры такие дефекты перестают быть локальной проблемой: недостатки одной системы становятся уязвимостями для другой. А если процесс полностью исключает человека и состоит только из взаимодействия ИИ-агентов, то шанс обнаружить ошибку на каком-то из этапов минимален.

На этом фоне ИБ-решения 2026 года будут развиваться в сторону более глубокой автоматизации, непрерывного анализа API-трафика и контекстного обнаружения аномалий. Появятся более совершенные средства мониторинга API-взаимодействий, инструменты автоматического анализа кода, а также решения, способные прогнозировать поведение связанных систем. Однако ключевым фактором останется зрелость процессов разработки и умение компании контролировать качество и безопасность новых цифровых компонентов.

«Газинформсервис»

Сергей Никитин, директор по продуктам:

— Начать хотелось бы с цитаты персонажа одного известного мультфильма: «Прошлое забыто, будущее закрыто». Это что касается развития киберугроз. А в настоящем остаются актуальными «3 кита» кибербезопасности: конфиденциальность, целостность, доступность.

Интеграция мира информационного и мира физического, например, через устройства «интернета вещей» приводит к тому, что становится всё сложнее разделить безопасность информационную и «обычную». Злоумышленник взломал бортовой компьютер автомобиля и отключил тормоза — это считать киберинцидентом или уже порчей имущества, повлёкшей по неосторожности трагические последствия? Или чем-то более серьёзным?

В таком мире не получится прикрыться «бумажной» безопасностью. Хочешь не хочешь, а придётся предусматривать меры противодействия хакерам.

Действенными себя показывают такие «скучные» на первый взгляд подходы, как внедрение полного стека технологий управления доступом (а не только ZTNA — Zero Trust Network Access, сетевого доступа с нулевым доверием) и соответствующих бизнес-процессов.

В наступившем году мы планируем поделиться своим опытом, накопленным за 20 с лишним лет системной интеграции, и представить руководства для наших заказчиков и партнёров.

В 2026 году, несомненно, найдётся место и более «хайповым» технологиям — искусственному интеллекту и всему, что с ним связано. Различные ИИ-помощники внедряются в SOC, где снимают рутину с аналитиков, у которых появляется время на выявление сложных угроз. Различные рекомендательные системы (RAG и т. п.) помогают в принятии решений, в техподдержке и не только.

Группа компаний «Гарда»

Артемий Новожилов, архитектор систем ИБ:

— Технологии развиваются постепенно, поэтому вполне понятно, что январь 2026-го будет мало отличаться от декабря 2025-го с точки зрения подходов хакеров и защитников в вопросах кибербезопасности. Последние несколько лет кибербез масштабируется от года к году, попутно применяя элементы новых технологий — например, ИИ.

2026 год не станет исключением: атак будет больше, они станут более целевыми и лучше подготовленными. Защитники, в свою очередь, будут пытаться строить «заборы» выше, шире и прочнее. Обе стороны всё активнее будут внедрять ИИ в свои процессы: от молниеносного OSINT по потенциальной жертве до ассистентов для Blue Team, помогающих в защите данных и инфраструктуры.

Однако, говоря про тренды, обычно не хочется слышать про простое масштабирование уже существующих технологий — это не так интересно. Гораздо интереснее «пятна на Солнце» — необычные и новые направления. Сейчас можно выделить 3 таких подхода.

Первый — Moving Target Defense (MTD): «ускользающая мишень», концепция динамической защиты, при которой ИТ-инфраструктура постоянно меняет свои параметры (IP-адреса, конфигурации, порты, структуру памяти) в псевдослучайном порядке. Суть — злоумышленник не может провести разведку, так как к моменту атаки «ландшафт» уже изменился. Эффект — резкое удорожание стоимости атаки для хакера. Мы не просто закрываем дверь, мы заставляем дом постоянно менять свое местоположение.

Второй — Deception Engineering 2.0, «цифровой лабиринт». Вместо того чтобы просто блокировать атаку, компании создают полномасштабные «теневые» ИТ-системы (Deception Networks). Суть: в сеть вбрасываются тысячи поддельных учётных записей, «дырявых» баз данных и фейковых администраторских панелей. Эффект: как только хакер или ИИ-агент взаимодействует с таким объектом, система не только блокирует атакующего, но и начинает дезинформировать, подсовывая ему бесполезные или ложные данные, одновременно изучая его методы.

Третий подход — Identity Threat Detection and Response (ITDR). В мире, где 80 % взломов происходит через кражу легитимных учётных записей, фокус защиты данных смещается с «железа» на «личность». Суть: непрерывный скоринг поведения каждого пользователя. Эффект: если системный администратор внезапно заходит в контур из необычной локации и начинает скачивать базу данных, доступ блокируется мгновенно, даже если пароль и MFA верны. Защищается уже не сам факт входа в систему, а право совершать определённые действия.

«Инновационные Технологии в Бизнесе»

Сергей Александрович Графов, руководитель проекта по разработке SC SIEM:

— В 2026 году я бы ожидал не столько «новых типов» киберугроз, сколько усиления уже привычных трендов: массовая эксплуатация уязвимостей с минимальным окном между публикацией и боевым использованием, атаки на цепочки поставок и подрядчиков, гибридные кампании против государственных и муниципальных ИС, КИИ и облачных платформ.

Добавится более широкое наступательное (offensive) использование ИИ: генерация фишинга и социальной инженерии «под жертву», автоматизация перебора конфигурационных ошибок, попытки обходить традиционные средства защиты. На этом фоне классические утечки данных, шифровальщики и разрушительные атаки никуда не исчезнут, а будут просто лучше ложиться на регламенты и процессы организаций.

При этом в российской реальности 2026-й почти наверняка станет годом, когда угрозы и регуляторика впервые «встретятся лоб в лоб». Вступление в силу приказа ФСТЭК России № 117 означает переход от формального исполнения приказа № 17 к риск-ориентированной модели: нужно не просто поставить СЗИ, а обосновать меры через негативные последствия, регулярно считать показатели защищённости и зрелости, держать под контролем уязвимости (24 часа на критические, 7 дней на высокие) и обеспечить непрерывный мониторинг по ГОСТ 59547-2021.

Это потребует от госорганов, ГУПов и учреждений выстроить полноценную систему управления ИБ с политиками, внутренними стандартами и регламентами, усилить SOC-функцию (SIEM / EDR, взаимодействие с ГосСОПКА) и подтянуть уровень защиты у подрядчиков, которые впервые прямо «подвешены» к требованиям заказчика.

Поэтому главный прогноз на 2026-й: это будет год стресс-теста зрелости. Те, кто успеет классифицировать системы, автоматизировать мониторинг и управление уязвимостями, обеспечить кадровые требования (минимум 30 % профильных специалистов) и безопасно встроить ИИ в процессы, получат реальный выигрыш в устойчивости к атакам и меньшие риски претензий регулятора.

Остальным придётся догонять в режиме «пожара» — под давлением и инцидентов, и проверок, на фоне ужесточающихся подходов ФСТЭК России и подготовки отдельных стандартов по защите ИИ-систем и их цепочек поставок.

«Интеллектуальная безопасность» (бренд Security Vision)

Руслан Рахметов, генеральный директор:

— В ушедшем 2025 году, несмотря на ряд громких взломов, наблюдался скорее линейный рост числа кибератак: крупные компании последние годы инвестировали в киберзащиту и достигли определённого уровня зрелости, поэтому злоумышленники теперь используют более сложные методы, включая атаки через подрядчиков и поставщиков ИТ-продуктов и услуг.

Средние и небольшие компании, раньше не представлявшие интереса для нападающих, теперь под ударом: их проще взломать, через скомпрометированную инфраструктуру проникнуть в другие компании, а далее по цепочке дойти уже до крупной жертвы. Пострадавшие сталкиваются с кражей информации, шифрованием или уничтожением инфраструктуры, простоем бизнес-процессов.

В наступившем году можно ожидать роста интереса к классическим подходам, повышающим киберустойчивость систем на архитектурном уровне, включая концепции Zero Trust и Secure by Design (внедрение мер безопасности на этапе разработки — прим. ред.).

Можно ожидать увеличения интереса к киберстрахованию по мере роста зрелости данной услуги, которая в том числе подразумевает реализацию страхователями требуемого страховщиком набора мер защиты, управление киберрисками, прохождение ИБ-аудита, пентеста или RedTeam-оценки, что повышает вовлечённость бизнеса в ИБ-задачи.

По-прежнему будет высоким интерес к результативной кибербезопасности, включающей эффективное управление уязвимостями и инцидентами, аналитику киберугроз, автоматизацию процессов ИБ.

Безусловным трендом ближайших лет станет применение ИИ для нападения и защиты: злоумышленники уже сейчас используют ИИ как мультипликатор своих возможностей по автоматизации всего цикла кибератаки — от первичного фишинга до запроса выкупа. Социальная инженерия в виде дипфейков и искусного фишинга вышла на новый уровень, поэтому как никогда актуальны программы ИБ-обучения персонала.

Вендоры же отвечают на эти вызовы применением новых технологий во благо: ИИ-агенты интегрируются с защитными решениями, обеспечивая автономное реагирование на угрозы с учётом контекста атаки и особенностей инфраструктуры, а ИИ-ассистенты снижают загруженность дефицитных ИБ-специалистов.

«Код Безопасности»

Дмитрий Лебедев, ведущий эксперт:

— В 2026 году будут активно использоваться атаки через подрядчиков. Такие атаки сложно обнаружить, так как взаимодействие с подрядчиками изначально предполагает доверительные отношения.

Главная проблема заключается в том, что необходимо удостовериться в соответствии подрядчика всем требованиям по безопасности. Сделать это можно по-разному: где-то потребуется аттестация информационной системы, где-то — использование защищённого удалённого доступа с минимальными привилегиями и систем по защите конечных точек.

Стоит отметить, что кардинально новых систем защиты от таких атак не потребуется.

Важно, что тренд на атаки через подрядчиков отмечен и на уровне регулятора. Так, с 1 марта 2026 года вступает в силу 117-й приказ ФСТЭК России для защиты государственных информационных систем, который заменяет текущий 17-й приказ. В нём особое внимание уделяется защите информации при взаимодействии с подрядчиками.

«Лаборатория Касперского»

Александр Лискин, руководитель управления исследования угроз:

— Россия остаётся самой атакуемой страной в мире, и предпосылок для изменения ситуации мы не видим. Только в 2025 году на 74 % выросла доля детектирований шпионского ПО, на 72 % — программ-стилеров, на 26 % — бэкдоров. Другой пример — наш новый масштабный технический отчёт, в котором специалисты компании по Threat Intelligence проанализировали активность 14 кибергрупп, наиболее интенсивно атакующих организации в РФ. Выводы, представленные в нём, подтверждают, что угроза APT-группировок и хактивистов приобрела системный характер.

Среди слабых звеньев организаций можно назвать уязвимости приложений, незащищённый удалённый доступ сотрудников к корпоративной сети, недостаточный уровень цифровой грамотности персонала, нехватку ИБ-специалистов, использование инструментов ИИ без проверки сторонних и открытых программных пакетов. Это требует комплексной защиты, проведения тренингов для сотрудников, разработки планов по реагированию на случай кибератаки, чтобы снизить ущерб от потенциального инцидента, и других мер.

Поэтому вендоры продолжат развивать все направления, чтобы закрывать потребности заказчиков. Это и стандартные меры безопасности (к примеру, защита конечных точек, которая на сегодняшний день значительно эволюционировала, в том числе за счёт применения машинного обучения в этих системах; защита почты, в том числе от передовых угроз; MDM-решения), и усовершенствованные комплексные системы или платформы, такие как XDR в сочетании с качественными данными об угрозах (Threat Intelligence).

Всё больше внимания заказчики будут уделять отечественным NGFW, поэтому ИБ-компании продолжат усовершенствование этих решений. Вендоры будут предлагать различные сервисы, которые помогают оценить защищённость инфраструктуры или повысить уровень безопасности.

Ещё в 2024 году к нам чаще стали обращаться по таким направлениям, как SOC Consulting, тестирование на проникновение, сервисы по анализу защищённости инфраструктуры. Эта тенденция сохранится и в будущем.

ИБ-организации также усилят применение ИИ в своих защитных решениях, в том числе для управления уязвимостями, и мы тоже над этим работаем.

«С-Терра»

Светлана Семёнова, руководитель продуктового продвижения:

— В 2026 году компании столкнутся с неприятной, но закономерной тенденцией — атаки всё чаще идут не в лоб, а через тех, кому бизнес привык доверять. За последний год многие из нас не раз слышали про случаи, когда компрометация подрядчиков даёт злоумышленникам полноценный доступ к внутренним сервисам. Хорошо видно, что автоматизация атак на базе ИИ применяется всё шире. ИИ помогает находить уязвимости и параметры эксплуатации. При этом защита удалённого доступа всё ещё остаётся критически важной.

Защищать нужно не только периметр, но и сами каналы взаимодействия. В российских реалиях это прежде всего защищённые соединения по ГОСТ и чёткий контроль того, кто и к каким сервисам подключается. Мы видим по обращениям заказчиков, что многофакторная аутентификация и криптографическая защита VPN-каналов остаются необходимостью. Именно поэтому мы уделяем особое внимание развитию ГОСТ VPN, NGFW и шлюзов безопасности, которые закрывают эти задачи наиболее эффективно.

Второй важный момент — скорость атаки. В ряде инцидентов администраторы фиксировали попытки латерального движения по сети почти сразу после установления туннеля. Поэтому сегментация сетей, минимальные привилегии, MFA и глубокий анализ трафика становятся обязательными элементами и для коммерческого сектора, и для критической инфраструктуры. Здесь востребованы решения класса NGFW. 88 % компаний сегментируют сеть, и 54 % из них — при помощи NGFW.

Защита нужна не только на периметре, но и внутри изолированных контуров. В 2026 году выигрывают те, кто строит защиту вокруг сервисов и коммуникаций, а не вокруг здания.

ГК «Солар»

Алексей Вишняков, руководитель центра исследования киберугроз Solar 4RAYS:

— По прогнозам Solar 4RAYS, Windows 10 после объявления о прекращении технической поддержки станет объектом повышенного внимания атакующих в ближайшие 2 года. Те уязвимости, что будут обнаруживаться в Windows 11, с высокой долей вероятности будут работать и на более ранней операционной системе, а вот патчи под «десятку», скорее всего, либо не будут выходить вовсе, либо выйдут с более низким приоритетом. Это говорит о необходимости срочной миграции на Windows 11 в тех организациях, которые используют продукты Microsoft.

Вполне вероятно, увеличится число атак и на операционную систему Linux: как минимум, это связано и с импортозамещением (которое привело к появлению различных версий Linux с рядом уязвимостей), и с тем, что до сих пор на этих системах часто не стоят никакие средства защиты.

В фокусе внимания хакеров окажутся и компоненты macOS — например, Keychain, TCC, SIP, File Quarantine, Gatekeeper, Xprotect. Несмотря на стереотип, что «под Mac вирусов нет», новые вредоносы под него всё же появляются, как и уязвимости. Ряд сотрудников всё ещё используют личные компьютеры Apple для работы — этим и могут воспользоваться злоумышленники.

Ещё одной целью злоумышленников станут атаки на репозитории открытого кода. Такие атаки довольно сложны и длительны в исполнении, но приносят хакерам «долгоиграющие» результаты, так как позволяют добавлять вредоносную функциональность в доверенный код.

Атакующие активно ищут уязвимости и в российских B2B-продуктах, разработчики которых не всегда заботятся об их безопасности на этапе разработки. Под особым прицелом хакеров в 2026 году, вероятнее всего, окажутся почтовые серверы, CMS, системы для видео-конференц-связи и мессенджеры.

Эксперты Solar 4RAYS в 2026 году советуют компаниям при формировании ИБ-стратегии придерживаться концепции Assume Compromise, при которой защита информации и сервисов в организации строится исходя из предположения, что атакующим уже удалось проникнуть в сеть.

Этот подход, помимо использования стандартных корпоративных средств защиты информации, предполагает пристальное внимание к политикам разграничения прав доступа, политике создания резервных копий, а также практикам обнаружения инцидентов на раннем этапе, например с помощью регулярной оценки компрометации сети. Подход не гарантирует стопроцентную защиту от факта атаки, но он надёжно защищает то, за чем охотятся атакующие: конфиденциальные данные и работоспособность критически важных бизнес-систем.

«Софтлайн Решения» (ГК Softline)

Артём Невмируха, директор управления информационной безопасности:

— В 2026 году не стоит ожидать снижения числа атак — для этого просто нет предпосылок. Напротив, мы видим обратную тенденцию: совершенствование технологий атак, геополитические и экономические факторы лишь усиливают давление в киберпространстве.

Векторы атак будут расширяться и усложняться, в том числе за счёт ИИ и растущей доступности вычислительных мощностей. Удары будут наноситься по самым уязвимым и часто недооценённым точкам: некритическим сервисам, подрядчикам, периферийной инфраструктуре, личным устройствам пользователей. При этом под угрозой остаются сегменты, поражение которых наносит максимальный ущерб — критическая и производственная инфраструктура, финансовые и облачные сервисы.

Также мы наблюдаем рост атак, целью которых является не заработок, а уничтожение бизнес- или производственной инфраструктуры с целью нанесения ущерба бизнесу и государству — 2025 год дал тому несколько ярких примеров.

В этих условиях вектор защиты смещается: невозможно обеспечить абсолютную неуязвимость, поэтому ключевым фактором становится скорость обнаружения, реагирования и восстановления.

Критически важно иметь готовый план действий при инциденте, план восстановления, обученный персонал, отработанные процессы и надёжного провайдера, готового помогать как в вопросах ИБ, так и предоставления резервной инфраструктуры. Именно способность быстро вернуть систему к работе и минимизировать ущерб будет определять устойчивость компаний в 2026 году: особенно на фоне того, что инвестиции в ИБ становятся предметом прямых управленческих решений бизнеса.

«Спикател»

Денис Ушаков, пресейл-инженер:

— В 2026 году киберугрозы усилятся за счёт массового применения ИИ. Атаки станут более точными и автоматизированными: фишинг, подделка контента, взломы через цепочки поставок. Усилится дипфейк-мошенничество и давление на критическую инфраструктуру.

Средства защиты тоже продолжат эволюционировать: ИИ будет автоматически выявлять и блокировать атаки, Zero Trust станет стандартом, а контроль цепочек поставок станет обязательным.

Распространятся биометрическая и поведенческая аутентификация, а также технологии проверки подлинности медиа.

Главный тренд — «ИИ против ИИ»: автоматизация и атак, и защиты.

«Телеком биржа»

Александр Блезнеков, руководитель ИБ-направления:

— В 2026 году ключевой тенденцией станет не сам рост числа атак (хотя он, безусловно, продолжится), а рост их незаметности. Атакующие будут реже «ломать стены», а чаще — тихо внедряться в инфраструктуры на месяцы. Главным инструментом станет не столько агрессивный ИИ, сколько гибрид разведки и автоматизации, позволяющий злоумышленникам точнее выбирать цели и минимизировать шум.

Фокус сместится на атаки через интернет вещей и умные устройства: бытовые датчики, медицинские приборы, транспортные системы. Их массовость и слабая стандартизация создадут большие зоны риска. Кроме того, 2026 год принесёт рост атак на управление моделями ИИ, включая отравление датасетов и подмену параметров.

В обороне ключевой прорыв — наблюдаемость всего цифрового контура: компании будут отслеживать не только сетевой трафик, но и зависимость сервисов, контекст работы моделей, происхождение данных.

Параллельно укрепится тренд на минимизацию цифрового следа: корпоративные системы будут собирать меньше данных, чтобы уменьшить поверхность атаки.

Выводы

Эксперты, опрошенные информационно-аналитическим центром Anti-Malware.ru, связывают основные события на российских рынках ИТ и ИБ в предстоящем календарном году с воздействием технологий искусственного интеллекта. Эта тема преобладает и в прогнозах по части эволюции киберугроз, и в мнениях по поводу развития средств защиты информации.

Злоумышленники будут создавать с помощью ИИ более опасные и в то же время более простые для реализации киберугрозы, а производители защитных решений будут всё больше полагаться на автоматизацию обеспечения ИБ, чтобы справиться с растущим потоком событий и атак.

Кроме того, к началу 2026 года особенно заметной стала угроза атак через цепочки поставок. Вполне вероятно, что компрометация подрядчиков (и меры защиты от этого) будут среди главных трендов наступившего года. Своё слово, однако, скажут и старые, привычные угрозы вроде программ-вымогателей. Следует обращать внимание на уязвимости в популярном софте; в первую очередь это касается Windows 10, которую сняли с поддержки, однако риски такого рода существуют и для Linux, и для macOS, и для отечественного программного обеспечения, которое во многих случаях ещё не подвергалось тщательному и внимательному изучению на предмет ошибок безопасности.

В том, что касается эволюции средств защиты информации, эксперты прогнозируют больше проактивности и превентивности в борьбе с угрозами: например, за счёт достижения киберустойчивости. Возможен также отход от идеи предотвращения угроз в сторону идеи быстрого и беспроблемного восстановления, то есть киберустойчивой будет считаться не та компания, которая отразила все атаки, а та, которая смогла оперативно и без последствий вернуться к нормальной работе после инцидента.

Ожидается также ряд изменений и на самом рынке ИБ: рост его может замедлиться, ряд мелких игроков — быть поглощён более крупными. По оценке опрошенных экспертов, рынок сохраняет ниши и потенциал для расширения применения уже известных технологий — прежде всего решений по управлению секретами и доступом, а также для появления и развития новых классов продуктов, ориентированных на противодействие принципиально новым киберугрозам.

Среди возможных примеров — сервисы по проверке защищённости подрядчиков, а также инструменты по минимизации цифрового следа, предназначенные для ограничения разведывательных (OSINT) возможностей злоумышленников. В эпоху искусственного интеллекта разведывательные операции проще, чем когда бы то ни было.

Коллектив Anti-Malware.ru желает партнёрам, коллегам и друзьям счастливого года. Пусть сбудутся самые благоприятные прогнозы!