Сертификат AM Test Lab

Номер сертификата: 269

Дата выдачи: 05.11.2019

Срок действия: 05.11.2024

- Введение

- Общее описание системы WEB ANTIFRAUD

- Функциональность системы WEB ANTIFRAUD

- Интеграция системы WEB ANTIFRAUD

- Архитектура WEB ANTIFRAUD

- Проверка работоспособности защитных модулей WEB ANTIFRAUD

- Обнаружение инцидента: нетипичное поведение

- Обнаружение инцидента: риск по устройству

- Обнаружение инцидента: лишний HTML-элемент

- Обнаружение инцидента: лишний HTML-элемент на другом сайте

- Обнаружение инцидента: повторное использование сабсессии

- Обнаружение инцидентов: использование чужой сессии и использование чужой сабсессии

- Обнаружение инцидента: использование средств анонимизации

- Обнаружение инцидентов: использование средства автоматизации и виртуальной машины

- Обнаружение инцидента: мультиаккаунт

- Аналитика инцидентов в системе WEB ANTIFRAUD

- Выводы

Введение

Антифрод системы или фродмониторинг, как правило, в широком смысле предназначены для оценки действий пользователей с целью выявления какой-либо подозрительной или, проще говоря, мошеннической активности и дальнейшей ее блокировки. Все это направлено на сохранение финансовых активов конечных пользователей и их конфиденциальных данных.

Согласно официальному обзору несанкционированных переводов и платежей ФинЦЕРТ Банка России, опубликованному в 2018 году, объем незаконных операций с платежными картами физических лиц с каждым годом увеличивается, и по состоянию на 2018 год эта цифра составляет более 1 млрд руб. Со счетов юридических лиц в 2018 году было похищено около 1,5 млрд руб.

ФинЦЕРТ Банка России также указывает, что в 97% всех случаев несанкционированный доступ к финансовым активам был осуществлен с применением социальной инженерии, в 2% случаев было отмечено воздействие вредоносного кода, и 1% — иные причины. Как видно из статистики, человек в этой цепочке остается наиболее слабым звеном. Передавая ключевую информацию от своих онлайн-аккаунтов и личных кабинетов, человек не задумывается, к каким последствиям это может привести.

Однако стоит отметить, что внедрение антифрод-систем в кредитных организациях, помимо снижения рисков репутационных потерь, также необходимо для исполнения требований вступившего в силу федерального закона от 27.06.2018 г. № 167-ФЗ, который обязывает финансовые организации блокировать различные мошеннические операции, связанные со счетами клиентов.

Таким образом, можно сделать вывод, что применение антифрод-систем рекомендовано для всех без исключения организаций, у которых хранится важная пользовательская информация, разглашение которой может нанести вред клиентам. А в случае с кредитными организациями применение антифрод-систем носит обязательный характер.

Система WEB ANTIFRAUD является современным представителем фродмониторинга. Позволяет своевременно выявлять мошенническую активность, блокировать ее и оперативно оповещать об этом конечных пользователей. Система может использоваться как самостоятельное решение, так и эффективно дополнять уже существующую транзакционную антифрод-систему, что позволяет значительно поднять уровень эффективности борьбы с мошенническими действиями.

Общее описание системы WEB ANTIFRAUD

Для нормального функционирования WEB ANTIFRAUD не требуется дополнительного выделения ресурсов в инфраструктуре организации, а также нет потребности в содержании большого штата специалистов для технического обслуживания системы и проведения аналитической работы.

Алгоритм работы WEB ANTIFRAUD основан на получении поведенческого отпечатка пользователя и получении технического отпечатка устройства, которое использует пользователь при доступе к своему ресурсу. Затем происходит анализ полученной информации. При помощи внутренних алгоритмов выявляются подозрительные действия пользователя в системе, и при отсутствии подтверждения легитимности пользователя такие действия блокируются. Все выявленные системой инциденты фиксируются в соответствующих журналах, а самые критические из них доводятся непосредственно до конечного клиента, чтобы он смог принять необходимые действия.

Для работы с системой WEB ANTIFRAUD достаточно встраивания JavaScript-кода на защищаемый веб-портал и интеграции с API на бэкенде. API работает как на отсылку данных об активности пользователя с сайта к системе, так и для уведомлений от системы к сайту клиента.

Система WEB ANTIFRAUD для пользователя чаще всего остается незаметной. При осуществлении доступа пользователя в свой личный онлайн-кабинет, он получает html-код страницы со встроенным JavaScript-кодом системы антифрод. JavaScript-модуль обеспечивает сбор всей необходимой технической и поведенческой информации пользователя. Эта информация передается в аналитический центр разработчика системы для ее дальнейшего анализа на наличие мошеннических действий.

Функциональность системы WEB ANTIFRAUD

В составе системы WEB ANTIFRAUD можно выделить три основных подсистемы, которые определяют основной ее функционал:

- Подсистема анализа устройства

Проводит технический анализ браузера и устройства, который использует пользователь на наличие каких-либо аномалий, которые нетипичны для стандартной работы устройства.

На основе собранных данных и полученного анализа система формирует отпечаток устройства пользователя, который сравнивается при каждом доступе пользователя к своему аккаунту (личному кабинету).

При каждом входе подсистема дополнительно проверяет пользователя на применение средств анонимизации и виртуальной машины, а также на наличие средств автоматизации действий.

В подсистеме анализа устройства, помимо всего прочего, реализована рекомендация запроса двухфакторной аутентификации (2FA) на сайте клиента. 2FA применяется только в случаях, когда пользователь пытается войти в свой аккаунт с другого устройства или браузера или же пытается войти в свой аккаунт из незнакомого для системы места (новая сеть Wi-Fi, интернет-кафе и т.д.). В этом случае сайт отправляет пользователю одноразовый код подтверждения по заранее определенному способу (sms и email-сообщение, возможно использование аппаратного токена и т.п.). При прохождении такой аутентификации система запоминает новое устройство, браузер или же новое место, с которого осуществлялся доступ, и помечает его как доверенное.

- Подсистема анализа поведения

Отвечает за выявление аномальных или нетипичных особенностей в процессе работы каждого пользователя. Так как каждый человек индивидуален, то и привычки и особенности работы с информационными ресурсами у каждого человека уникальны, будь то скорость печати на клавиатуре, стиль заполнения форм, клики, движения мыши или же способ навигации по сайту. Вся эта информация позволяет формировать для каждого пользователя индивидуальный поведенческий отпечаток.

Во время последующих сессий полученный поведенческий отпечаток сравнивается с предыдущим на наличии в нем критических отклонений и при их обнаружении блокирует такую активность и сообщает об этом клиенту системы.

- Подсистема защиты от троянов

Своевременно определяет вмешательство вредоносного JavaScript-кода на защищаемый ресурс путем поиска участка кода и элементов, добавленных сторонними программами и приложениями. Подсистема собирает и моментально предоставляет всю доступную информацию по каждому обнаружению трояна (без ожидания действий пользователя) с целью дальнейшего анализа и расследования такого инцидента.

Помимо перечисленных функций, в WEB ANTIFRAUD реализована проверка связи между используемыми аккаунтами, что позволяет оперативно выявлять всю группу мошеннических или скомпрометированных пользовательских аккаунтов. В системе реализована проверка целостности и актуальности пользовательских сессий, а также оперативно определяются попытки перехвата или подмены сессии. Использование обфусцированного протокола взаимодействия клиентской части и сервера затрудняет анализ передаваемых данных и защищает их от перехвата.

Разработчики системы WEB ANTIFRAUD отмечают, что в процессе работы система анализирует только техническую информацию и метаданные (настройки браузера, стиль поведения пользователя, элементы страниц сайта, IP адрес пользователя и данные о соединении), смысловая информация, вводимая пользователем, никуда не передается и анализу не подвергается.

Интеграция системы WEB ANTIFRAUD

Интеграция WEB ANTIFRAUD осуществляется добавлением front-end- и back-end-частей системы.

Интеграция части front-end осуществляется добавлением кода JavaScript во все значимые страницы сайта, которые необходимо защитить. Как правило, при стандартном варианте интеграции модуля front-end, его необходимо добавить только на страницу авторизации аккаунта пользователя и страницу с проверкой двухфакторной аутентификации.

Интеграция back-end заключается в настройке работы с API разработчика на защищаемом сайте. Это происходит в виде отправки отчетов о действиях пользователей и дальнейшего получения ответов системы. Также осуществляется настройка URL адреса, по которому WEB ANTIFRAUD будет отправлять пользователю отчеты о важных событиях.

Интеграция части back-end дает следующие преимущества:

- оперативный анализ пользователей ресурса на наличие у них признаков мошеннических действий, а также получение максимально точной и актуальной информации о действиях пользователя (данные передаются непосредственно от сайта клиента, а не только собирается в браузере);

- анализ действий пользователей происходит в реальном времени и в автоматическом режиме, что позволяет оперативно реагировать при выявлении каких-либо инцидентов;

- автоматические уведомления, идущие на сайт клиента, о выявленных инцидентах информационной безопасности, связанных с безопасностью аккаунтов пользователей;

- при блокировании злоумышленниками исполнения кода фронтенд-части, система немедленно об этом оповещает.

Интеграция системы WEB ANTIFRAUD не требует дополнительного доступа к внутренней инфраструктуре и базе данных компании.

WEB ANTIFRAUD поддерживает многие используемые браузеры и корректно работает на всех популярных и более ранних их версиях. В таблице 1 указаны наименования поддерживаемых браузеров в зависимости от используемой операционной системы.

Таблица 1. Поддерживаемые системой WEB ANTIFRAUD браузеры

| Тип ОС | Windows | Mac OS X | iOS | Android |

| Наименование поддерживаемого браузера | Internet Explorer, Edge, Google Chrome, Mozilla Firefox, Opera, Yandex Browser | Safari | Safari, Google Chrome | Google Chrome |

Стоит отметить, что для нормального функционирования WEB ANTIFRAUD в пользовательских браузерах должно быть разрешено исполнение JavaScript-сценариев, что является стандартной настройкой для современных браузеров.

Архитектура WEB ANTIFRAUD

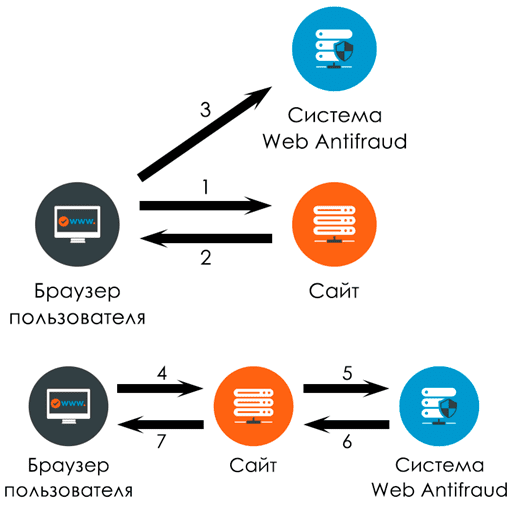

Архитектура системы основана на базовом сценарии взаимодействия владельца онлайн-ресурса с пользователем и разработчиком антифрод системы.

На рисунке 1 представлена схема базового сценария входа пользователя в персональный аккаунт онлайн ресурса с интегрированной системой WEB ANTIFRAUD.

Рисунок 1. Базовый сценарий входа пользователя в личный аккаунт с интегрированной системой WEB ANTIFRAUD

Для более четкого понимания картины прокомментируем этот рисунок:

Шаг 1: Пользователь обращается к ресурсу (сайту), для осуществления входа в свой личный аккаунт.

Шаг 2: Запрошенный сайт передает браузеру свой html-код страницы со встроенным модулем JavaScript, принадлежащим системе WEB ANTIFRAUD.

Шаг 3: JavaScript-модуль собирает всю необходимую информацию о пользователе и отправляет ее в аналитический центр системы WEB ANTIFRAUD, где формируется отпечаток устройства пользователя и его поведенческий отпечаток.

Шаг 4: Пользователь вводит на странице входа в аккаунт свои регистрационные данные и кликает на кнопку входа. После чего запрос от браузера пользователя с логином и паролем отправляется на запрошенный сайт.

Шаг 5: Далее сайт передает системе WEB ANTIFRAUD собранную техническую информацию об авторизации пользователя. Стоит отметить, что пароль, конфиденциальные и персональные данные пользователя не обрабатываются и не передаются. Передается лишь обезличенный идентификатор, по которому клиент потом сможет связать собранную информацию с конкретным пользователем.

Шаг 6: Антифрод-система анализирует собранную информацию и на ее основе выдает рекомендации по защите аккаунта.

Шаг 7: В зависимости от проведенного анализа сайт разрешает доступ пользователя в систему, либо блокирует попытку входа, либо запрашивает у пользователя дополнительную аутентификацию.

Так как рассмотренный вариант взаимодействия ресурса, пользователя и системы антифрод-мониторинга на сегодняшний день является наиболее распространенным и защищенным, то именно он принят за основу при построении взаимодействия между перечисленными элементами.

Проверка работоспособности защитных модулей WEB ANTIFRAUD

Работа системы основана на принципах полной автоматизации, незаметности для пользователя, прозрачности принятых решений, отсутствия ручной настройки системы и использования принципа разумной защищенности, то есть - обеспечение безопасности без создания неудобств для пользователей.

Так как система работает в автоматическом режиме, то для проверки работоспособности WEB ANTIFRAUD смоделируем определенные ситуации и посмотрим, как система реагирует на них.

Обнаружение инцидента: нетипичное поведение

Первое, что проверим, это реакцию системы на нетипичное поведение пользователя. В этом случае система проверяет отклонения от стандартной модели поведения пользователя.

С большой долей вероятности мошенник для быстроты и удобства подбора пользовательского логина и пароля будет использовать буфер обмена для ввода данных аутентификации.

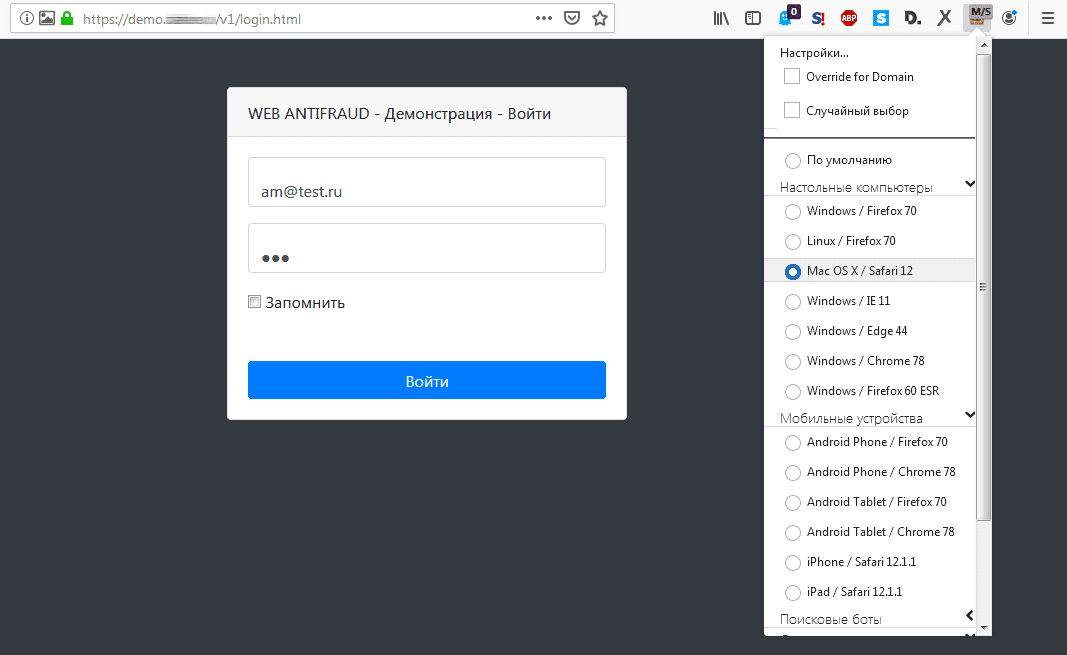

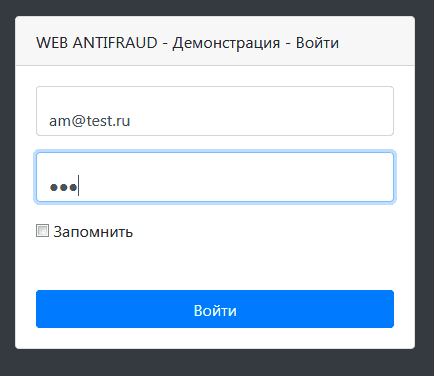

Для моделирования такого инцидента на защищенной странице авторизации пользователя, которая представлена на рисунке 2, заполним поля авторизации вручную, а при повторном входе введем их же, но при помощи процедуры копирования.

Рисунок 2. Страница авторизации пользователя

Система аналитики не обратила внимание на ввод логина и пароля вручную, но использование процедуры копирования в процессе заполнения форм аутентификации пользователя вызвало серьезные подозрения у WEB ANTIFRAUD, о чем имеется отметка в журнале выявленных инцидентов.

На рисунке 3 представлена строка из журнала выявленных инцидентов системы WEB ANTIFRAUD с обнаружением использования процедуры копирования при вводе идентификационных данных пользователя, что привело к записи о нетипичном поведении пользователя.

Рисунок 3. Запись об инциденте – нетипичное поведение в системе WEB ANTIFRAUD

![]()

Обнаружение инцидента: риск по устройству

Следующим пунктом проверим уязвимость – риск по устройству. В этом случае проверяются все аномалии в работе технического устройства пользователя или же отмечаются нетипичные параметры браузера пользователя. А также система оповестит об опасности в случае, если пользователь войдет в свой личный аккаунт с нового технического устройства или при использовании нового браузера.

Для обнаружения системой аномалий по устройству сменим привычный браузер и повторим процедуру авторизации пользователя.

На рисунке 4 представлена запись из журнала выявленных инцидентов системы WEB ANTIFRAUD с обнаруженным риском по устройству.

Рисунок 4. Запись об инциденте – риск по устройству в системе WEB ANTIFRAUD

![]()

Обнаружение инцидента: лишний HTML-элемент

Следующая ситуация, которую проверим, – лишний HTML-элемент. Система WEB ANTIFRAUD проверяет наличие посторонних элементов html на защищаемой странице сайта. Проверяются формы, элементы, скрипты, фреймы, которых в оригинальной версии сайта быть не должно. Также проверяются переменные и функции JavaScript, содержимое хранилищ, а также нетипичные ajax-запросы.

Такие лишние HTML-элементы могут внедряться злоумышленниками для мониторинга действий пользователя в сети и передачи всей его введенной смысловой информации.

Для проверки обнаружения системой такого инцидента подгрузим в браузер небольшое дополнение, которое будет инициировать подобный инцидент.

Как видно из рисунка 5, система выявила инцидент — лишний HTML элемент и записала информацию о нем в журнал WEB ANTIFRAUD.

Рисунок 5. Запись об инциденте «лишний HTML-элемент» в системе WEB ANTIFRAUD

![]()

Обнаружение инцидента: лишний HTML-элемент на другом сайте

Следующая ситуация — лишний HTML элемент на другом сайте. В этом случае проверяется наличие посторонних элементов html, которые могут добавляться трояном или другим вредоносным софтом в страницы других сайтов по маске URL.

Проверку проводим так же, как и в прошлый раз, подгрузив браузерное дополнение, имитирующее работу зловреда, добавляя лишний HTML-код на различные страницы сайтов.

На рисунке 6 представлена запись из журнала системы аналитики WEB ANTIFRAUD, в которой отмечено обнаружение лишнего элемента HTML на другом сайте.

Рисунок 6. Обнаружение инцидента «лишний HTML-элемент» на другом сайте в системе WEB ANTIFRAUD

![]()

Обнаружение инцидента: повторное использование сабсессии

Далее проверим, как реагирует система на уязвимость «повторное использование сабсессии».

Суть проверки заключается в том, что каждая сабсессия (метка для каждой открытой страницы) уникальна, поэтому ее повторное использование говорит либо о манипуляциях с профилем браузера, либо о повторении старых запросов (replay attack), либо об удалении сторонним софтом или троянами кода подключения к антифрод-системе из страницы.

На рисунке 7 представлена запись журнала инцидентов WEB ANTIFRAUD об обнаружении повторного использования сабсессии.

Рисунок 7. Отметка об обнаружении повторного использования сабсессии системой WEB ANTIFRAUD

![]()

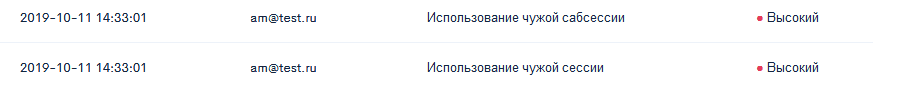

Обнаружение инцидентов: использование чужой сессии и использование чужой сабсессии

Следующим этапом проверим реагирование системы WEB ANTIFRAUD на использование чужой сабсессии и сессии. Этот инцидент может произойти в случае, когда пользователь авторизовался в сабсессии или в сессии, которая была инициирована на другом устройстве, что в свою очередь может говорить о манипуляциях с профилем браузера.

Для имитации таких инцидентов загрузим в браузер расширение, которое позволяет в любой момент изменить UserAgent пользователя.

Первым инициируем инцидент «использование чужой сабсессии». Для этого меняем UserAgent пользователя при идентификации на главной странице авторизации.

Затем инициируем инцидент «использование чужой сессии». Для этого меняем UserAgent пользователя только после того, как авторизовались в личном кабинете.

На рисунке 8 показан процесс смены UserAgent в процессе доступа к личному кабинету пользователя.

Рисунок 8. Смена UserAgent при доступе в личный кабинет пользователя

Система WEB ANTIFRAUD успешно распознает подобные попытки и заносит о них информацию в журнал обнаруженных инцидентов (Рисунок 9).

Рисунок 9. Отметка об обнаружении использования чужой сабсессии и сессии в системе WEB ANTIFRAUD

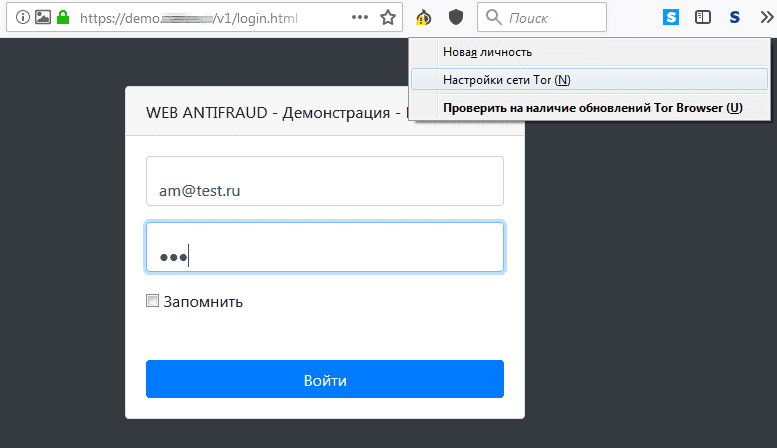

Обнаружение инцидента: использование средств анонимизации

К основным уязвимостям также можно отнести использование средств анонимизации. Злоумышленники, как правило, прибегают к таким средствам для того, чтобы подменить видимую информацию о себе, по которой их можно обнаружить. В частности, это может быть информация об используемой ими операционной системе, информация о браузере, реальный IP-адрес и любая другая техническая информация о мошеннической системе.

Для анонимизации в сети и проверки реакции системы WEB ANTIFRAUD на такой инцидент воспользуемся сетью TOR. На рисунке 10 показан вариант идентификации пользователя в своем личном кабинете при помощи браузера TOR.

Рисунок 10. Идентификация пользователя в личном кабинете при помощи TOR-браузера

Система WEB ANTIFRAUD адекватно отреагировала на применение средства анонимизации при осуществлении доступа в личный кабинет пользователя, после чего занесла этот инцидент в соответствующий журнал (рисунок 11).

Рисунок 11. Запись в журнале инцидентов системы WEB ANTIFRAUD о применении TOR-браузера

![]()

Обнаружение инцидентов: использование средства автоматизации и виртуальной машины

Следующие рассматриваемые инциденты – это применение средств автоматизации и использование виртуальной машины.

Применение средств автоматизации позволяет злоумышленнику осуществлять подбор логина и пароля для доступа в личный кабинет пользователя или же заполнять необходимые ему формы в автоматическом режиме. Стоит отметить, что применение мошенником средств автоматизации довольно обширно и ограничивается только его фантазией.

Использование виртуальной машины для обычных пользователей при осуществлении доступа к своим учетным записям, как правило, нетипично. Но с точки зрения злоумышленника, применение виртуальной машины играет ему на руку, так как позволяет полностью подменить свой технический отпечаток системы на отпечаток системы легитимного пользователя.

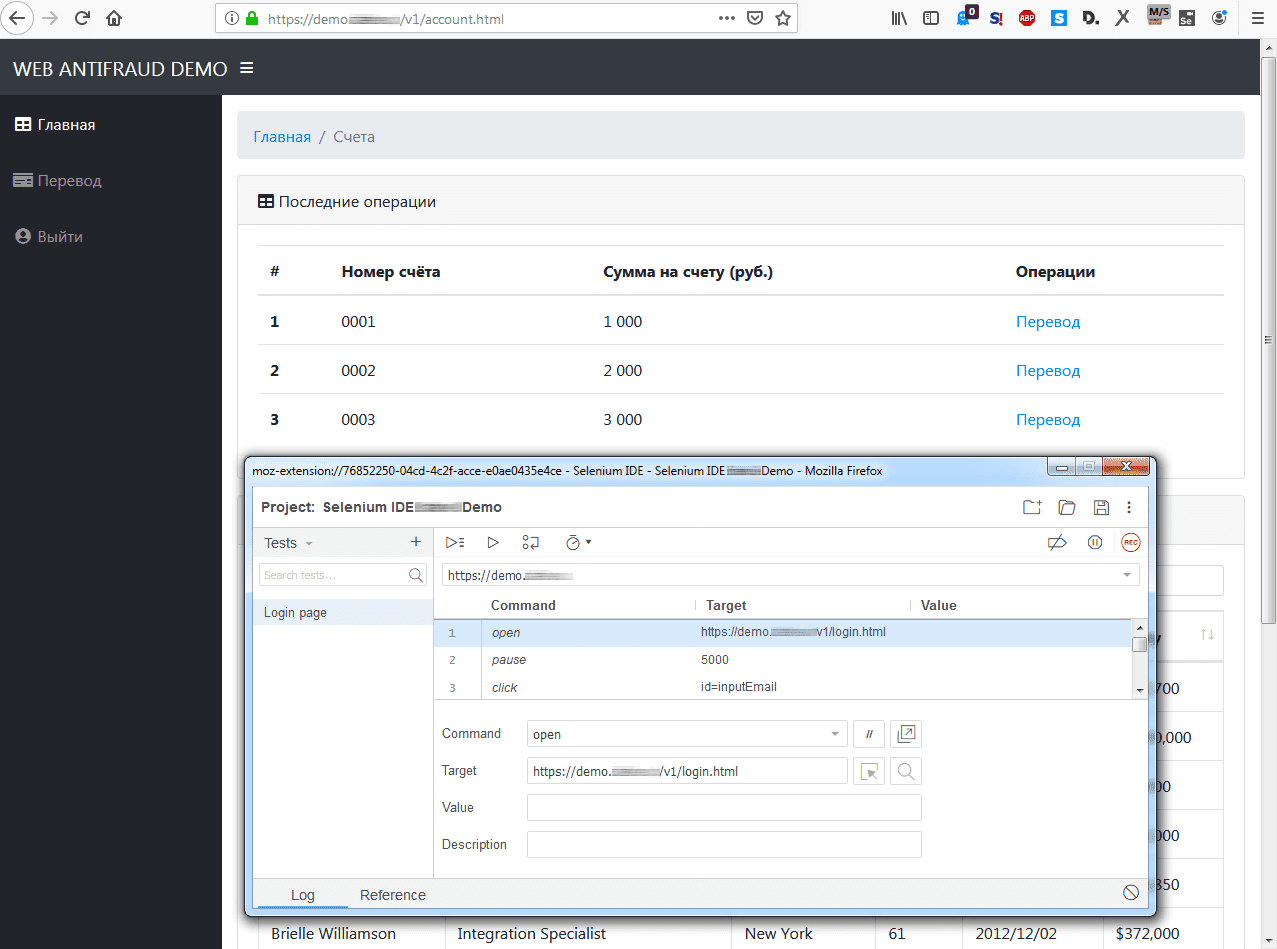

Для проверки реакции системы WEB ANTIFRAUD на перечисленные инциденты применим в качестве средства автоматизации браузерное расширение Selenium IDE с загруженным в него скриптом, который будет имитировать работу средства автоматизации, а в качестве виртуальной машины используем VirtualBox.

На рисунке 12 показана работа браузерного расширения Selenium IDE.

Рисунок 12. Имитация средства автоматизации при помощи браузерного расширения Selenium IDE

Можно отметить, что после проведенных проверок система аналитики WEB ANTIFRAUD адекватно отреагировала на имитацию использования средства автоматизации и виртуальной машины.

На рисунке 13 представлена запись журнала выявленных инцидентов системы WEB ANTIFRAUD об обнаружении применения средства автоматизации.

Рисунок 13. Запись в журнале инцидентов системы WEB ANTIFRAUD о применении средства автоматизации

![]()

Обнаружение инцидента: мультиаккаунт

Использование мультиаккаунта или множества аккаунтов на многих ресурсах запрещено внутренними правилами, поэтому проверка на обнаружение мультиаккаунтов никогда не будет лишней.

На рисунке 14 представлена запись об обнаружении использования мультиаккаунта при обращении пользователя к сайту.

Рисунок 14. Обнаружение использования мультиаккаунта системой WEB ANTIFRAUD

![]()

Как видно из проведенных проверок, система WEB ANTIFRAUD позволяет оперативно обнаружить и зарегистрировать подозрительные действия, которые могут быть использованы мошенниками в своих корыстных целях.

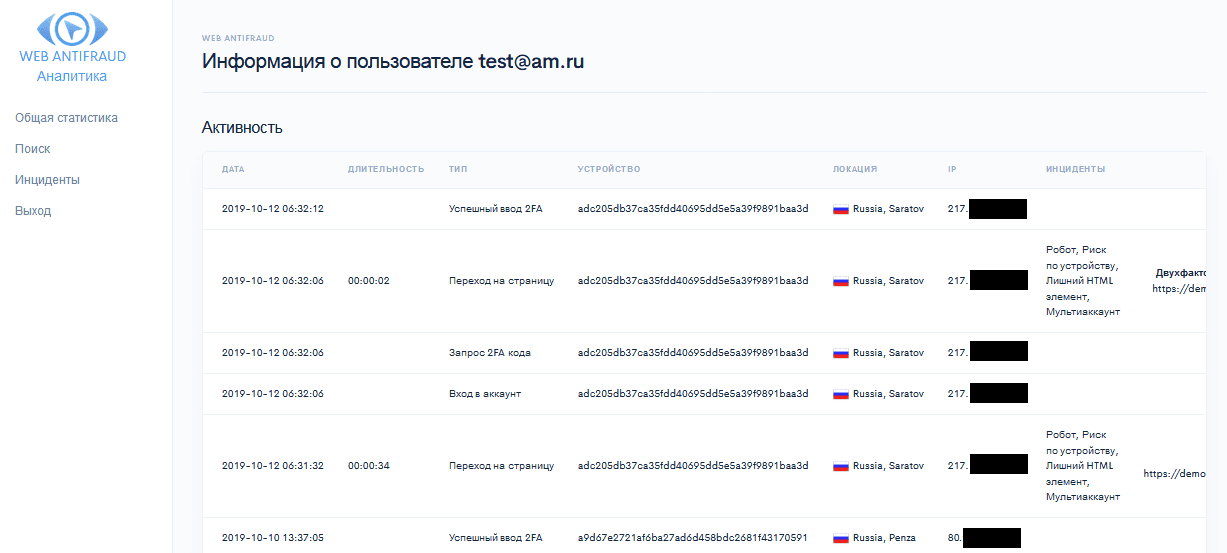

Аналитика инцидентов в системе WEB ANTIFRAUD

WEB ANTIFRAUD предоставляет подробные аналитические данные по зафиксированным действиям пользователей, которые, возможно, имеют отношения к мошенническим действиям.

Страница аналитики содержит следующие разделы:

- Общая статистика;

- Поиск;

- Инциденты.

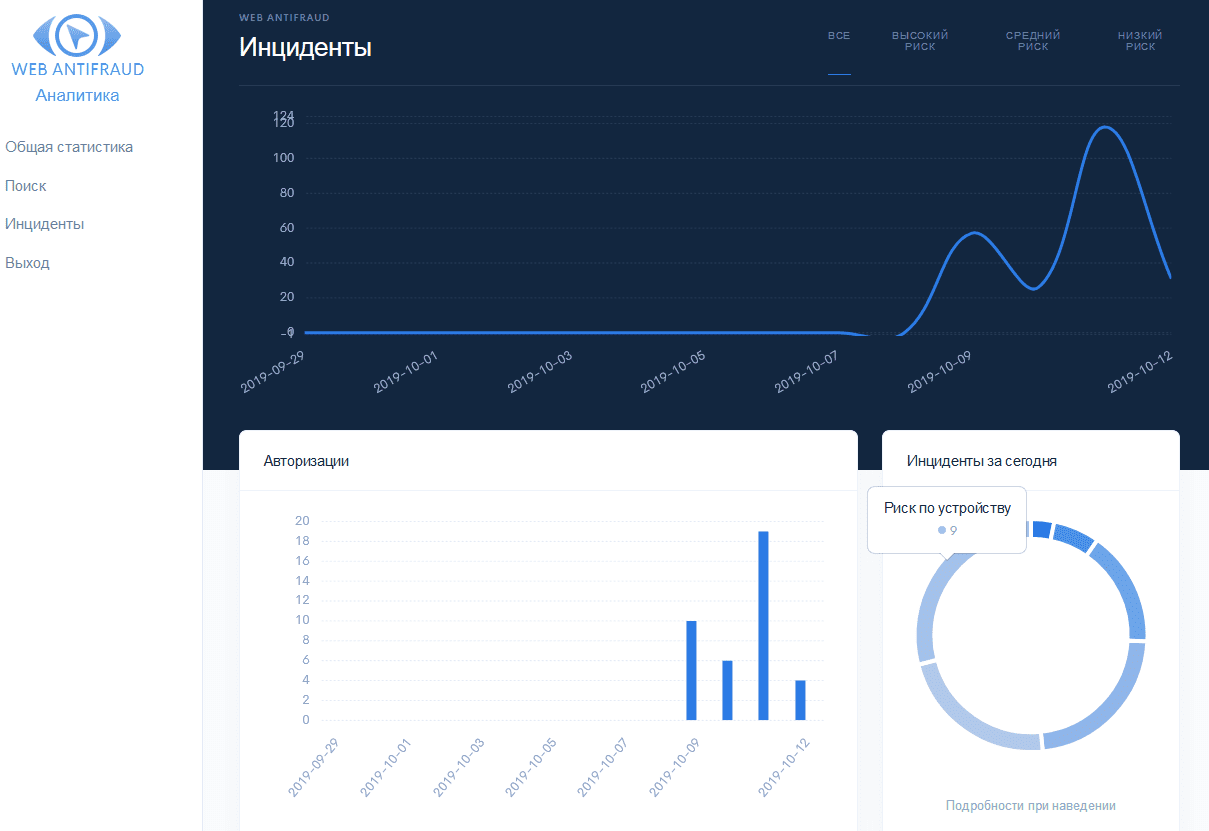

Раздел «Общая статистика» можно разделить на три информационных блока.

Первый блок содержит графическое представление количества выявленных инцидентов и статистическую гистограмму количества авторизаций пользователей в системе за последние две недели, а также круговую диаграмму со статистикой по типам инцидентов, выявленных за текущие сутки. На рисунке 15 представлен первый информационный блок страницы общей статистики.

Рисунок 15. Графическое представление выявленных инцидентов на странице общей статистики в системе WEB ANTIFRAUD

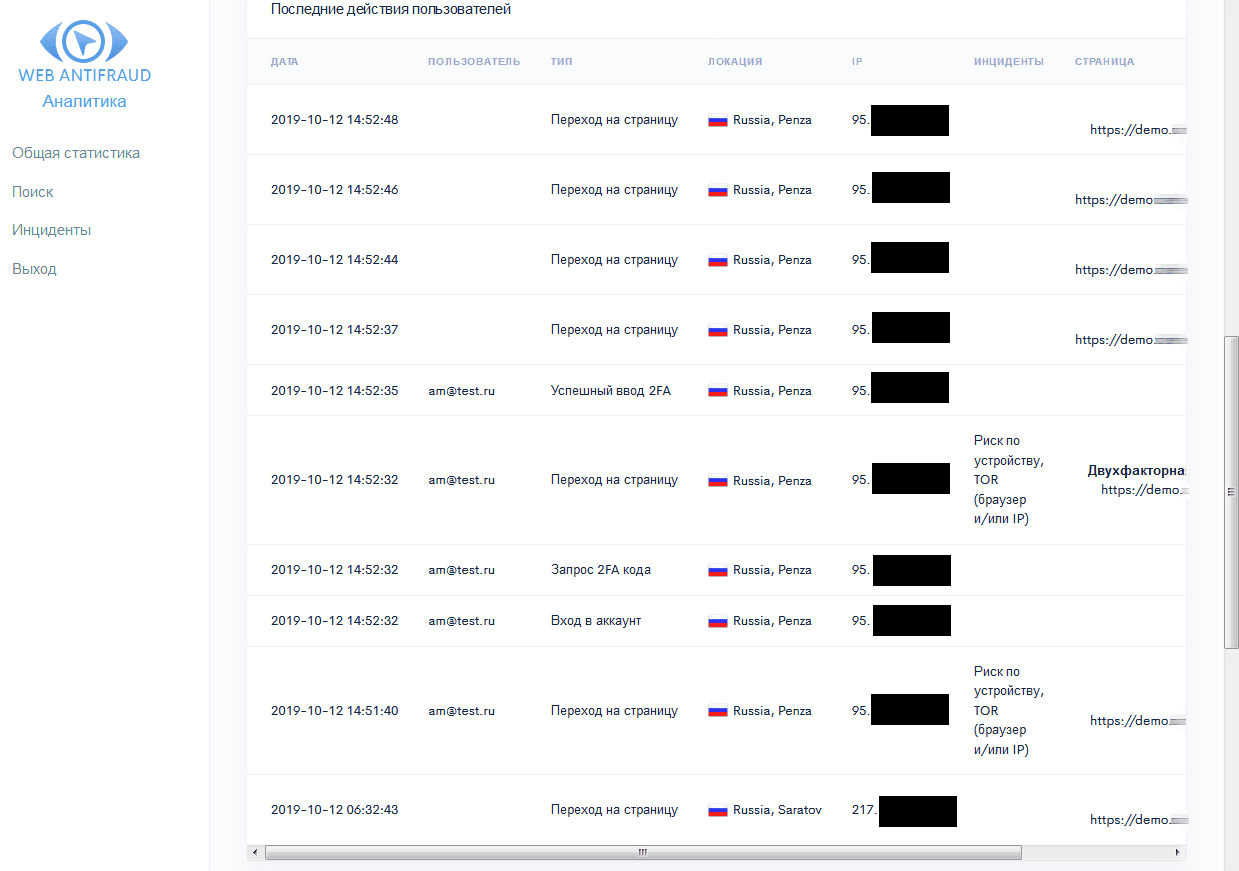

Второй информационный блок – это информация со списком последних выявленных опасных действий пользователя. В этом списке указывается дата события, пользователь, инициировавший событие, тип события, территориальная локация пользователя, IP адрес, а также страница, на которой выявлен инцидент. На рисунке 16 можно увидеть, как выглядит список с выявленными подозрительными действиями пользователей.

Рисунок 16. Список выявленных подозрительных действий пользователей на странице общей статистики в системе WEB ANTIFRAUD

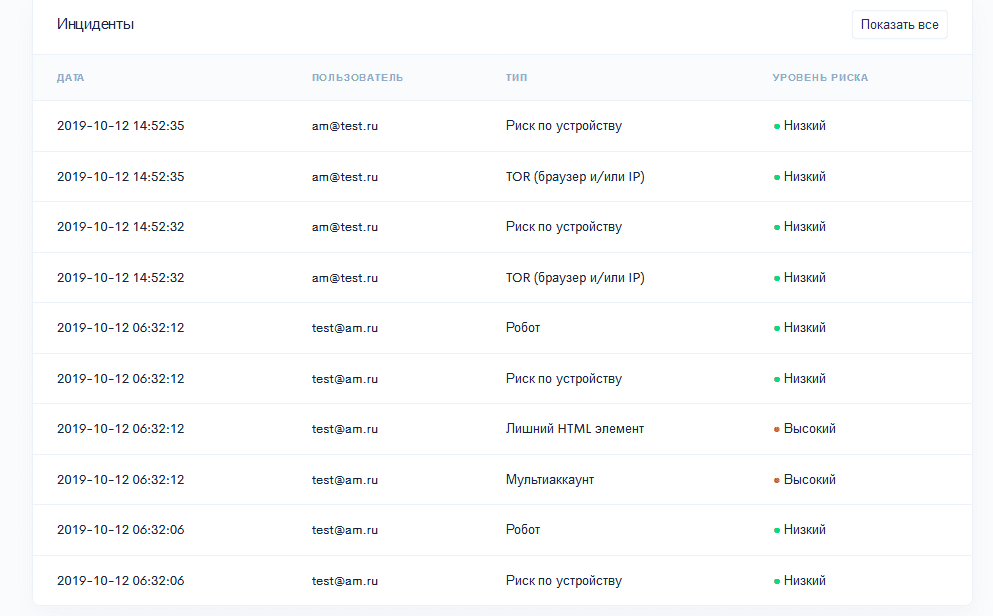

Третий информационный блок – краткий список выявленных инцидентов с указанием даты инцидента, пользователя, инициировавшего инцидент, типа инцидента и уровня риска инцидента для системы. На рисунке 17 представлен краткий список выявленных инцидентов.

Рисунок 17. Краткий список выявленных инцидентов на странице общей статистики системы WEB ANTIFRAUD

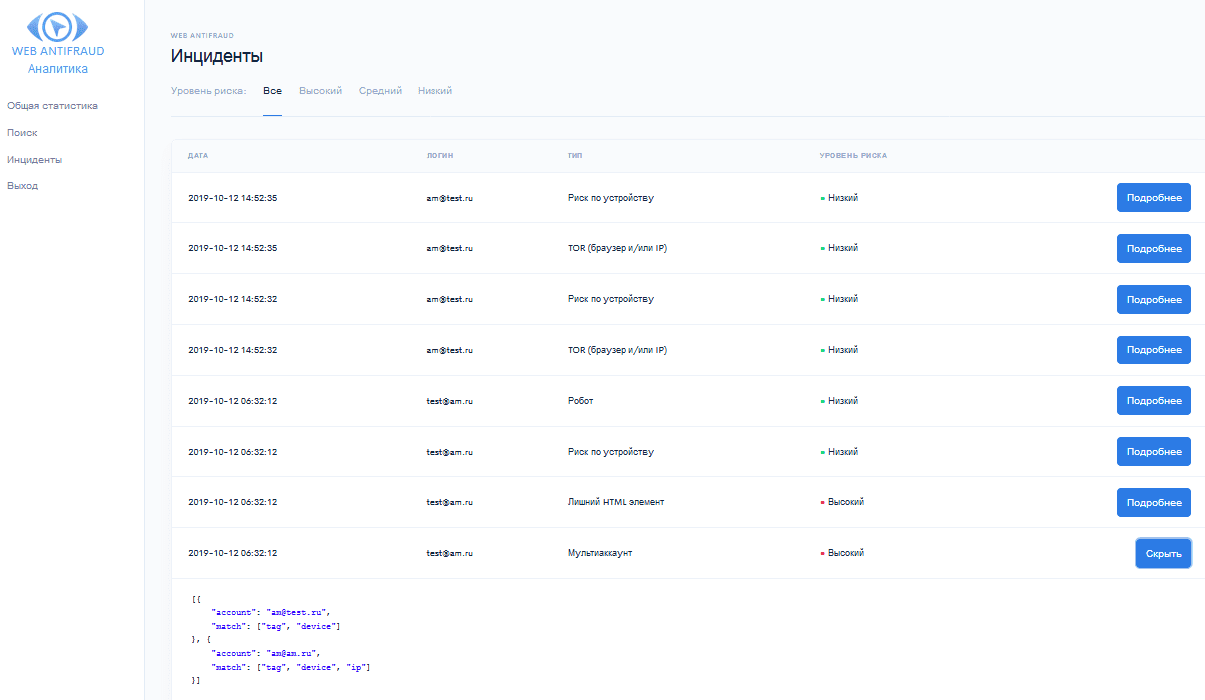

Раздел системы «Инциденты» содержит развернутый список выявленных инцидентов. Для наглядности и быстрого поиска нужной информации инциденты можно фильтровать по уровню риска. Помимо этого, по каждому инциденту доступна более подробная информация. На рисунке 18 представлен список выявленных инцидентов раздела «Инциденты» в системе аналитики WEB ANTIFRAUD.

Рисунок 18. Список выявленных подозрительных действий пользователей в разделе «Инциденты» системы аналитики WEB ANTIFRAUD

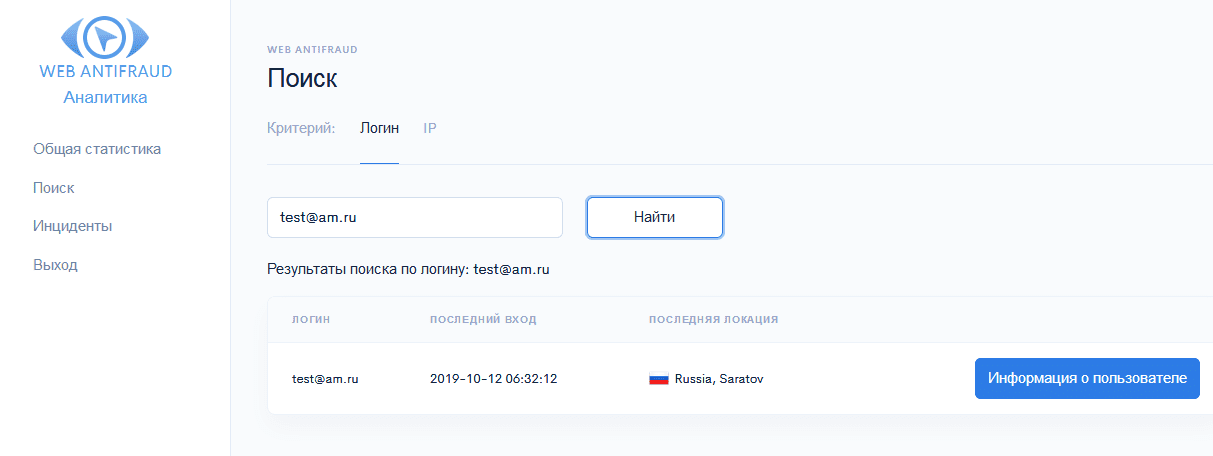

Следующий раздел – «Поиск». Он включает в себя всю собранную информацию о подозрительных действиях пользователя по искомому аккаунту. На рисунке 19 показана страница поиска аккаунта.

Рисунок 19. Ввод имени пользовательского аккаунта для поиска необходимой информации в WEB ANTIFRAUD

Система позволяет проводить поиск по логину или по IP-адресу пользователя. При нажатии на кнопку «Найти» система выдает результаты поиска, а при нажатии на кнопку «Информация о пользователе» система представляет подробный отчет, в котором содержится список активности пользователя, список выявленных инцидентов, диаграмма связи с другими пользователями и активность пользователя на карте.

В списке активности пользователя, который представлен на рисунке 20, можно найти дату, длительность и тип активности, идентификатор устройства пользователя, локацию пользователя, его IP-адрес, краткое описание инцидента и страницу, на которой была обнаружена активность.

Рисунок 20. Список активности по конкретному пользователю в системе аналитики WEB ANTIFRAUD

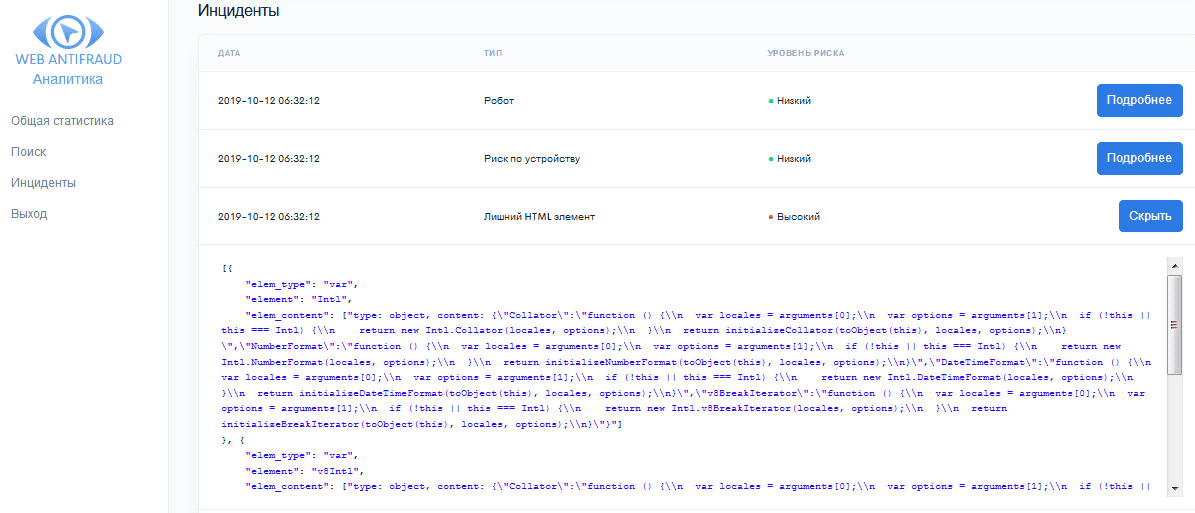

В списке выявленных инцидентов пользователя содержится информация о дате, типе и уровне риска инцидента, а также доступна более подробная информация. На рисунке 21 представлен список выявленных инцидентов по конкретному пользователю.

Рисунок 21. Список инцидентов конкретного пользователя в системе аналитики WEB ANTIFRAUD

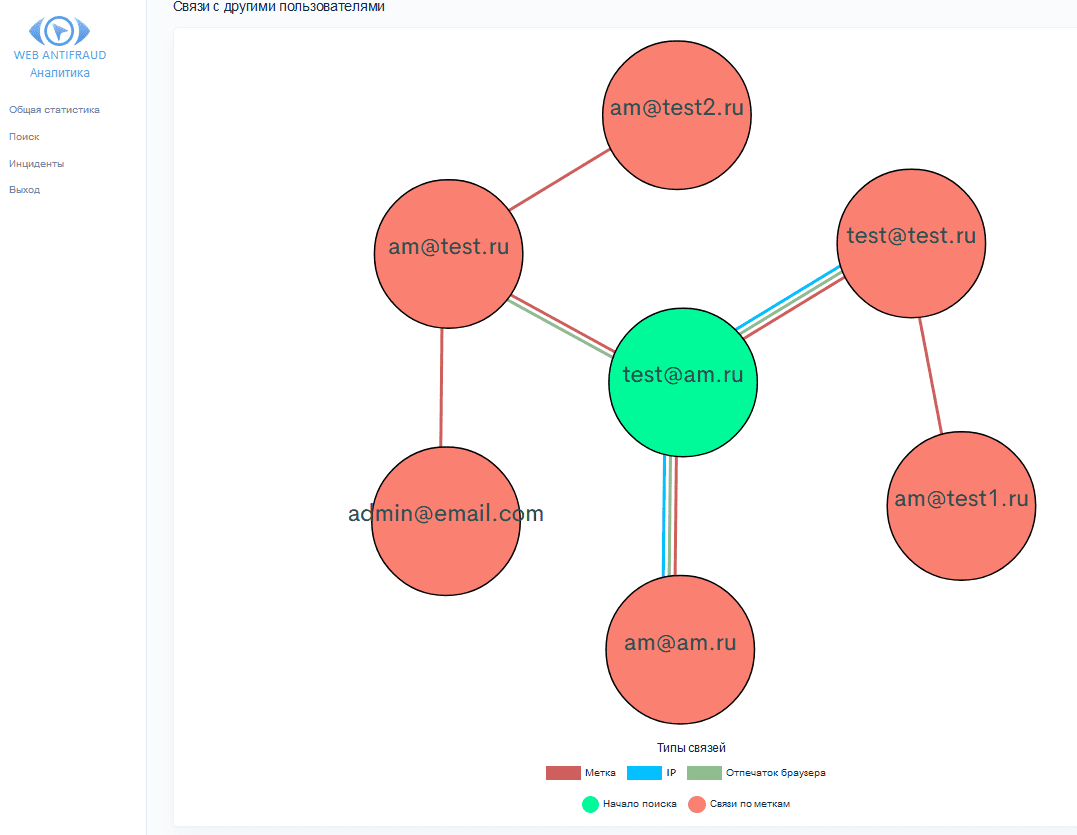

Диаграмма связи с другими пользователями визуализирует связь конкретного юзера и его аккаунта с другими учетными записями, при этом указывается тип связи и их дополнительная подсветка. Диаграмма связи с другими пользователями представлена на рисунке 22.

Рисунок 22. Визуализация связей с другими аккаунтами в системе аналитики WEB ANTIFRAUD

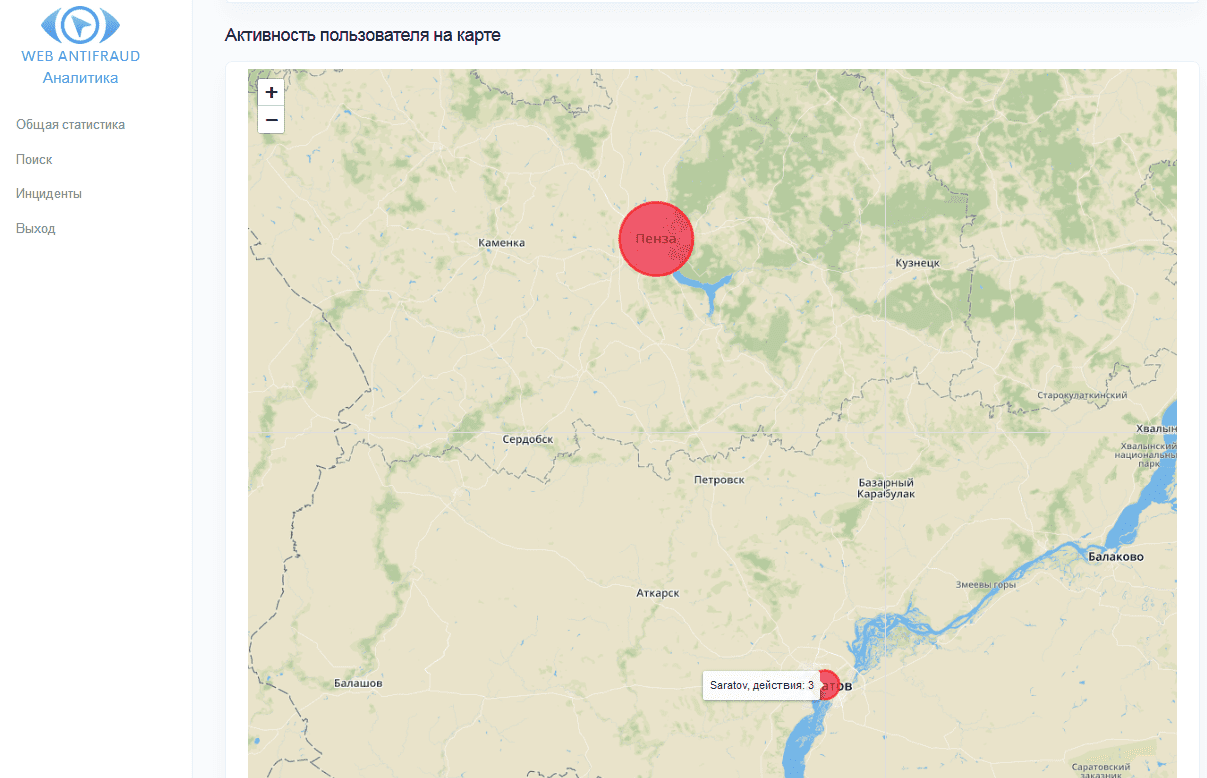

И последний информационный блок в этом разделе – информация об активности пользователя на карте. Здесь можно увидеть карту с отметками локаций, из которых пользователь взаимодействовал с сайтом с указанием количества выполненных действий в выделенной локации. Пример активности пользователя на карте подремонтирован на рисунке 23.

Рисунок 23. Пример активности пользователя на карте в системе аналитики WEB ANTIFRAUD

Аналитика системы WEB ANTIFRAUD позволяет получать подробные данные о выявленных инцидентах как по объекту в целом, так и по конкретному пользователю. Такой подход способствует более подробному и тщательному расследованию инцидентов информационной безопасности, связанных с пользовательскими аккаунтами, а графическое представление информации облегчает процесс восприятия, что сокращает время реагирования на инцидент.

Также стоит отметить, что графическое представление информации по обнаруженным связям с другими пользователями позволяет в кратчайшие сроки определить и заблокировать всю цепочку мошеннических аккаунтов, или же точно определить количество скомпрометированных пользовательских аккаунтов. Таким образом, можно более точно подсчитать нанесенный ущерб.

Выводы

На сегодняшний день на российском рынке антифрод-систем представлено множество вариантов таких решений со всевозможным набором функциональных возможностей. Но систему WEB ANTIFRAUD можно выделить из всего представленного многообразия.

Сравнение технического отпечатка пользовательского устройства и сравнение поведенческого отпечатка пользователя в системе WEB ANTIFRAUD дает на практике неплохие результаты по обнаружению и блокированию мошеннических действий, а применение двухфакторной аутентификации значительно повышает защиту доступа в пользовательские аккаунты.

Решение WEB ANTIFRAUD предоставляет подробную информацию по каждому зарегистрированному инциденту, что позволяет на высоком уровне проводить расследования.

Достоинства:

- Широкое покрытие различных типов инцидентов безопасности (технических, поведенческих, внедрение троянов, манипуляции с профилем браузера, средства анонимизации, автоматизации и виртуализации).

- Полностью автоматическая в реальном времени обработка информации.

- Подробная аналитика каждого значимого действия пользователя.

- Система не требует доступа к внутренней инфраструктуре и базе данных компании.

- Разработчики осуществляют индивидуальную поддержку каждого клиента и учитывают пожелания при разработке нового функционала.

Недостатки:

- Необходима backend API интеграция системы с сайтом клиента.

- Нет ручной настройки отдельных параметров системы.

В завершении отметим, что система WEB ANTIFRAUD является достойным решением защиты от мошеннических действий. Адекватные возможности и предоставляемая аналитика позволяет не затеряться на рынке среди множества аналогичных решений. WEB ANTIFRAUD может активно применяться как самостоятельное решение, а также будет хорошим дополнением к уже существующей системе транзакционного/внутреннего антифрода.

С разработчиком системы можно связаться через их официальный сайт или через их твиттер-аккаунт (@AntiFraud2ru).